前言

CS分为客户端与服务端,服务端是一个,客户端可以有多个,非常适合团队协同作战,多个攻击者可以同时连接到一个团队服务器上,共享攻击资源与目标信息和sessions,可模拟APT做模拟对抗,进行内网渗透。

Cobalt Strike集成了端口转发、服务扫描,自动化溢出,多模式端口监听,win exe木马生成,win dll木马生成,java木马生成,office宏病毒生成,木马捆绑;钓鱼攻击包括:站点克隆,目标信息获取,java执行,浏览器自动攻击等等。

CS只对windows肉鸡进行管理。

服务端配置

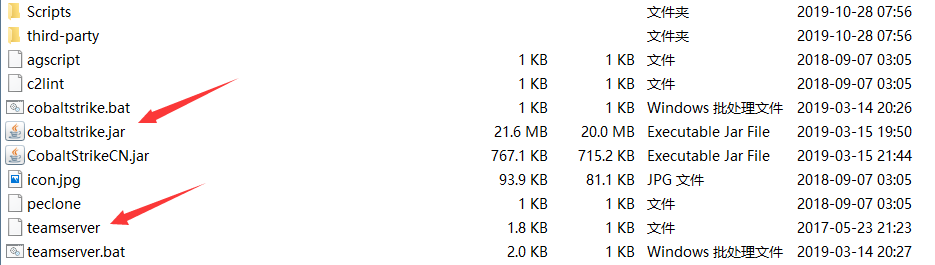

CS的目录结构:

服务端和客户端用同一CS目录,只是服务端运行teamserver,而客户端运行cobalstrike。

服务端一般为linux的服务器;

先用java -version查看linux是否有java环境,如果没有,那么执行如下一条命令即可安装java环境:

sudo apt-get install openjdk-8-jdk

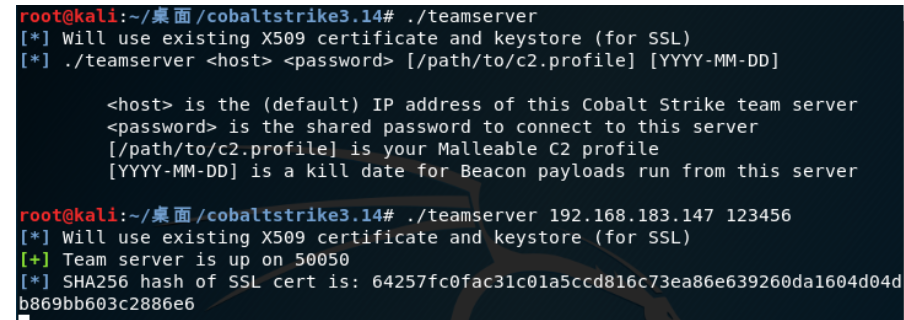

然后进入到CS的目录下,将teamserver脚本赋予最高权限:

sudo chmod 777 teamserver

然后执行teamserver并设置ip、密码(两条命令):

./teamserver

./teamserver 服务器ip 客户端连接的密码

团队服务器默认连接端口为50050,如果你想修改端口只需修改teamserver文件。

客户端连接

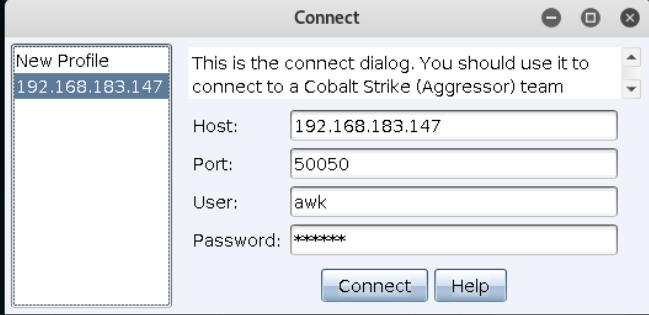

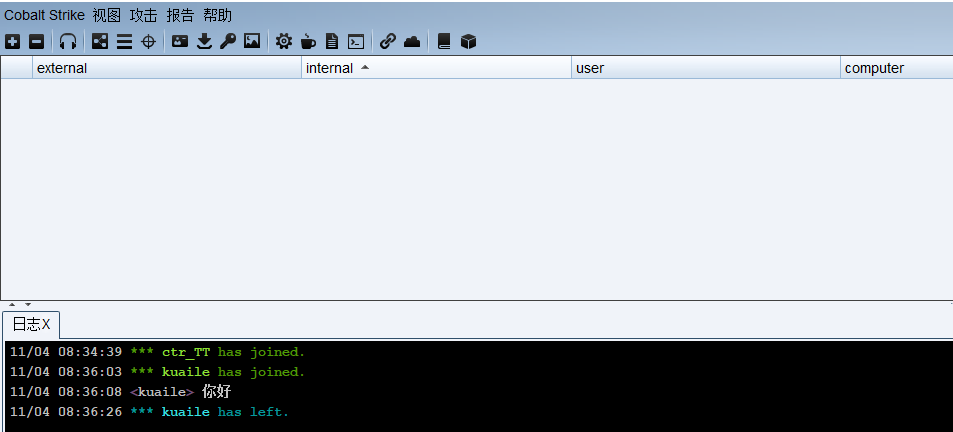

双击cobaltstrike.bat或者cobaltstrike.jar,在弹框中输入团队服务器ip和刚刚设置的密码,用户任意,只要服务器ip、密码相同,多个用户就行成一个团队,可互相在工具里面进行通信。

点击connect。第一次连接会出现hash校验,这里的hash等于前面的启动teamserver时的hash,直接点击‘是’即可连接到团队服务器上。

利用

利用工具里面的攻击-->生成后门-->windows executable,设置好监听ip、端口即可生成一个exe后门文件,然后再目标机上运行此文件,即可在cs上面上线成为你的肉鸡,对肉鸡进行批量管理,随时可以查看并控制肉鸡。

socks代理

当受害机上线以后,右击选择Interact,就可以打开Beacon Console

在beacon处输入help可以看到命令说明

如果想允许cmd的话,就得在cmd命令前加上shell。

开启socks4a代理,通过代理进行内网渗透

beacon> socks 2222 [+] started SOCKS4a server on: 2222 [+] host called home, sent: 16 bytes

开启之后,攻击机用代理工具的socks连接目标机socks监听的ip和端口,对与cs来说,ip为cs的服务端ip。

参考链接:https://blog.csdn.net/weixin_44677409/article/details/102725129