1.Firewalld 概述

动态防火墙后台程序firewalld提供了一个动态管理的防火墙,用以支持网络“zones”,以配对一个网络即器相关链接和界面一定程度的信任。它具备对ipv4和ipv6防火墙设置的支持。它支持以太网桥,并有分离运行时间和用机具性配置选择。它还具备一个通向服务或者应用程序以直接增加防火墙规则的接口系统提供了图像化的配置工具firewall-config,system-config-firewall,提供命令行客户端firewall-cmd,用于配置firewalld永久性或非永久性运行时间的改变:它依次用iptables工具与执行数据包筛选的内核中的Netfilter通信

2.Firewalld域

| trusted(信任) | 可接受所有的网络连接 |

| home(家庭) | 可用于家庭网络,仅接受ssh,mdns,ippp-client,或dhcpv6-client服务连接 |

| internal(内部) | 用于内部网络,仅接受ssh,mdns,ipp-client,samba-client,dhcpv6-client服务连接 |

| work(工作) | 用于工作区,仅接受ssh,ipp-client或dhcpv6-client服务连接 |

| public(公共) | 在公共区域内使用,仅接受ssh或dhcpv6-client服务连接,为firewalld的默认区域 |

| external(外部) | 出去的ipv4网络连接通过此区域伪装和转发,仅接受ssh服务连接 |

| dmz(非军事区) | 仅接受ssh服务连接 |

| block(限制) | 拒绝所有网络连接 |

| drop(丢弃) | 任何接收的网络数据包都被丢弃,没有任何回复 |

3.启用firewalld

yum install firewalld -y

systemctl stop iptables.service

systemctl disable iptables.service

systemctl start firewalld.service

systemctl enable firewalld.service 4.firewalld图形管理界面

firewall-config & #打开命令

5.使用命令行接口配置防火墙

firewall-cmd --get-active-zones #列出当前正在被使用的域

firewall-cmd --state #火墙状态

firewall-cmd --get-default-zone #查看火墙默认生效的域

firewall-cmd --zone=public --list-all #查看public域里面的信息

firewall-cmd --zone=block --list-all #查看block域里面的信息

firewall-cmd --list-all-zones #查看所有的域

添加网络接口:

firewall-cmd--add-inter-interface=eth1 #添加

firewall-cmd--remove-inter-interface=eth1 #移除添加端口与服务;

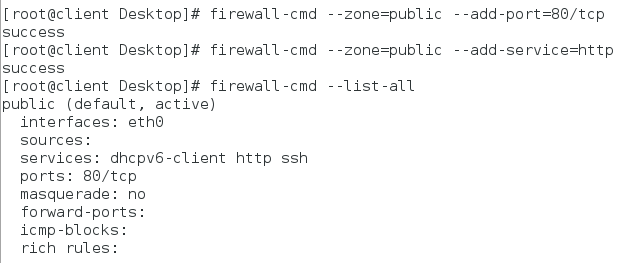

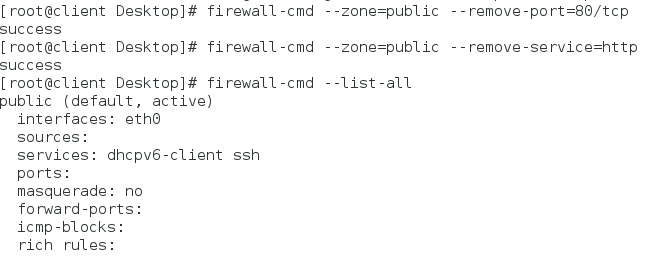

firewall-cmd --zone=public --add-port=80/tcp #添加

firewall-cmd --zone=public --add-service=https

firewall-cmd --zone=public --remove-port=80/tcp #移除

firewall-cmd --zone=public --remove-service=http

6.--complete-reload与--reload区别

reload刷新之后不会中断正在使用的服务,complete-reload刷新之后会中断正在使用的服务。

7.端口伪装

firewall-cmd --permanent --add-forward-port=port=22:proto=tcp:toport=22:toaddr=172.25.254.32

firewall-cmd --permanent --add-masquerade

firewall-cmd --reload

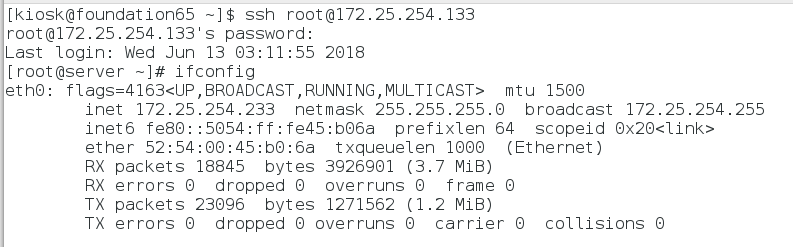

firewall-cmd --list-all用ssh命令连接172.25.254.133 但实际上连接到的却是172.25.254.233 证明转发成功

8.端口伪装

firewall-cmd --permanent --add-masquerade

firewall-cmd --reload另一台主机为单网卡,ip为172.25.0.233 设置其网关为172.25.0.222

查看ip为172.25.0.222 的主机是否可以ping通172.25.254.133 若可以,则说明伪装成功