版权声明:本文为博主原创文章,未经博主允许不得转载。 https://blog.csdn.net/qq_41603265/article/details/83352810

0x00 前言

Apache+Tomcat是很常用的网站解决方案,Apache用于提供web服务,而Tomcat是Apache服务器的扩展,用于运行jsp页面和servlet。Tomcat有一个管理后台,其用户名和密码在Tomcat安装目录下的conf\tomcat-users.xml文件中配置,不少管理员为了方便,经常采用弱口令。

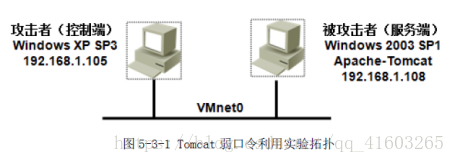

0x01 环境拓扑

0x02 攻击过程

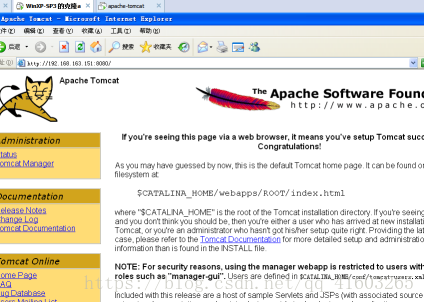

1.测试服务器是否正常

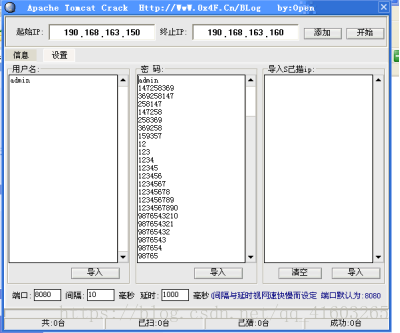

2.扫描Tomcat弱口令

在这里插入图片描述

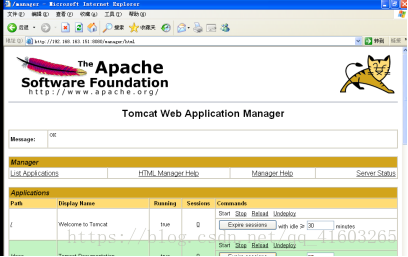

3.利用扫描到的用户名和密码登录该Apache管理页面

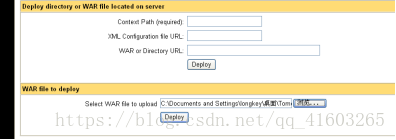

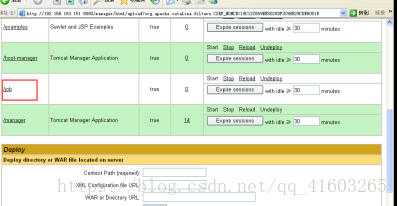

4.在管理界面上传war格式的木马。上传成功后会产生/job这一个目录。

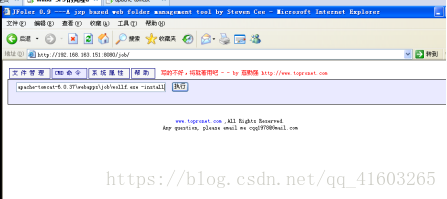

5.点击目录进去,再上传wollf木马

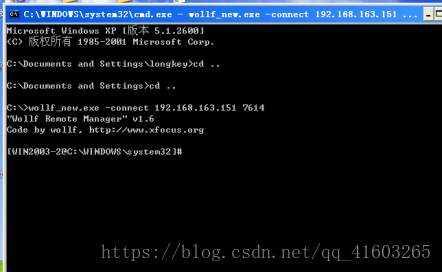

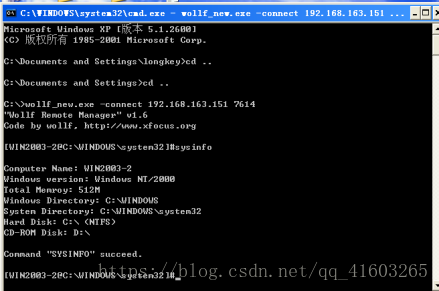

6.接下来执行这个木马,打开后门。执行之前先复制路径,进入cmd命令。

7.测试后门是否安装成功。

8.可以查看系统信息

四、防范

加强用户名和密码的设置,用户名也尽量不要使用admin