声明:此文章只做实验研究学习,请勿违法犯罪。

实验环境:

一台kali linux 和一台Windows7

两台都在一个网段,互相能ping通

Windows7能上网

开始实验:

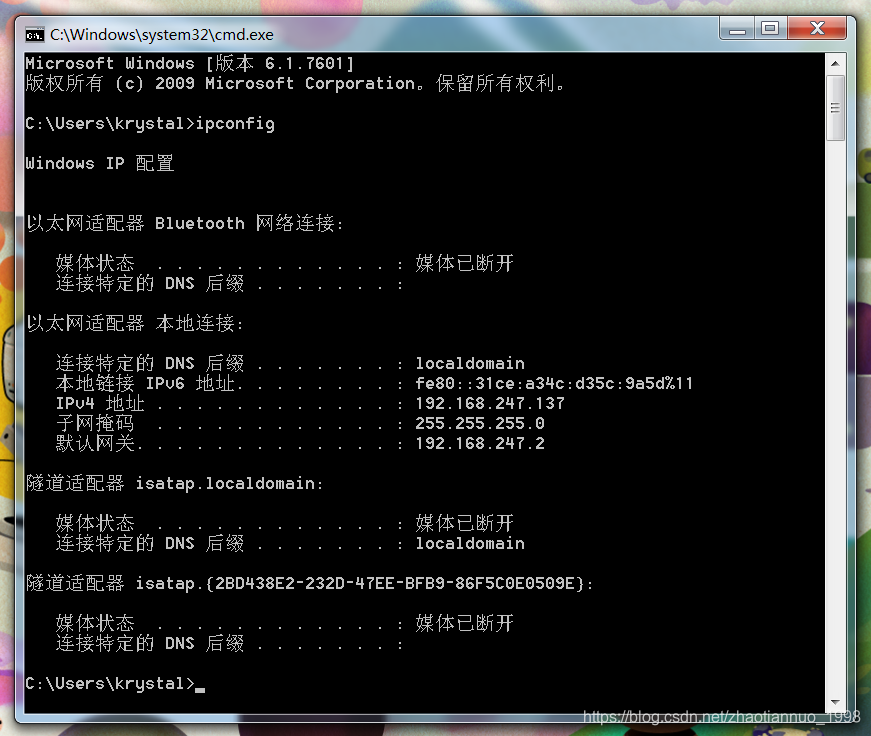

先看一下windows7是否能够正常访问网页,以及ip地址

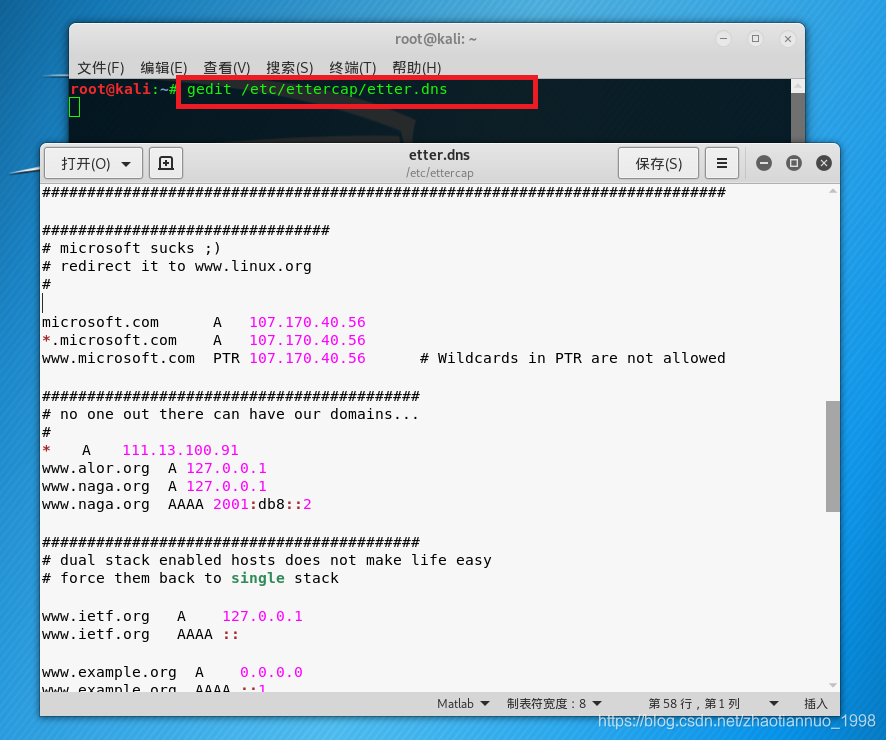

编辑Ettercap使用的DNS配置文件

gedit /etc/ettercap/etter.dns

我添加的是我自己搭建的一个网站的IP地址,为了在最后攻击成功后能够看到画面。

只要添加的ip能打开一个网页页面,而且不具备https的加密认证条件,也可以。

否则,攻击成功后,打开的页面无法显示。

就和出现断网问题一样。其实只是你添加的ip地址,无法打开网页而已。

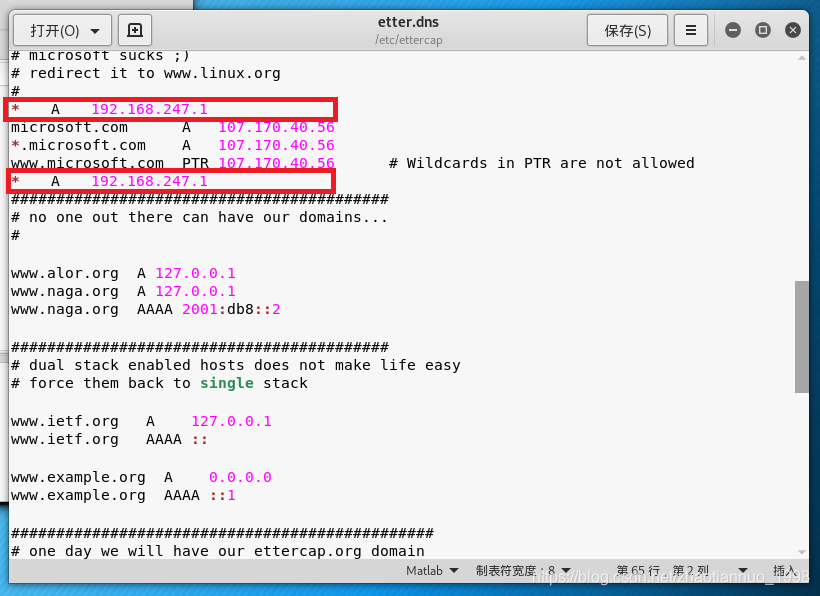

* A 192.168.247.1

“*“ 代表所有域名,将所有域名的A记录解析到这个ip地址,被攻击的主机,访问所有其他的网址都会到ip地址的页面

然后点击保存,多点击几次。。

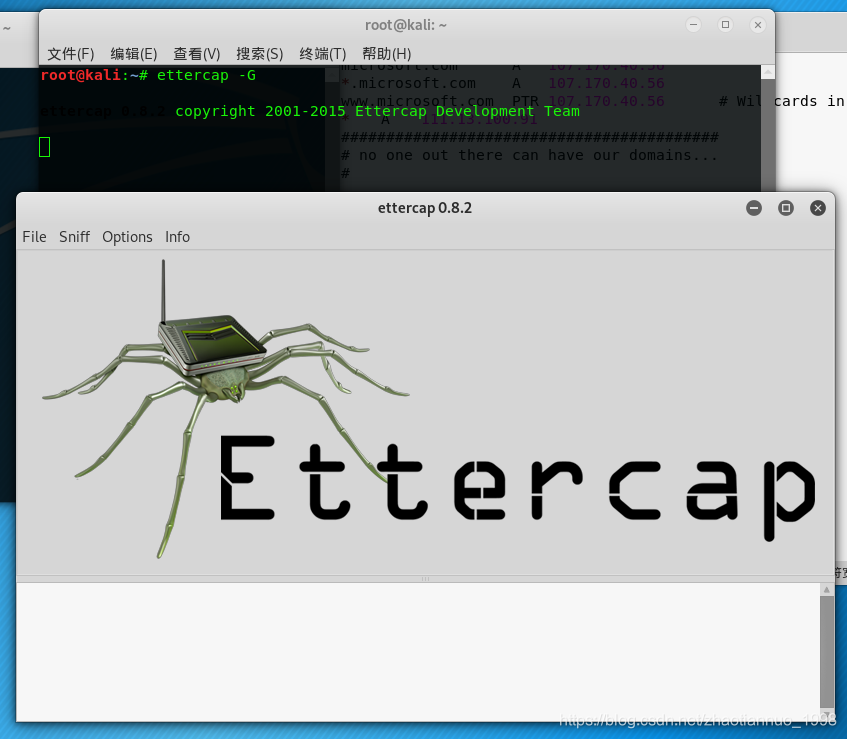

再打开ettercap软件

ettercap -G

选择接口

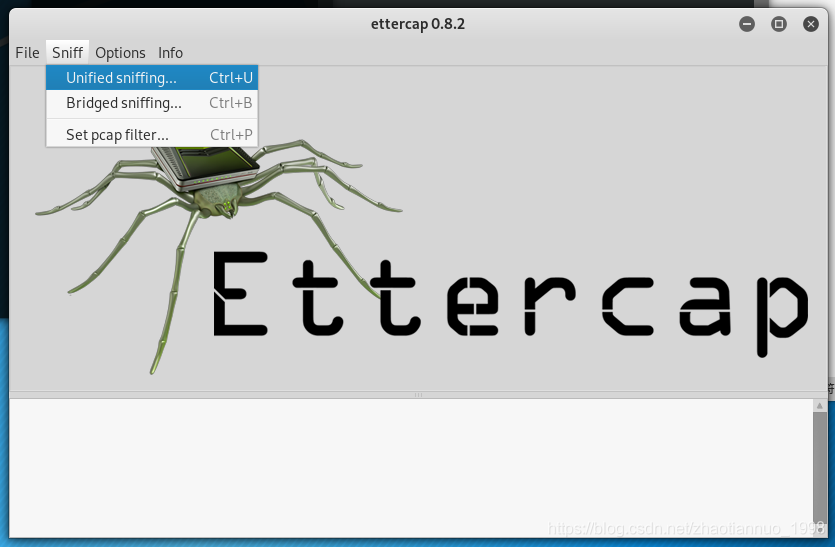

Sniff ------> Uified sniffing

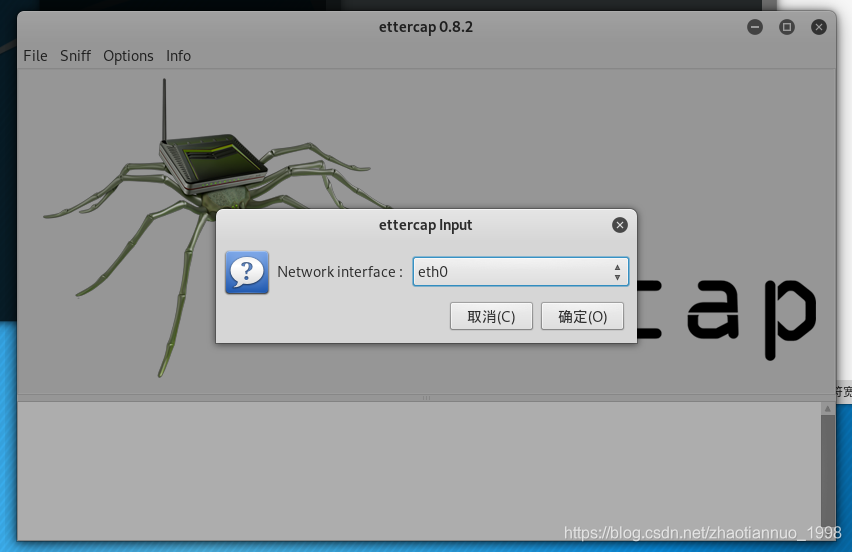

选择eht0这个网卡

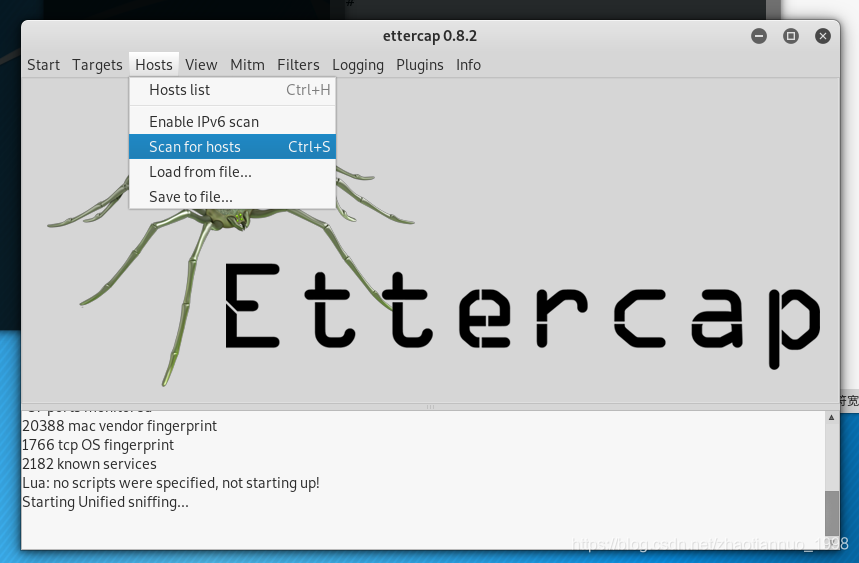

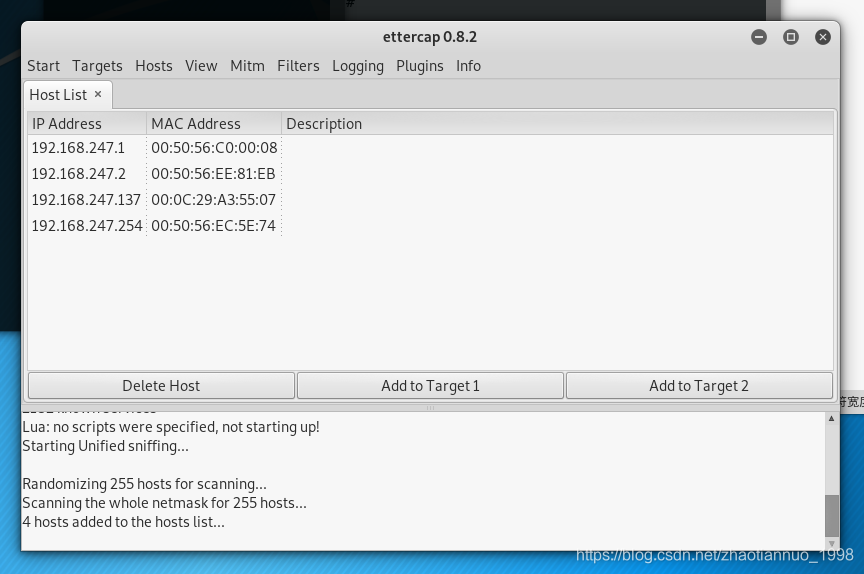

扫描在线的主机

Hosts —> Scan for hosts

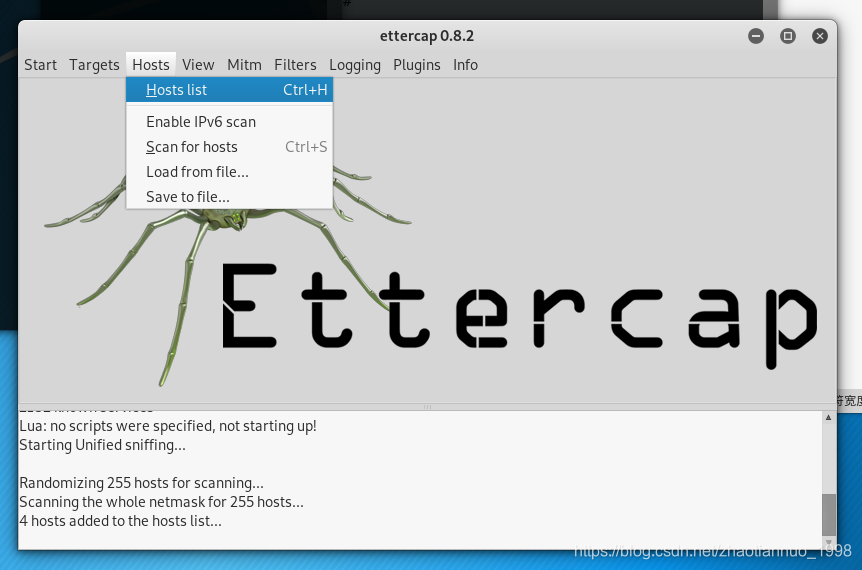

打开主机列表

看到这个网段的主机ip

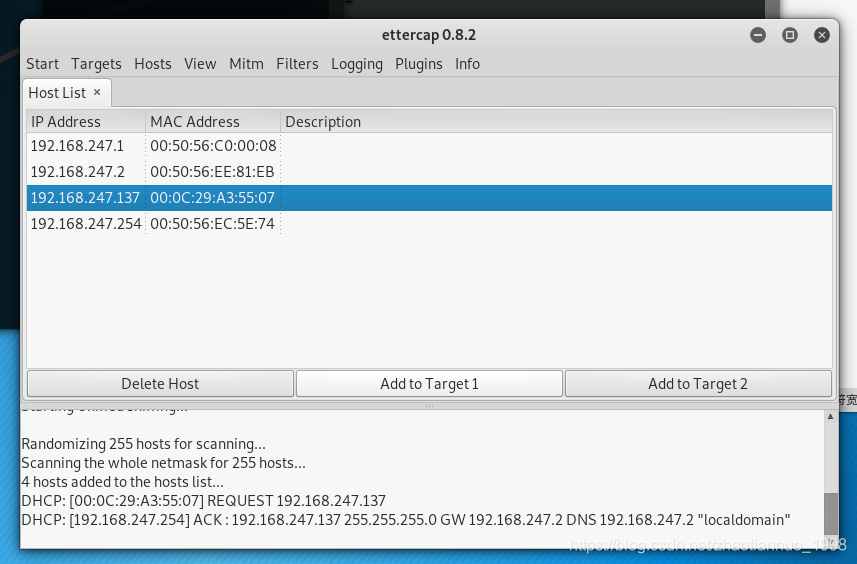

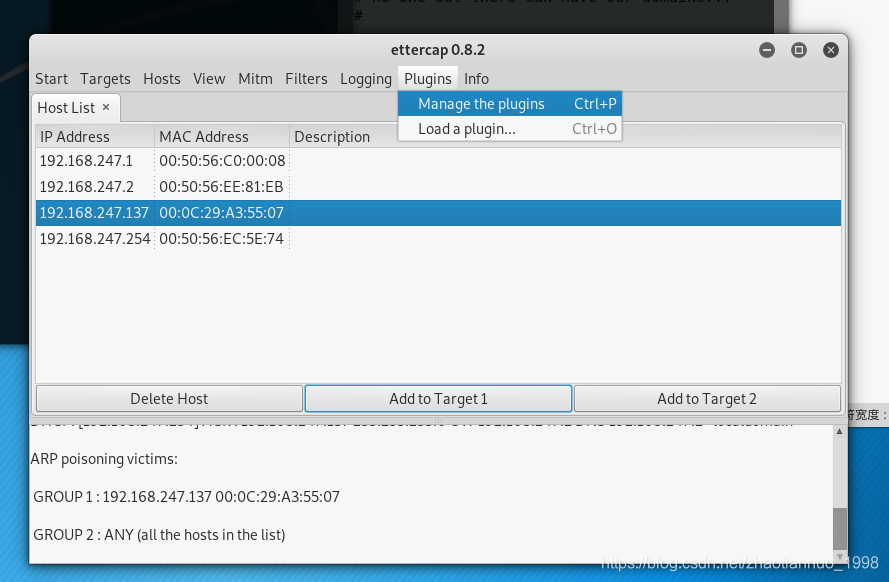

将Windows7的ip地址添加到第一攻击列表。

选择Windows7的ip地址,再点击Add to Target 1

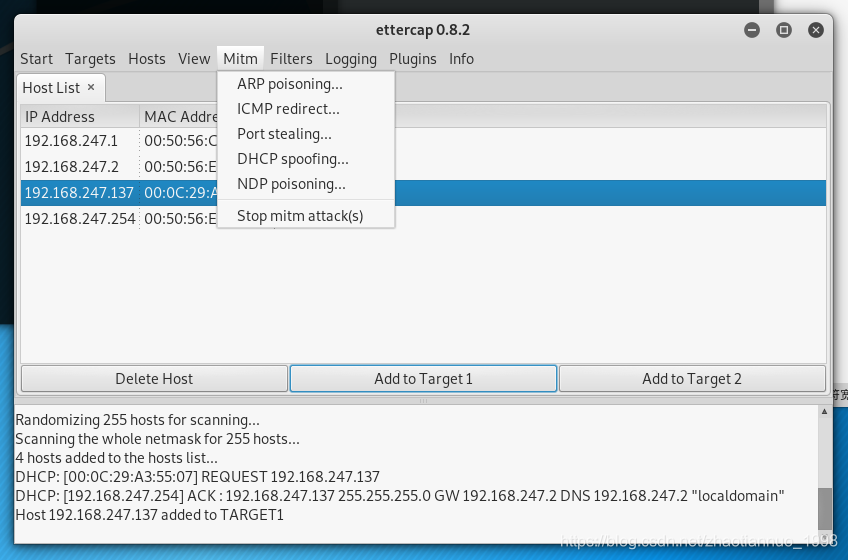

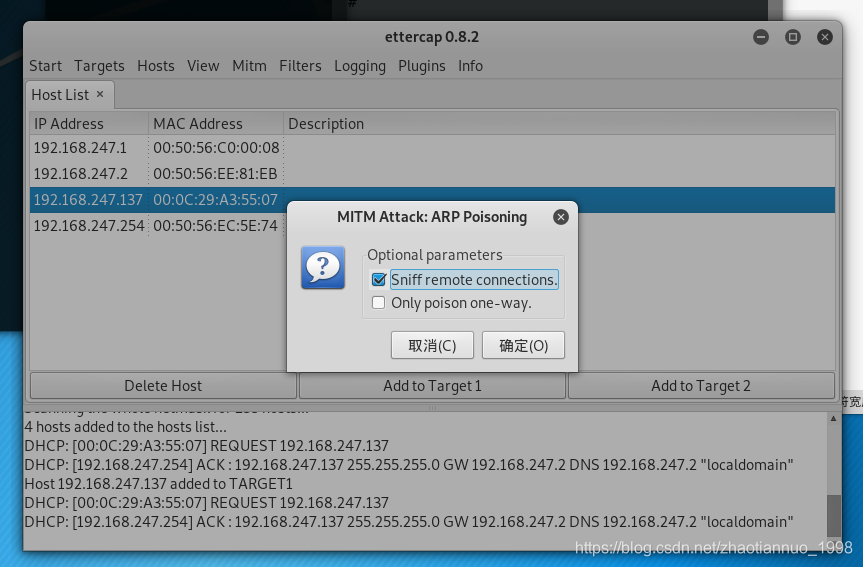

选择Mitm —> ARP poisoning

选择第一个,双向毒化。

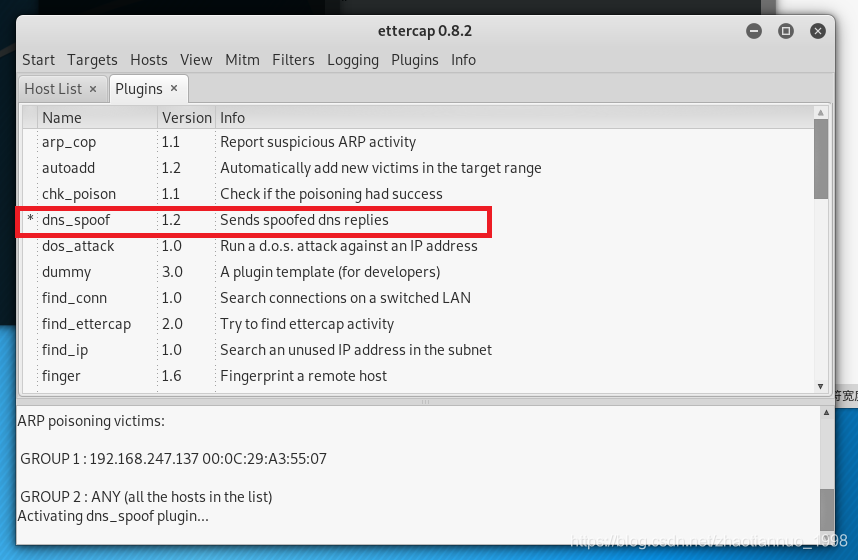

找到Plugins —> Manage the plugins

找到dns_spoof,双击,开始dns毒化。

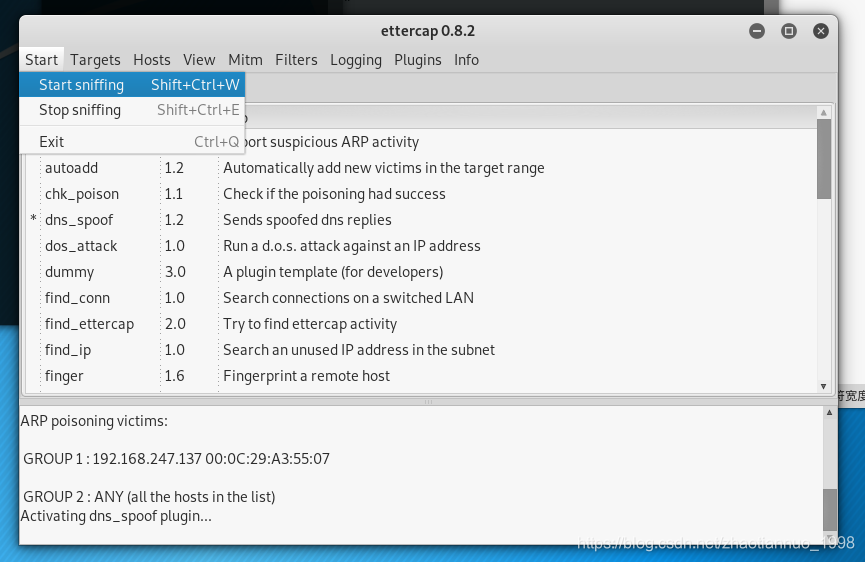

找到Start --> Start sniffing,开始攻击。

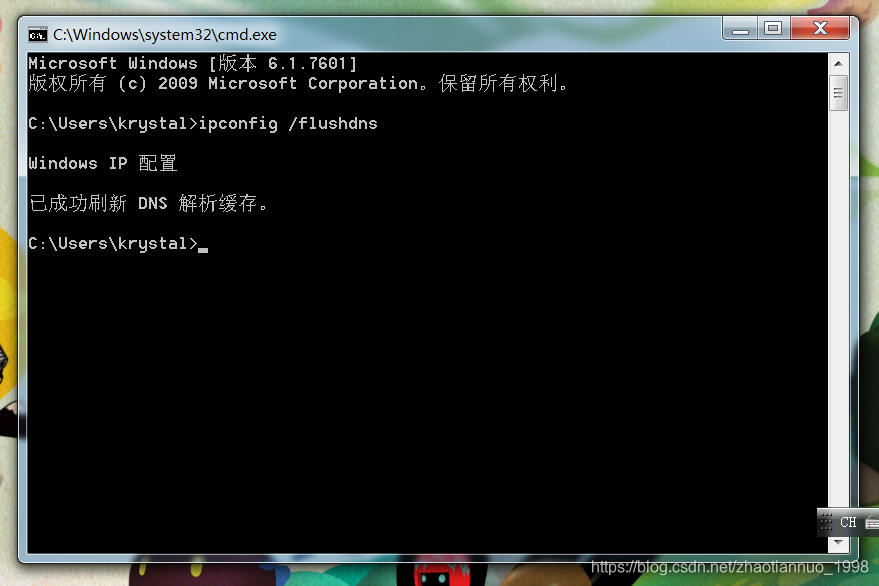

到windows7上查看一下效果,关闭游览器,刷新一下dns配置

打开cmd,输入:

ipconfig /flushdns

然后再打开游览器

输入 www.163.com 网易的官网

输入 www.bilibili.com 哔哩哔哩的官网

输入 www.qq.com 腾讯的官网

输入 www.sina.com 新浪的官网

OK,已经成功了,有什么问题,还有评论交流O(∩_∩)O~