开启第一关

这是一个get传值的界面,没有任何文本框之类的东西,所以可以直接在url地址栏中来进行攻击。

在地址栏中输入<script>alert(1)</script>,得到弹框

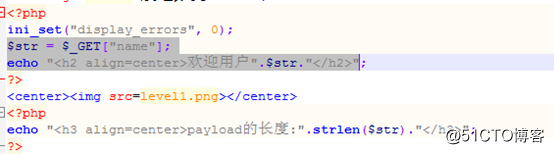

查看一下php的源码文件

可以看到,变量str接受到传来的参数没有进行过滤,直接echo出来,所以我们可以构造简单的payload。

总结:没有添加任何函数进行过滤,典型的漏洞。可以直接构造任意可弹框payload。

请进入<第二关>

开启第一关

这是一个get传值的界面,没有任何文本框之类的东西,所以可以直接在url地址栏中来进行攻击。

在地址栏中输入<script>alert(1)</script>,得到弹框

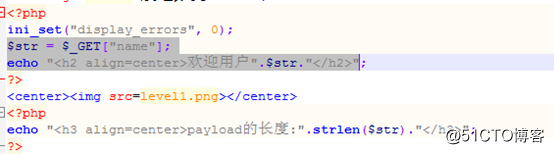

查看一下php的源码文件

可以看到,变量str接受到传来的参数没有进行过滤,直接echo出来,所以我们可以构造简单的payload。

总结:没有添加任何函数进行过滤,典型的漏洞。可以直接构造任意可弹框payload。

请进入<第二关>