QQ 1285575001

Wechat M010527

技术交流 QQ群599020441

纪年科技aming

- 通过学校内网的网站0/24 的存活主机刺探排查

ip地址分段:

C段 1.1.1.0/1.1.1.255 255个ip地址

B段1.1.0.0/1.1.255.255 中间有65535个ip地址

A段为1.0.0.0 /1.255.255.255

- 学校用大把的银子来加固安全和 买大公司的软件 (所以尽量不跟大公司技术碰壁)

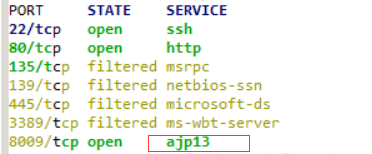

- Nmap扫描结果

AJP13服务简介

AJP13是定向包协议。

因为性能原因,使用二进制格式来传输可读性文本。

AJP协议:

WEB服务器通过TCP连接和SERVLET容器连接。

为了减少进程生成socket的花费,

WEB服务器和SERVLET容器之间尝试保持持久性的TCP连接,对多个请求/回复循环重用一个连接。

一旦连接分配给一个特定的请求,在请求处理循环结束之前不会在分配。

换句话说,在连接上,请求不是多元的。

这个是连接两端的编码变得容易,虽然这导致在一时刻会有很多连接。

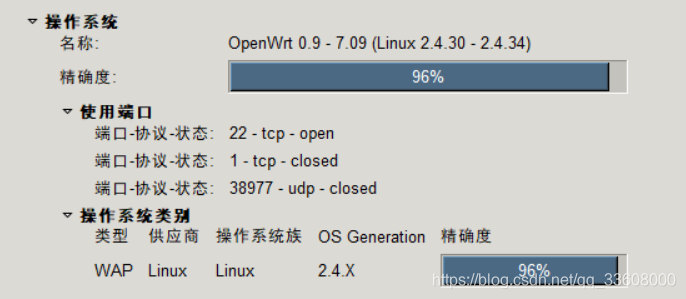

- 在本地搭建一个tomcat和Apache的一个环境来运行mod_jk插件

- WATMServer 实验环境(环境的配置和连接一个AJP13服务端口)