在kali linux系统环境下自带burpsuite软件工具。

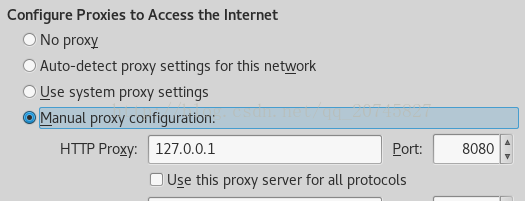

一、打开浏览器需要先设置将代理设置为本地。

打开firefox浏览器->open menu->preferences->Advanced->Network->connect选项中,点击setting设置http代理。

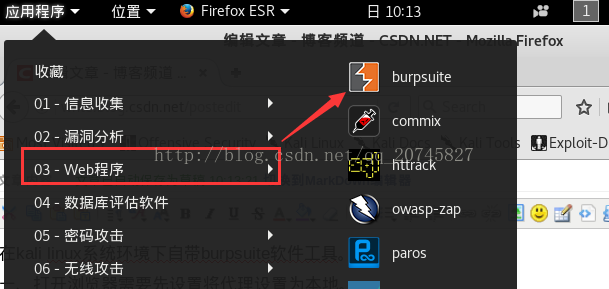

二、打开kali系统自带的berpsuite软件。(kali系统是专门用来做漏洞测试和渗透等多功能的linux,很强大)

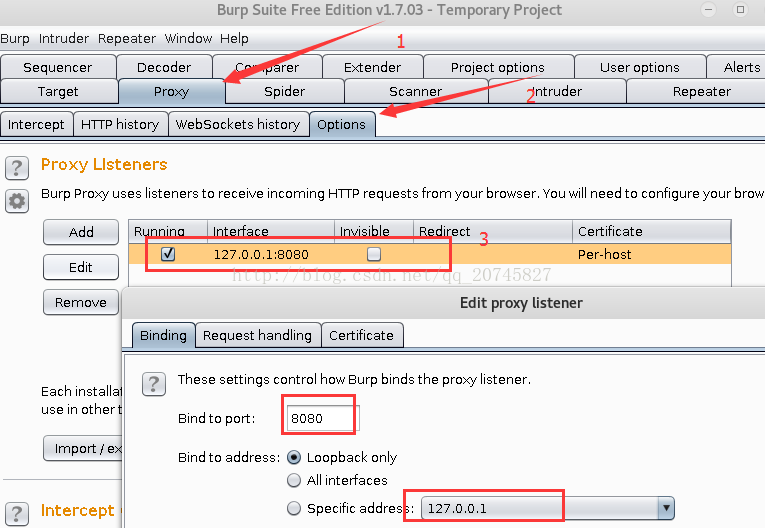

三、接下来先配置一下:

选择Proxy面板(用来抓包的),打开option配置代理为本地。

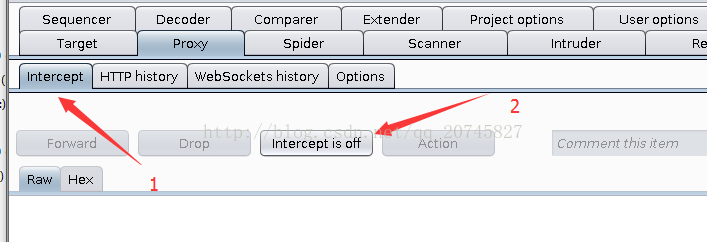

四、回到intecept拦截子页面,开始抓包

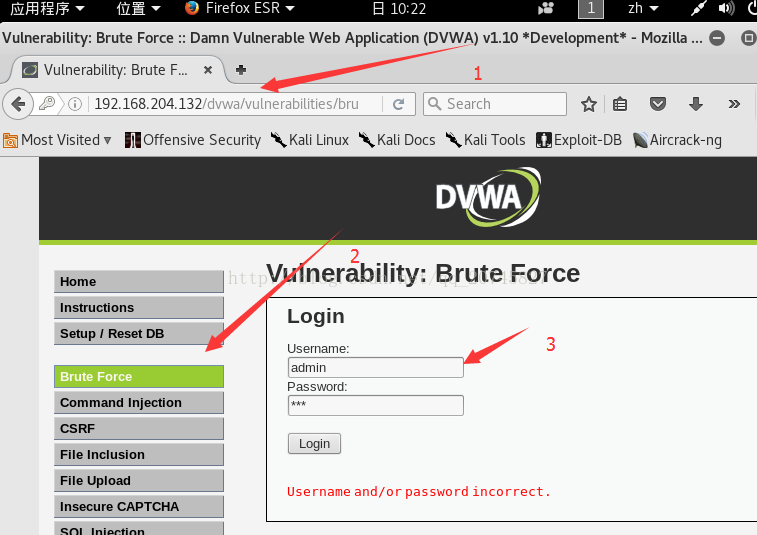

五、浏览器进入DVWA选择Brute Force菜单页面,在登录框中填如值:这里用admin/123

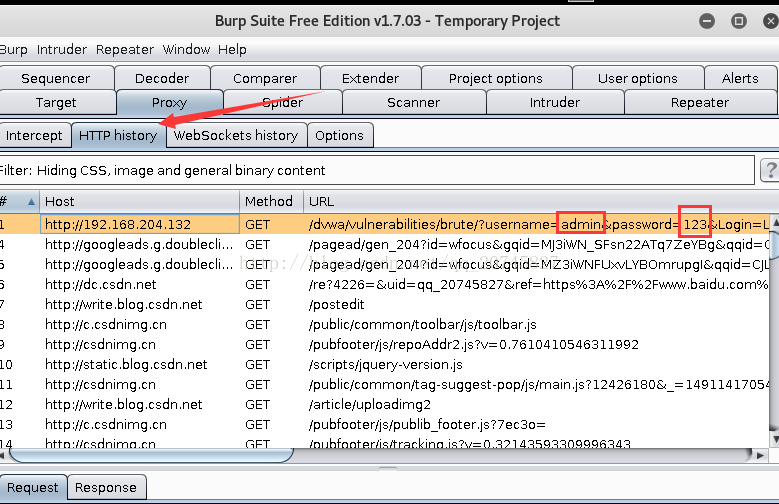

六、切换到http history子面板,选择刚刚登录的url并且参数是admin/123的条目。选中该请求,右键Send to Intruder

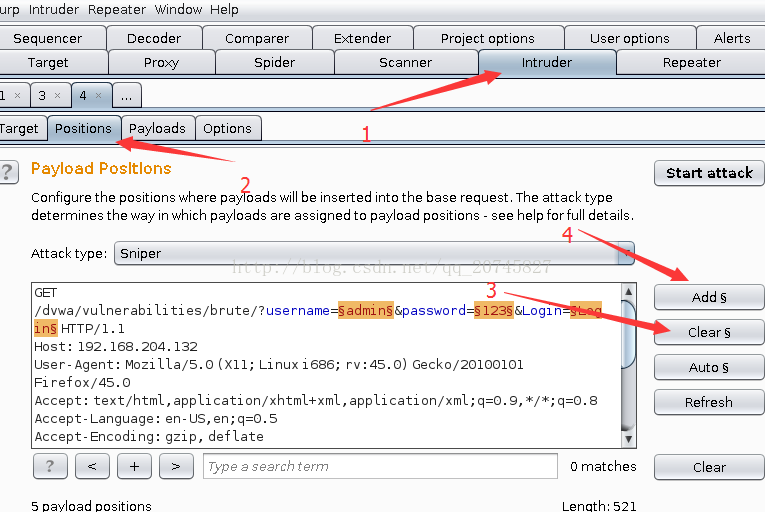

七、切换intruder的positions子面板,选择攻击类型,先需要清除所有参数。选择我们子需要的password参数,123点击add$按钮。

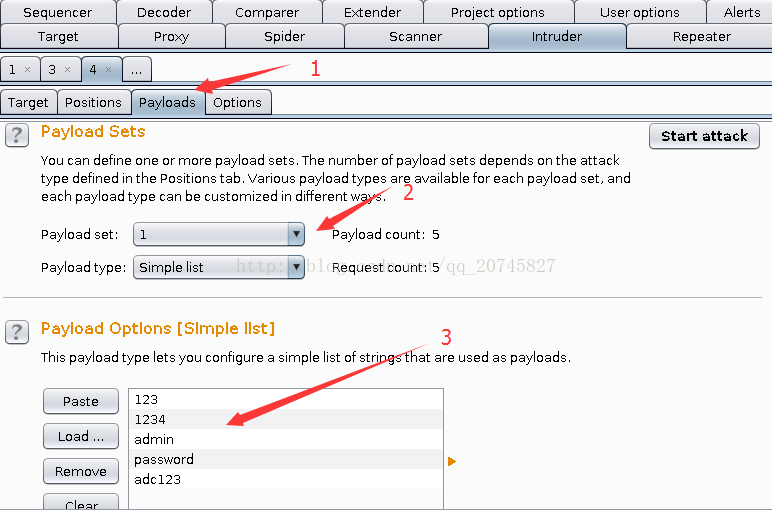

八、再切换payloads子面板,这里我就自己手动添加简单几个字典用来实验。

其中payload set表示几个参数(需要破解的),payload type我选的是simple list就是手动加几个。

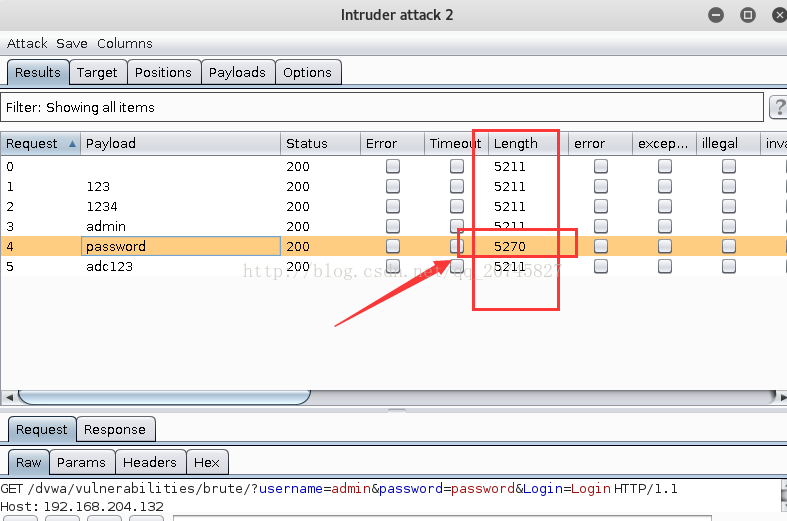

九、开始攻击,intruder->start attack,执行结果如下:

十、我们可以发现跑完后的结果其中只有一条长度不一,即成功项。password的值为password。

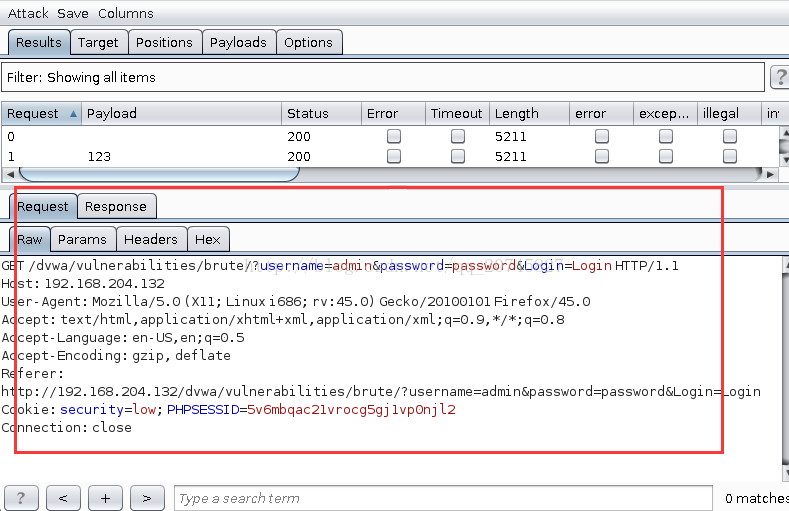

当然在下面也可以查看具体的执行情况。各取所需。

大致总结一下:

首先这个暴力破解的名字就像盗取隔离wifi密码时的跑字典一样一样的,结果体验一下还真类似,但是在OWASP给出的文档中还存在详细的教程以及多种方案,这里不罗嗦,正在看~

在这里实验的是自己随便加的几个字典项(第一次玩,没字典),实际这个跑字典的过程还蛮久的,当然取决与字典强度和CPU运算。