微隔离(MSG)

参考文章:用"微隔离"实现零信任

参考视频:不仅是防火墙!用微隔离实现零信任

定义

微隔离(Micro Segmentation),微隔离是一种网络安全技术,其核心的能力要求是聚焦在东西向流量的隔离上,它使安全架构师能够在逻辑上将数据中心划分为不同的安全段,一直到各个工作负载级别,然后为每个独特的段定义安全控制和所提供的服务。

多采用软件方式,而不是安装多个物理防火墙,微隔离可以在数据中心深处部署灵活的安全策略。

数据流向

南北向流量:指通过网关进出数据中心的流量,一般来说防火墙部署在数据中心的出口处,来做南北向流量的保护

东西向流量:指由数据中心内部服务器彼此相互访问所造成的内部流量,据统计,当代数据中心75%以上的流量为东西向流量

组成

有别于传统防火墙单点边界上的隔离(控制平台和隔离策略执行单元都是耦合在一台设备系统中),微隔离系统的控制中心平台和策略执行单元是分离的,具备分布式和自适应特点:

策略控制中心:它是微隔离系统的中心大脑,需要具备以下几个重点能力

- 能够可视化展现内部系统之间和业务应用之间的访问关系,让平台使用者能快速理清内部访问关系;

- 能按角色、业务功能等多维度标签对需要隔离的工作负载进行快速分组;

- 能够灵活的配置工作负载、业务应用之间的隔离策略,策略能够根据工作组和工作负载进行自适应配置和迁移。

策略执行单元:执行流量数据监测和隔离策略的工作单元,可以是虚拟化设备也可以是主机 Agent。

实现方法

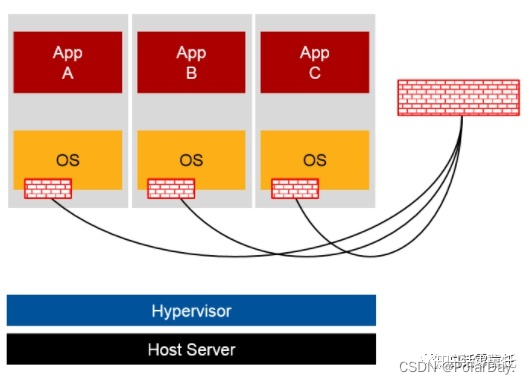

1、基于agent客户端实现微隔离

这种模式需要每个服务器的操作系统上装一个agent。Agent调用主机自身的防火墙或内核自定义防火墙来做服务器间的访问控制。

图中右侧红方块是管理平台,负责制定策略,收集信息。

优势:与底层无关,支持容器,支持多云。

缺点:必须在每个服务器上安装agent客户端。有人会担心资源占用问题,担心影响现有业务。

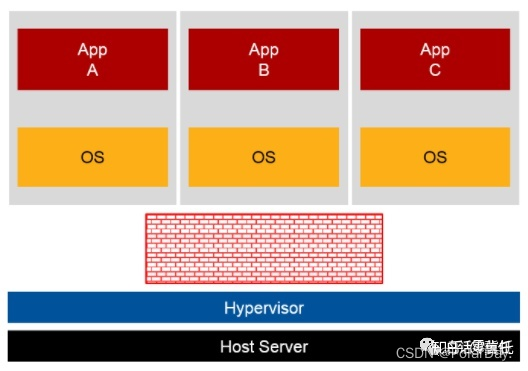

2、基于云原生能力实现微隔离

使用云平台基础架构中虚拟化设备自身的防火墙功能来做访问控制。

优点:隔离功能与基础架构都是云提供的,所以两者兼容性更好,操作界面也类似。

缺点:无法跨越多个云环境进行统一管控。

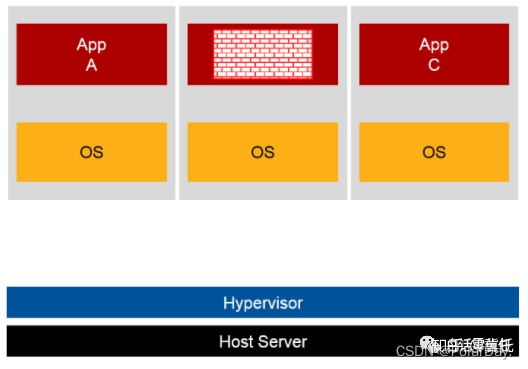

3、基于第三方防火墙实现微隔离

利用现有的防火墙做访问控制。

优势:网络人员很熟悉,有入侵检测、防病毒等功能。

缺点:防火墙本身跑在服务器上,缺少对底层的控制。

能力

- 业务流细粒度可视:主机间、业务系统间流量可视

- 减少内部攻击面:减少内部接口权限暴露面,缩小攻击面

- 基于业务的策略创建:消除网络结构,来改进策略创建过程

- 灵活划分隔离域:配置环境隔离、业务隔离、端到端隔离策略

- 安全策略集中可视化管理:通过管理界面实现安全策略与工作流的匹配

优势

- 策略模型:面向业务细粒度定义东西向边界

- 策略执行:自动化适应业务变化而不是人工静态配置

- 策略管理:从分散管理走向集中管理

实施步骤

- 定义资产:资产(服务、业务等)分组;按逻辑分组

- 梳理业务模型:服务安全域识别;网络流量自学习、自发现、自描绘服务安全域

- 设计微隔离分组:安全策略组、系统安全域、租户安全域、业务安全域

- 实施保护:根据策略执行阻断、放行;新增负载自动加域

- 持续监控:快速发现内部渗透、横移、扫描、勒索病毒传播等行为;阻断日志、异常行为告警