11.

JSFuck(或为了避讳脏话写作 JSF*ck )是一种深奥的 JavaScript编程风格。以这种风格写成的代码中仅使用 [、]、(、)、! 和 + 六种字符。此编程风格的名字派生自仅使用较少符号写代码的Brainfuck语言。与其他深奥的编程语言不同,以JSFuck风格写出的代码不需要另外的编译器或解释器来执行,无论浏览器或JavaScript引擎中的原生 JavaScript 解释器皆可直接运行。鉴于 JavaScript 是弱类型语言,编写者可以用数量有限的字符重写 JavaScript 中的所有功能,且可以用这种方式执行任何类型的表达式。

JSFuck(或为了避讳脏话写作 JSF*ck )是一种深奥的 JavaScript编程风格。以这种风格写成的代码中仅使用 [、]、(、)、! 和 + 六种字符。此编程风格的名字派生自仅使用较少符号写代码的Brainfuck语言。与其他深奥的编程语言不同,以JSFuck风格写出的代码不需要另外的编译器或解释器来执行,无论浏览器或JavaScript引擎中的原生 JavaScript 解释器皆可直接运行。鉴于 JavaScript 是弱类型语言,编写者可以用数量有限的字符重写 JavaScript 中的所有功能,且可以用这种方式执行任何类型的表达式。

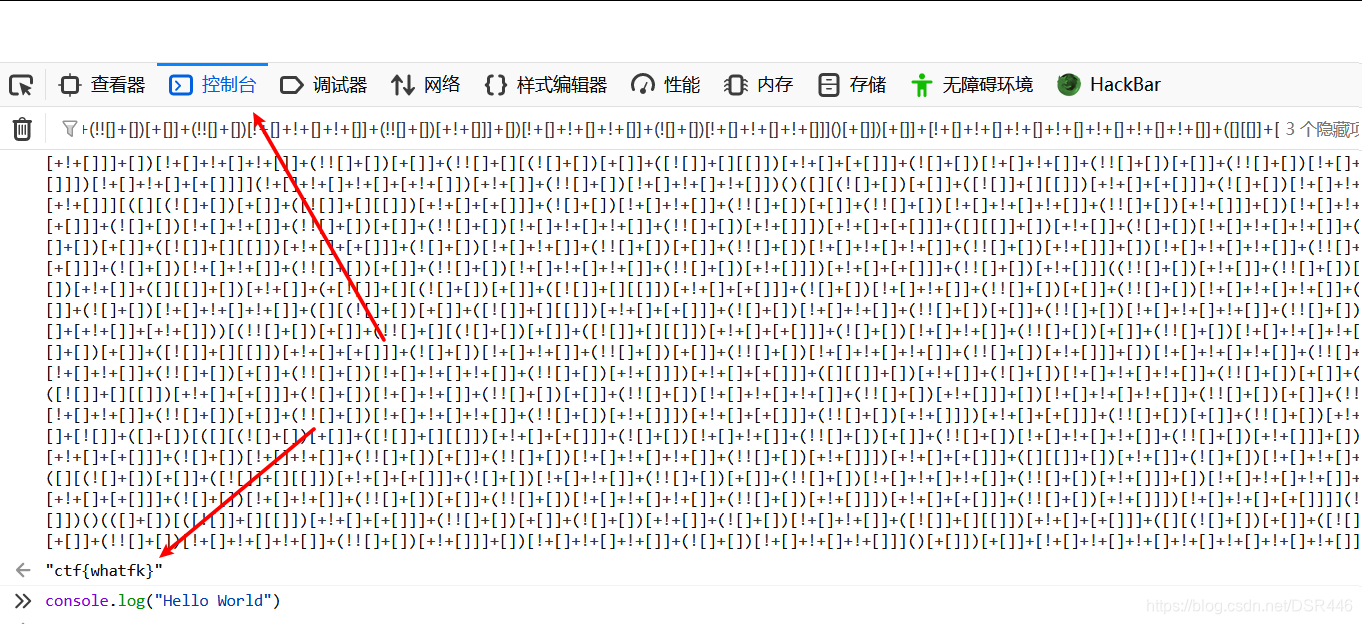

我们直接复制这段代码后放到控制台运行。最后将得到的答案转化为大写。(简单地说,就是有人不想让自己的代码被别人认出来,用6种字符改造了自己的js代码)

我们直接复制这段代码后放到控制台运行。最后将得到的答案转化为大写。(简单地说,就是有人不想让自己的代码被别人认出来,用6种字符改造了自己的js代码)

12

用bp抓包,在repeater中,go一下。

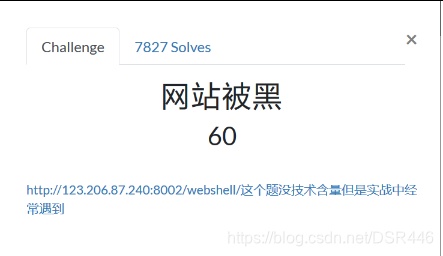

13.

13.

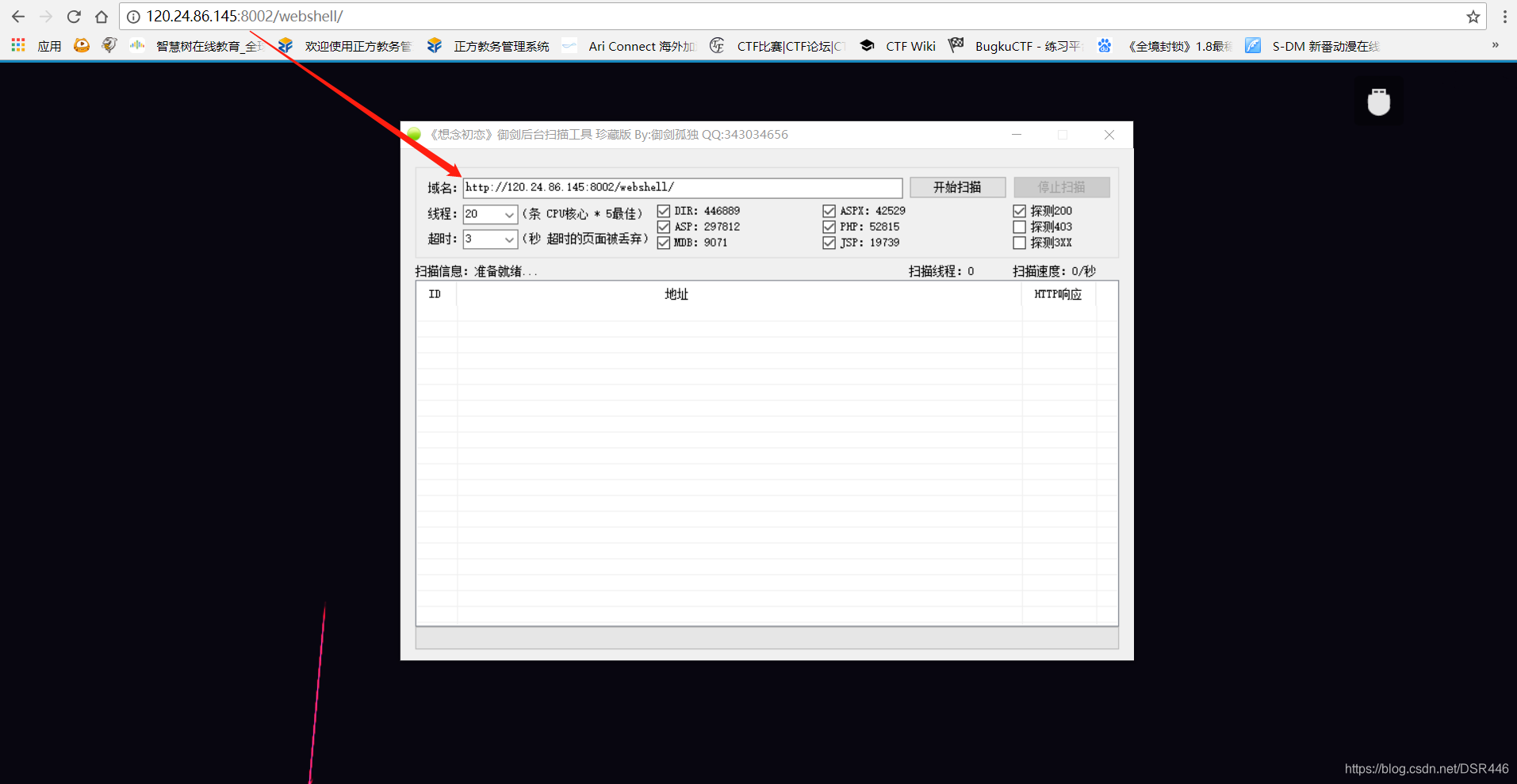

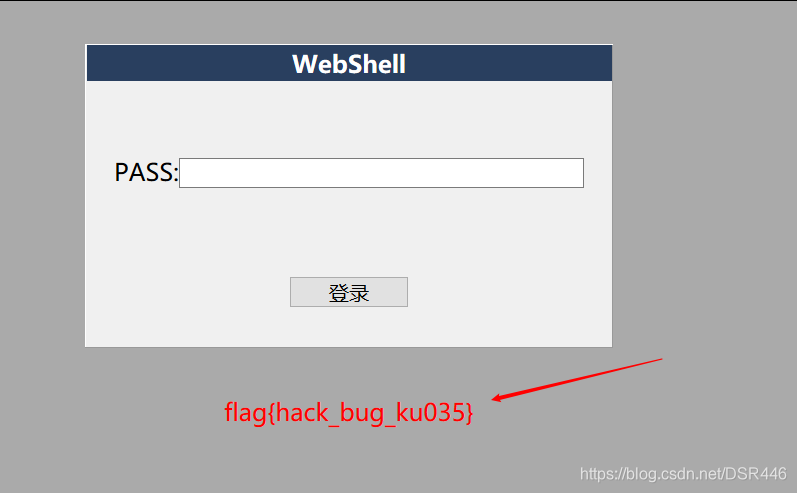

用御剑扫描一下他的后台,看能不能扫到webshell,也就是一个后门。

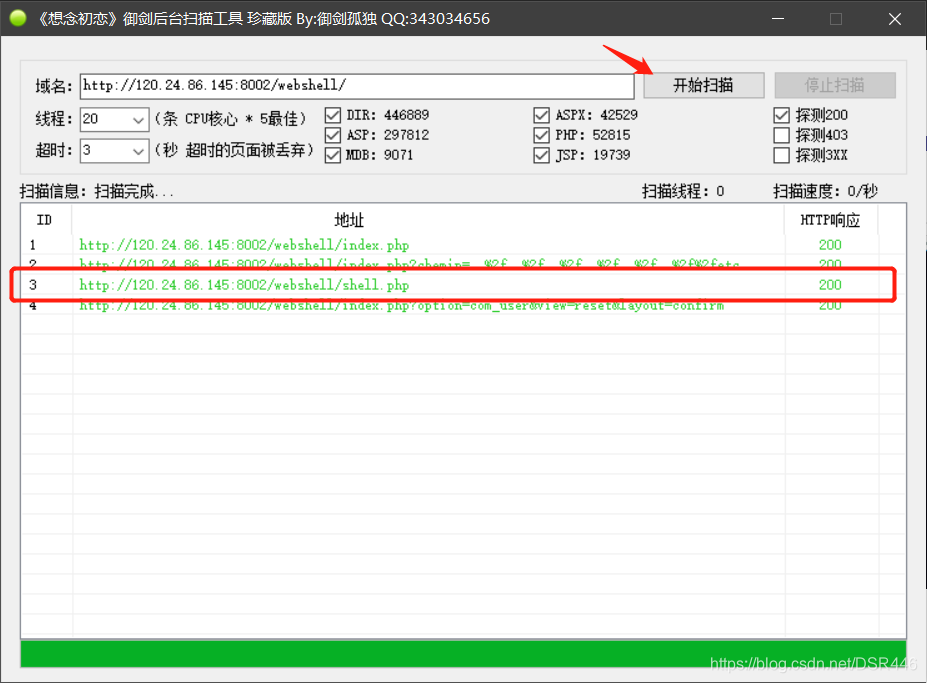

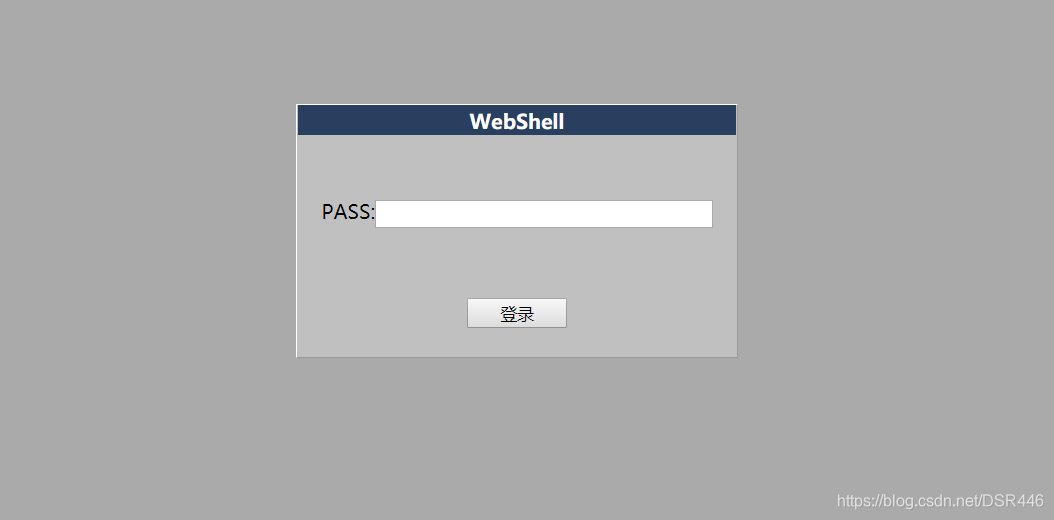

扫一下就出来了,这个就是我们要的后门网页。

扫一下就出来了,这个就是我们要的后门网页。

点进去是一个输入密码的界面,那么接下来就去爆破密码,用的工具是BurpSuite pro,后面会给大家放上来。

点进去是一个输入密码的界面,那么接下来就去爆破密码,用的工具是BurpSuite pro,后面会给大家放上来。

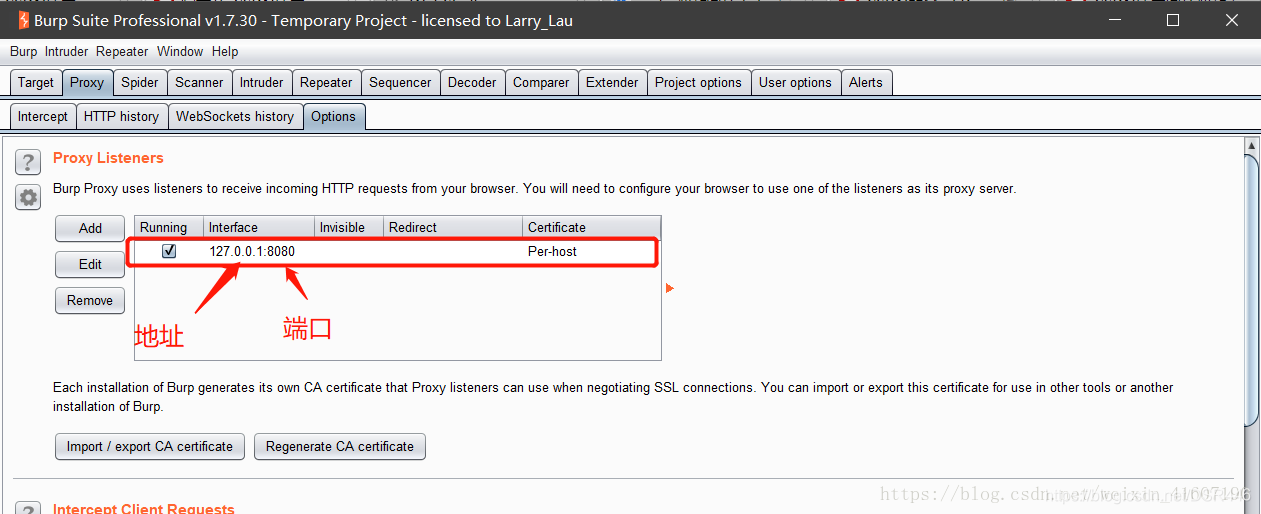

首先要抓包,就是用Burp Suite去截取网页的请求。

先在浏览器开个代理服务器,在设置里边,要和burp suite里的一样。

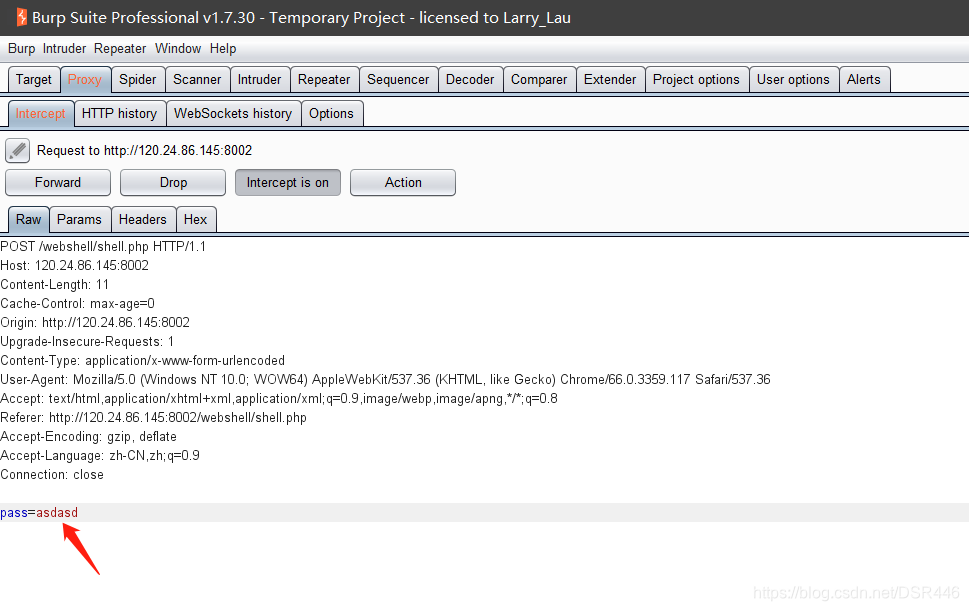

抓包以后

抓包以后

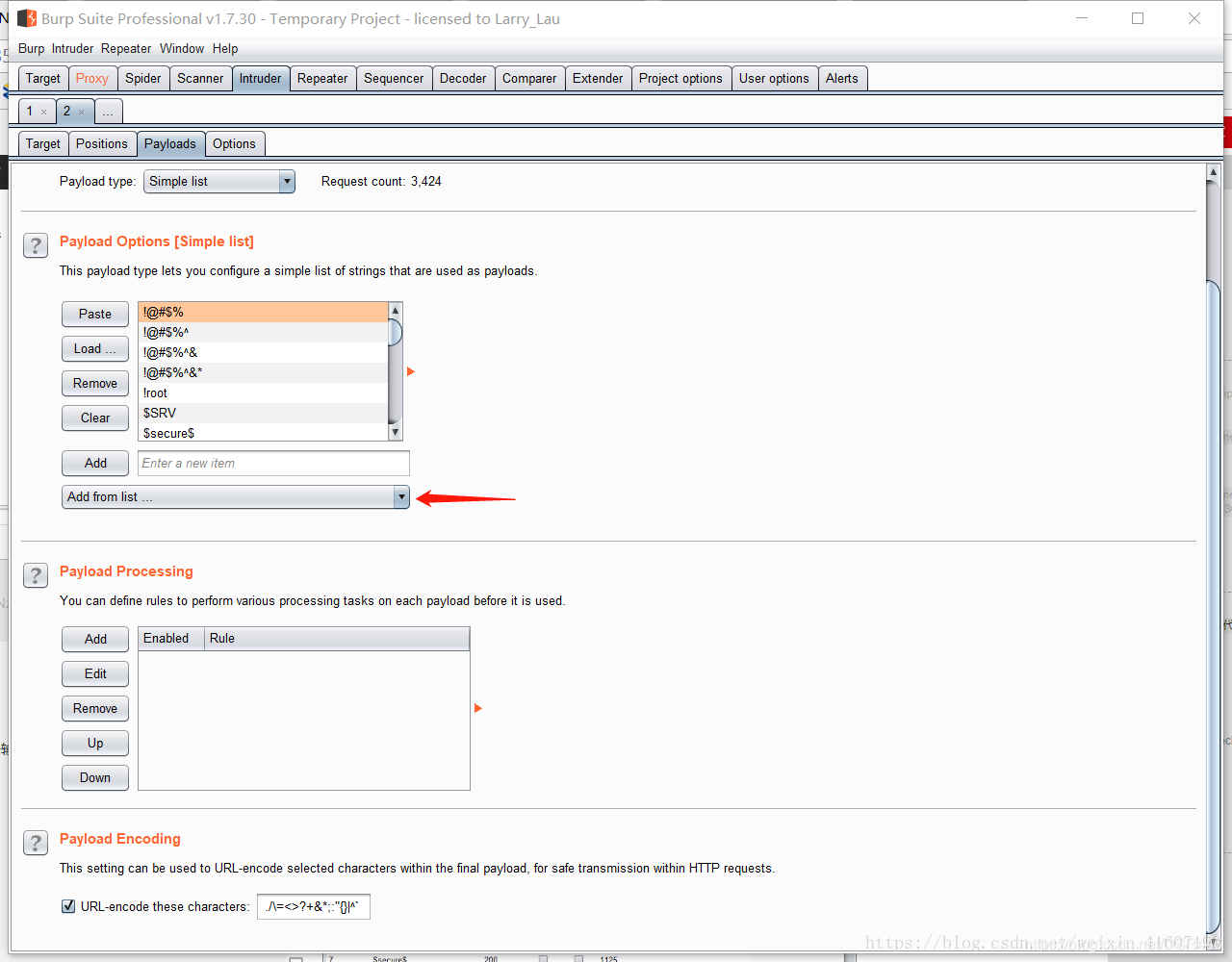

我们list这里选择Passwords.

我们list这里选择Passwords.

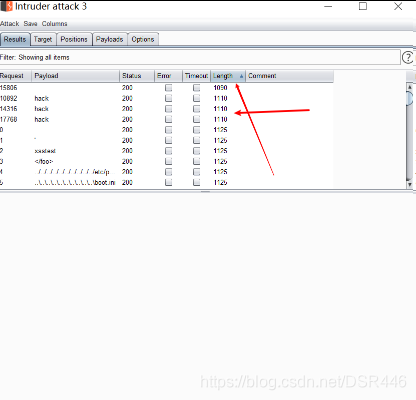

我们通过长度就可以看出这个密码是hack

我们通过长度就可以看出这个密码是hack

14.

14.

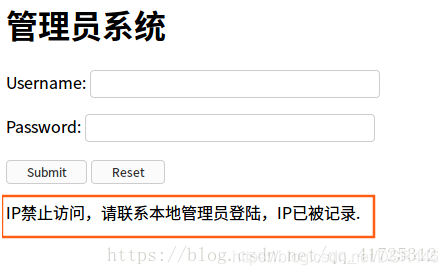

IP禁止访问 说明需要伪造一个IP地址.

IP禁止访问 说明需要伪造一个IP地址.

看到这个就想到X-Forwarded-For

简称XFF头,它代表客户端,也就是HTTP的请求端真实的IP

伪造一个XFF头,伪装成本地登录

X-Forwarded_For: 127.0.0.1

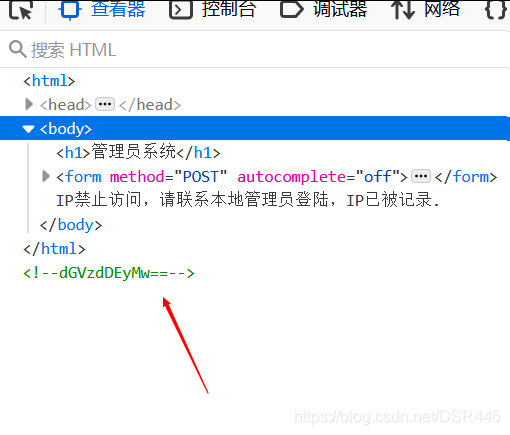

F12查看源码:

在下面发现一个base64编码的注释:

在下面发现一个base64编码的注释:

base64编码的特点

解密为test123,猜测应该是管理员密码

Burp抓包,然后转到Repeater模块中

15.

15.

首先进入题面就是常见的提交框,老规矩直接查看源代码

首先进入题面就是常见的提交框,老规矩直接查看源代码

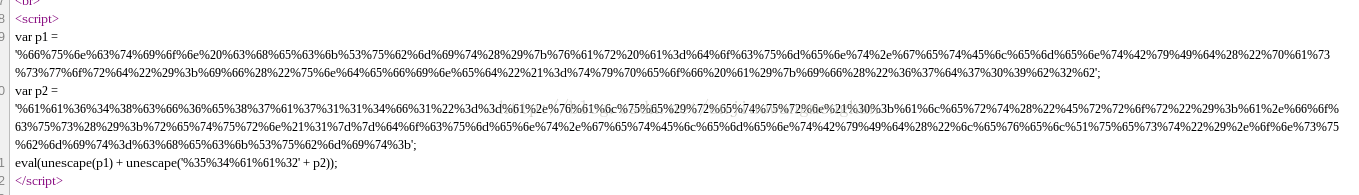

eval(unescape(p1) + unescape(’%35%34%61%61%32’ + p2));

eval(unescape(p1) + unescape(’%35%34%61%61%32’ + p2));

这里的几个关键函数,说明这是经过escape函数加密的。

escape加密的原理

unescape解密后得

然后便得到值67d709b2b54aa2aa648cf6e87a7114f1放入输入框即可获得flag