1.知识点梳理与总结

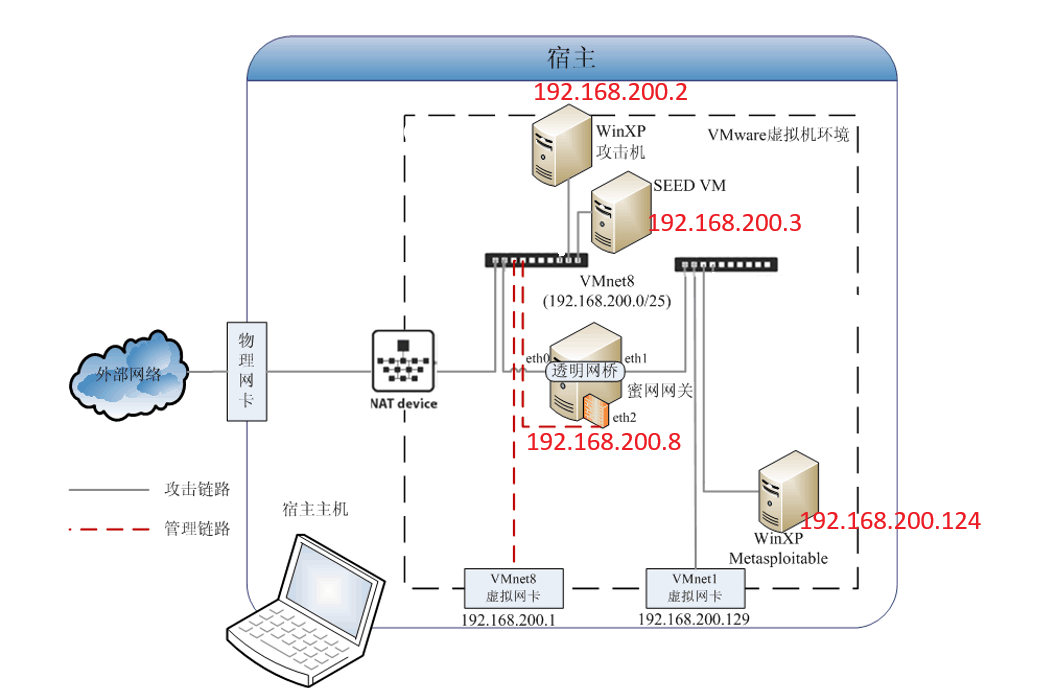

1、一个基础的网络攻防实验环境需要如下组成部分:

- 靶机:包含系统和应用程序安全漏洞作为攻击目标的主机,包括Windows XP和Linux操作系统主机。

- 攻击机:安装一些专用攻击软件,用于发起网络攻击。

- 攻击检测、分析与防御平台:最佳位置是靶机的网关。

- 网络连接:通过网络将靶机、攻击机和具备检测分析防御功能的网关进行连接。

2、网络攻击方式:

- 读取攻击

- 操作攻击

- 欺骗攻击

- 泛洪攻击

- 重定向攻击

- Rootkits攻击

3、网络攻击手段:

- 网络监听

- 篡改数据

- 网络欺骗

- 弱口令攻击

- 拒绝服务

- 漏洞破解

- 木马攻击

4、网络攻击流程:

- 信息收集

- 网络 隐身

- 端口和漏洞扫描

- 实施攻击

- 设置后门和痕迹消除

5、信息安全老三样:杀毒、防火墙、入侵检测(旁路串联)

2.攻防环境搭建详细过程

1、准备工作

VMware workstation

VM_Win2kServer_SP0_target.rar // windows靶机

VM_WinXPattacker.rar // windows攻击机

SEEDUbuntu9_August_2010.tar // Linux攻击机/靶机

roo-1.4.hw-20090425114542.iso //蜜网网关2、网络拓扑结构图

3、VM网络设置

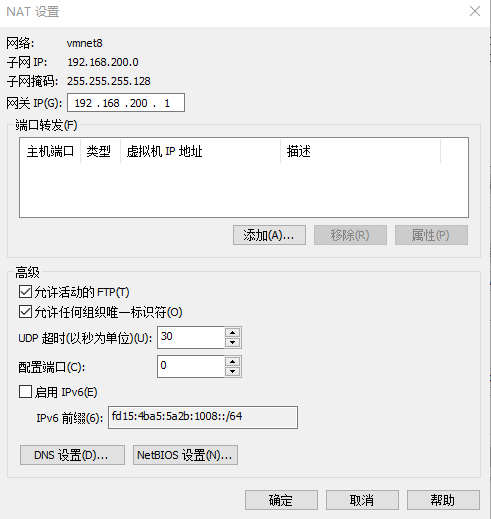

之前已安装过VMware,现在以管理员模式进行网络设置如下:

其中VMnet的NAT和DHCP设置如下:

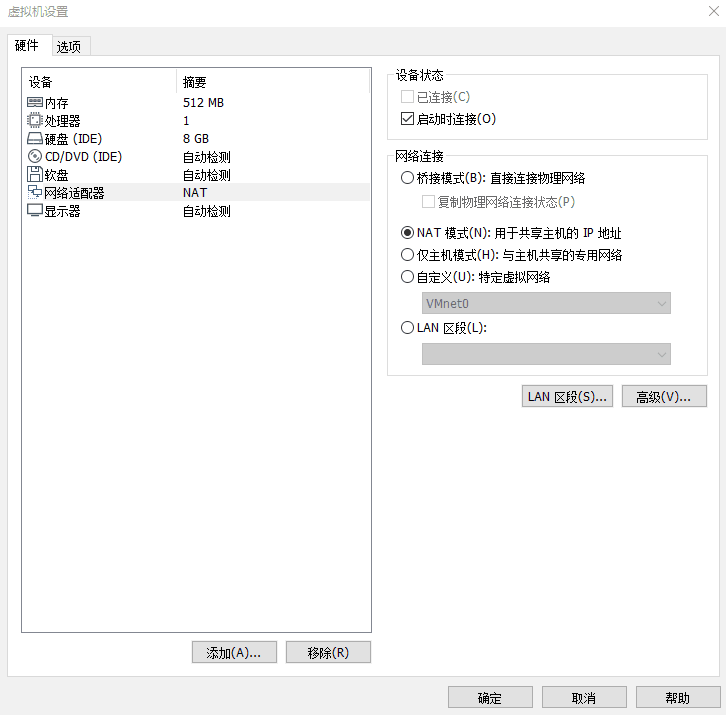

4、安装windows攻击机--WinXPattacker

解压VM_WinXPattacker.rar,产生一个WinXPattacker文件夹。在VMware中点击 文件-->打开,找到WinXPattacker文件夹,打开以vmx结尾的文件,然后配置攻击机虚拟机的硬件,如下所示:

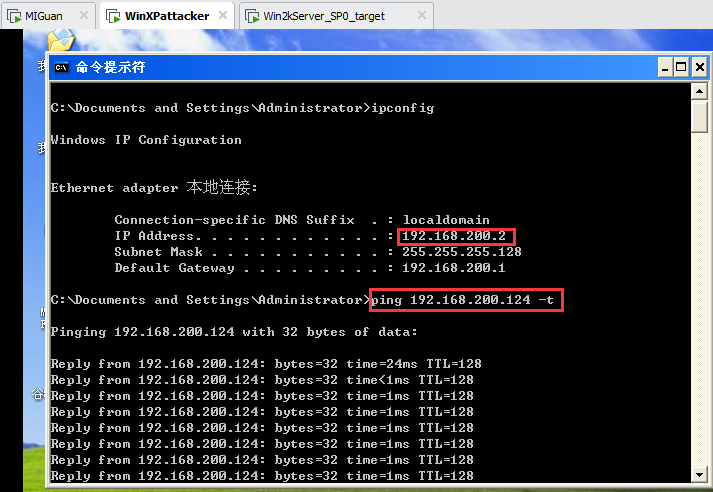

打开虚拟机,密码:mima1234,输入ipconfig查看ip地址:192.168.200.2

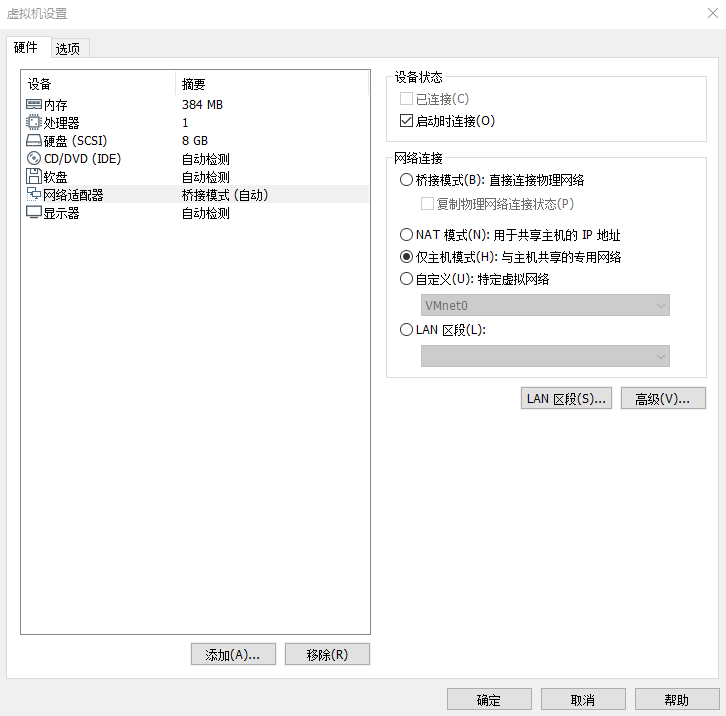

5、安装windows靶机--win2kServer

方法同上,解压VM_Win2kServer_SP0_target.rar,产生一个Win2kServer_SP0_target文件夹。在VMware中点击 文件-->打开,找到Win2kServer_SP0_targe文件夹,打开以vmx结尾的文件,然后配置攻击机虚拟机的硬件,如下所示:

启动虚拟机,账号administrator,密码mima1234,打开网络连接,进行如下设置:

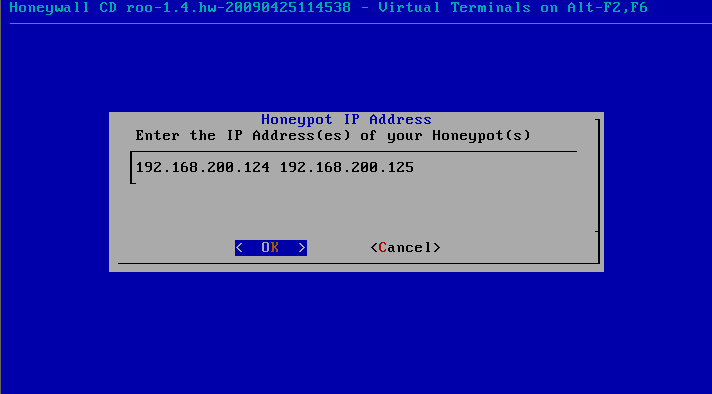

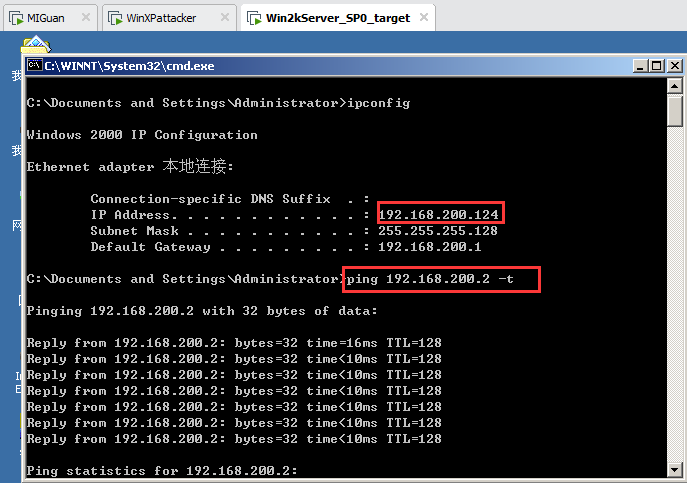

最后,输入ipconfig查看ip地址:192.168.200.124

6、安装配置SEEDUbuntu

解压SEEDUbuntu9_August_2010.tar,得到SEEDUbuntu9_August_2010文件夹,然后在VMware中进行如下步骤:

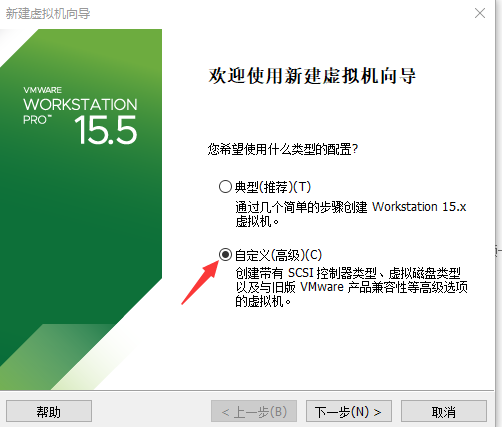

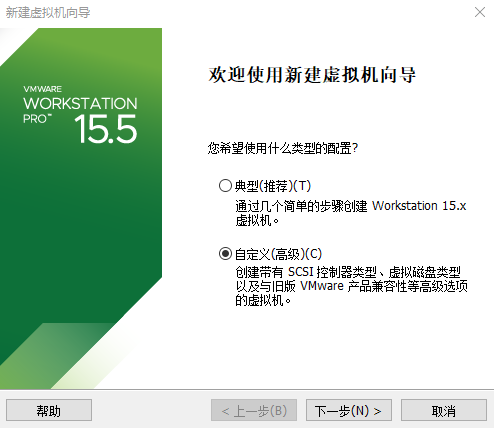

- 选择新建虚拟机

- 自定义安装

- 兼容不变

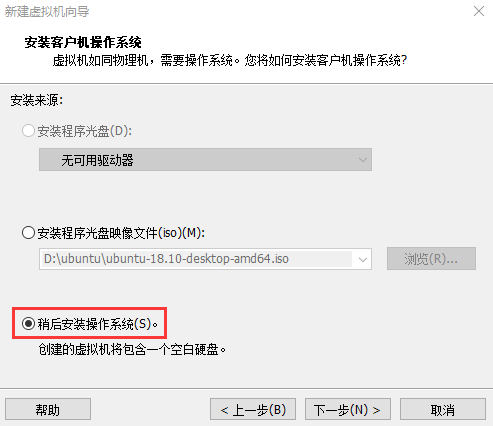

- 稍后安装系统

- 选择linux,版本ubuntu

- 设置名称位置

- 连续下一步

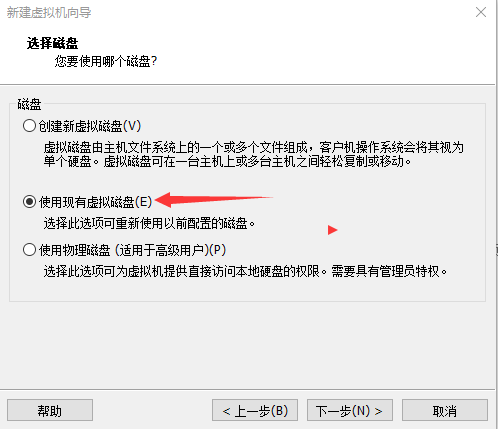

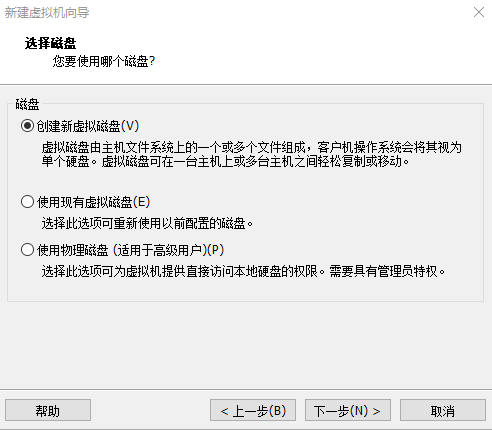

- 使用现有虚拟磁盘,选择seedubuntu的vmdk文件

- 下一步

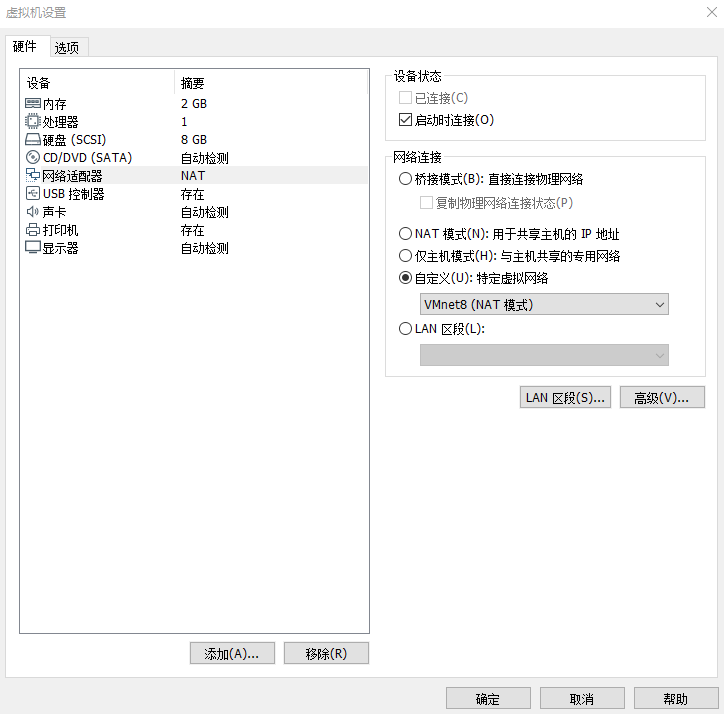

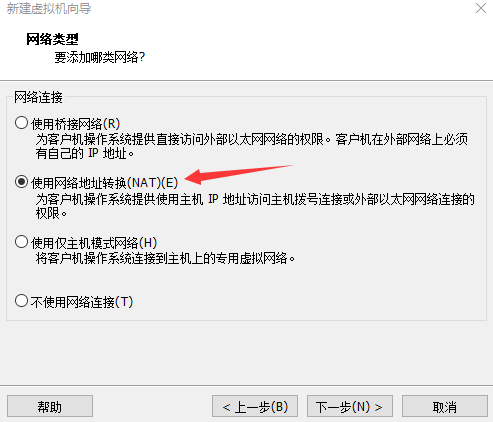

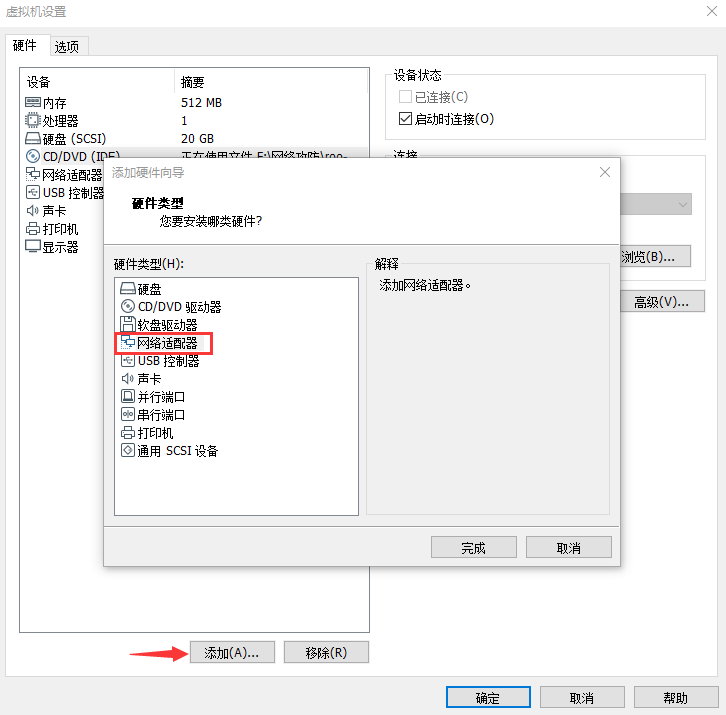

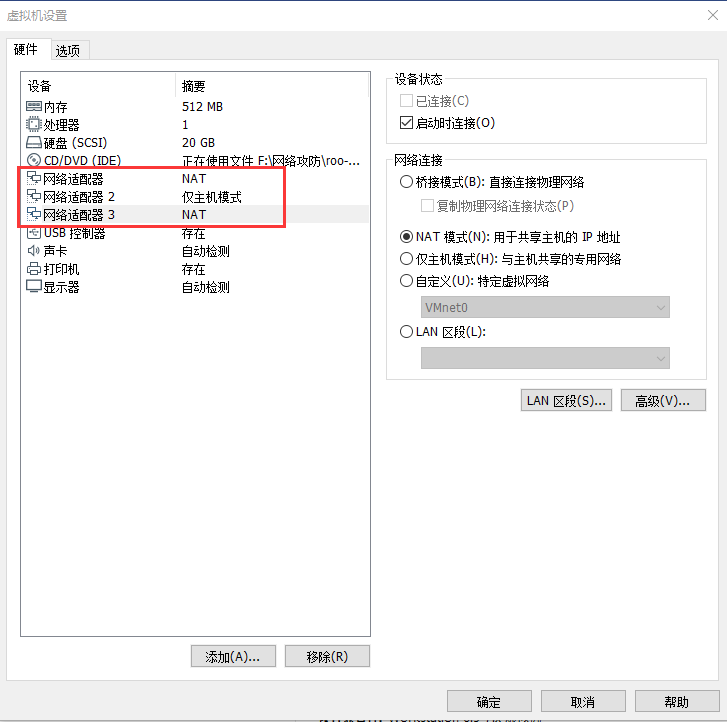

然后进行网卡设置如下:

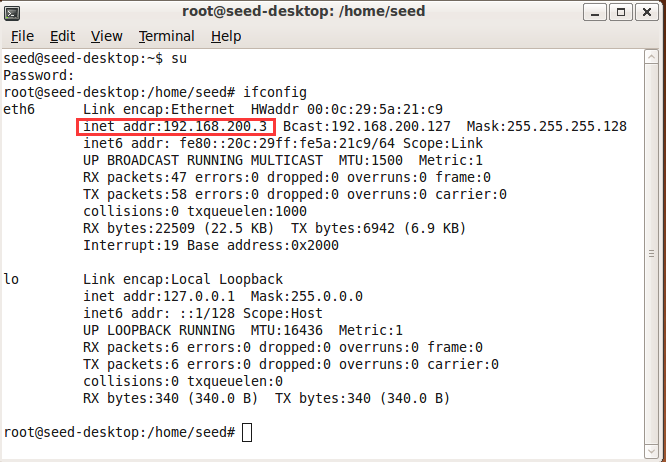

最后,启动虚拟机,账户为seed 密码为dees,查看ip地址:192.168.200.3

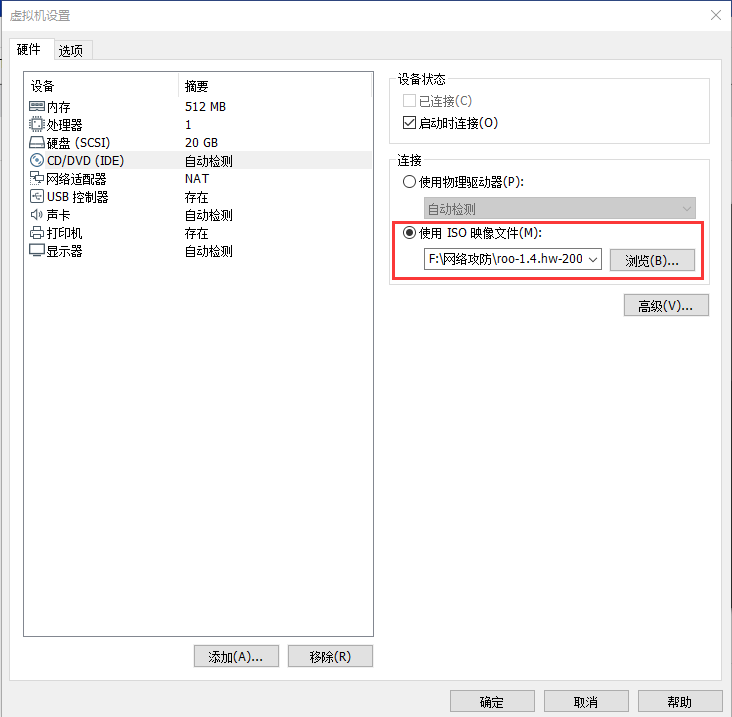

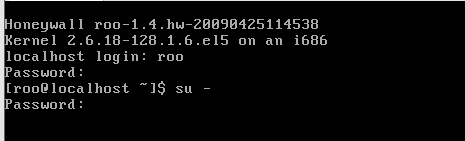

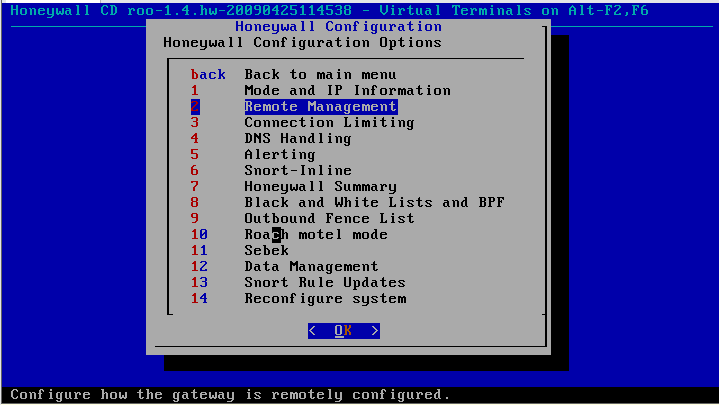

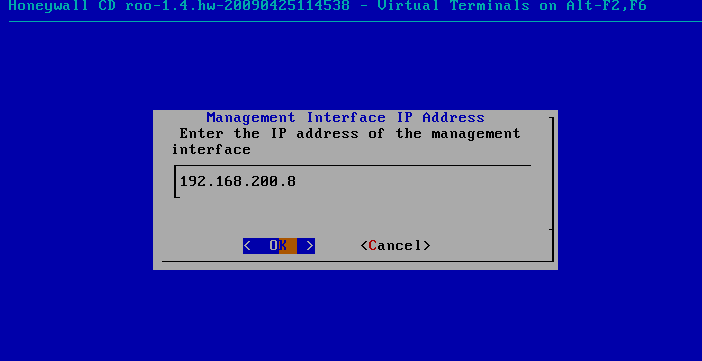

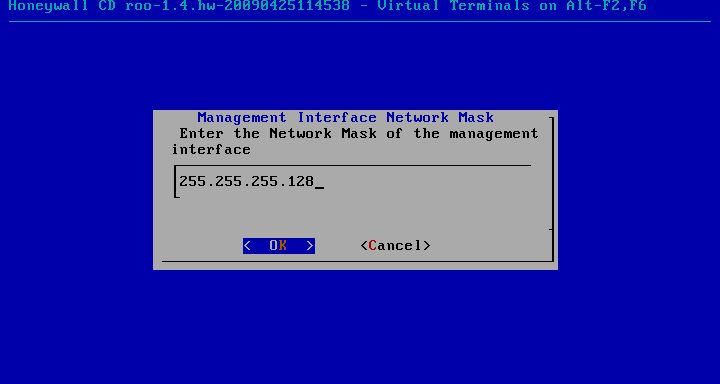

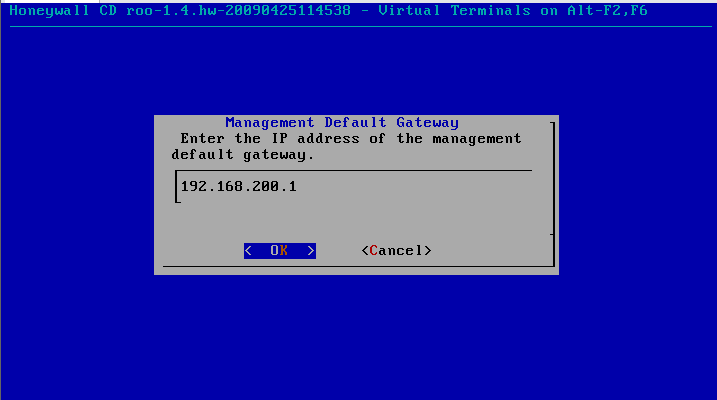

7、安装配置蜜网网关

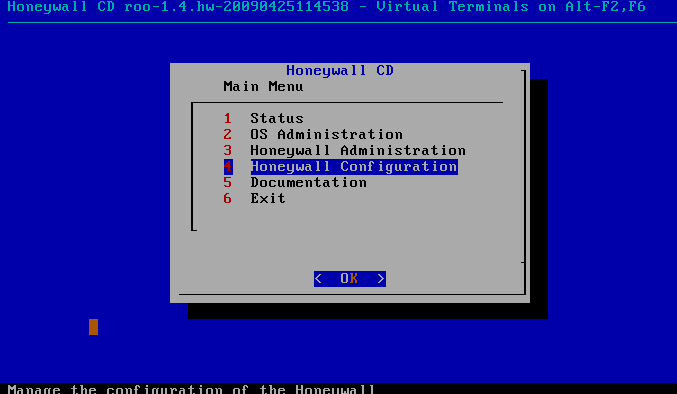

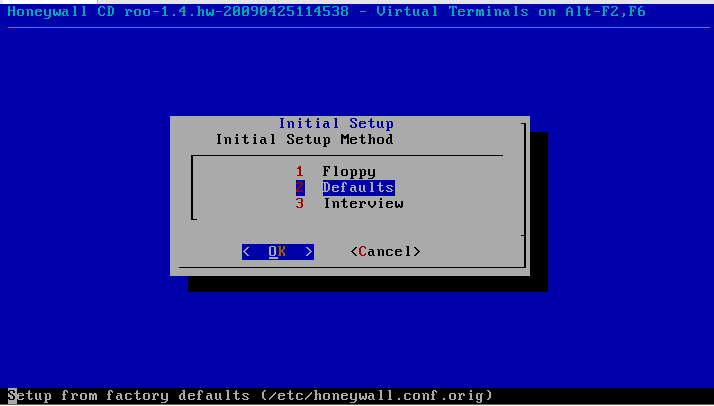

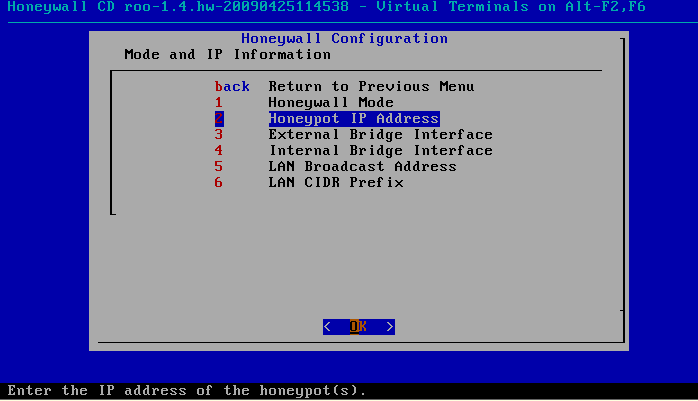

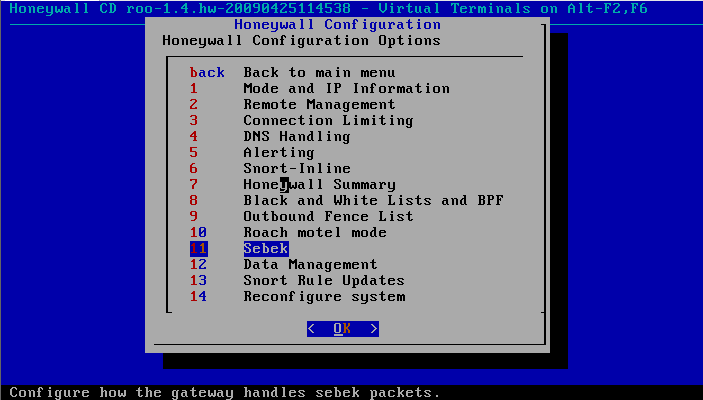

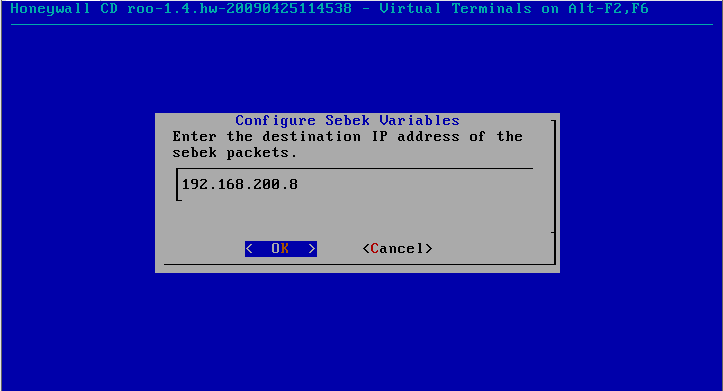

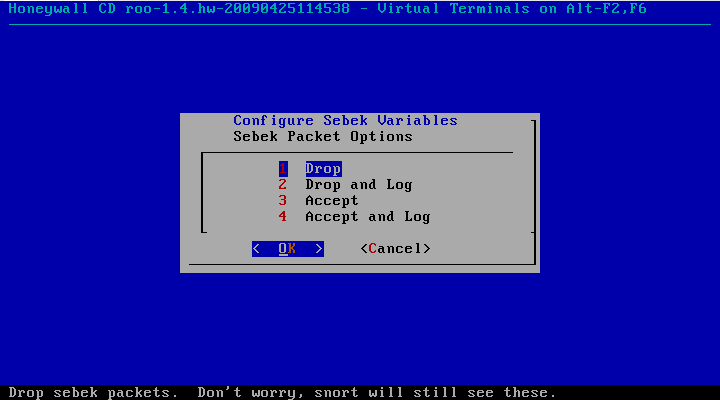

启动虚拟机,账户为roo 密码为honey,输入su -,进入配置界面

接下来一步步进行配置:

8、测试

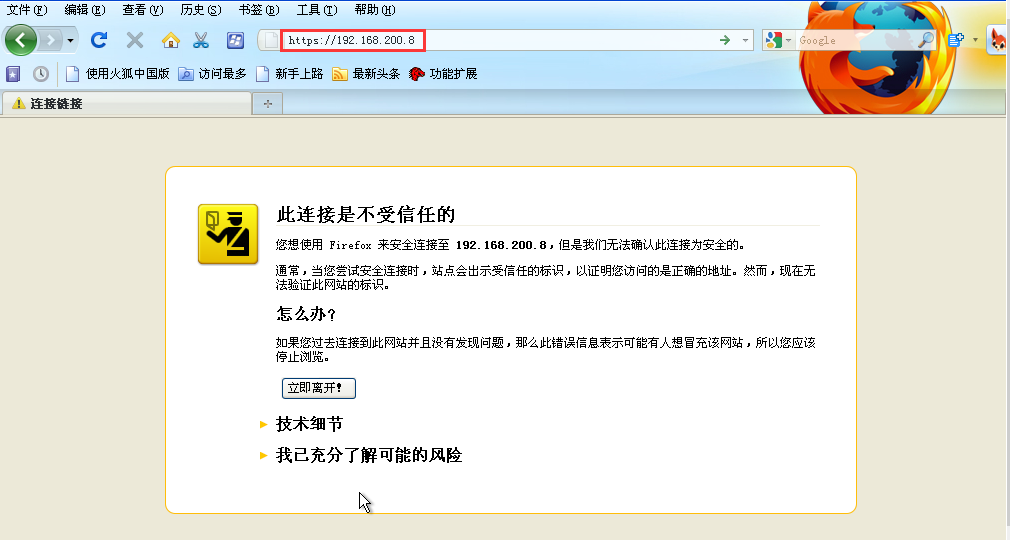

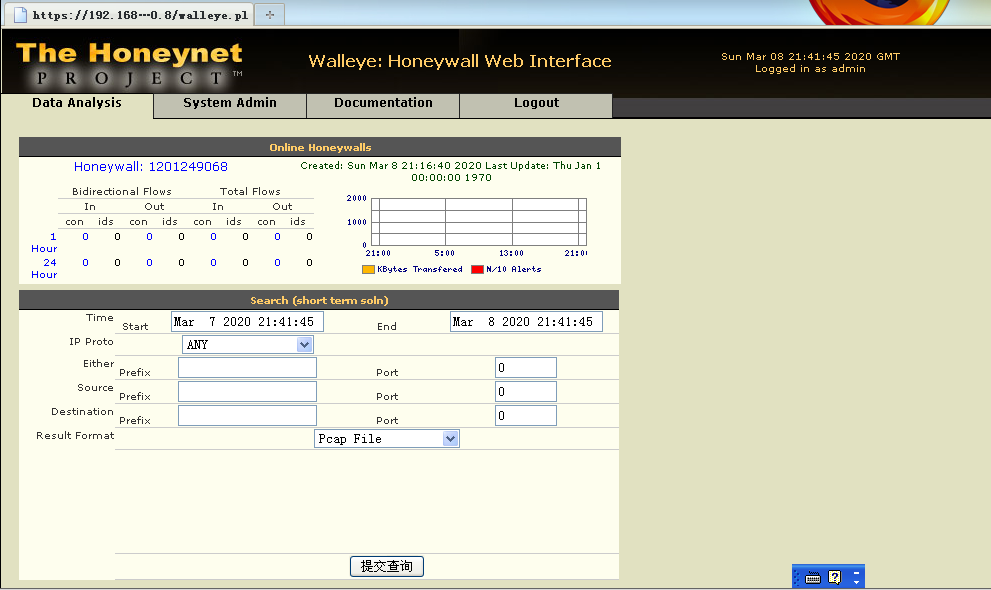

在windowsAttacker中,浏览器打开https://192.168.200.8,会提示证书过期存在风险,但是仍选择打开,输入账号roo,密码honey,然后重置密码

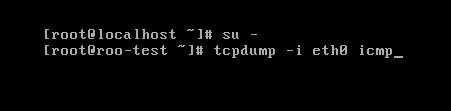

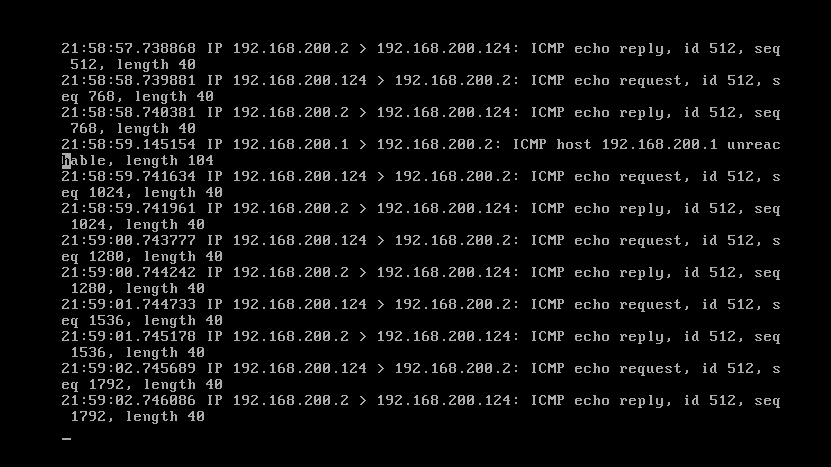

切换到roo中,输入su -,运行命令tcpdump -i eth0 icmp

在攻击机上ping靶机

在靶机上ping攻击机

在蜜网网关上监听到的信息

在SEED上ping攻击机

在蜜网网关上监听到的信息

3.学习中遇到的问题及解决

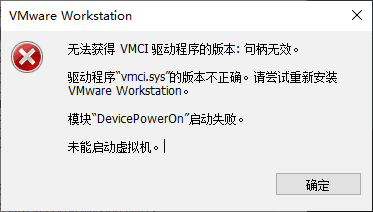

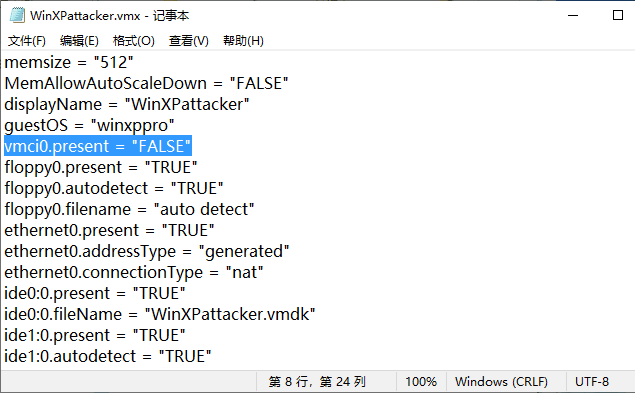

问题:安装好虚拟机启动时出现句柄无效问题:

解决:找到虚拟机的.vmx文件,用记事本打开,修改vmci0.present的值为FALSE,保存后再次启动虚拟机即可。

4.学习感悟

本次学习成功的搭建了攻防的实验环境,锻炼了动手能力,虽然刚开始比较头大,不过感谢第一个吃螃蟹的人,对于网络攻防的了解还比较浅显,之后还要继续学习。