20199328 2019-2020-2 《网络攻防实践》第2周作业

1.知识点梳理与总结

VM网络设置

VMnet0、VMnet1与VMnet8设置如下

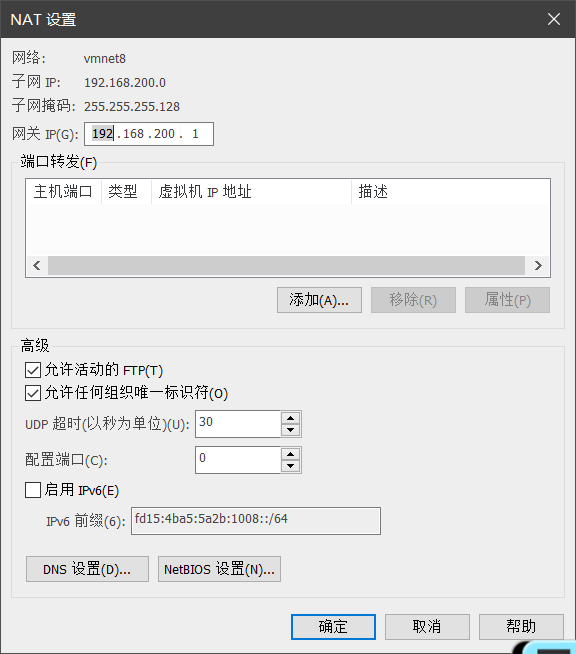

设置VMnet8的NAT和DHCP

linux攻击机-Kail 安装

kail以VM虚拟机vmdk文件的形式提供,通过扫描虚拟机可以直接导入

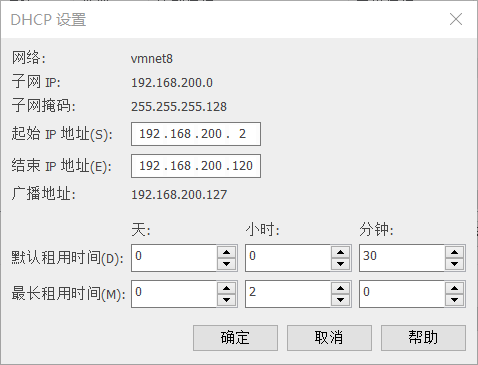

接下来设置Kali的网卡,这里选择了自定义VMnet8

进入Kali,进行软件设置。Kali的默认用户名为kali,密码kali, root密码kali(要先登录kali,后使用su进行提权,不要直接root登录)下图显示了登录->提权->安装net-tools(ifconfig包)->查看网络信息。这里要记住kali的ip地址。

windows攻击机-windows Attacker安装

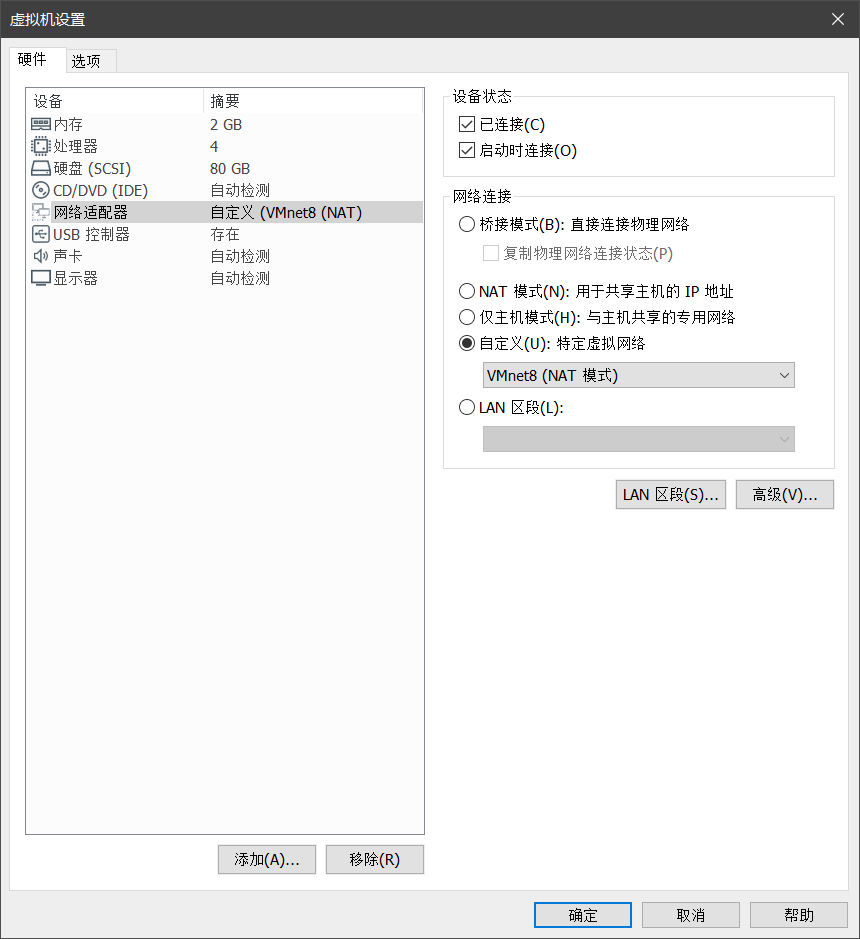

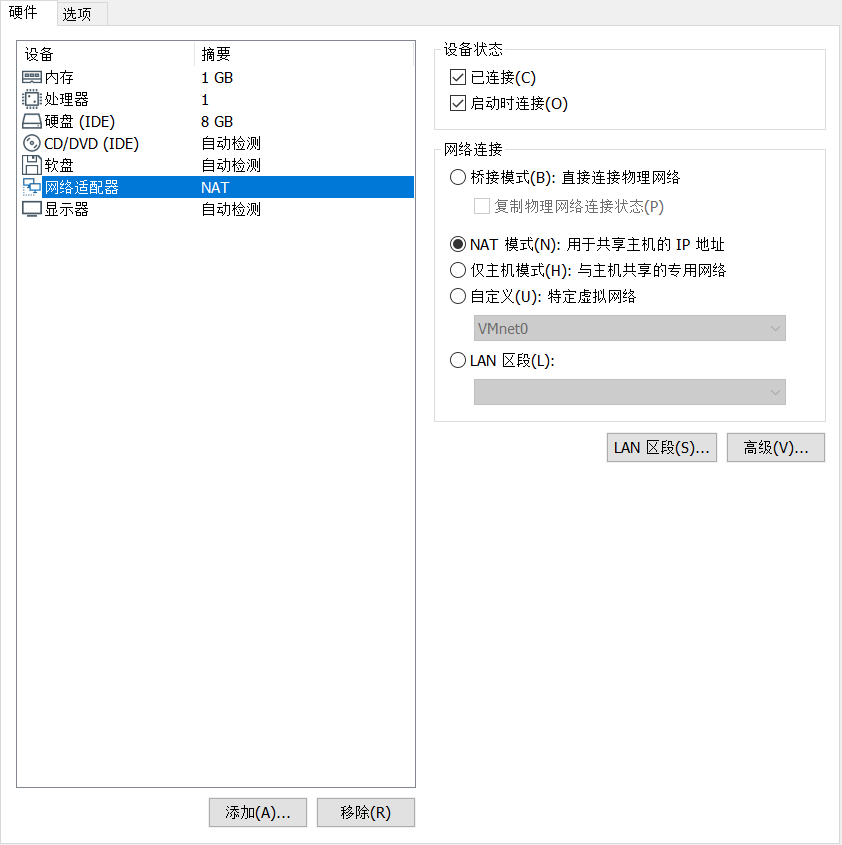

安装过程相似,网卡设置如图

进入系统如图

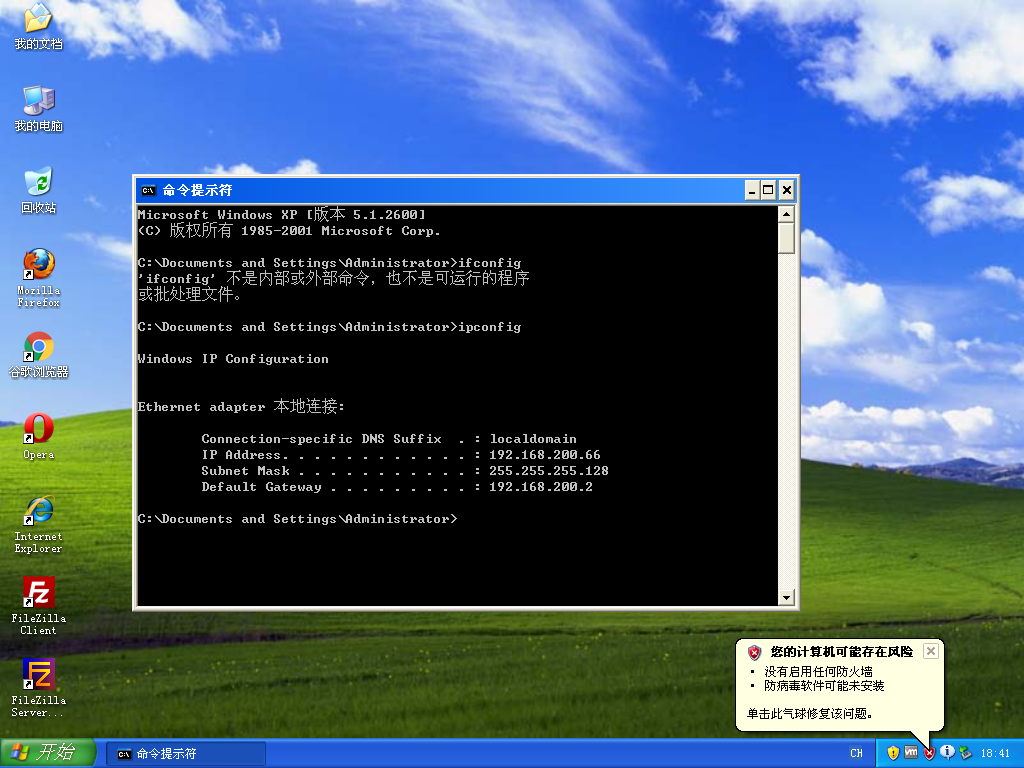

此时该系统已经通过DHCP获得IP地址,不需要手动配置,但需要找到具体IP。通过ipconfig获得windowsattacker的ip地址,如图

Metasploitable2-Linux安装

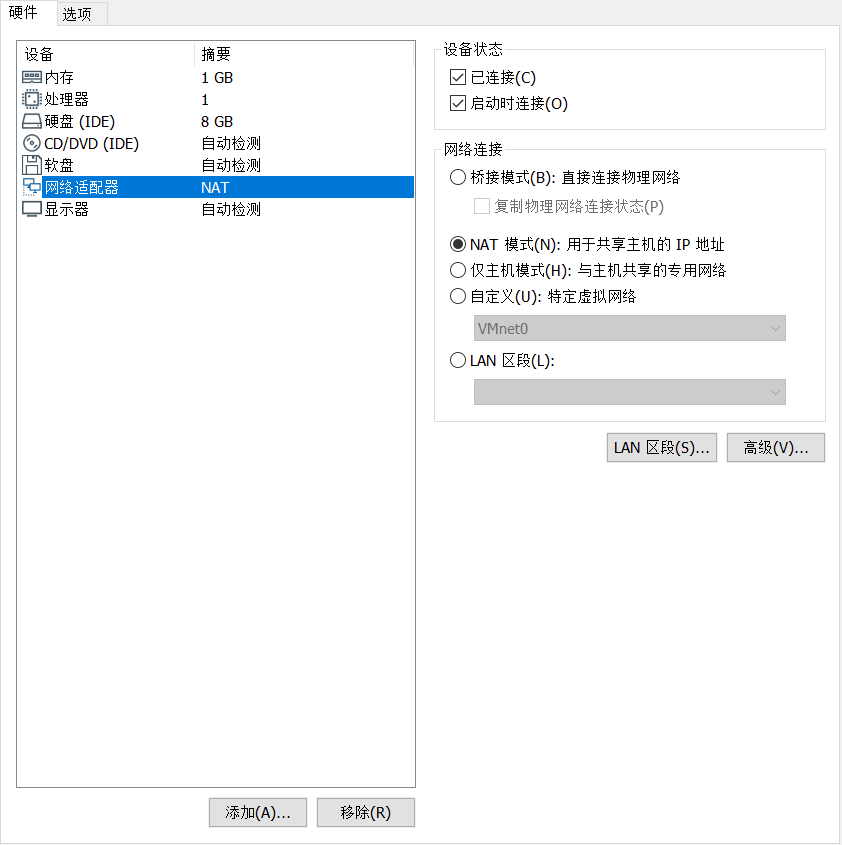

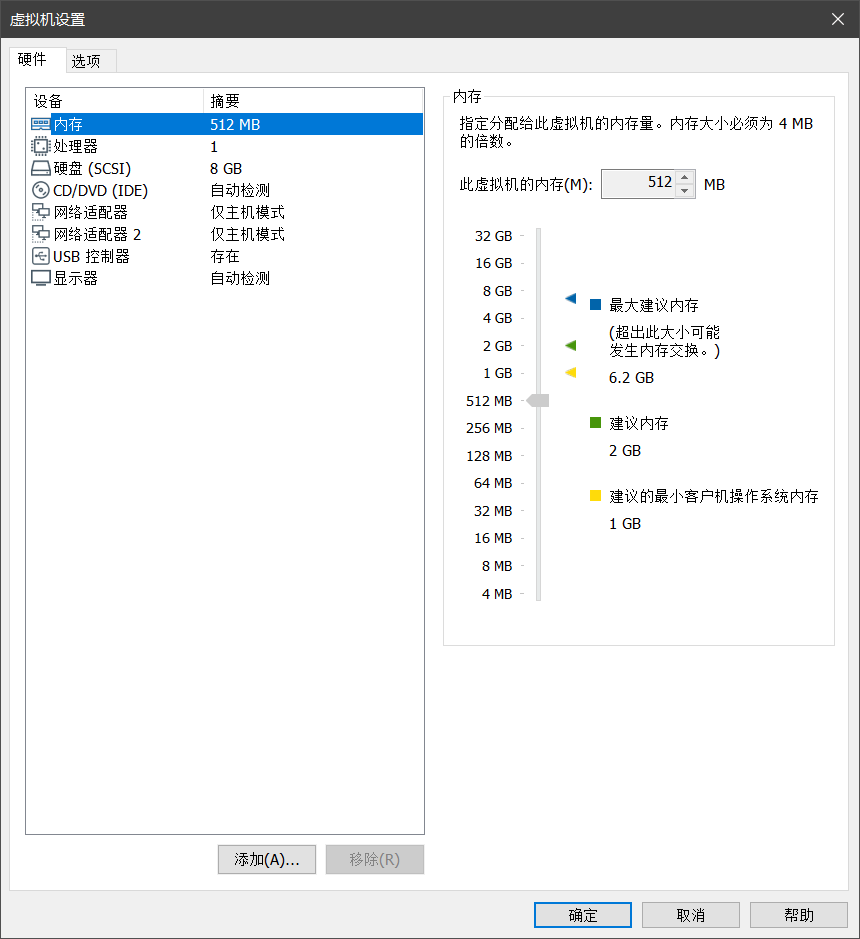

安装过程和以上相同,Metasploitable2-Linux的网卡设置如下

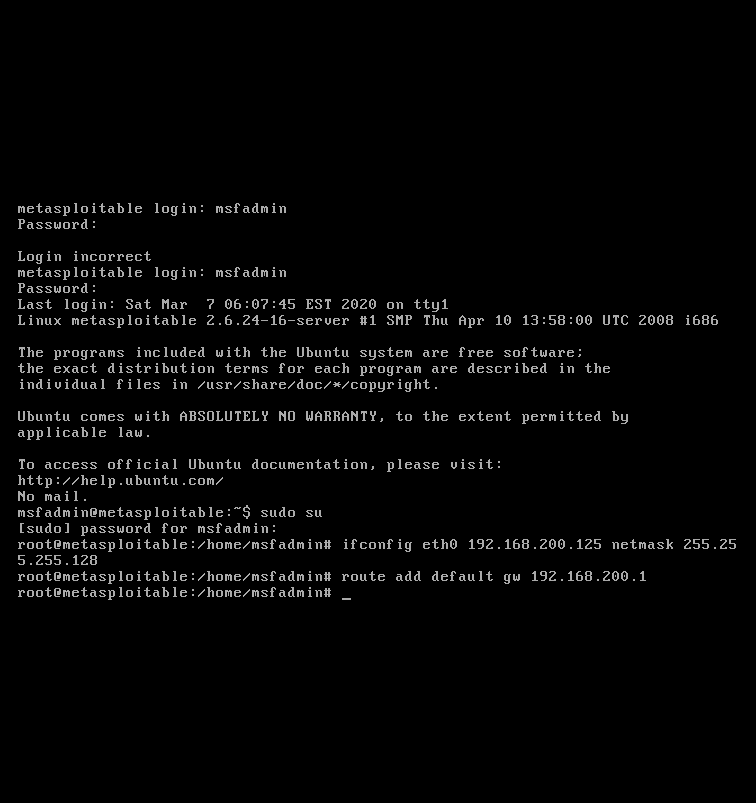

进入系统,需要手动设置IP地址,具体命令如下:先通过su命令提升权限, 后执行如下命令,并查看结果

ifconfig eth0 192.168.200.125 netmask 255.255.255.128

route add default gw 192.168.200.1

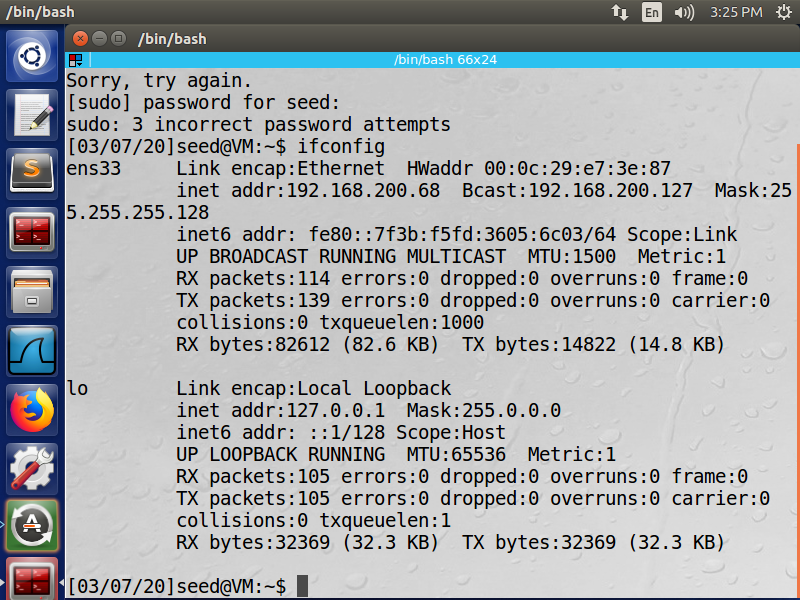

SEEDUbuntu安装配置

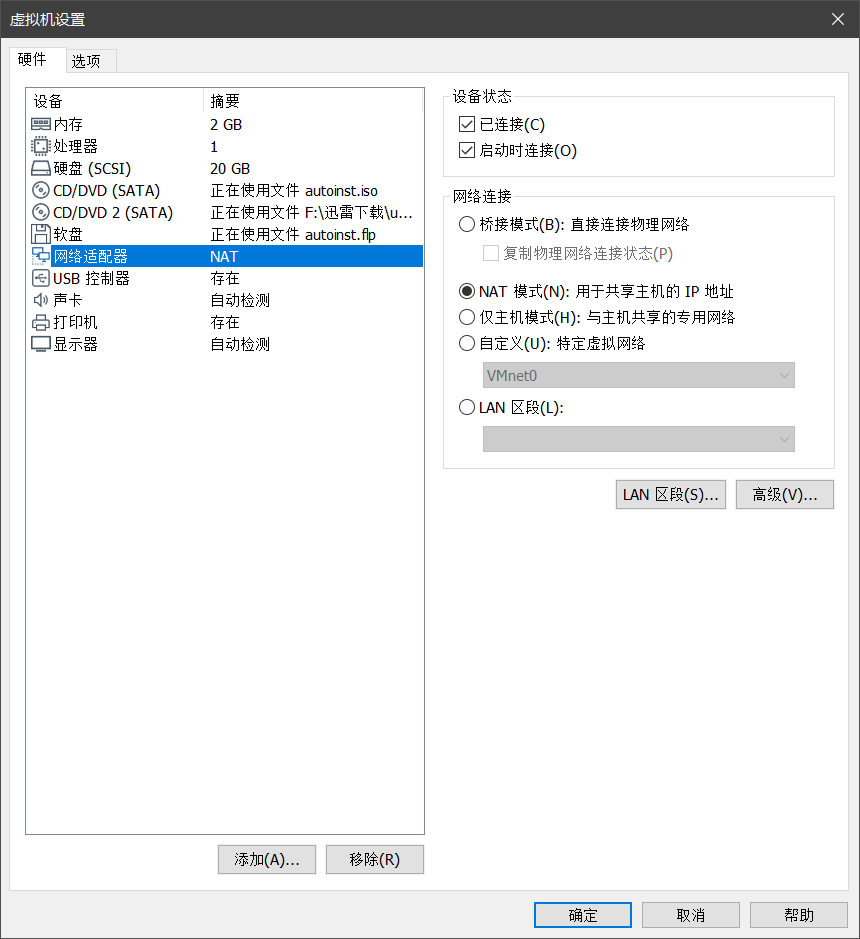

SEEDUbuntu的网卡设置如下

开账户为seed 密码为dees, 开机后通过su命令提权, 密码为seedubuntu

ifconfig查看相关网络信息。

蜜罐网关安装

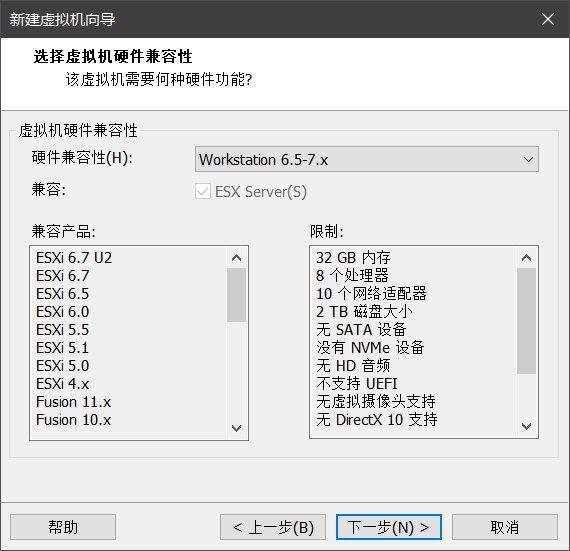

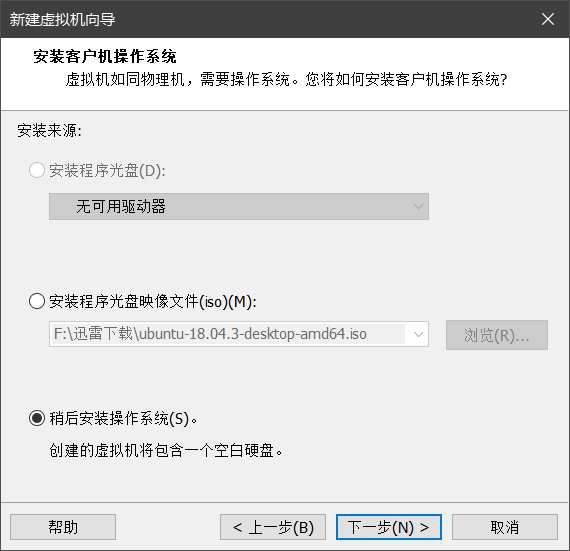

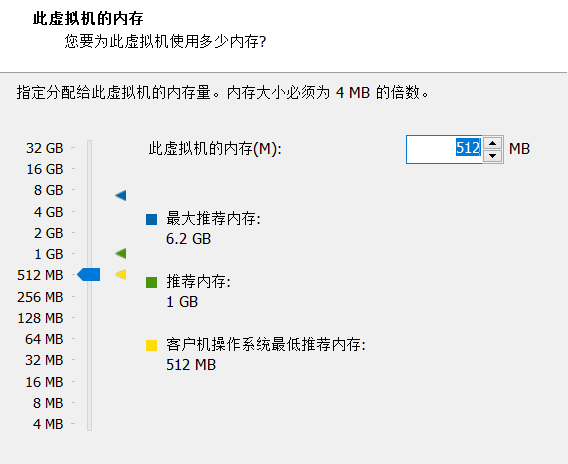

这里采用自定义虚拟机,接下来如图

选择稍后安装系统,否则安装失败

之后一路下一步,直到完成。

现在虚拟机新建完成,需要先进行相关硬件设置

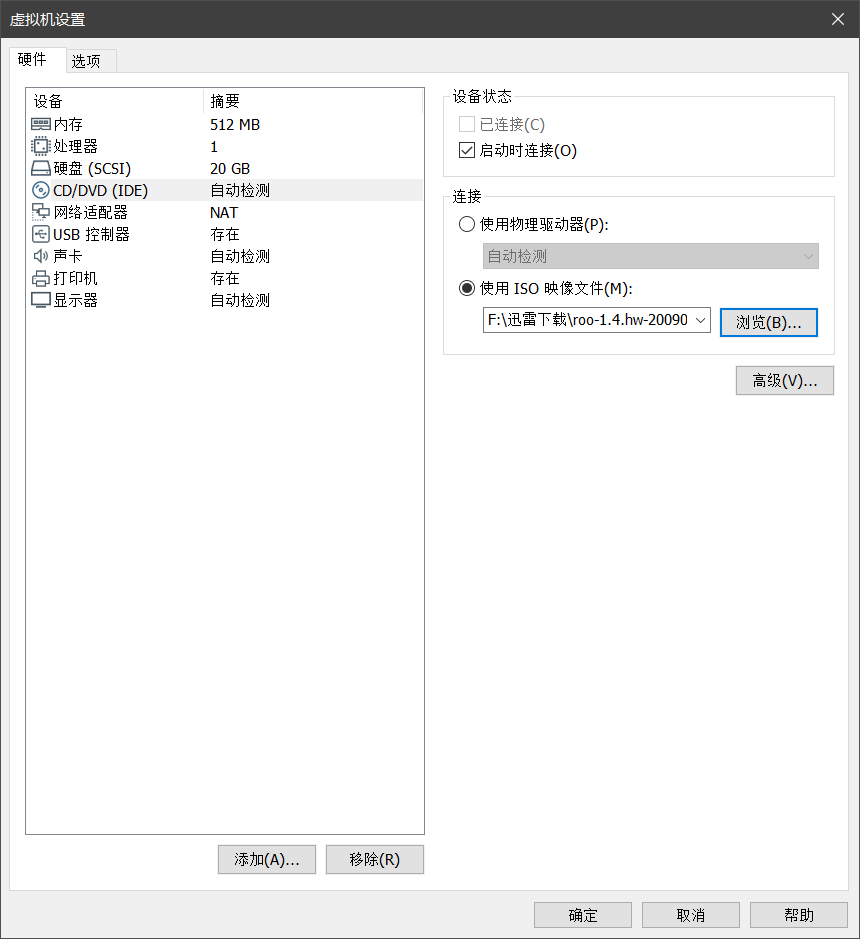

第一步先添加开机安装使用的镜像

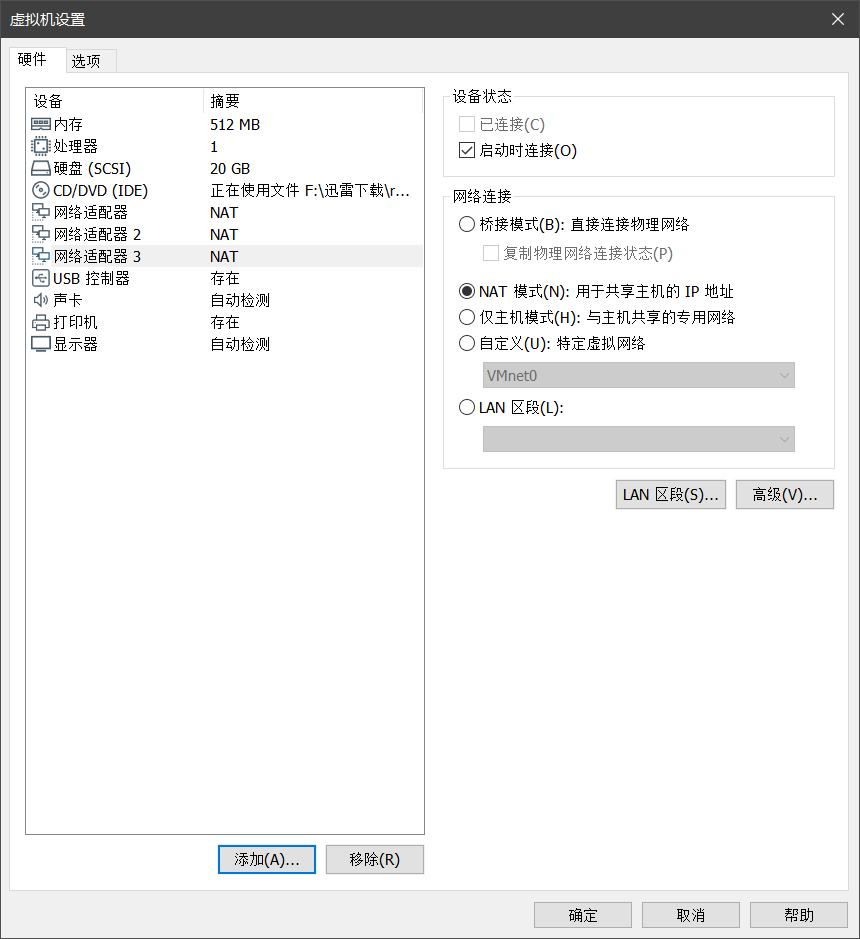

添加两个网卡,并进行设置方式

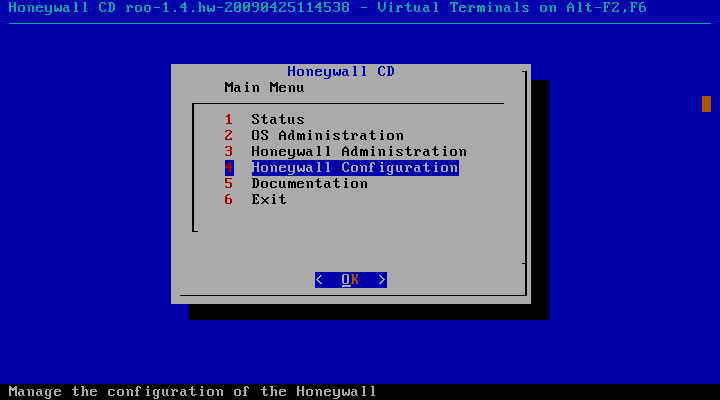

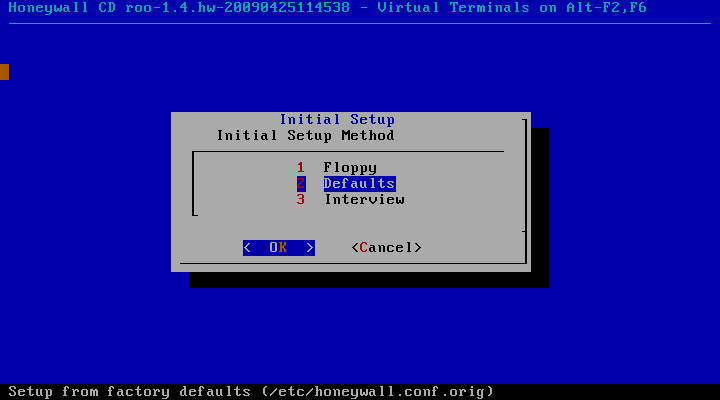

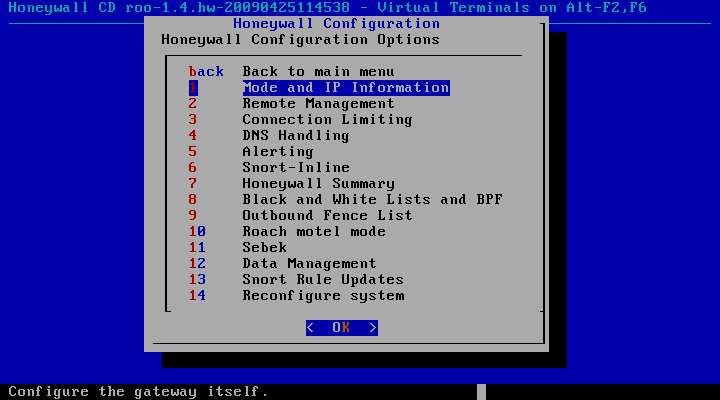

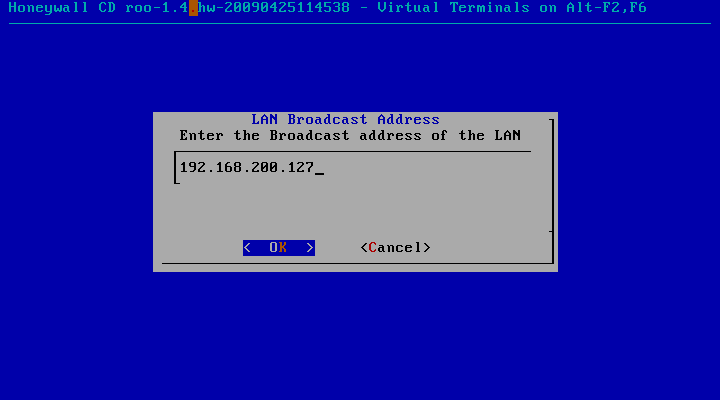

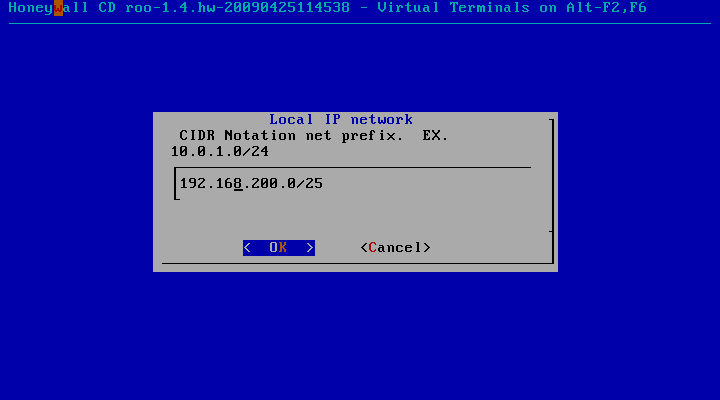

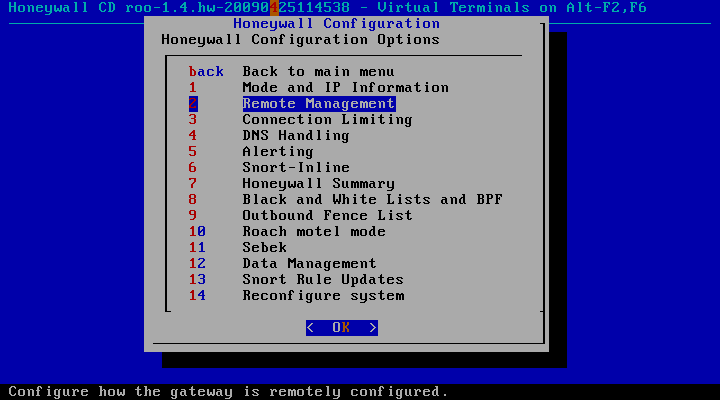

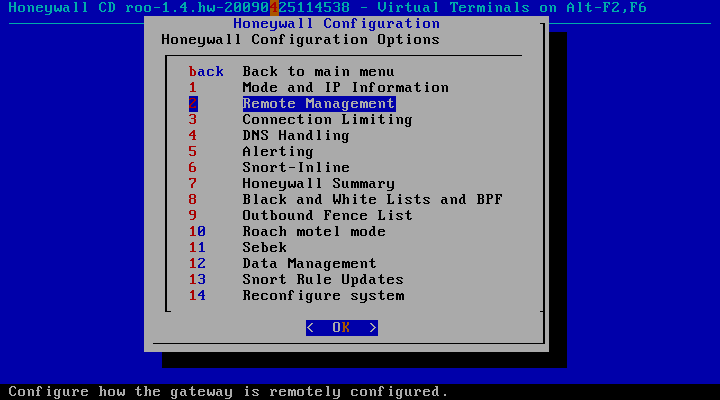

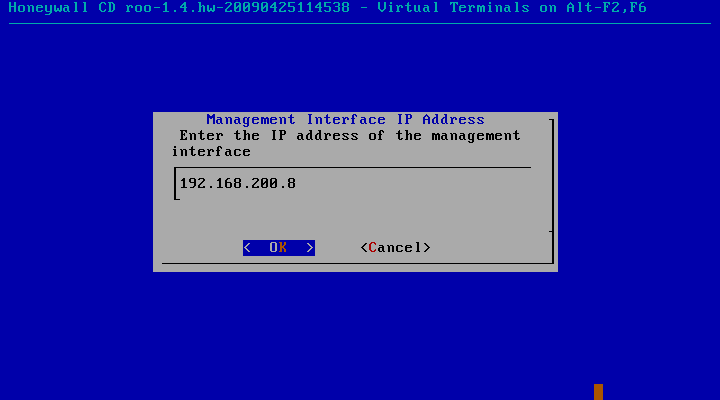

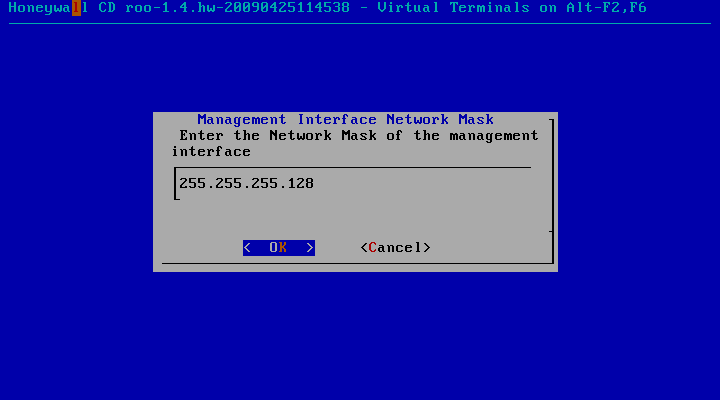

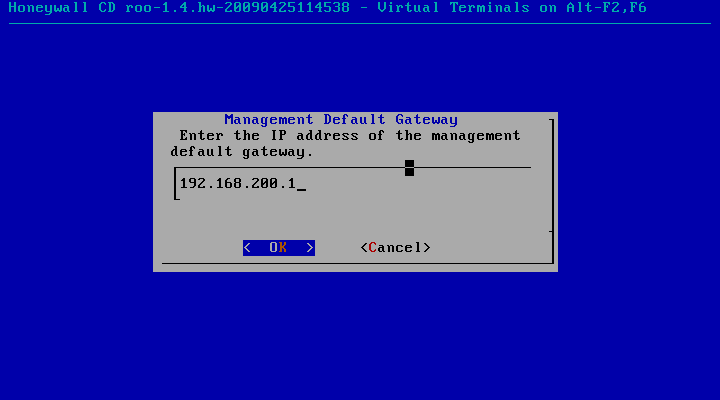

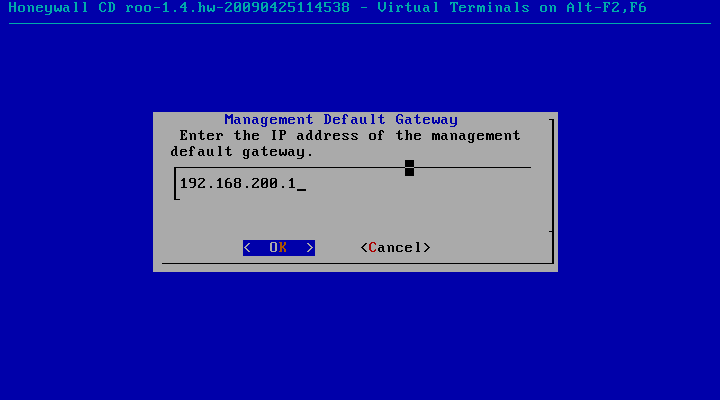

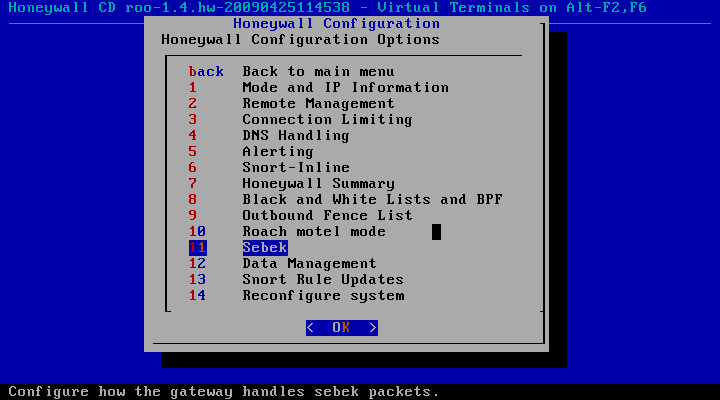

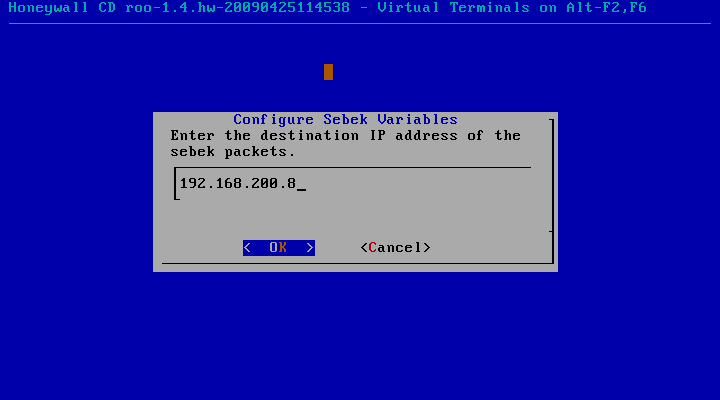

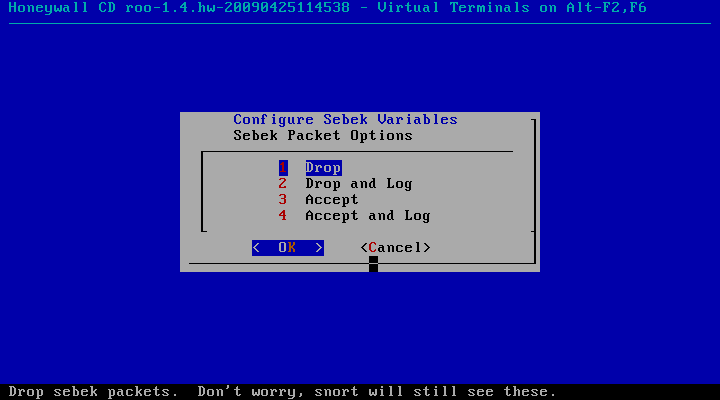

第一次进入honeywall config,进行初始化设置选择default,然后一路按图索迹

这里基本结束了

输入https://192.168.237.8进入。第一次登陆的用户名密码位roo/honey,登陆后提示更改密码

测试

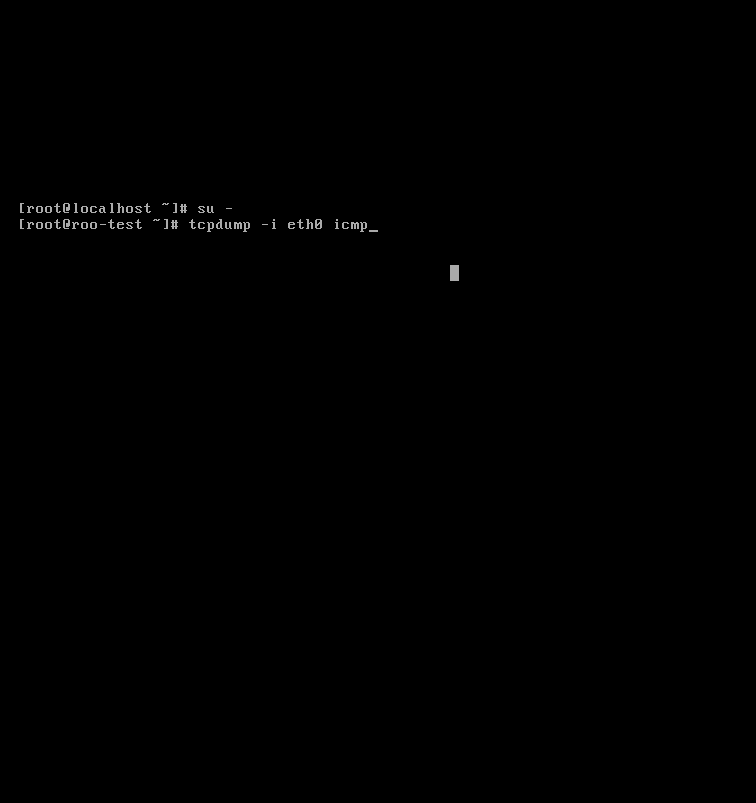

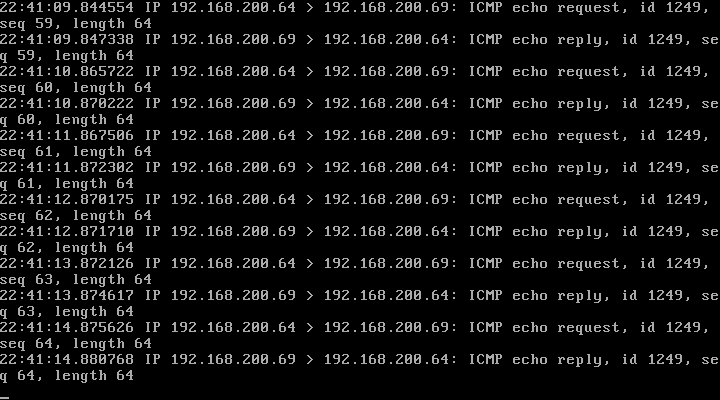

先切换回roo ,通过tcpdump -i eth0 icmp开始蜜罐的监听。然后Kali主机开始执行ping 172.16.245.128得到的结果如下。我们发现正常ping没问题

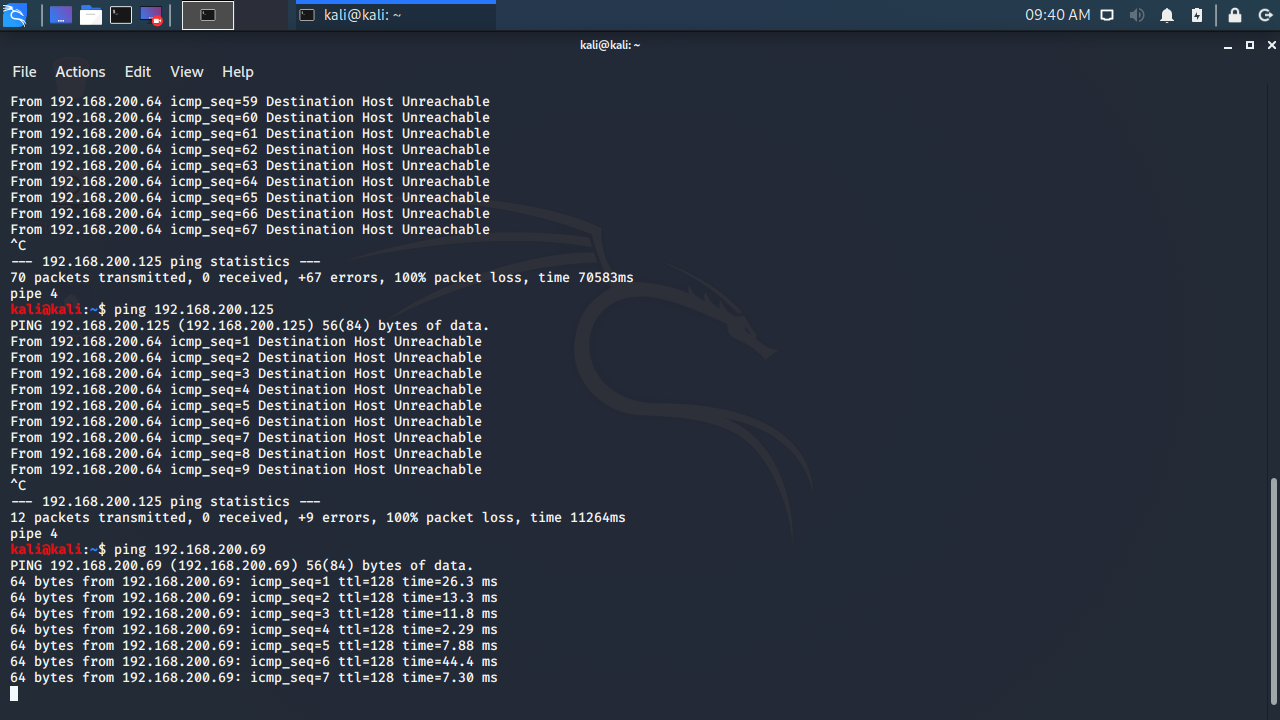

这里我用 kali ping winxpattack 如图

2.学习中遇到的问题及解决

以上都已说明

3.学习感悟、思考等)

刚刚开始看到这个作业和孙启龙同学交的博客,感觉很头大,然后一点点的做了下去,最后还算是圆满成功了,期间结合了孙启龙同学和解建国同学的博客,十分感谢。