20199323 2019-2020-2 《网络攻防实践》第2周作业

1.知识点梳理与总结

第二章主要介绍了网络攻防的环境配置,在接下来的实验中都有所提到。

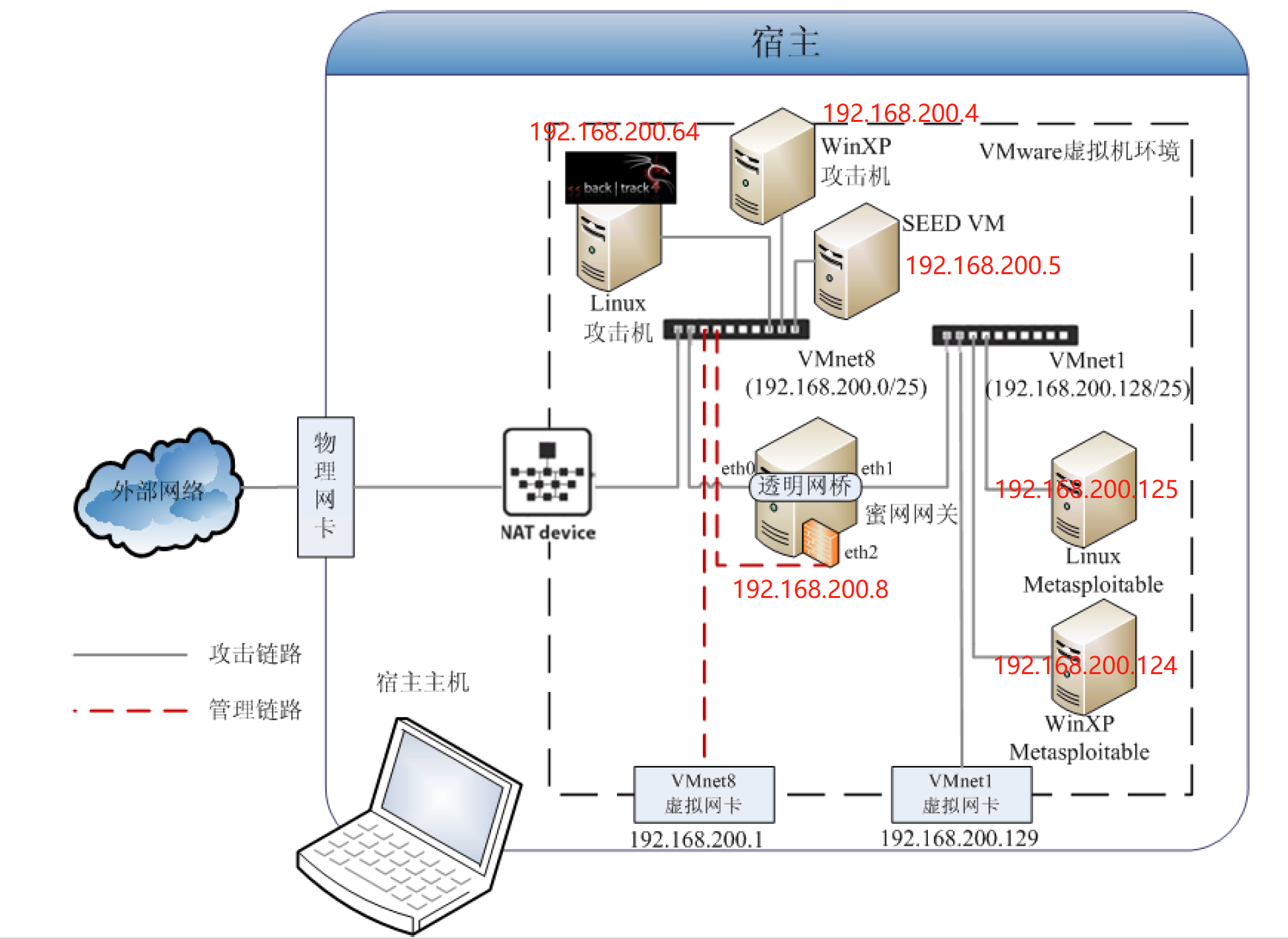

拓补图:

一、VMware网络配置

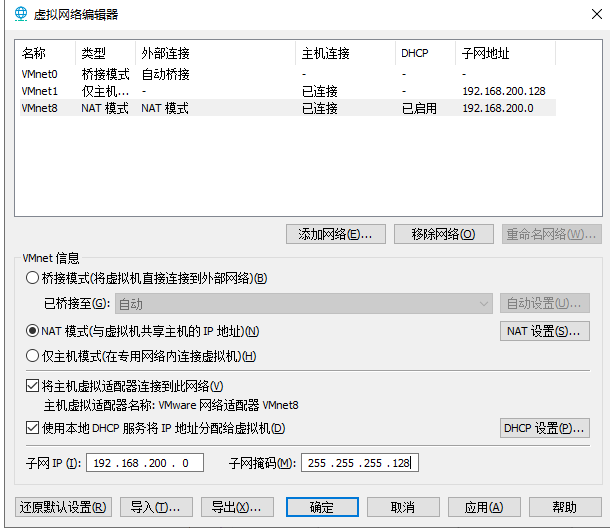

在VMware中选择编辑,然后选虚拟网络编辑器。

选择VMnet1,设置如下:

选择VMnet8,设置如下:

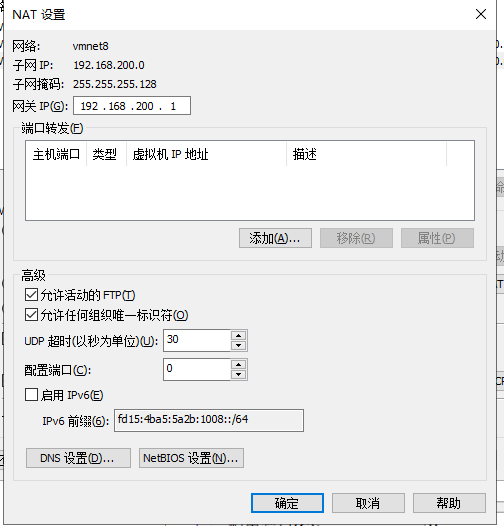

点击VMnet8设置中的NAT设置:

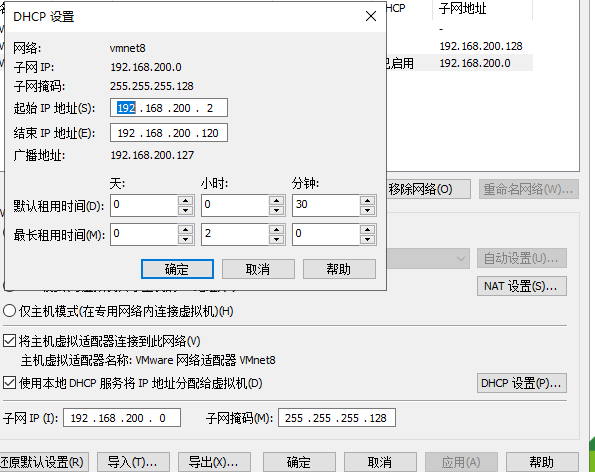

然后点击DHCP设置,设置如下:

VMware配置完成。

二、安装攻击虚拟机

解压老师所给的VM_WinXPattacker.rar,然后用VMware打开WinXPattacker文件中的WinXPattacker.vmx

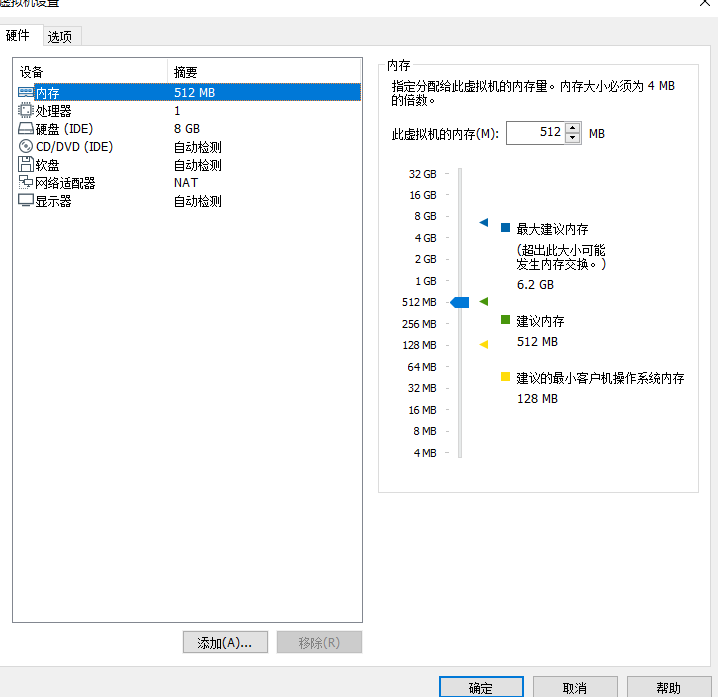

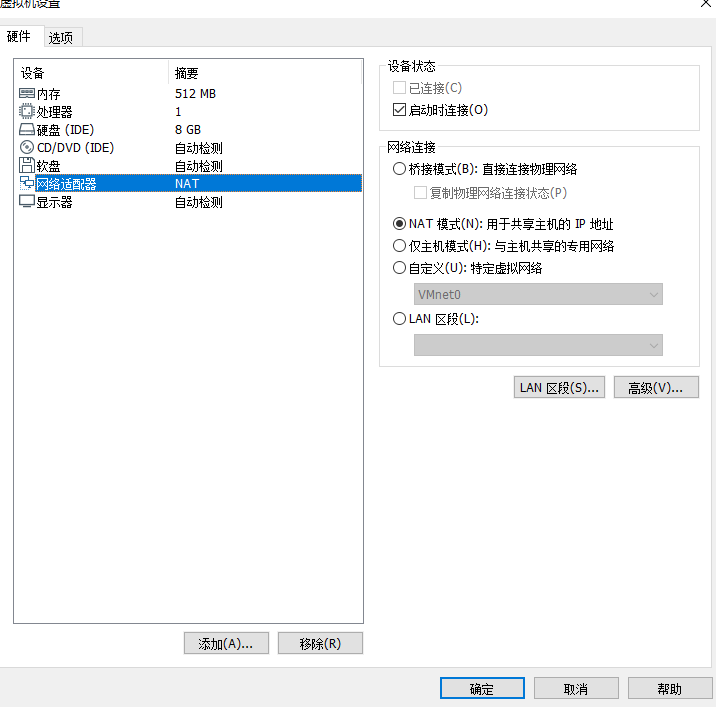

然后配置攻击虚拟机的硬件

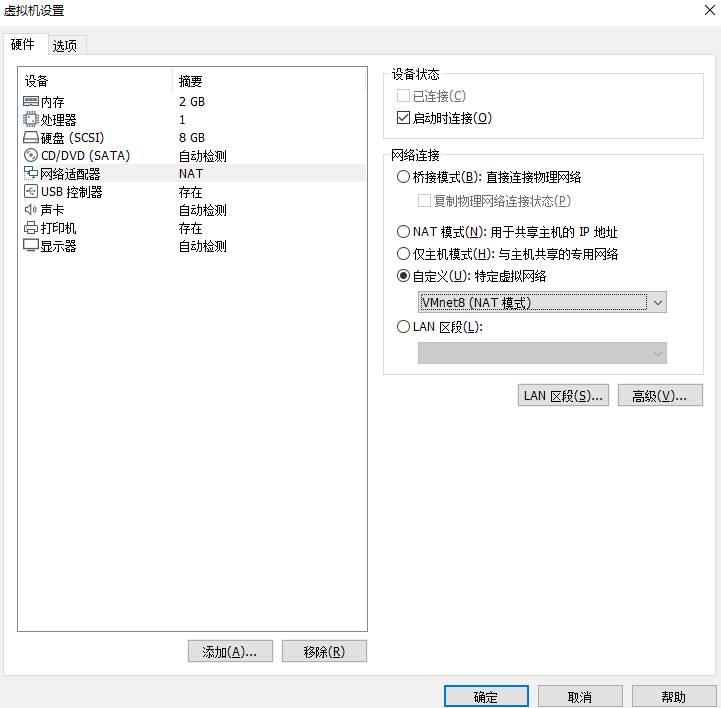

选择虚拟机->设置,将内存调好,将网络适配器改成NAT模式:

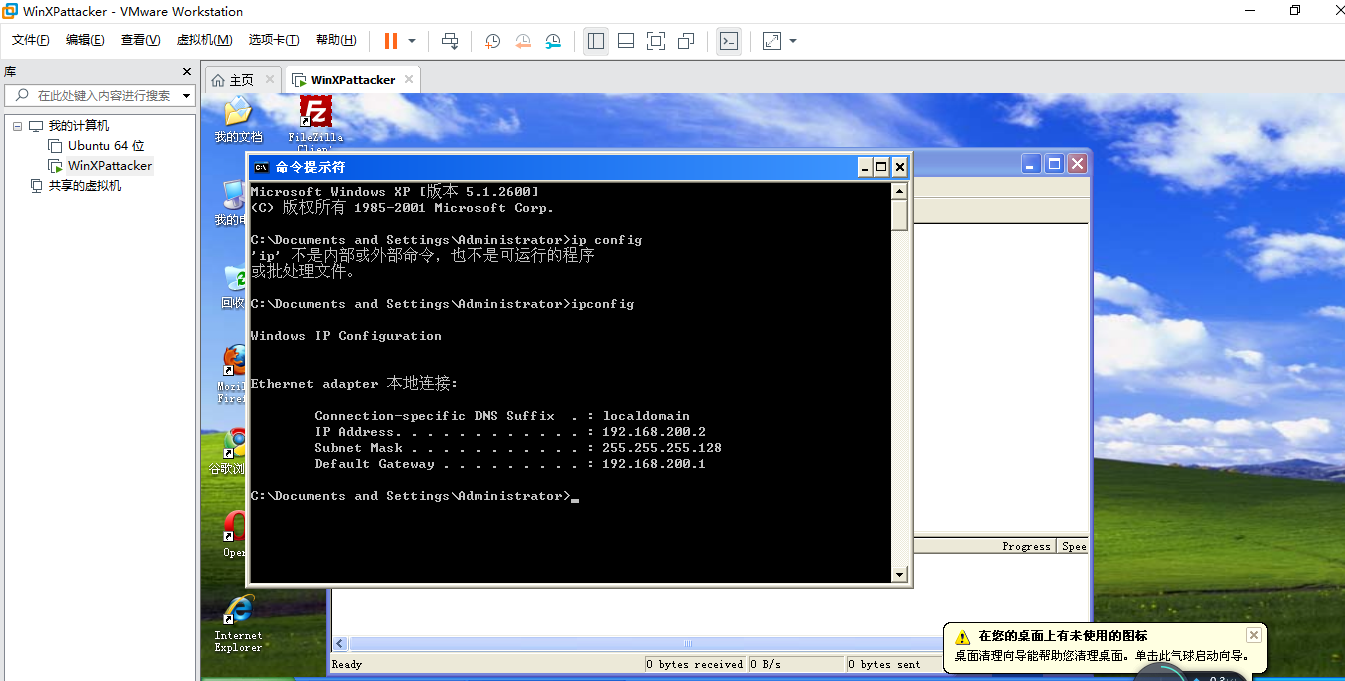

查看攻击机的iP:

三、安装靶机虚拟机

解压老师所给的Win2kServer_SP0_target.rar,然后用VMware打开Win2kServer_SP0_target文件中的WWin2kServer_SP0_target.vmx

然后配置攻击虚拟机的硬件

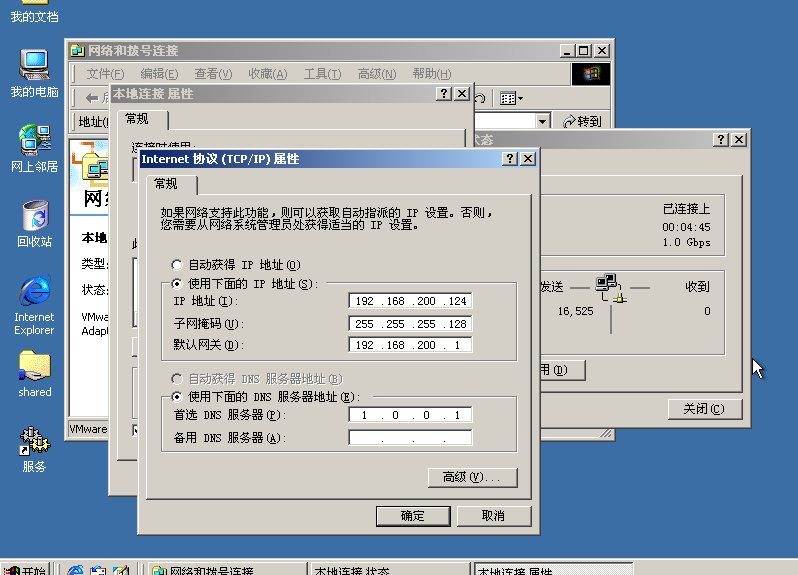

选择虚拟机->设置,将内存调好,将网络适配器改成仅主机(H)模式:

然后配置靶机虚拟机的ip和网关,打开本地连接->属性,修改内容:

四、安装SEEDUbuntu9_August_2010

解压SEEDUbuntu9_August_2010

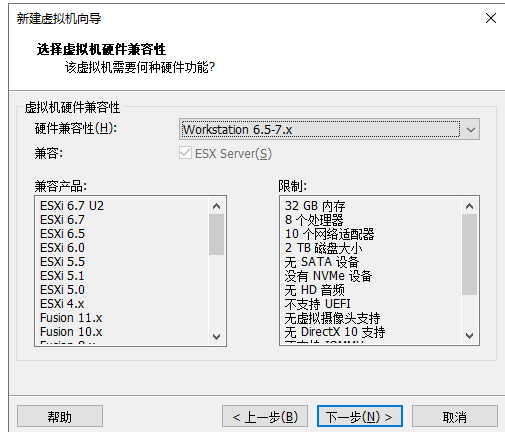

打开VMware,新建虚拟机,自定义安装,选Linux,ubuntu,一直点下一步,选择现有磁盘,选择选择seedubuntu的vmdk文件,

网卡设置

查看seed的ip:

五、安装蜜罐网关

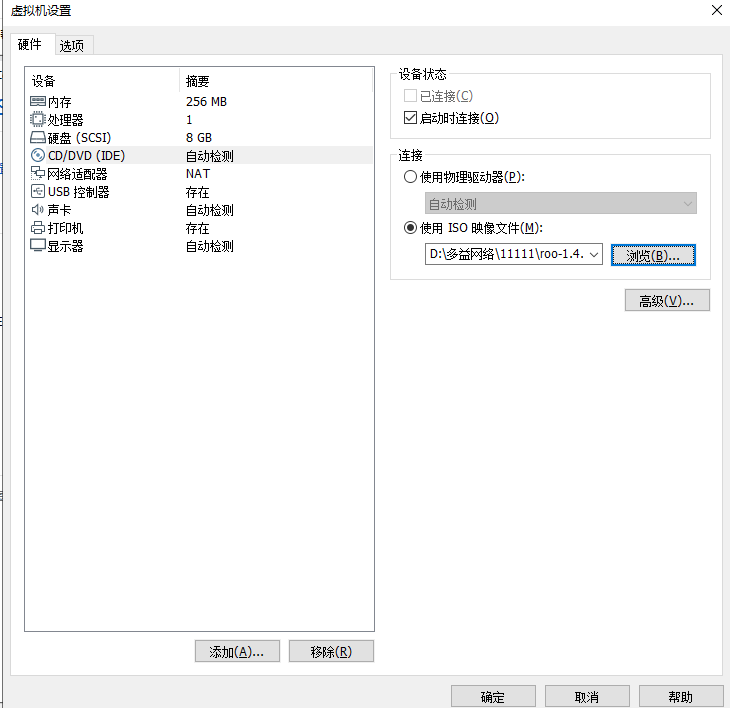

以下是部分截图,基本直接点下一步就可以了:

添加镜像:

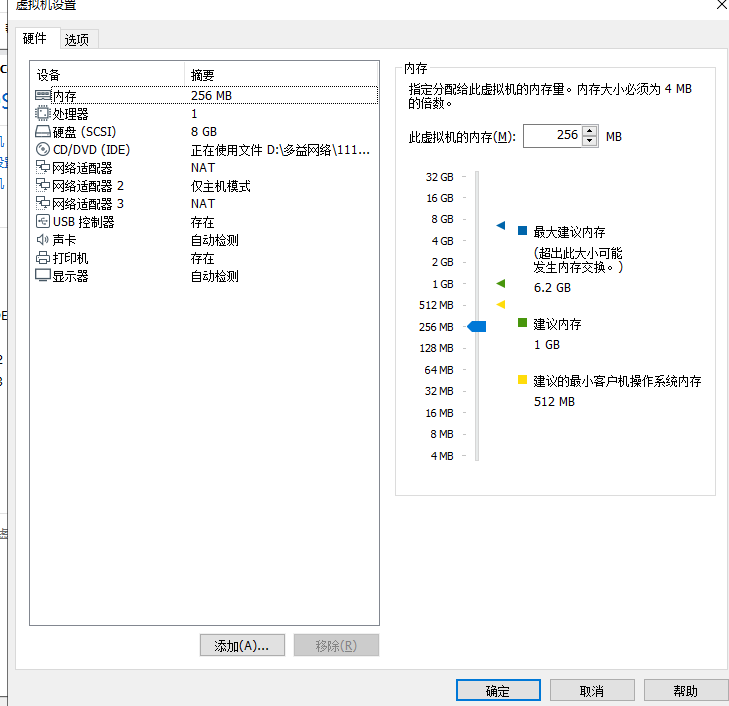

添加网卡,将第二个网卡设置为仅主机模式:

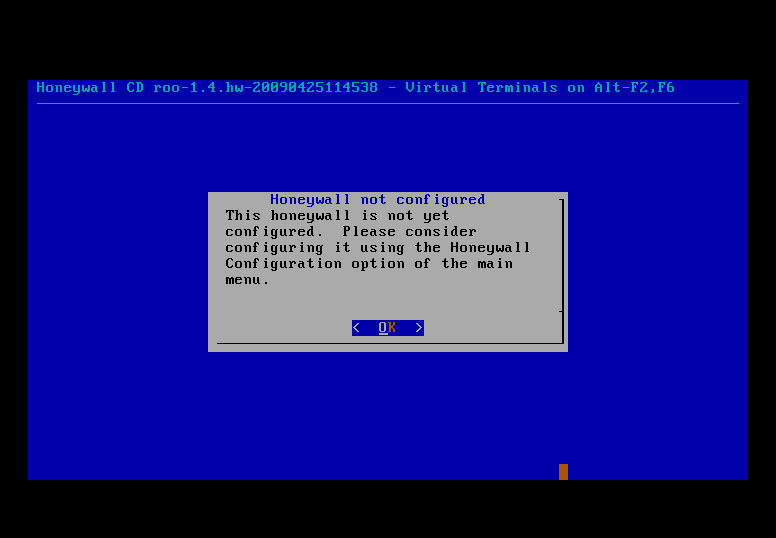

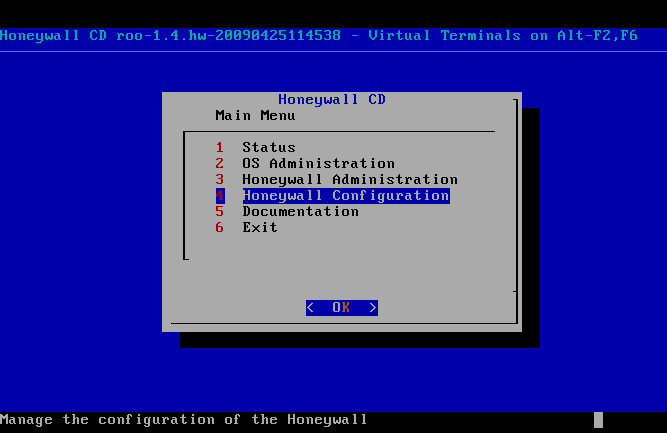

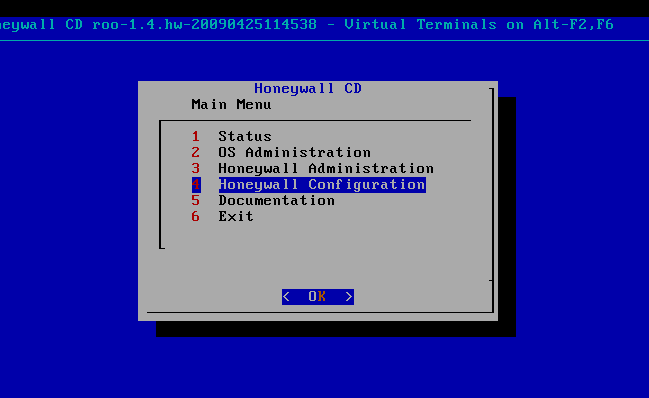

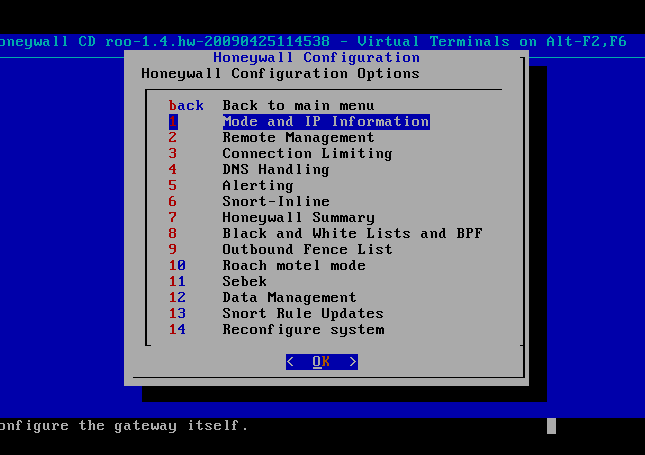

进入系统,账号:roo 密码:honey

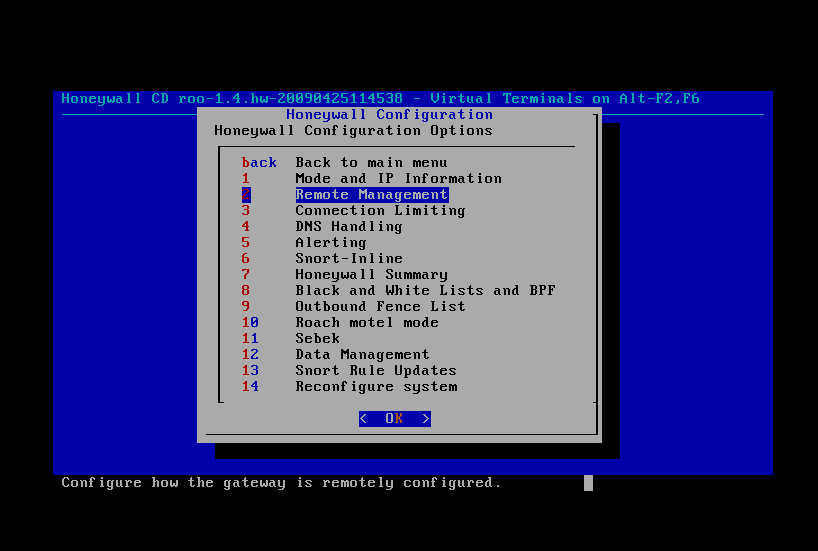

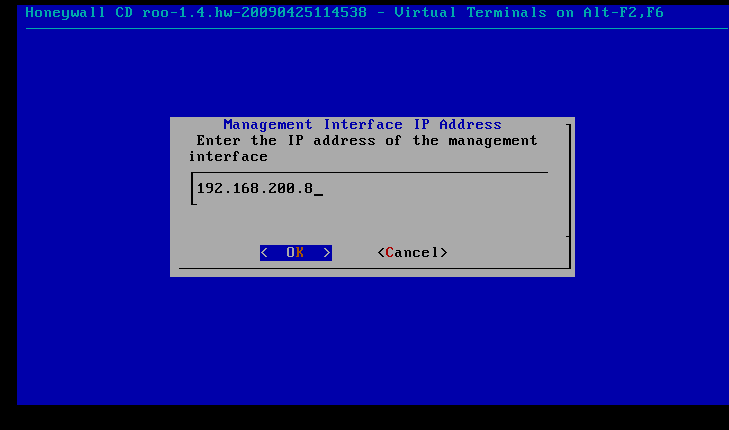

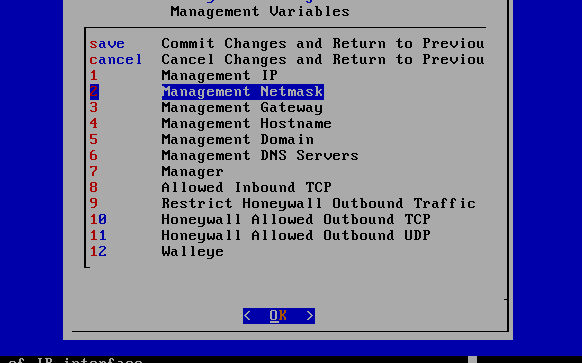

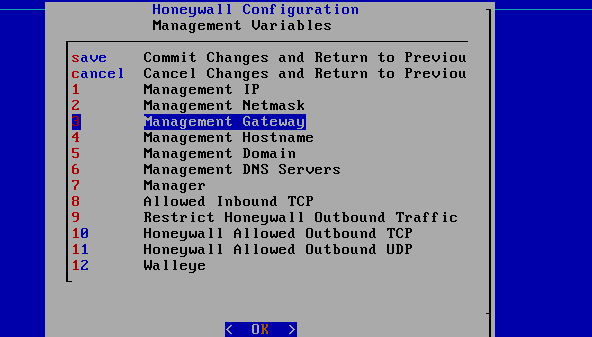

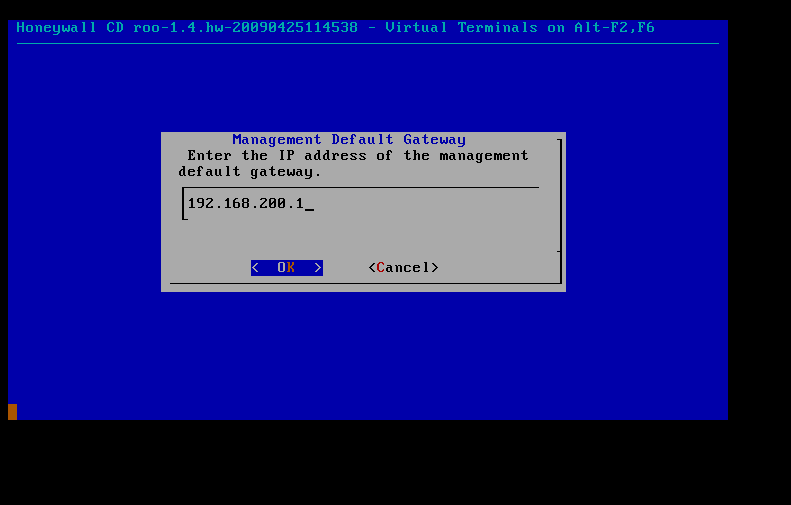

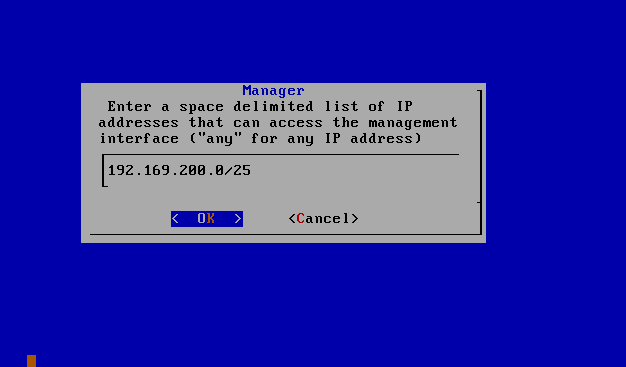

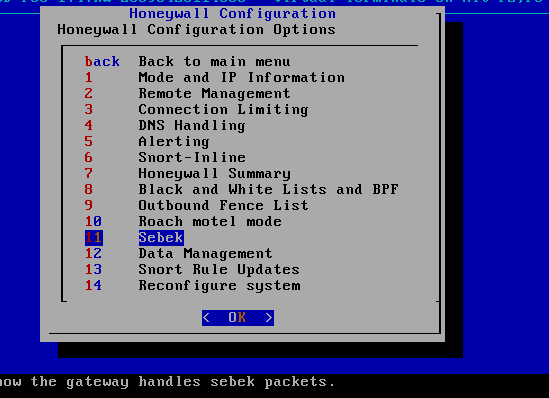

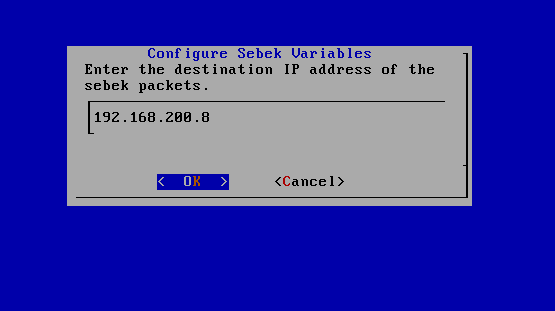

然后输入 su - 密码:honey进入配置界面

选择Defaults,重启一会

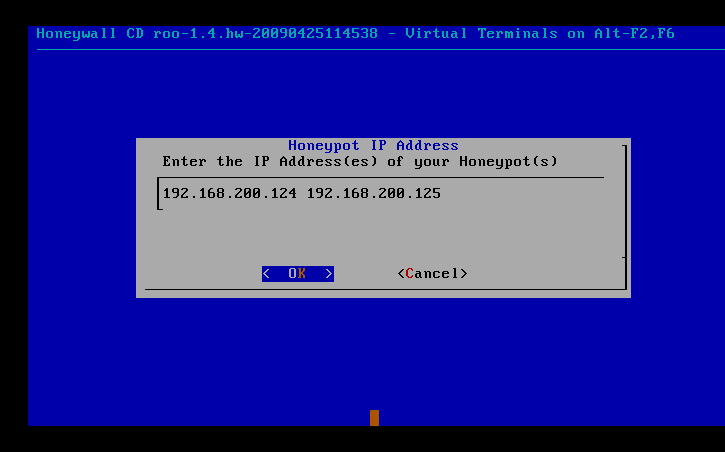

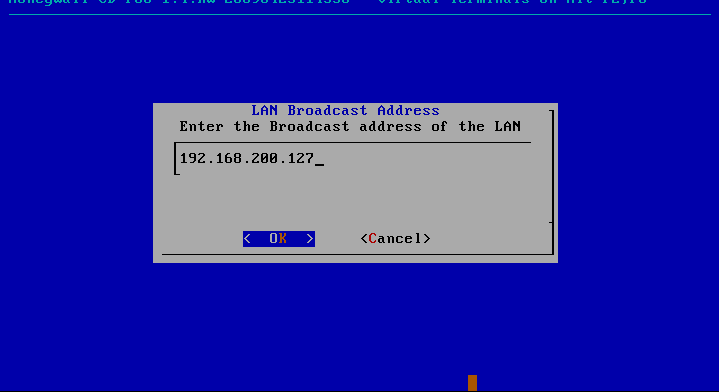

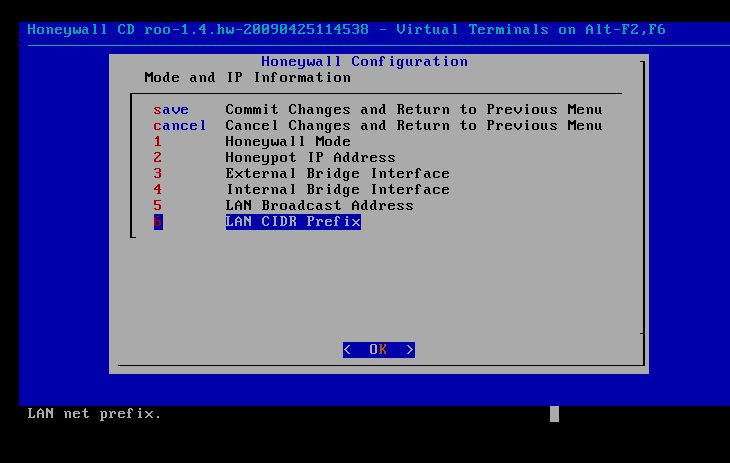

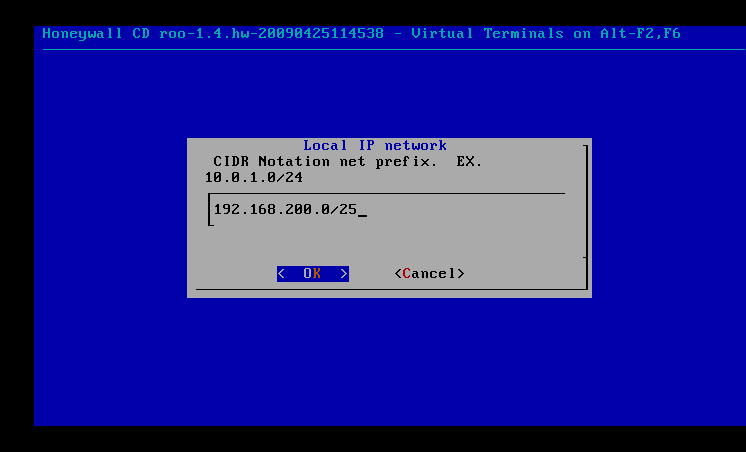

下面每做一步截下图

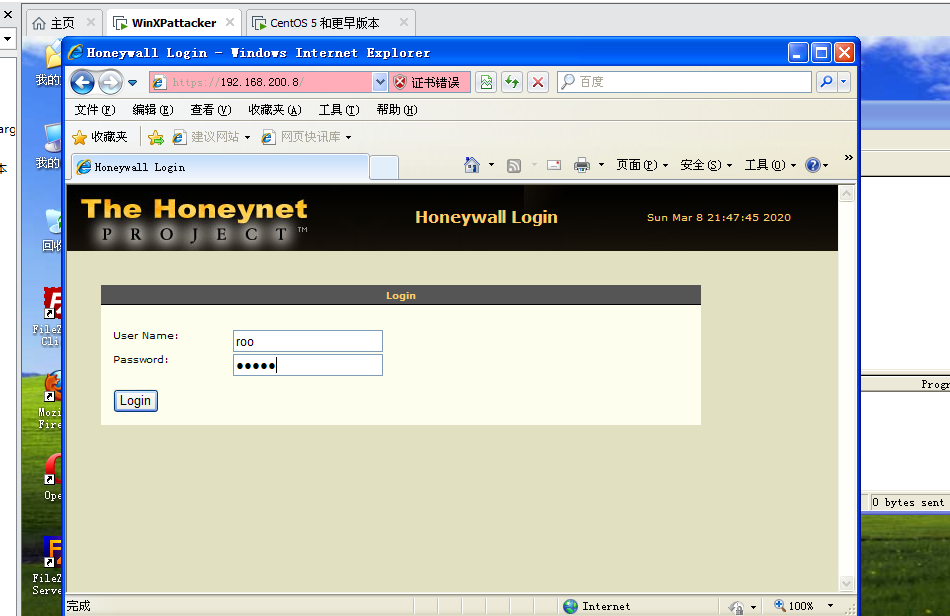

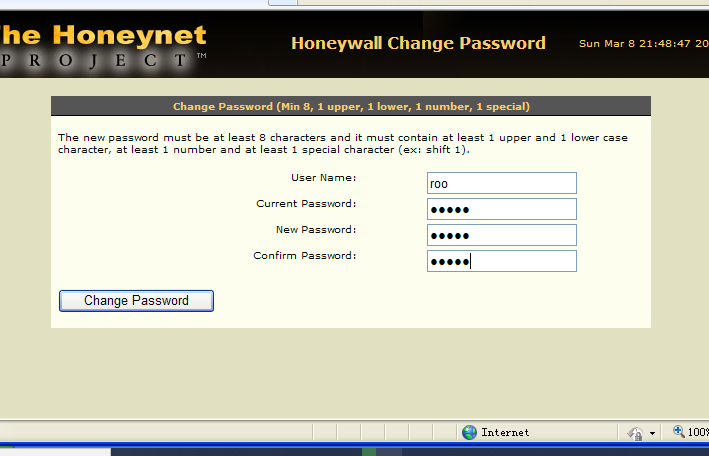

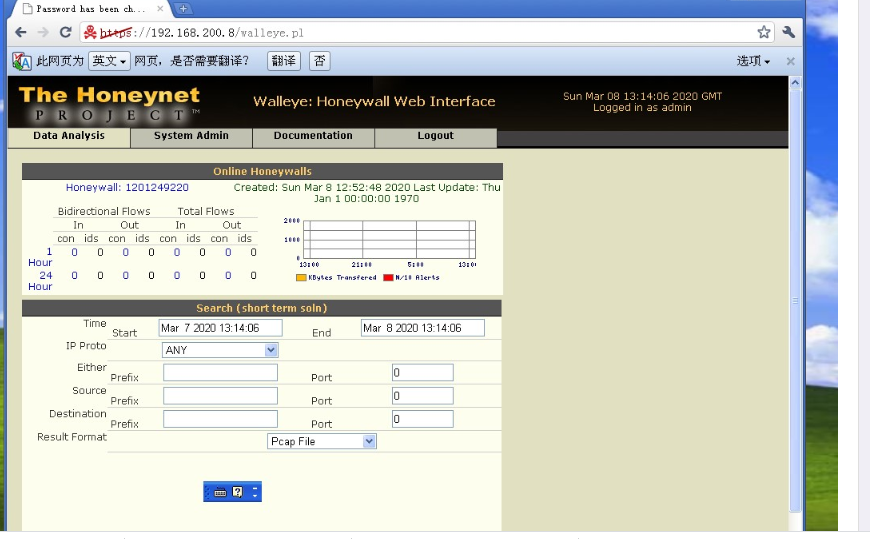

打开windowsAttacker,,浏览器打开https://192.168.200.8,远程登陆:

第一次登陆修改密码:密码改为:Wd;123456

六、测试连通性

在攻击机上ping蜜罐IP

在蜜罐上ping攻击机IP

在蜜罐网关上监听ICMP ping是否通过外网口和内网口

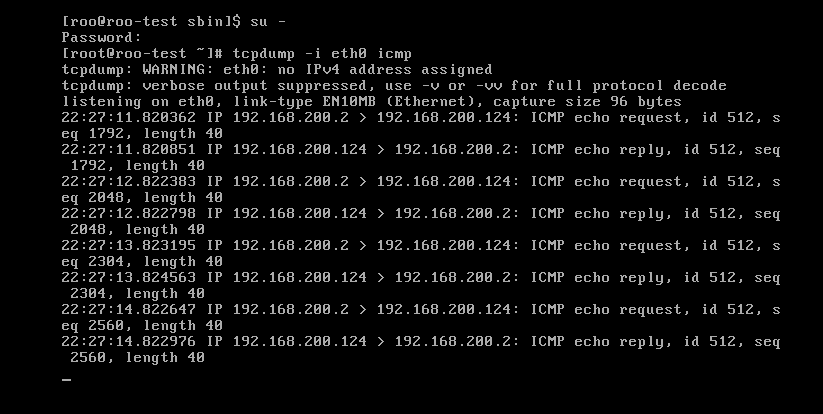

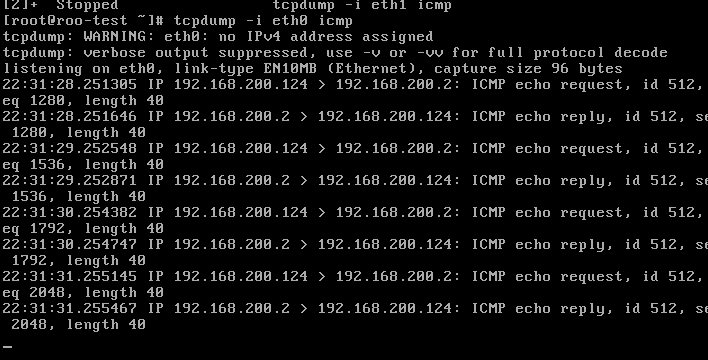

攻击机ping靶机时,tcpdump -i eth0 icmp

攻击机ping靶机时,tcpdump -i eth1 icmp

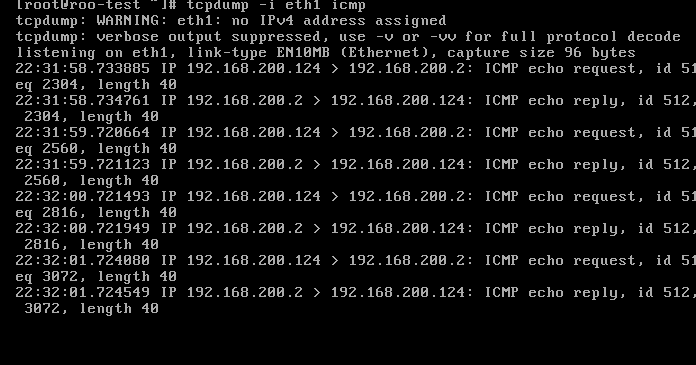

靶机ping攻击机时,tcpdump -i eth0 icmp

靶机ping攻击机时,tcpdump -i eth1 icmp

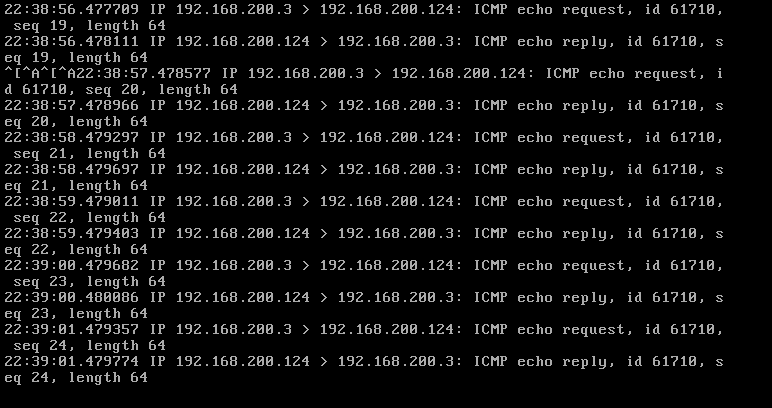

seed ping靶机时

七、攻击机、靶机、SEED虚拟机和蜜网网关的功能以及所包含相关攻防软件的功能

VM_Win2kServer_SP0_target、WinXPattacker是一般专门用来做攻防实验的

蜜罐(honeypot)用于欺骗攻击者并跟踪攻击者,通过布置一些作为诱饵的主机或网络服务,诱使攻击方对他们实施攻击,从而可以对攻击行为进行捕获和分析

蜜罐的本质是一种主动、欺骗防御技术,如蜜网,蜜云和蜜场等。

从与攻击者交互的角度来看,蜜罐分为低交互、中交互和高交互三类:

低交互蜜罐无法与攻击者进行交互,例如一个虚假的SSH服务,攻击者输入任意密码都可以登录成功,但无法真正执行命令

高交互蜜罐可以与攻击者进行交互,例如一个运行在Docker里面的真实的SSH服务同时存在弱口令,便于攻击者登录后分析它的行为,此时攻击者可以正常攻击这个SSH服务

中交互蜜罐介于两者之间

从用途的角度来看,蜜罐分为研究型和防御型两类:

研究型蜜罐:主要部署在公网上,用于分析攻击者的行为,通过一段时间的观察和分析,可以大概感知近期网络安全态势的变化

防御型蜜罐:主要部署在内网上,用于发现攻击告警并尽可能地溯源,甚至反制。内网蜜罐被触发,说明攻击者已经进入到了内网中

2.学习中遇到的问题及解决

遇到一些问题参考了已经做完的同学

3.学习感悟、思考等)

自己没什么经验,做实验做了好久,要多动手,多实践。