目录

20199107 2019-2020-2 《网络攻防实践》第2周作业

| 这个作业属于哪个课程 | 《网络攻防实践》 |

| 这个作业的要求在哪里 | 《网络攻防实践》假期作业 |

| 我在这个课程的目标是 | 学习新知识、考试拿高分 |

| 这个作业在哪个具体方面帮助我实现目标 | 搭建环境以完成接下来的实践 |

| 作业正文 | 见下文 |

| 其他参考文献 | 见文末 |

1 学习总结

这周主要就是学怎么装攻防环境的。

简单总结一下:

装了3个攻击用虚拟机:Kali,SEEDUbuntu,WinXPAttacker。攻击机上自带很多攻击用的应用,包括嗅探、渗透等。攻击机都通过NAT模式连到VMnet8上。

装了2个作为攻击目标的靶机:Win2000Server,Metasploitable2-Linux。靶机自带很多漏洞,而且没装安全软件,既是靶子,也是诱饵。靶机都通过仅主机模式连到VMnet1上。

还有蜜罐防火墙Roo:因为用的仅主机模式,攻击机要攻击靶机数据就要通过VMnet1,而它在不被攻击机发现的情况下,监控VMnet1,观察攻击机是怎么攻击靶机的。

2 攻防环境搭建详细过程

2.1 攻防环境拓扑结构图

2.2 VMware虚拟网络设置

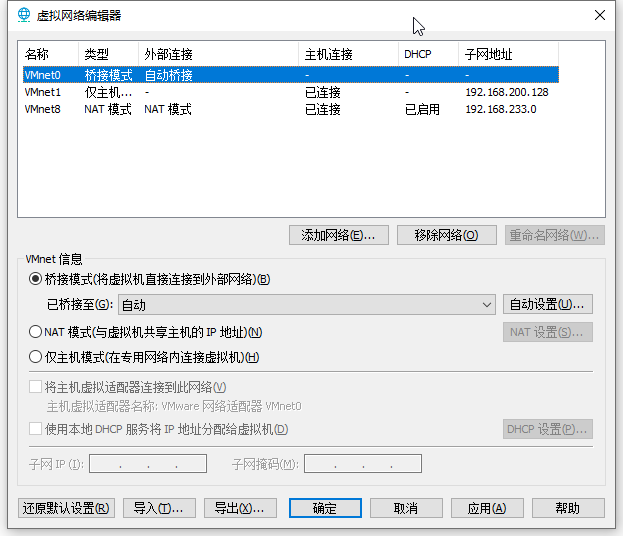

打开VMware-编辑-虚拟网络编辑器-更改设置,没给管理员权限更改设置之前是看不到VMnet0的

VMnet0、VMnet1与VMnet8设置如下

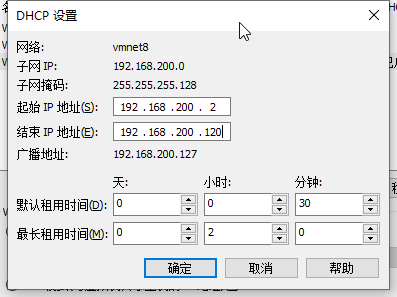

VMnet8的NAT和DHCP设置如下

2.3 kali安装

kali官网下载

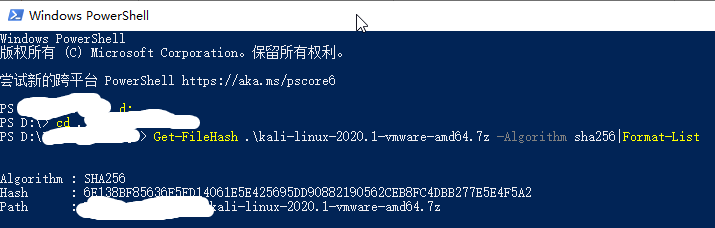

下好了如果想检查一下哈希值可以用PowerShell

Get-FileHash [path和fileName] -Algorithm sha256 | Format-List

解压缩之后,选择扫描虚拟机或打开虚拟机都可以,找得到vmx文件就行

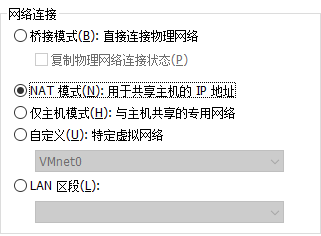

启动该虚拟机前,设置Kali的网卡,选择NAT模式或自定义VMnet8都可以

启动后,先更换apt国内源,过程如下

sudo su 提权

cd /etc/apt/ 进入文件存放目录

cp sources.list sources.list.bak 备份

vim sources.list 不用gedit,因为没装

进入vim后

i 进入插入模式

用#注释掉第7行,deb开头那个,用以下两行代替(这是清华的,也可以用其他喜欢的国内源)

deb http://mirrors.tuna.tsinghua.edu.cn/kali kali-rolling main contrib non-free

deb-src https://mirrors.tuna.tsinghua.edu.cn/kali kali-rolling main contrib non-free

esc退出插入模式

:wq 保存并退出

换源后安装net-tools

apt-get update

apt-get install net-tools

最后用ifconfig查看kali的ip

(一开始忘了截图,所以只有个ifconfig结果了)

2.4 Win2kServer安装

解压缩扫描加入后,设置网卡为仅主机模式

按下图按钮向虚拟机发送Alt+Ctrl+Del

进入系统后,在任务栏隐藏的小图标处找到本地连接-属性-Internet协议(TCP/IP),修改如下

2.5 WinXPAttacker安装

解压缩扫描加入后,网卡设置为NAT模式

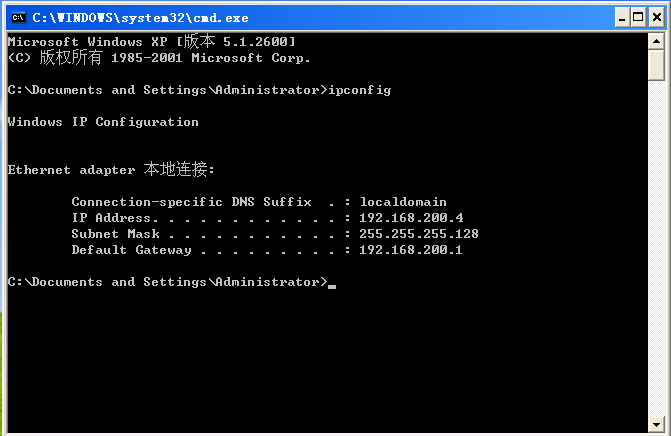

用ipconfig查看ip

2.6 Metasploitable2-Linux安装

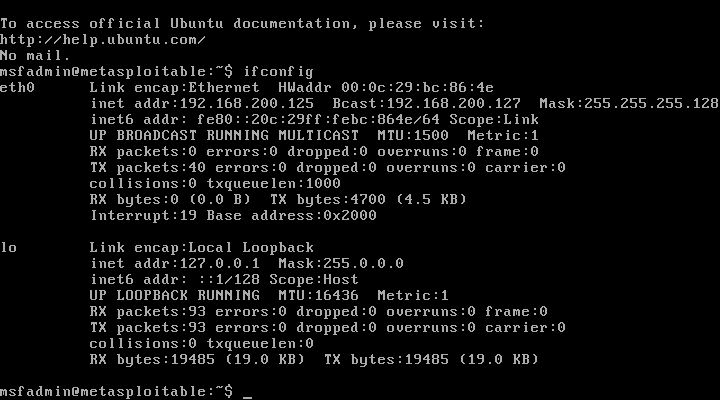

扫描加入后,网卡设置为仅主机模式,这个虚拟机没有图形界面

sudo su 提权

vim /etc/rc.local

按i键进入编辑模式,方向键控制光标方向(hjkl四个键也行)在文件倒数第二行exit0之前, 插入以下两句

ifconfig eth0 192.168.200.125 netmask 255.255.255.128

route add default gw 192.168.200.1

esc退出插入模式

:wq 保存并退出

reboot 重启

重启后ifconfig查看配置是否成功

2.7 SEEDUbuntu安装

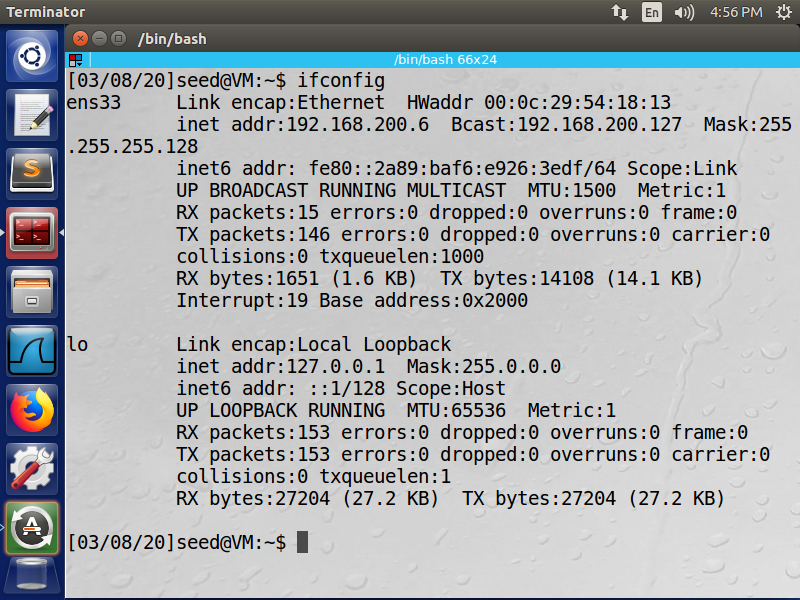

这个SEEDUbuntu-16.04-32bit解压缩之后没有vmx文件,因此要先自己加一个虚拟机

创建新的虚拟机-自定义-硬件兼容性随便选-稍后安装操作系统-客户机操作系统Linux-版本Ubuntu-位置可以直接选解压出来的文件所在位置-一路默认-

直到选择磁盘:使用现有虚拟磁盘,磁盘文件选SEEDUbuntu-16.04-32bit.vmdk,继续一路默认即可,进入系统后ifconfig查看ip

2.8 蜜罐安装

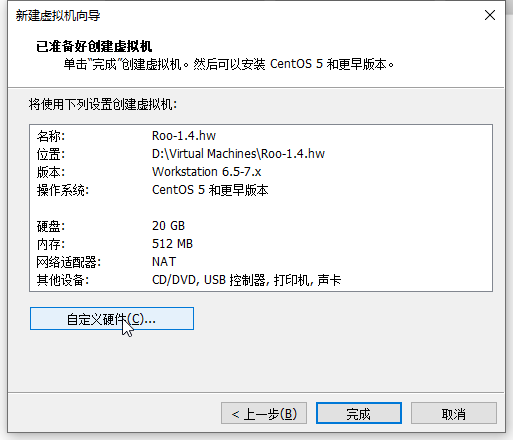

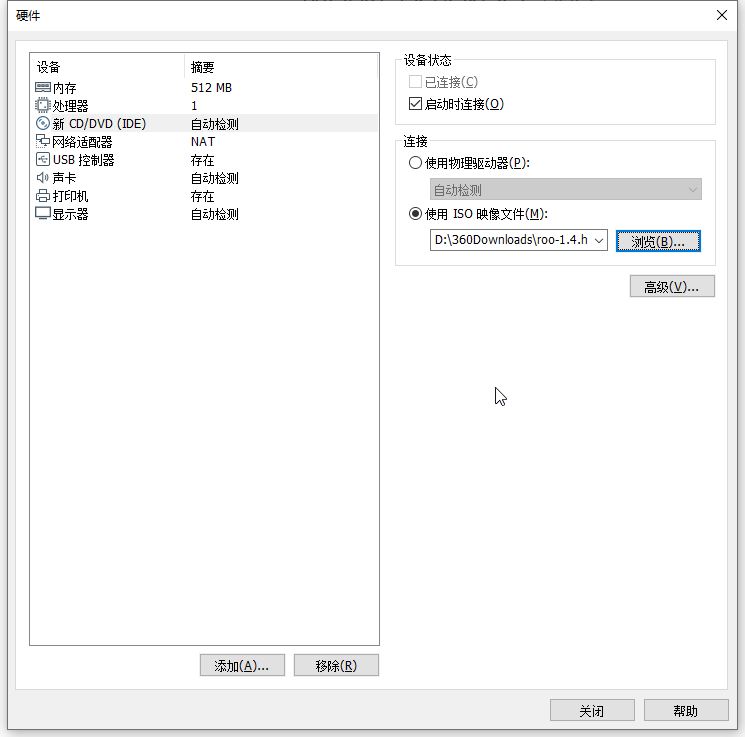

创建新的虚拟机-自定义-硬件兼容性:6.5-7.x-稍后安装操作系统-

直到完成前最后一步,可以自定义硬件,也可以建好虚拟机再定义

CD/DVD使用ISO映像文件,选择roo-1.4.hw-20090425114542.iso镜像

增加两个网络适配器如图,总共三个,第一个NAT,第二个仅主机,第三个NAT

完成后启动虚拟机,静候一段时间

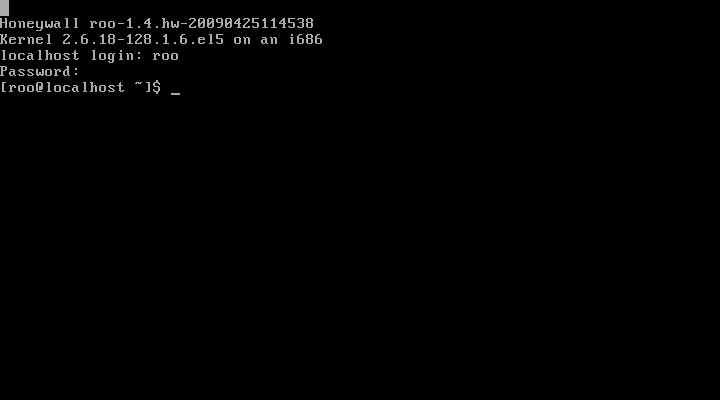

登录提示出来后,输入用户名密码,登录后使用su -提权

再次输入相应密码后自动跳转

期间会有几个提示,别无选择,一路OK

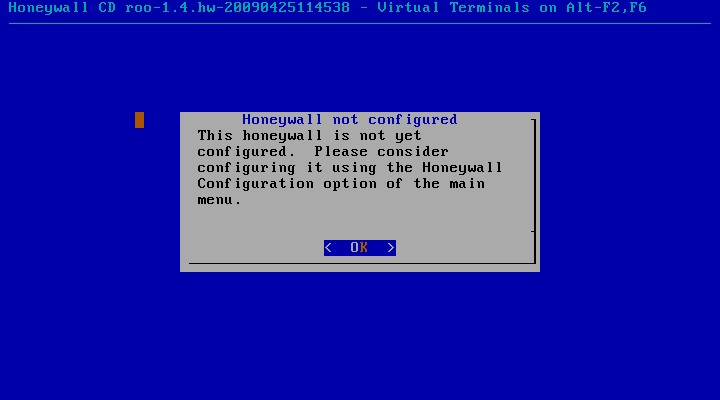

来到Main Menu,选HoneyWall Configuration,先初始化,选default

初始化完毕后还会回到Main Menu,此时再选HoneyWall Configuration

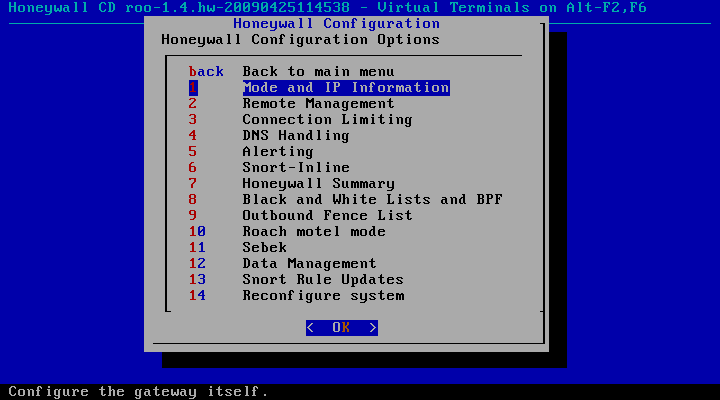

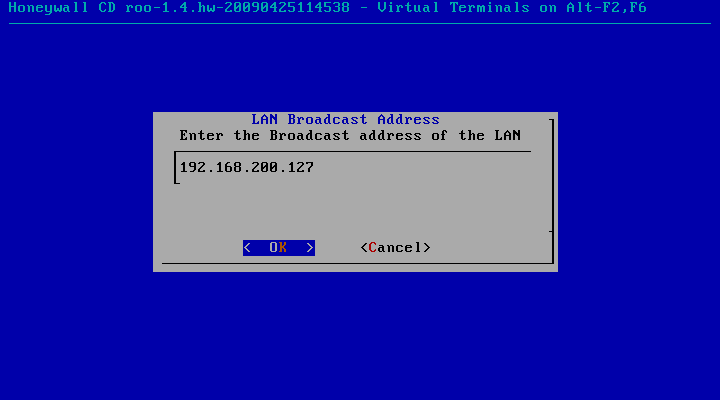

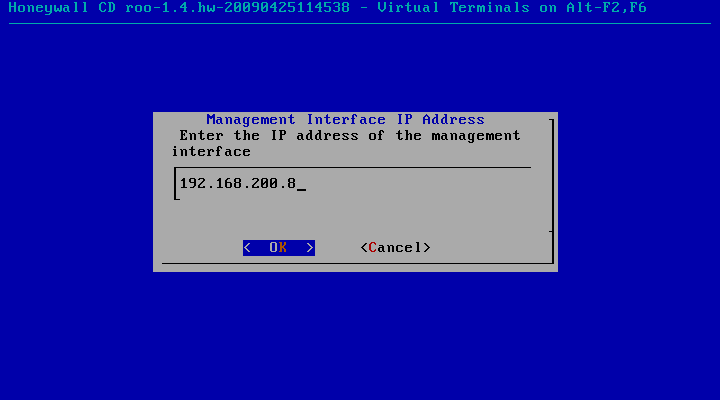

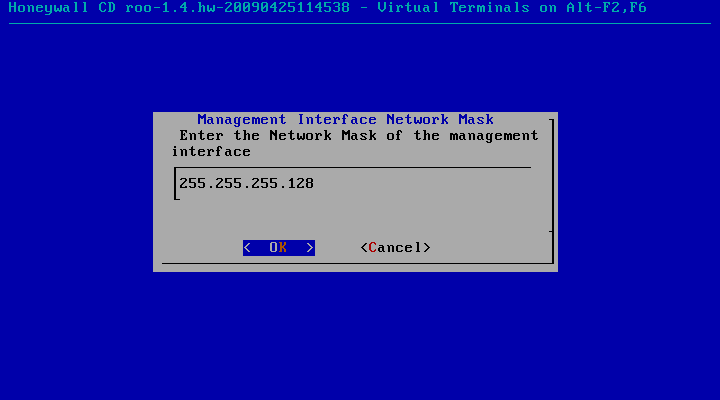

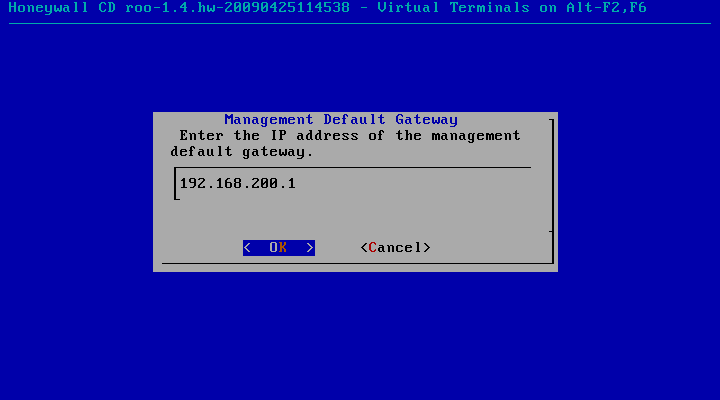

选第1项,依次修改如图中

选第2项,依次修改如图中

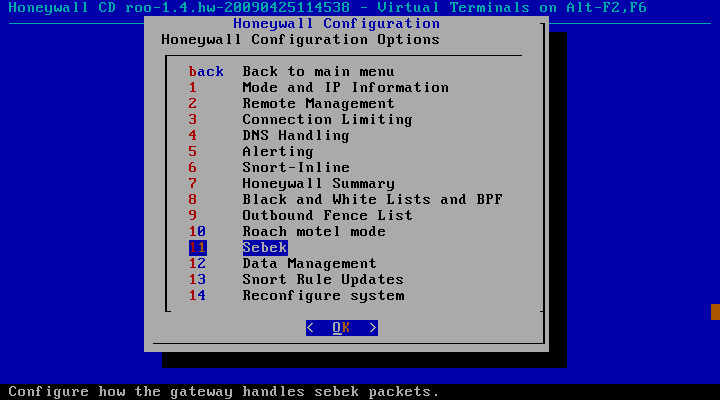

接下来可以直接选第11项,修改如图,后面默认1101,Drop

至此蜜罐基本配置完成,之后打开WinXPAttacker

打开IE浏览器,在地址栏输入https://192.168.200.8,输入账号密码,第一次登陆改密码,因为要大小写数字特殊字符齐全很复杂,改之前最好把想法写下来记录好

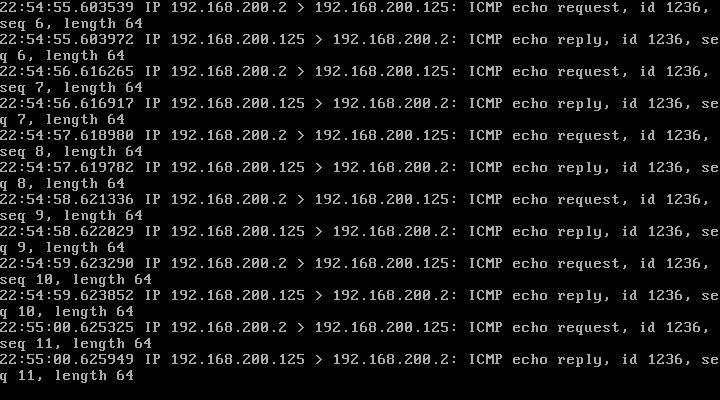

之后回到Roo,终于可以离开蓝框框了,回到命令行输入tcpdump -i eth0 icmp

尝试kali ping Metasploitable2-Linux,观察Roo

看到Roo有反应了,很多kali(192.168.200.2)和Linux靶机(192.168.200.125)间的包

3 学习中遇到的问题及解决

1.换kali的apt国内源的时候,发现虚拟机不能联网了,在我尝试kali ping主机,kali ping VMnet8,主机ping kali,然后神奇的事情发生了试着试着网莫名其妙地就好了,一下子全能ping通。。。

2.Metasploitable2-Linux关机的时候,光用shutdown总是提示expect time,不是默认立刻关机吗。。。查了一下才发现,用shutdown -h now立刻关机,然后发现这样也还是不彻底,直接用VMware关机最方便,现在想想,或许应该直接挂起就够了

3.剩下的都是一些关系不大的问题,东西下载起来很麻烦,截图很麻烦,总的来说没啥大问题

4 学习感想和体会

其实这次我基本就是按照孙启龙同学的博客在做

顺便还复习了一下计算机网络

感觉这周最难的地方感觉其实还是在配置各个ip上和相应的虚拟路由等,包括怎么划分,想好怎么分之后又怎么把各个虚拟机特别是蜜罐确实地分好,但这里大佬都做好了

其他很多坑都因为大佬都帮忙探路避开了,要是从零开始估计还要吃很多亏,感谢大佬(m_ _)m

虽然环境布置完了,但是感觉整个人其实还是挺迷茫的,希望可以在后续课程里把知识学懂

5 其他参考文献

- 《网络攻防技术与实践》(诸葛建伟著)

- win10如何校验文件哈希值

- 配置Kali的apt源为阿里云