金三胖

拿stegsolver里的analyze的frame browser(帧浏览器)扣一下就好了

flag{he11ohongke}

二维码

我们丢进010Editor看下十六进制,这里有一个pk开头的文件头,pk是压缩包的文件头,所以这里有一个压缩包存在。

放进kali

binwalk -e QR_code.png

得到一个zip

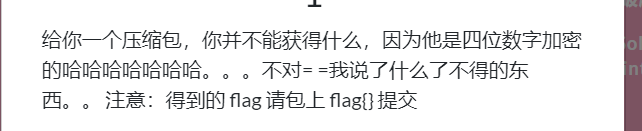

打开zip打开发现是有密码的,提示是4个数字的密码

放到ARCHPR跑得7639

解压得CTF{vjpw_wnoei}

大白

18、19位是长,22、23是宽,我们把宽度设置大一点,就设置和长度一样好了

flag{He1l0_d4_ba1}

你竟然赶我走

用winhex打开

基础破解

乌镇峰会种图

LSB

RGB是红绿蓝 但他们的值代表的实际上是亮度

R的数字越大,则代表红色亮度越高;R的数字越小,则代表红色亮度越低。G,B同理

R的亮度各有256个级别,GB同理。即从0到255,合计为256个。从数字0到255的逐渐增高,我们人眼观察到的就是亮度越来越大,红色、绿色或蓝色越来越亮。然而256是2的8次方 所以你会看见上图的7~0 一共8个通道

而Alpha就是透明度 该通道用256级灰度来记录图像中的透明度信息,定义透明、不透明和半透明区域

alpha的值为0就是全透明,alpha 的值为 255 则表示不透明

因此左半部分就理解了

右半部分就是Extra By(额外的)和Bit Order(位顺序)和Bit Plane Order(位平面的顺序)

1).Extra By(额外的):分为row(行)和column(纵)

每个像素用R,G,B三个分量表示,那么一张图片就像一个矩阵,矩阵的每个单位就是(0255,0255,0~255)

也就会有是纵排列和行排列了,一般事先访问行再访问列(如果相反会引起ve使用方法)

2).Bit Order(位顺序):MSB是一串数据的最高位,LSB是一串数据的最低位。

3).Bit Plane Order(位平面的顺序)

整个图像分解为8个位平面,从LSB(最低有效位0)到MSB(最高有效位7)随着从位平面0 到位平面7,位平面图像的特征逐渐变得复杂,细节不断增加。(一般我们的图片如果是RGB那么就是24位 3乘8嘛)

4)Bit Plane Order(位平面的顺序):一般图片是24位 也就是3个8 大家可以想像成三明治 比如BGR就是B为三明治第一层 G为第二层 R为第三层。

3.Steregram Solve:立体试图 可以左右控制偏移 可以放张图片试一下就知道这个是什么意思了

4.Frame Browser:帧浏览器 主要是对GIF之类的动图进行分解,把动图一帧帧的放,有时候会是二维码

5.Image Combiner:拼图,图片拼接(意思显而易见)

save bin

二维码扫描

文件中的秘密

查看图片属性发现

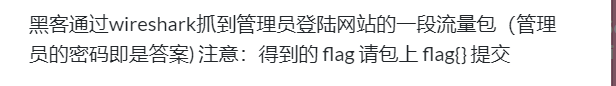

wireshark

根据提示直接过滤出POST包

或者

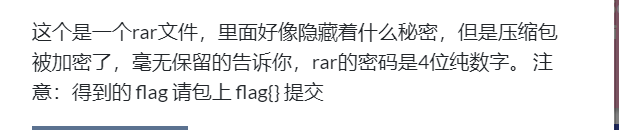

rar

flag{1773c5da790bd3caff38e3decd180eb7}

qr

扫描二维码

ningen

看题目就觉得应该是暴力破解

把下载的图片放进winhex

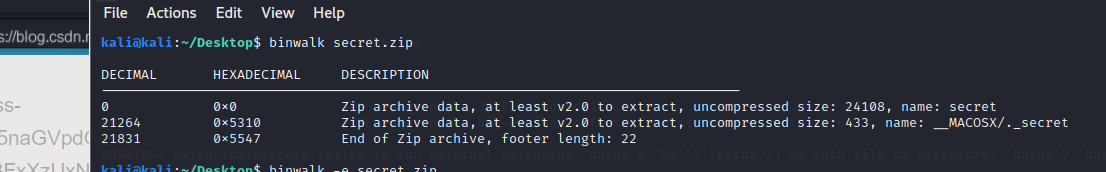

binwalk

镜子里面的世界

flag{st3g0_saurus_wr3cks}

被嗅探的流量

或者http contains “flag”

小明的保险箱

binwalk -e 分离

然后爆破密码

得flag

easycap

右键追踪tcp流

爱因斯坦

解压的时候发现

那么肯定和前面类似

binwalk -e 得包

然后再爆破

发现爆破不了

后面查看图片属性发现

也许这个就是密码

果然是这个密码,得flag

FLAG

504b0304为zip文件头格式

保存为zip格式

可以知道是ELF文件

另外一个世界

用winhex打开

二进制码

01101011011011110110010101101011011010100011001101110011

56个就想着分成八个一组分别转ascii码

得:koekj3s

flag就是这个

隐藏的钥匙

放进winhex搜flag发现

[BJDCTF 2nd]最简单的misc-y1ng

拿到一个压缩包发现似乎加密了,但是题目并没有给我们其它信息,所以猜测是伪加密。想在kali里直接打开,但是奇怪的是提示打开失败。

可是查看文件信息发现并没有加密

于是用winhex打开

发现少了png的文件头。89 50 4E 47

于是添加上去(复制粘贴)

保存就可以打开图片,图片显示如下内容:

424A447B79316E677A756973687561697D

十六进制转字符串:

BJD{y1ngzuishuai}

[BJDCTF 2nd]A_Beautiful_Picture

可以试试把高改成等宽

神秘龙卷风

然后brainfuck编码解码

flag{e4bbef8bdf9743f8bf5b727a9f6332a8}

[BJDCTF 2nd]小姐姐-y1ng

或者

strings xiaojiejie.jpeg |grep BJD

后门查杀

我们可以将次文件利用火绒进行扫描

根据文件找到include.php,根据题目提醒密码既是flag,我们找到pass

6ac45fb83b3bc355c024f5034b947dd3

即:flag{6ac45fb83b3bc355c024f5034b947dd3}

数据包中的线索

大部分都是TCP的包,直接过滤出http的包

追踪http流

传输内容好像是base64密文,使用这个网站解码base64:https://the-x.cn/base64

发现解码出来的内容是jpg图片格式并以自动转为图片,下载即可得到flag

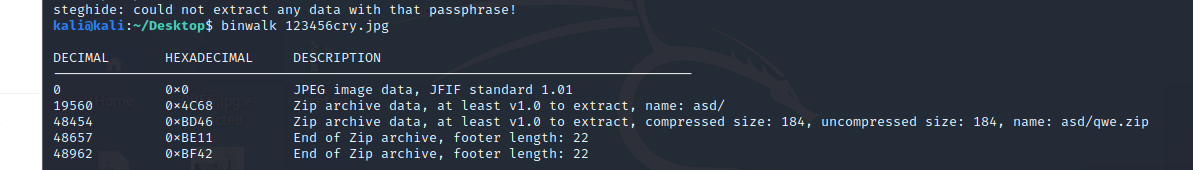

九连环

放到kali里去binwalk一下,发现还有zip文件

进行文件分离得到

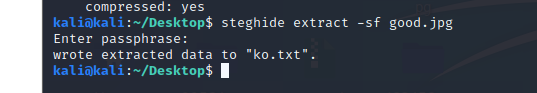

qwe.zip是加密了的,它的密码势必在good-已合并.jpg里,要想在图片里得到文字信息,我们用到steghide工具。

安装这个工具:

sudo apt update && sudo apt install steghide

steghide,它也可以隐藏数据、文件到图片里,当然也可以用来提取,用法如下:

方便敲命令行,将good-已合并.jpg改为good.jpg

steghide info good.jpg //看是否存在文字信息

steghide extract -sf good.jpg //将文字信息提取出来

打开ko.txt文件可以得到qwe.zip的密码

解开压缩包