PHPMailer 任意文件读取漏洞(CVE-2017-5223)复现

你剥开一个很酸的橙子而感到后悔了,可对于橙子来说,那是它的一切.

漏洞概述:

- PHPMailer之前还有一个远程命令执行,闪现这次主要是由于PHPMailer在发送邮件的时,由于函数中接收了一个 path变量的值带入到了file_get_contents函数中执行。而且该$path变量可控,就是在邮件内容中的图片img标签中的src="",并将其src属性的值提取出来作为附件。所以,我们可以控制src内容,例如/etc/passwd等,造成任意文件读取漏洞。

漏洞版本:

- PHPMailer < 5.2.21

漏洞复现:

- POC:https://www.exploit-db.com/exploits/43056

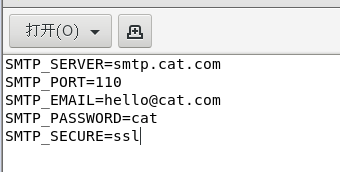

- vulhub搭建,配置服务器.env

然后在意见反馈页面,构造payload:<img src="/etc/passwd">,当返回邮件时,即可以附件形式收到passwd文件。

漏洞修复:

-

升级升级升级。

余生很长,请多指教。